Ofuscación de Datos

Introducción

En el mundo actual impulsado por los datos, proteger la información sensible es de suma importancia. Las violaciones de datos y el acceso no autorizado a datos confidenciales pueden generar consecuencias severas para individuos y organizaciones por igual. Es aquí donde entra en juego la ofuscación de datos.

La ofuscación de datos es una técnica utilizada para ocultar datos sensibles, preservando su formato, estructura y utilidad original. Este artículo explica los conceptos básicos de la ofuscación de datos, diversas técnicas y consejos para implementarla en su organización.

¿Qué es la Ofuscación de Datos?

La ofuscación de datos, también conocida como enmascaramiento de datos, reemplaza información sensible con datos falsos para proteger la privacidad. El objetivo es proteger los datos originales mientras se mantiene su utilidad para pruebas, desarrollo o análisis. Los datos ofuscados se asemejan a los datos originales y son utilizables en entornos no productivos.

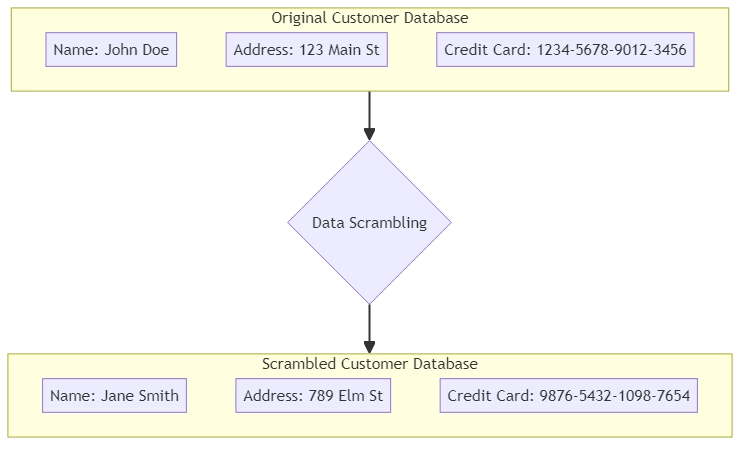

Por ejemplo, imagine una base de datos con detalles de clientes. Puede emplear técnicas de ofuscación de datos en lugar de utilizar nombres reales, direcciones y números de tarjetas de crédito en entornos de desarrollo o control de calidad.

Estos métodos reemplazan los datos sensibles por valores generados aleatoriamente que imitan la información original.

Ofuscación de Datos vs Enmascaramiento de Datos

Aunque a menudo se usan de forma intercambiable, la ofuscación de datos y el enmascaramiento de datos tienen distinciones importantes. La ofuscación de datos se centra principalmente en la aleatorización o reordenamiento de datos manteniendo el formato. Generalmente, implica transformaciones irreversibles y se utiliza comúnmente para la preparación de datos de prueba, donde los valores exactos son menos importantes que mantener propiedades estadísticas.

En contraste, el enmascaramiento de datos enfatiza el reemplazo de datos sensibles con valores sustitutos funcionales y realistas que “preservan la apariencia y el sentido de los datos mientras ocultan la información sensible.” A diferencia de la ofuscación, el enmascaramiento puede ser parcial o totalmente reversible para usuarios autorizados y se emplea a menudo en entornos de producción donde mantener la estructura de los datos y la integridad referencial es crucial.

Ambas técnicas son reconocidas en marcos de cumplimiento como GDPR, HIPAA y PCI DSS. Muchas organizaciones implementan ambas como parte de un marco integral de seguridad de datos, aplicando el método adecuado según el contexto específico y la sensibilidad de los datos que se protegen.

¿Por qué es importante la Ofuscación de Datos?

La ofuscación de datos juega un papel crucial en la protección de información sensible y en asegurar el cumplimiento de las regulaciones de privacidad de datos. Aquí se presentan algunas razones clave por las que la ofuscación de datos es esencial:

- Protección de datos sensibles: Al reemplazar datos sensibles con valores ficticios, la ofuscación de datos ayuda a prevenir el acceso no autorizado a información confidencial. Incluso si los datos ofuscados caen en manos equivocadas, no revelan detalles sensibles reales.

- Cumplimiento de normativas: Muchas industrias están sujetas a estrictas regulaciones de privacidad de datos, como GDPR, HIPAA o PCI-DSS. La ofuscación de datos ayuda a las organizaciones a cumplir con estas regulaciones al desidentificar los datos sensibles antes de utilizarlos para pruebas, desarrollo o análisis.

- Facilitar pruebas y desarrollo realistas: Los datos ofuscados se asemejan a los datos originales. Los desarrolladores y evaluadores pueden utilizarlos para trabajar con datos similares a los de producción. Esto asegura que las pruebas sean más precisas y reduce el riesgo de problemas al desplegar la aplicación en producción.

- Reducir el impacto de las filtraciones de datos: En caso de una fuga de datos, los datos ofuscados reducen la probabilidad de exponer información sensible real, mitigando el daño potencial.

- Facilitar el intercambio de datos: La ofuscación de datos permite a las organizaciones compartir datos con partes externas, como socios o proveedores, sin arriesgar la privacidad de la información sensible. Los usuarios pueden utilizar los datos ofuscados para colaborar o analizar manteniendo la confidencialidad de los datos originales.

Casos de Uso en el Mundo Real de la Ofuscación de Datos

La ofuscación de datos se adopta ampliamente en diversas industrias para proteger información sensible y, al mismo tiempo, satisfacer necesidades operativas. Aquí se presentan algunos ejemplos de cómo las organizaciones utilizan la ofuscación de datos en la práctica:

- Salud: Los registros de pacientes que contienen información personal de salud (PHI) se ofuscan para permitir pruebas y desarrollos seguros de software médico sin exponer datos reales de pacientes.

- Servicios Financieros: Bancos y procesadores de pagos ofuscan números de tarjetas de crédito y detalles de transacciones para proteger los datos de los clientes durante pruebas y análisis, ayudando a mantener el cumplimiento de las normas PCI-DSS.

- Retail: Los minoristas ofuscan nombres de clientes, direcciones e historiales de compras para compartir datos de forma segura con proveedores externos o socios de marketing sin arriesgar brechas de privacidad.

- Agencias Gubernamentales: Los datos sensibles de los ciudadanos se ofuscan para facilitar el análisis interno y la investigación, cumpliendo con las regulaciones de protección de datos.

Estas aplicaciones en el mundo real demuestran cómo la ofuscación de datos ayuda a las organizaciones a equilibrar la privacidad de los datos con los requisitos operativos, permitiendo un uso seguro y efectivo de la información sensible.

Técnicas de Ofuscación

Existen diversas técnicas que utilizan la ofuscación de datos, cada una con sus propias fortalezas y casos de uso. Exploremos algunas técnicas comunes de ofuscación:

1. Sustitución

En la sustitución, se reemplazan los datos sensibles por valores aleatorios de un conjunto o patrón. Por ejemplo, se pueden cambiar nombres reales por nombres inventados de una lista. También se pueden reemplazar números de tarjetas de crédito por números sintácticamente válidos que pasen las comprobaciones de formato (como el algoritmo de Luhn) pero que no correspondan a cuentas reales.

Ejemplo:

Datos originales: John Doe, 1234-5678-9012-3456 Datos ofuscados: Jane Smith, 9876-5432-1098-7654

2. Mezcla

La mezcla consiste en reordenar el orden de los valores de datos dentro de una columna o a través de múltiples columnas. Esta técnica mantiene la distribución original de los datos, pero rompe la relación entre diferentes columnas. La mezcla es útil cuando es importante preservar la distribución estadística, pero las asociaciones de valor a registro individuales no lo son.

Ejemplo: Datos originales:

Nombre Edad Salario John Doe 35 50000 Jane Doe 28 60000

Datos ofuscados (columnas de Edad y Salario mezcladas):

Nombre Edad Salario John Doe 28 60000 Jane Doe 35 50000

3. Cifrado

El cifrado implica convertir datos sensibles en un formato ilegible usando un algoritmo de cifrado y una clave secreta. Solo se puede descifrar los datos ofuscados y volver a su forma original utilizando la clave de descifrado correspondiente. El cifrado ofrece un alto nivel de seguridad pero puede afectar el rendimiento, y a diferencia de la ofuscación, requiere una gestión en tiempo real de las claves para los procesos de cifrado/descifrado.

Ejemplo:

Datos originales: John Doe Datos ofuscados: a2VsZmF0aG9uIGRvb3IgZ

4. Tokenización

La tokenización reemplaza datos sensibles con un token o identificador generado aleatoriamente. El sistema almacena de forma segura los datos sensibles en una base de datos o bóveda separada. El usuario luego utiliza el token para recuperar la información original cuando sea necesario. Las empresas utilizan comúnmente la tokenización para proteger números de tarjetas de crédito y otros datos financieros sensibles. La tokenización es especialmente valiosa en industrias que manejan datos de pago, como finanzas y retail, y se usa a menudo para cumplir con las normas PCI-DSS.

Ejemplo:

Datos originales: 1234-5678-9012-3456 Datos ofuscados: TOKEN-1234

5. Enmascaramiento

Tres técnicas comunes de enmascaramiento incluyen el enmascaramiento de caracteres, el enmascaramiento parcial y el enmascaramiento mediante expresiones regulares. El enmascaramiento de caracteres implica reemplazar caracteres por un símbolo. El enmascaramiento parcial muestra solo parte de los datos. El enmascaramiento mediante expresiones regulares reemplaza datos basándose en un patrón.

Ejemplo:

Datos originales: 1234-5678-9012-3456 Datos enmascarados: XXXX-XXXX-XXXX-3456

Mejores Prácticas para la Ofuscación de Datos

Para implementar eficazmente la ofuscación de datos en su organización, considere las siguientes mejores prácticas:

- Identificar los datos sensibles: Realice un examen exhaustivo de su entorno de datos para identificar los componentes sensibles que requieren ofuscación. Considere los requisitos legales y regulatorios, así como las políticas internas de clasificación de datos de su organización.

- Elegir técnicas de ofuscación apropiadas: Seleccione el método de ofuscación o cifrado más adecuado según el tipo de datos y su uso previsto. Considere factores como el formato de los datos, la complejidad y el nivel de seguridad requerido.

- Mantener la consistencia de los datos: Asegúrese de que los datos ofuscados mantengan la integridad referencial y la consistencia en tablas y sistemas relacionados. Utilice técnicas de ofuscación, valores semilla y reglas consistentes para garantizar la reproducibilidad cuando sea necesario.

- Proteger los algoritmos y claves de ofuscación: Resguarde los algoritmos, reglas y claves de cifrado utilizados para la ofuscación de datos. Almacénelos de forma segura y restrinja el acceso únicamente al personal autorizado.

- Probar y validar los datos ofuscados: Examine cuidadosamente los datos alterados para asegurarse de que se adhieran al formato, calidad y estándares de uniformidad requeridos. Garantice que los datos ofuscados no contengan información confidencial y sean adecuados para su uso previsto.

- Establecer controles de acceso: Utilice controles estrictos y monitoreo para impedir el acceso no autorizado tanto a los datos sensibles como a los ofuscados. Revise y actualice periódicamente los permisos de acceso.

- Documentar y mantener los procesos de ofuscación: Documente el proceso de integración de datos, incluyendo el volumen de datos involucrado y cualquier configuración o directriz específica. Mantenga el control de versiones y actualice la documentación regularmente.

- Auditar y monitorear el uso de la ofuscación: Realice auditorías periódicas del uso de la ofuscación de datos para asegurar el cumplimiento, detectar usos indebidos y verificar que las técnicas sigan siendo efectivas contra amenazas emergentes de datos.

Conclusión

La ofuscación de datos es una técnica efectiva para proteger información sensible, permitiendo al mismo tiempo su uso en pruebas, desarrollo y análisis. Al sustituir datos reales por valores realistas pero ficticios, las organizaciones pueden salvaguardar detalles confidenciales, asegurar el cumplimiento de las leyes de privacidad de datos y permitir un intercambio seguro de información.

Al implementar la ofuscación de datos, es crucial seleccionar métodos que correspondan a la sensibilidad, estructura y propósito previsto de los datos. Seguir las mejores prácticas—como mantener la consistencia de los datos, asegurar los algoritmos y claves de cifrado, y hacer cumplir controles de acceso estrictos—ayudará a proteger sus datos.

Incorporar la ofuscación de datos en su estrategia integral de protección de datos le permite alcanzar el equilibrio adecuado entre utilidad y privacidad, fomentando la confianza entre sus clientes y partes interesadas, al tiempo que se aprovechan eficazmente sus datos.