Auditoría de Base de Datos para AlloyDB para PostgreSQL

AlloyDB para PostgreSQL se está convirtiendo rápidamente en el motor de referencia para cargas de trabajo críticas empresariales nativas en la nube. Sin embargo, a medida que la capa de bases de datos se acelera, también lo hace la sofisticación de las amenazas cibernéticas y la presión regulatoria. Una auditoría de base de datos bien diseñada proporciona a tu equipo de seguridad la fuente única de la verdad sobre quién tocó qué, cuándo y cómo. En este artículo examinamos canalizaciones de auditoría en tiempo real, enmascaramiento dinámico de datos, descubrimiento automatizado y herramientas de cumplimiento, todo a través de la perspectiva de la Auditoría de Base de Datos para AlloyDB para PostgreSQL.

La auditoría en tiempo real se encuentra con GenAI

Transmitir los registros de auditoría a un modelo de GenAI transforma eventos sin procesar en inteligencia accionable. Imagina alimentar entradas de Cloud Logging a un modelo LLM ligero que clasifica cada sentencia por riesgo, predice posibles rutas de exfiltración y resume anomalías en lenguaje natural:

# pseudo-código para una Función en la Nube utilizando Vertex AI

from google.cloud import logging_v2

from vertexai.language import TextGenerationModel

audit_client = logging_v2.Client()

llm = TextGenerationModel.from_pretrained("google/gemma-7b-security")

for entry in audit_client.list_entries(filter="resource.type=alloydb.googleapis.com/Instance"):

prompt = f"Clasifica y resume: {entry.payload}\n\nResumen:"

print(llm.generate_text(prompt, temperature=0.2).text)

Bien hecho, GenAI actúa como una superposición inteligente —no un reemplazo— para controles basados en reglas comprobadas. Al agrupar miles de eventos de bajo nivel en un puñado de relatos legibles para humanos, los tiempos de respuesta a incidentes se reducen drásticamente.

Enmascaramiento Dinámico y Descubrimiento Automatizado de Datos

Antes de que los registros de auditoría lleguen a tu SIEM, las columnas sensibles pueden ser enmascaradas al instante. Con el enmascaramiento dinámico de datos instruyes a un proxy (o a una extensión de pool de conexiones de AlloyDB) para reemplazar los números de Seguridad Social con XXX‑XX‑#### para roles no privilegiados, permitiendo al mismo tiempo a los administradores ver los valores reales.

Encontrar los datos que deben ser enmascarados es la mitad de la batalla. Herramientas como el descubrimiento de datos rastrean los metadatos de los esquemas y filas de ejemplo para etiquetar automáticamente atributos de PII, PCI o de atención médica. Cuando el descubrimiento se ejecuta de forma continua, las nuevas tablas en un clon recién restaurado heredan las políticas correctas de enmascaramiento y auditoría desde el primer día.

Seguridad y Cumplimiento por Diseño

Los registros de auditoría contribuyen directamente a los controles exigidos por GDPR, HIPAA y PCI‑DSS. Al combinar el registro nativo de AlloyDB con un panel de cumplimiento como el reporte de cumplimiento automatizado, los equipos de seguridad pueden mapear cada requisito a una prueba de control en tiempo real. Debido a que el panel se alimenta del mismo flujo de registros sin procesar, se evita la deriva que afecta a los informes de acreditación en PDF capturados en un momento específico.

Un flujo de trabajo típico:

- Recolectar registros (Cloud Audit Logs + pgAudit)

- Enriquecer y almacenar en BigQuery

- Validar controles (clasificación LLM + aserciones SQL)

- Exportar evidencia a tu portal GRC

Con estos componentes, aprobar una auditoría externa pasa de ser un simulacro trimestral a un proceso continuo y certificable.

Configurando la Auditoría Nativa en Google Cloud

La auditoría nativa en AlloyDB para PostgreSQL está impulsada por Cloud Audit Logs y la extensión de código abierto pgAudit.

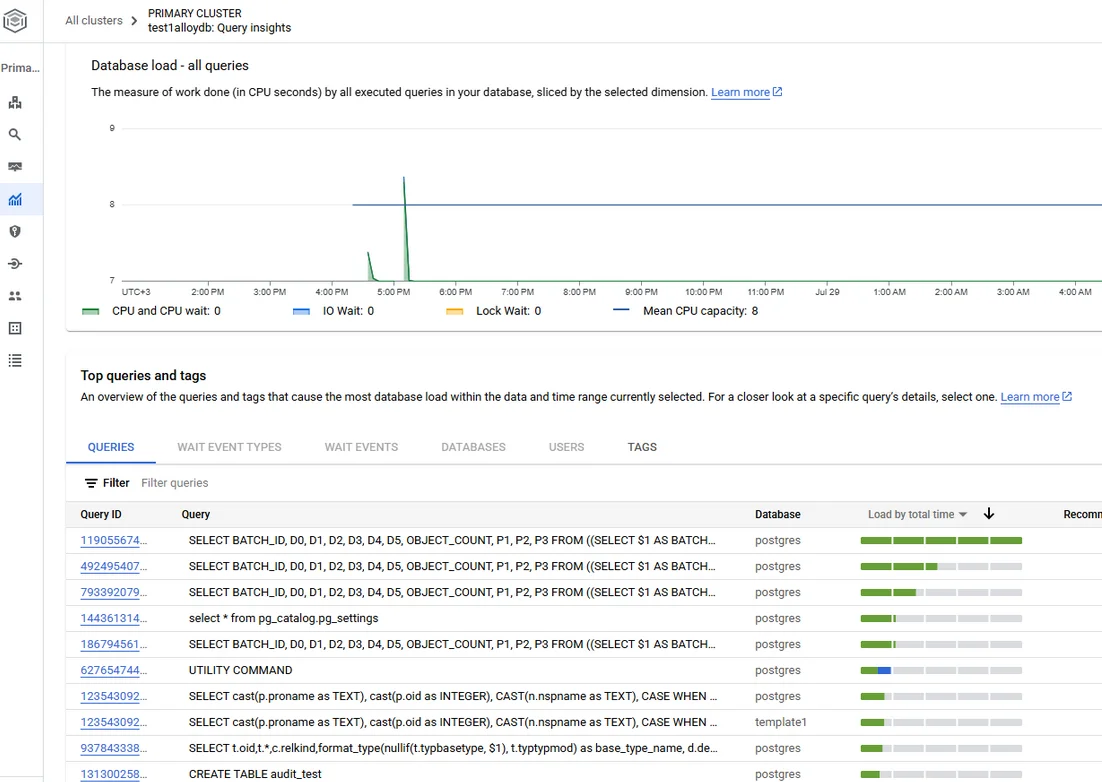

1. Habilitar Cloud Audit Logs

A nivel de proyecto o carpeta, asegúrate de que los registros de Actividad Administrativa y Acceso a Datos estén activados para la API de AlloyDB. Esto captura llamadas API privilegiadas como la creación de instancias, la modificación de usuarios y los cambios en IAM. Los registros se escriben en projects/PROJECT_ID/logs/cloudaudit.googleapis.com%2Fdata_access y pueden exportarse a BigQuery o Pub/Sub.

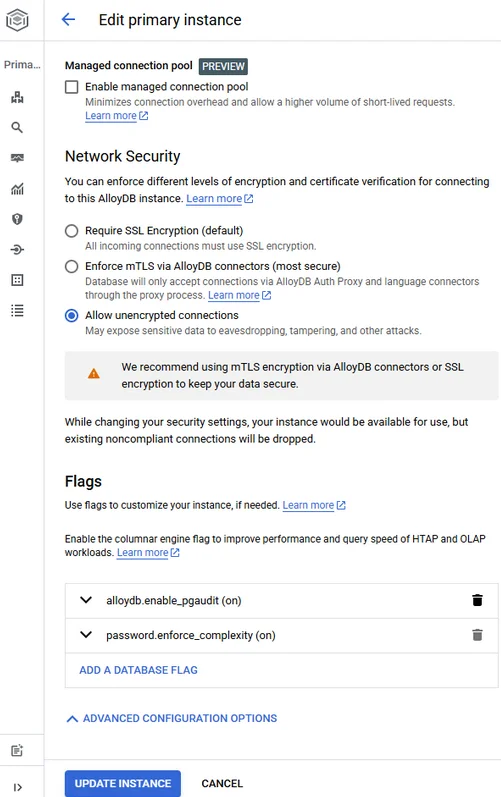

2. Activar pgAudit

En el clúster de AlloyDB, añade una bandera personalizada a la base de datos:

ALTER SYSTEM SET shared_preload_libraries = 'pgaudit';

ALTER SYSTEM SET pgaudit.log = 'read, write, function';

SELECT pg_reload_conf();

La sintaxis es idéntica a la de PostgreSQL estándar —sin sorpresas propietarias. Una vez recargada, cada SELECT, INSERT, UPDATE, DELETE y llamada a función aparece en el flujo de registros alloydb.googleapis.com/pgAudit. Las instrucciones completas están disponibles en la documentación de Google sobre registro de auditoría en AlloyDB y visualización de registros de pgAudit. Para una activación paso a paso, consulta el tutorial de Activar pgAudit y ajusta la verbosidad con la guía de configuración del comportamiento de registro.

Consejo: Para evitar inundaciones de registros, restringe pgaudit.log_parameter y utiliza roles de sesión para que solo las cuentas de servicio designadas generen cargas útiles detalladas.

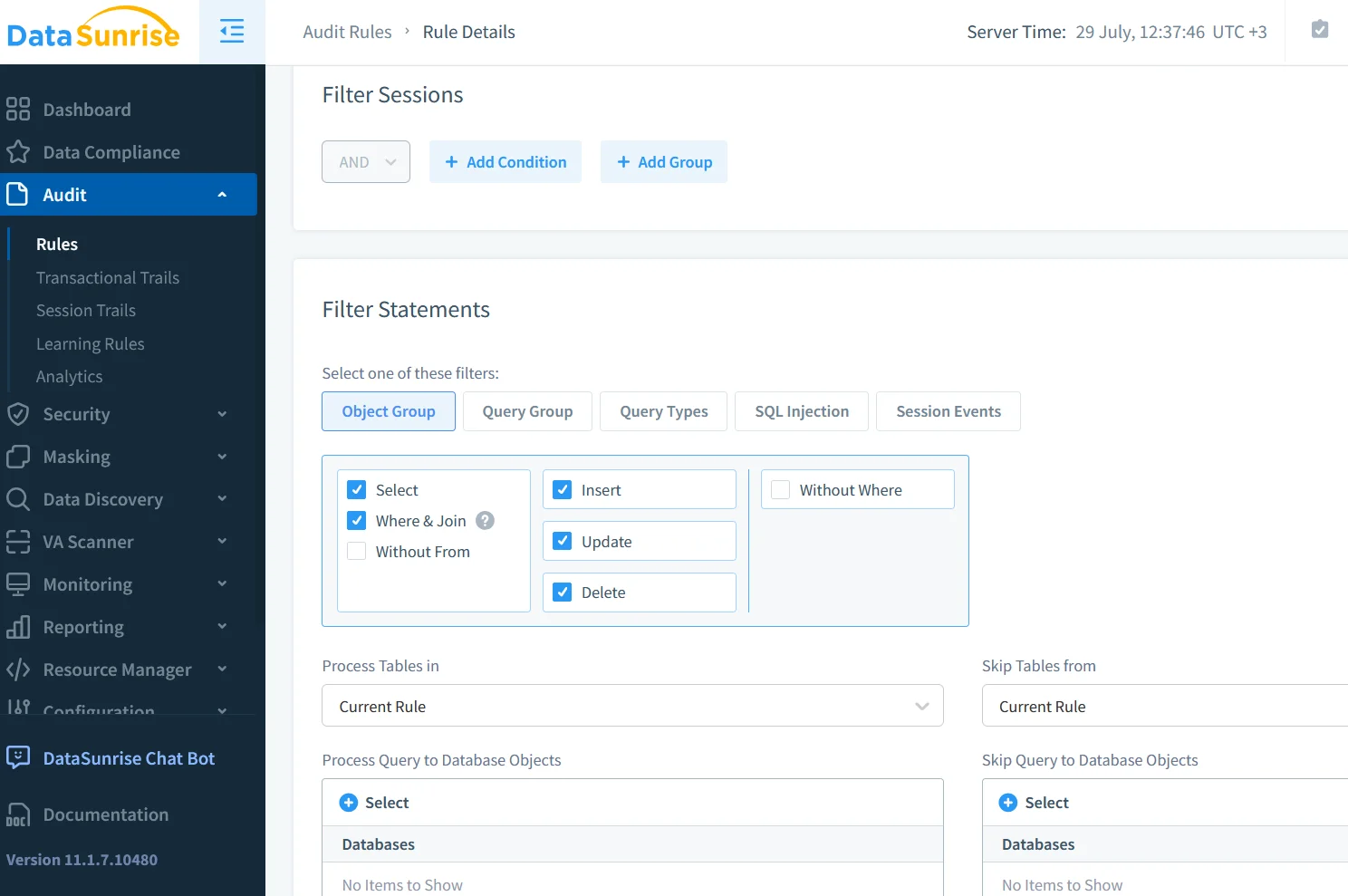

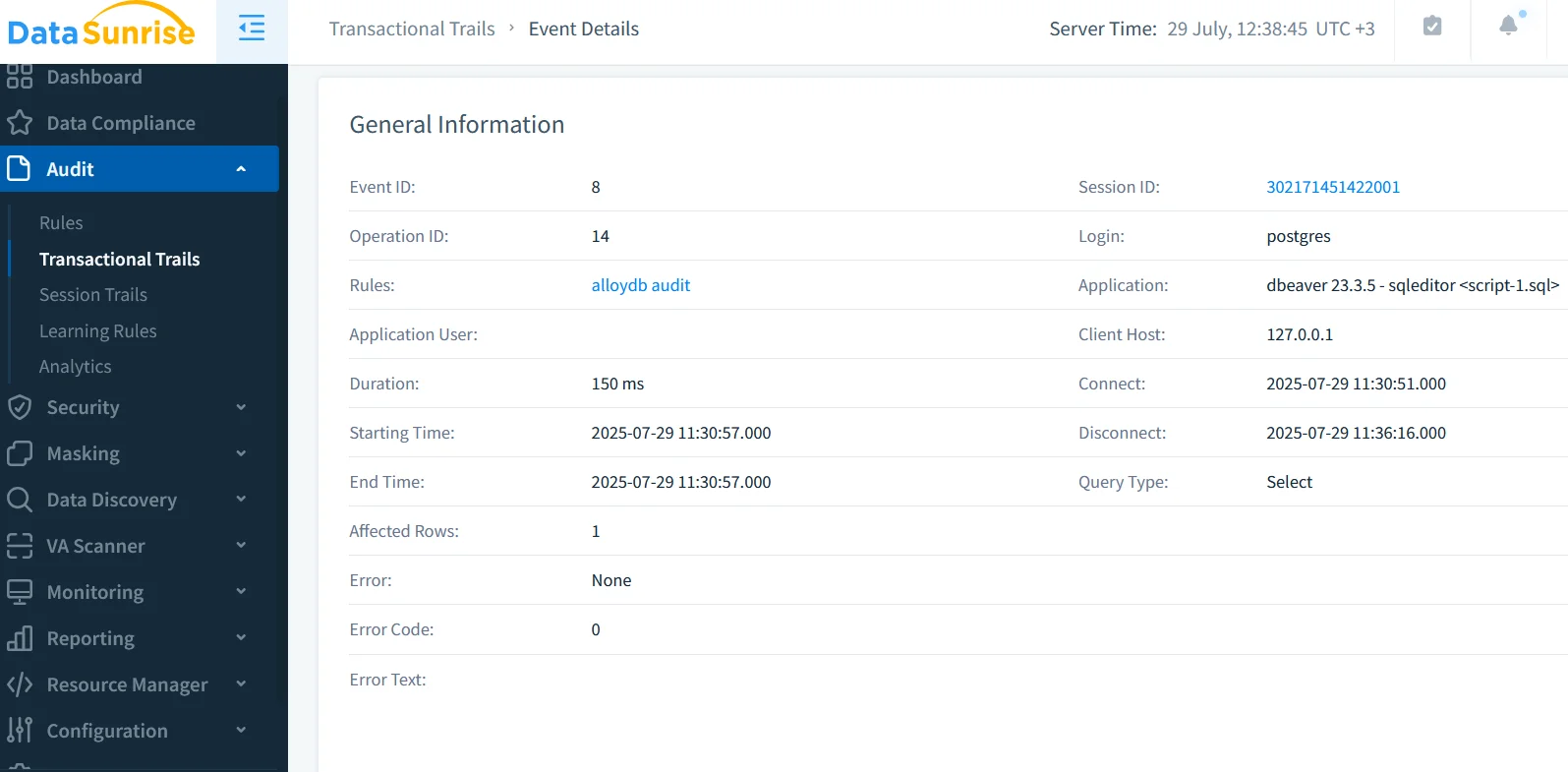

Ampliando la Visibilidad con DataSunrise

Incluso con registros nativos, los equipos a menudo necesitan más contexto —reescrituras de textos SQL, puntuación de riesgos o correlación entre bases de datos—. Auditoría de Datos de DataSunrise introduce un proxy transparente que entiende el dialecto PostgreSQL de AlloyDB y puede enriquecer cada evento con:

- Verificaciones de cumplimiento de enmascaramiento dinámico según las reglas empresariales.

- Notificaciones en tiempo real mediante Slack o Teams cuando ocurren violaciones de políticas.

- Análisis de comportamiento para establecer patrones típicos de consulta.

Despliega el proxy en modo de Pistas de Auditoría Nativa (ver DataSunrise para AlloyDB). Debido a que el análisis de paquetes en redes VPC gestionadas no es factible, el proxy termina la TLS del cliente y reenvía el tráfico a AlloyDB mediante una conexión interna a interna.

Pasos de configuración:

- Levanta un clúster privado de GKE en la misma VPC que AlloyDB.

- Instala con Helm el chart

datasunrise/datasunriseusando--set mode=audit. - Registra el endpoint de AlloyDB y permite el enrutamiento de servicios basado en IAM.

- Define las políticas de auditoría —no se requiere código.

El proxy escribe su propio JSON estructurado en Cloud Logging o en cualquier SIEM aguas abajo, alineándose con los formatos de AlloyDB para que puedas unir conjuntos de datos mediante session_id.

Poniéndolo Todo Junto — Consulta de Ejemplo

A continuación se muestra un ejemplo de federación en BigQuery que fusiona registros nativos y de DataSunrise, los enriquece con un modelo PaLM 2 y marca las lecturas de datos de alto riesgo:

CREATE TEMP FUNCTION classify(text STRING)

RETURNS STRING

LANGUAGE js AS """

// Llama a Vertex AI PaLM2 a través de una función remota

// (pseudo-código para brevedad)

return callLLM(text);

""";

WITH native AS (

SELECT protoPayload.serviceData.statement

FROM `alloydb_logs.cloudaudit_*`

WHERE REGEXP_CONTAINS(logName, 'pgAudit')

),

proxy AS (

SELECT jsonPayload.statement

FROM `security_proxy.datasunrise_audit_*`

)

SELECT statement,

classify(statement) AS risk_level

FROM (

SELECT * FROM native UNION ALL SELECT * FROM proxy

)

WHERE risk_level = 'HIGH';

En la práctica, almacenarías la salida de GenAI en una vista materializada para alimentar paneles de control o la asignación automática de tickets.

Conclusión

La Auditoría de Base de Datos para AlloyDB para PostgreSQL ya no es una ocurrencia pasiva; es un plano de control activo impulsado por IA. Al combinar los flujos de auditoría integrados de Google Cloud con los conocimientos a nivel de proxy de DataSunrise, y superponer la resumirización con GenAI, los equipos de seguridad obtienen una conciencia situacional en tiempo real sin ahogarse en el ruido de los registros. El resultado es un camino optimizado hacia el cumplimiento continuo y, en última instancia, una plataforma de datos más resiliente.

¿Buscas los siguientes pasos? Examina la Analítica de Comportamiento para la detección de anomalías o explora técnicas de enmascaramiento dinámico de datos para comenzar a proteger las columnas sensibles hoy.

Protege tus datos con DataSunrise

Protege tus datos en cada capa con DataSunrise. Detecta amenazas en tiempo real con Monitoreo de Actividad, Enmascaramiento de Datos y Firewall para Bases de Datos. Garantiza el Cumplimiento de Datos, descubre información sensible y protege cargas de trabajo en más de 50 integraciones de fuentes de datos compatibles en la nube, en instalaciones y sistemas de IA.

Empieza a proteger tus datos críticos hoy

Solicita una Demostración Descargar Ahora