Cómo Aplicar Enmascaramiento Dinámico en MariaDB

A medida que crecen las implementaciones de MariaDB, la misma base de datos atiende cada vez a múltiples audiencias simultáneamente, incluyendo servicios de aplicaciones, desarrolladores, analistas, equipos de soporte y canalizaciones de automatización. Como resultado, las organizaciones ganan eficiencia operacional. Sin embargo, este modelo de acceso compartido también introduce un riesgo persistente: la exposición de datos sensibles a través de los resultados de las consultas. La documentación oficial de MariaDB describe este desafío en modelos de acceso a bases de datos en el mundo real.

El enmascaramiento dinámico de datos aborda este problema al transformar los valores sensibles en tiempo de consulta en lugar de alterar los datos almacenados o los esquemas de la base de datos. En lugar de bloquear completamente el acceso, impone una visibilidad controlada. En consecuencia, los usuarios solo ven los datos que están autorizados a visualizar. Este enfoque complementa prácticas más amplias como la seguridad de datos y la seguridad de bases de datos, donde los equipos protegen los datos durante el acceso y no solo en reposo.

En este artículo, explicamos cómo los equipos pueden implementar el enmascaramiento dinámico en MariaDB utilizando técnicas nativas. También mostramos cómo plataformas centralizadas como DataSunrise extienden el enmascaramiento hacia una capa de control basada en políticas, auditable y alineada con el cumplimiento normativo. Por lo tanto, la discusión se conecta estrechamente con conceptos como el enmascaramiento dinámico de datos y la visibilidad unificada de la actividad.

¿Qué es el Enmascaramiento Dinámico de Datos?

El enmascaramiento dinámico de datos es una técnica de protección en tiempo de ejecución que altera los resultados de las consultas al vuelo basándose en reglas como la identidad del usuario, rol, fuente de conexión o contexto de acceso. A diferencia del cifrado o el enmascaramiento estático, esta técnica no cambia cómo la base de datos almacena los datos. En su lugar, protege los valores sensibles precisamente en el momento del acceso, lo que lo convierte en un componente central de las estrategias modernas de enmascaramiento dinámico de datos.

Con el enmascaramiento dinámico, la misma consulta SQL puede devolver resultados diferentes dependiendo de quién la ejecute. Por ejemplo, los usuarios autorizados reciben los valores completos, mientras que los usuarios restringidos ven representaciones enmascaradas de los mismos campos. Como resultado, los equipos permiten un acceso seguro a los datos sin duplicar conjuntos de datos ni modificar la lógica de la aplicación.

En la práctica, las organizaciones usan comúnmente el enmascaramiento dinámico para proteger:

- Información personal identificable (PII)

- Datos de contacto como correos electrónicos y números de teléfono

- Datos financieros incluyendo números de tarjeta y saldos

- Identificadores internos y atributos operativos

Enfoques Nativos para el Enmascaramiento en MariaDB

MariaDB no incluye controles integrados de enmascaramiento dinámico. Sin embargo, los administradores a menudo intentan aproximar el comportamiento del enmascaramiento usando construcciones SQL.

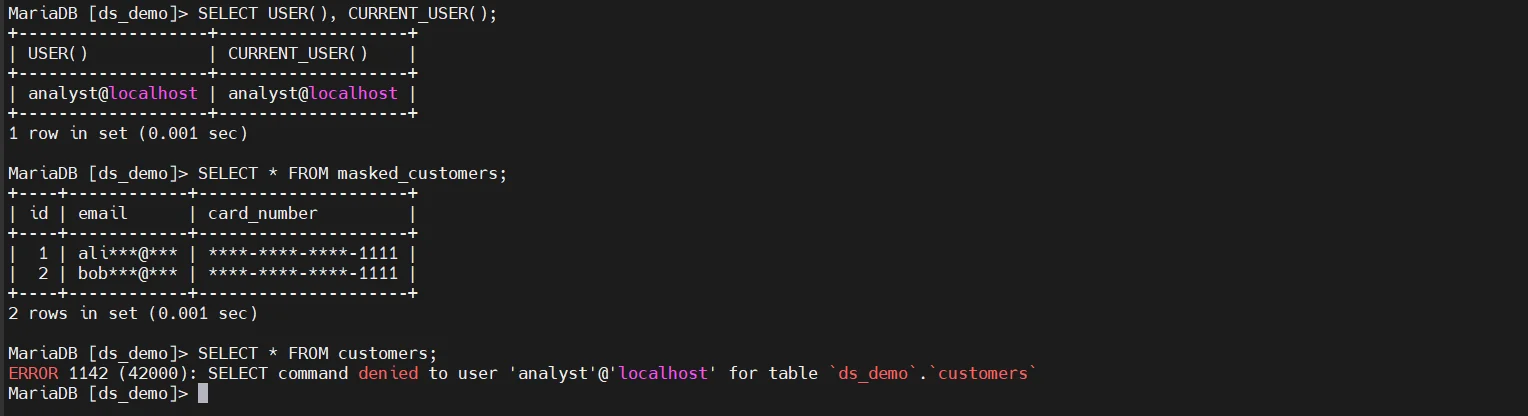

Vistas con Columnas Transformadas

El enfoque más común es exponer datos sensibles a través de vistas que devuelven valores transformados en lugar de los reales.

Este enfoque depende completamente de hacer cumplir el acceso a través de la vista. Si los usuarios pueden consultar directamente la tabla base, el enmascaramiento se pasa por alto.

Funciones Almacenadas con Lógica Condicional

Otra técnica es encapsular la lógica de enmascaramiento dentro de funciones almacenadas que evalúan atributos de la sesión.

/*CREATE FUNCTION mask_email(email VARCHAR(255))

RETURNS VARCHAR(255)

RETURN

IF(USER() = 'admin@%', email, CONCAT(SUBSTRING(email,1,3),'***@***'));*/

Las funciones permiten enmascaramiento condicional pero deben usarse explícitamente en cada consulta o definición de vista.

Copias Separadas de Datos Enmascarados

Algunos entornos mantienen copias enmascaradas permanentemente de tablas o esquemas para acceso no productivo.

Este enfoque duplica datos y no ofrece protección en tiempo real. El enmascaramiento se aplica una vez y permanece estático hasta que los datos se actualizan.

/*-- Crear una copia enmascarada de la tabla original

CREATE TABLE customers_masked AS

SELECT

id,

CONCAT(SUBSTRING(email, 1, 3), '***@***') AS email,

'****-****-****' AS card_number,

created_at

FROM customers;

-- Conceder acceso solo a la tabla enmascarada

GRANT SELECT ON customers_masked TO analyst_user;*/

En este modelo, el enmascaramiento se realiza durante la copia de datos. Cualquier actualización en la tabla original requiere que la copia enmascarada se regenere manualmente o por medio de trabajos programados, lo que hace que este enfoque sea inadecuado para entornos que requieren visibilidad de datos actualizada o control de acceso adaptativo.

Enfoques para Enmascaramiento en DataSunrise

DataSunrise aplica el enmascaramiento como un control en la capa de acceso en lugar de una transformación en el lado de la base de datos. En lugar de incrustar la lógica de enmascaramiento en objetos SQL, evalúa las consultas en tiempo real y aplica las reglas de enmascaramiento de manera transparente antes de que se devuelvan los resultados al cliente. Esto desacopla la protección de datos de los esquemas de la base de datos y la lógica de la aplicación.

Las decisiones de enmascaramiento se toman dinámicamente para cada consulta usando el contexto de ejecución, asegurando una protección consistente a través de aplicaciones, herramientas BI, sesiones administrativas y procesos automáticos. Están disponibles diferentes enfoques de enmascaramiento según los requisitos de seguridad, operativos y de cumplimiento.

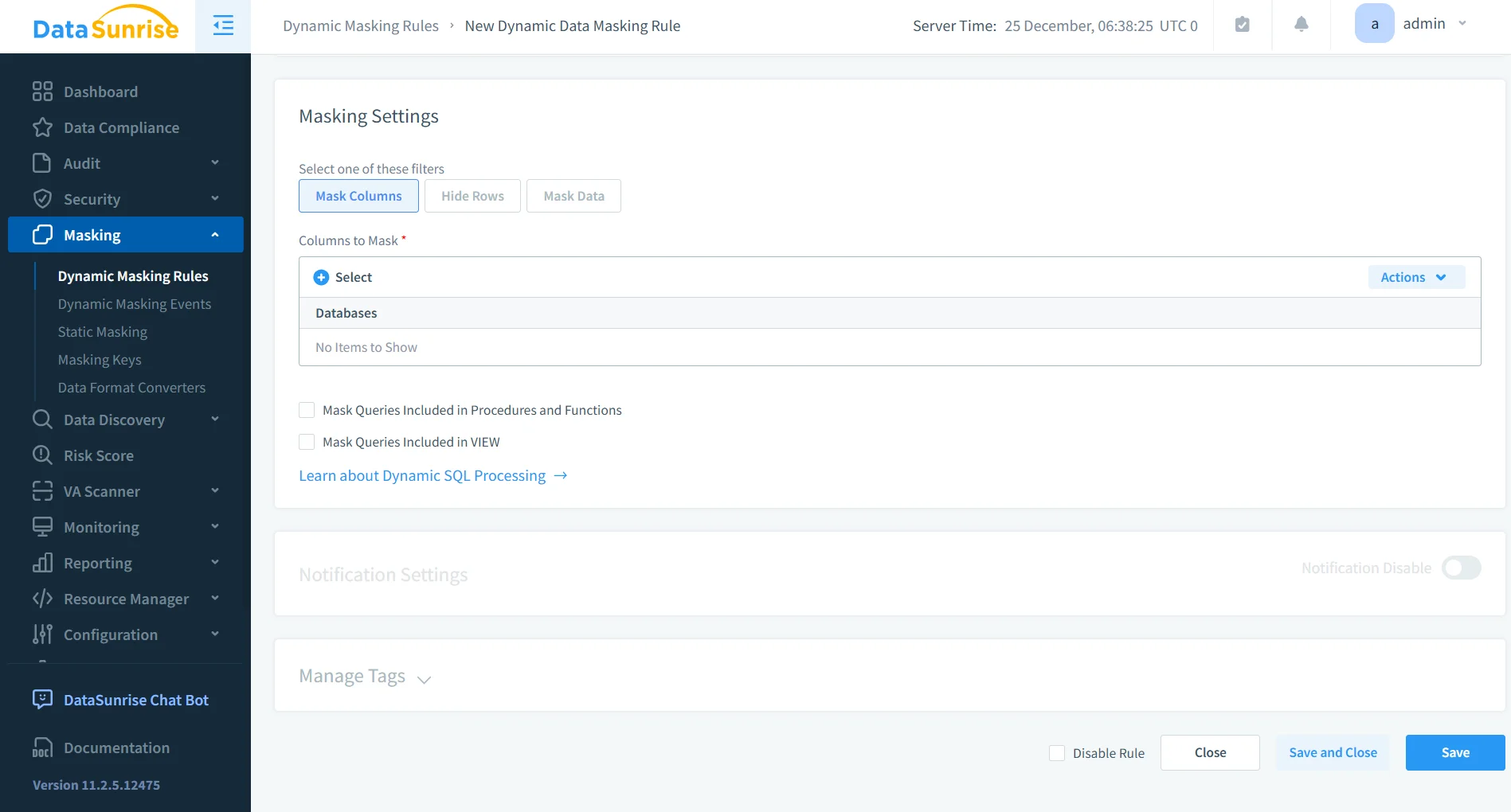

Reglas de Enmascaramiento

El enmascaramiento en DataSunrise se aplica mediante reglas centralizadas que definen cuándo y cómo se enmascaran los datos sensibles. Estas reglas operan independientemente de los esquemas de la base de datos y la lógica de la aplicación, y se evalúan en tiempo real para cada consulta, tomando en cuenta el contexto de ejecución. Cuando se cumplen las condiciones de una regla, el enmascaramiento se aplica antes de que los resultados se devuelvan al cliente. Este enfoque es congruente con prácticas más amplias de seguridad de datos y seguridad de bases de datos, donde la protección se aplica en el momento del acceso.

Pueden coexistir múltiples reglas de enmascaramiento y priorizarse. Esto permite modelos de protección por capas, donde las restricciones predeterminadas se aplican de forma amplia mientras que reglas más específicas relajan selectivamente el enmascaramiento para usuarios, roles o servicios de confianza. Las reglas de enmascaramiento se integran naturalmente con el enmascaramiento dinámico de datos centralizado y los controles de acceso basados en políticas.

- Gestión centralizada de reglas en todas las bases de datos protegidas

- Evaluación en tiempo real para cada consulta sin reescritura SQL

- Ejecución de reglas basada en prioridades para control de acceso en capas

Enmascaramiento Dinámico a Nivel de Columna

El enmascaramiento a nivel de columna aplica reglas de transformación directamente a columnas seleccionadas cuando se cumplen las condiciones de acceso. Este enfoque es adecuado para campos sensibles claramente definidos y se usa comúnmente junto con procesos estructurados de descubrimiento de datos.

Los casos de uso comunes incluyen enmascaramiento parcial de correos electrónicos, enmascaramiento completo de números de tarjeta y redacción de identificadores. Las reglas pueden aplicarse a tablas individuales, esquemas o bases de datos enteras, proporcionando control preciso y predecible sobre la exposición de datos.

- Control preciso sobre columnas sensibles individuales

- Comportamiento consistente de enmascaramiento a través de consultas y herramientas

- Soporte para varios formatos de enmascaramiento por columna

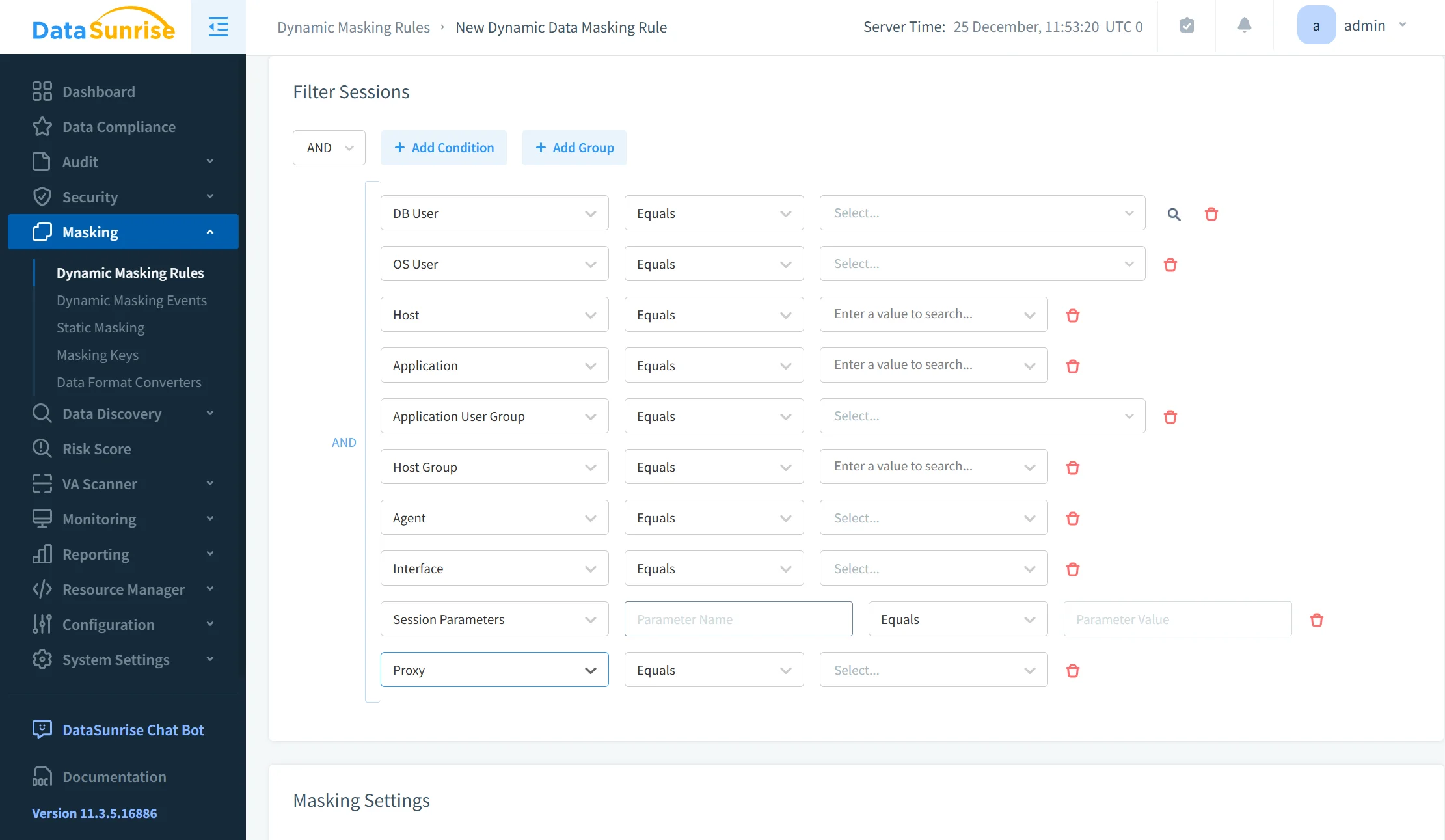

Enmascaramiento Adaptado por Rol y Contexto

El enmascaramiento adaptado por rol y contexto amplía el enmascaramiento a nivel de columna evaluando el contexto de ejecución en lugar de depender solo de permisos estáticos. Este modelo complementa el control de acceso basado en roles (RBAC) añadiendo controles de visibilidad en tiempo de ejecución.

Las condiciones pueden incluir usuario o rol de la base de datos, dirección IP del cliente, nombre de la aplicación o fuente de autenticación. Como resultado, la misma columna puede estar enmascarada o no para diferentes usuarios que ejecutan consultas idénticas.

- Visibilidad de datos adaptativa basada en usuario y contexto de conexión

- No requiere duplicar roles u objetos de base de datos

- Soporta entornos de acceso mixto con esquemas compartidos

Enmascaramiento Basado en Políticas por Tipo de Datos

El enmascaramiento basado en políticas se enfoca en categorías de datos sensibles en lugar de columnas individuales. Una vez que los datos están clasificados, las políticas de enmascaramiento se aplican automáticamente a todos los campos que coinciden en esquemas y tablas, reduciendo el esfuerzo manual y apoyando flujos de trabajo orientados a cumplimiento como el cumplimiento de datos.

- Protección automática de columnas sensibles recién añadidas

- Menor carga operativa para grandes esquemas

- Enmascaramiento consistente alineado con resultados de clasificación

Aplicación en Tiempo Real Sin Cambios en las Consultas

Todos los enfoques de enmascaramiento operan sin modificar las consultas SQL, vistas, procedimientos almacenados ni la lógica de la aplicación. Las aplicaciones continúan emitiendo consultas estándar mientras el enmascaramiento se aplica de forma transparente en tiempo de ejecución, integrándose perfectamente con la monitorización unificada de la actividad en bases de datos.

Dado que el enmascaramiento se aplica fuera del motor de base de datos, las políticas pueden actualizarse sin necesidad de redeplegar aplicaciones o modificar objetos de bases de datos.

- No se requieren cambios en el código de la aplicación ni en la lógica SQL

- Actualizaciones inmediatas de políticas sin interrupción del servicio

- Aplicación uniforme en aplicaciones, herramientas BI y acceso administrativo

Ventajas Clave del Enmascaramiento con DataSunrise

| Capacidad | Descripción |

|---|---|

| Políticas de enmascaramiento centralizadas | Los equipos definen reglas una vez y las aplican de forma consistente en todas las rutas de acceso |

| Aplicación en tiempo real | La plataforma protege datos sensibles directamente en el momento de la ejecución de la consulta |

| Enmascaramiento con conciencia contextual | La visibilidad de datos se adapta dinámicamente a la identidad del usuario y al contexto de conexión |

| Monitoreo unificado | El sistema registra eventos de acceso enmascarados y mantiene trazabilidad completa |

| Alineación con cumplimiento | La solución soporta flujos de trabajo regulatorios y auditorías desde el primer momento |

Conclusión

Los entornos MariaDB a menudo requieren acceso flexible a datos compartidos al mismo tiempo que protegen los valores sensibles. Aunque las técnicas basadas en SQL pueden simular el comportamiento de enmascaramiento, dependen de la aplicación manual y la disciplina operativa estricta.

Por el contrario, DataSunrise aplica el enmascaramiento en la capa de acceso y hace cumplir la protección en tiempo real. Como resultado, los equipos aseguran los datos sensibles de MariaDB mediante controles basados en políticas que permanecen transparentes, auditables y alineados con los requisitos de seguridad, cumplimiento y usabilidad.