Cómo Aplicar Enmascaramiento Estático en MariaDB

A medida que las bases de datos soportan cada vez más cargas de trabajo de análisis, pruebas, generación de informes y desarrollo, los datos de producción a menudo se mueven fuera de entornos estrictamente controlados. Como resultado, los equipos deben proteger información sensible como identificadores personales, registros financieros o detalles de contacto, mientras preservan la integridad del esquema y la lógica de la aplicación.

Para abordar este desafío, el enmascaramiento estático de datos transforma de forma permanente valores sensibles antes de que los equipos compartan, exporten o repliquen datos. A diferencia de los controles en tiempo de ejecución, el enmascaramiento estático cambia los datos en sí y, por lo tanto, garantiza que los conjuntos de datos expuestos permanezcan seguros por diseño.

Este artículo explica cómo los equipos pueden aplicar enmascaramiento estático en MariaDB. Además, describe técnicas nativas comunes y muestra cómo plataformas centralizadas como DataSunrise extienden el enmascaramiento estático hacia un proceso basado en políticas, auditable y alineado con el cumplimiento normativo.

¿Qué es el Enmascaramiento Estático de Datos?

El enmascaramiento estático de datos transforma irreversible valores de datos sensibles y almacena los resultados enmascarados ya sea en el mismo lugar o en un conjunto de datos separado. Después del enmascaramiento, los equipos no pueden reconstruir los valores originales a partir de los datos transformados. En consecuencia, las organizaciones utilizan este enfoque como una técnica clave dentro de estrategias más amplias de enmascaramiento de datos para proteger información sensible fuera de los sistemas de producción.

Los casos de uso comunes del enmascaramiento estático incluyen:

- Preparar conjuntos de datos similares a producción para desarrollo y aseguramiento de calidad como parte de flujos de trabajo estructurados de gestión de datos de prueba

- Compartir datos con proveedores externos o equipos en el extranjero sin exponer campos regulados

- Crear copias de seguridad o archivos seguros para cumplimiento regulatorio

- Apoyar el análisis evitando la exposición de información regulada como la información de identificación personal

Debido a que el enmascaramiento se aplica antes del acceso a los datos, el enmascaramiento estático elimina la dependencia de la aplicación de controles en tiempo de ejecución. En consecuencia, reduce significativamente el riesgo de divulgación accidental causado por permisos mal configurados o controles de acceso incorrectos.

Opciones Nativas de Enmascaramiento Estático en MariaDB

MariaDB no proporciona un motor dedicado para enmascaramiento estático. Sin embargo, los administradores a menudo recurren a técnicas a nivel SQL para aproximar el comportamiento del enmascaramiento estático.

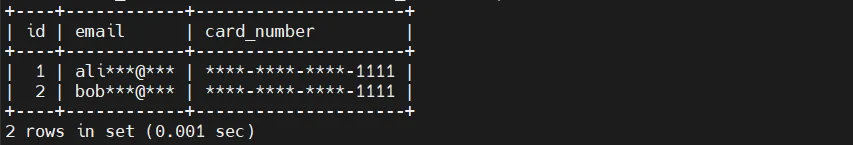

Vistas con Columnas Transformadas

Un enfoque común es exponer valores enmascarados mediante vistas:

/*CREATE VIEW clientes_enmascarados AS

SELECT

id,

CONCAT(SUBSTRING(email, 1, 3), '***@***') AS email,

'****-****-****' AS numero_tarjeta

FROM clientes;*/

Este método permite que las aplicaciones o usuarios consulten representaciones enmascaradas de los datos sin modificar las tablas base.

Enmascaramiento In Situ Basado en Actualizaciones

Otro enfoque es sobrescribir valores sensibles directamente usando sentencias UPDATE:

/*UPDATE clientes

SET email = CONCAT(SUBSTRING(email, 1, 3), '***@masked.local');*/

Esta técnica reemplaza permanentemente los valores originales y se usa frecuentemente al preparar copias de datos para entornos no productivos.

Copia Enmascarada para Uso No Productivo

Los equipos también pueden crear tablas o esquemas enmascarados separados durante la replicación de datos:

/*INSERT INTO clientes_enmascarados

SELECT

id,

SHA2(email, 256),

NULL

FROM clientes;*/

Este enfoque mantiene intactos los datos de producción mientras suministra conjuntos de datos enmascarados para pruebas o análisis.

Enmascaramiento Estático en MariaDB con DataSunrise

DataSunrise permite enmascaramiento estático centralizado y basado en reglas para MariaDB, eliminando la dependencia de la lógica de la aplicación o scripts SQL manuales. Las políticas de enmascaramiento se definen una vez y se reutilizan en diferentes entornos, convirtiendo el enmascaramiento estático en un proceso controlado y repetible alineado con prácticas más amplias de enmascaramiento de datos.

Dado que el enmascaramiento opera fuera del motor de base de datos, los esquemas y aplicaciones de producción permanecen sin cambios mientras se generan conjuntos de datos seguros para cumplimiento normativo, apoyando flujos de trabajo seguros de gestión de datos de prueba.

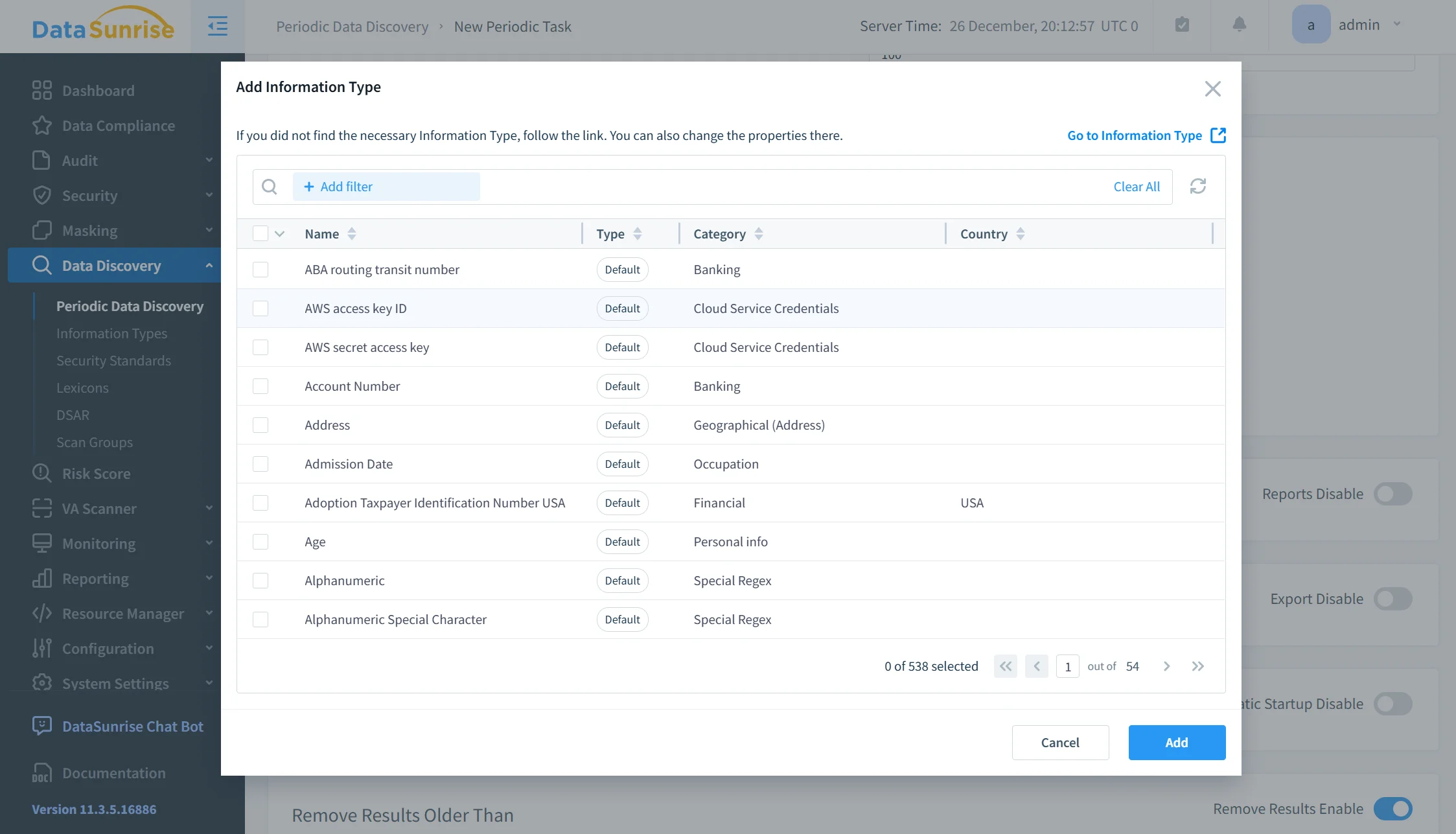

Descubrimiento Automático de Datos Sensibles

Antes de aplicar el enmascaramiento, DataSunrise escanea automáticamente los esquemas de MariaDB para detectar datos sensibles basándose en metadatos de columnas, patrones de nombres y análisis del contenido. Este proceso de descubrimiento forma parte de una capacidad más amplia de descubrimiento de datos que asegura la identificación de campos sensibles a medida que evolucionan los esquemas o aparecen nuevas tablas.

Los datos descubiertos se clasifican en categorías como información personal, financiera o relacionada con salud, incluyendo información de identificación personal, proporcionando una base consistente para las políticas de enmascaramiento.

Enmascaramiento Estático Basado en Reglas por Tipo de Datos

En lugar de configurar reglas de enmascaramiento para columnas individuales, DataSunrise aplica políticas a nivel de categoría de datos. Una vez definidas, las reglas cubren automáticamente todos los campos coincidentes a través de bases de datos y esquemas.

- Reglas de enmascaramiento centralizadas definidas una vez y reutilizadas en múltiples entornos

- Cobertura automática de nuevas tablas y columnas a medida que los esquemas evolucionan

- Comportamiento de enmascaramiento consistente en múltiples bases de datos y esquemas

- Menor esfuerzo manual en comparación con la configuración SQL a nivel de columna

Las transformaciones típicas incluyen sustitución sintética de correos electrónicos, tokenización de números telefónicos, hash irreversible de identificadores y enmascaramiento que preserva el formato en valores financieros. El enmascaramiento sigue a los datos y no a definiciones estáticas de esquema, lo que simplifica el mantenimiento a largo plazo de políticas.

Flujos de Trabajo Controlados de Enmascaramiento

El enmascaramiento estático se aplica durante flujos de trabajo definidos como clonación de bases de datos, restauración de copias de seguridad, exportación de datos o provisión de datos de prueba. Este enfoque asegura que los valores sensibles se transformen antes de que los datos salgan de entornos protegidos y complementa controles más amplios de seguridad de datos.

- Enmascaramiento aplicado solo durante operaciones aprobadas de movimiento de datos

- Separación clara entre conjuntos de datos de producción y no producción

- Ejecución de enmascaramiento predecible y repetible

- Reducción del riesgo de exposición accidental durante el intercambio de datos

Operaciones de Enmascaramiento Auditables

Todas las operaciones de enmascaramiento se registran y son trazables. Los registros de auditoría muestran qué conjuntos de datos fueron enmascarados, qué reglas se aplicaron, cuándo ocurrió el enmascaramiento y quién inició la operación. Esta visibilidad integra el enmascaramiento estático en un proceso unificado de monitoreo de actividad de base de datos y gobernanza.

- Visibilidad completa del historial de ejecución de enmascaramiento

- Trazabilidad de reglas de enmascaramiento y conjuntos de datos afectados

- Responsabilidad clara para operaciones manuales y automatizadas

- Evidencia lista para auditorías internas y revisiones de cumplimiento

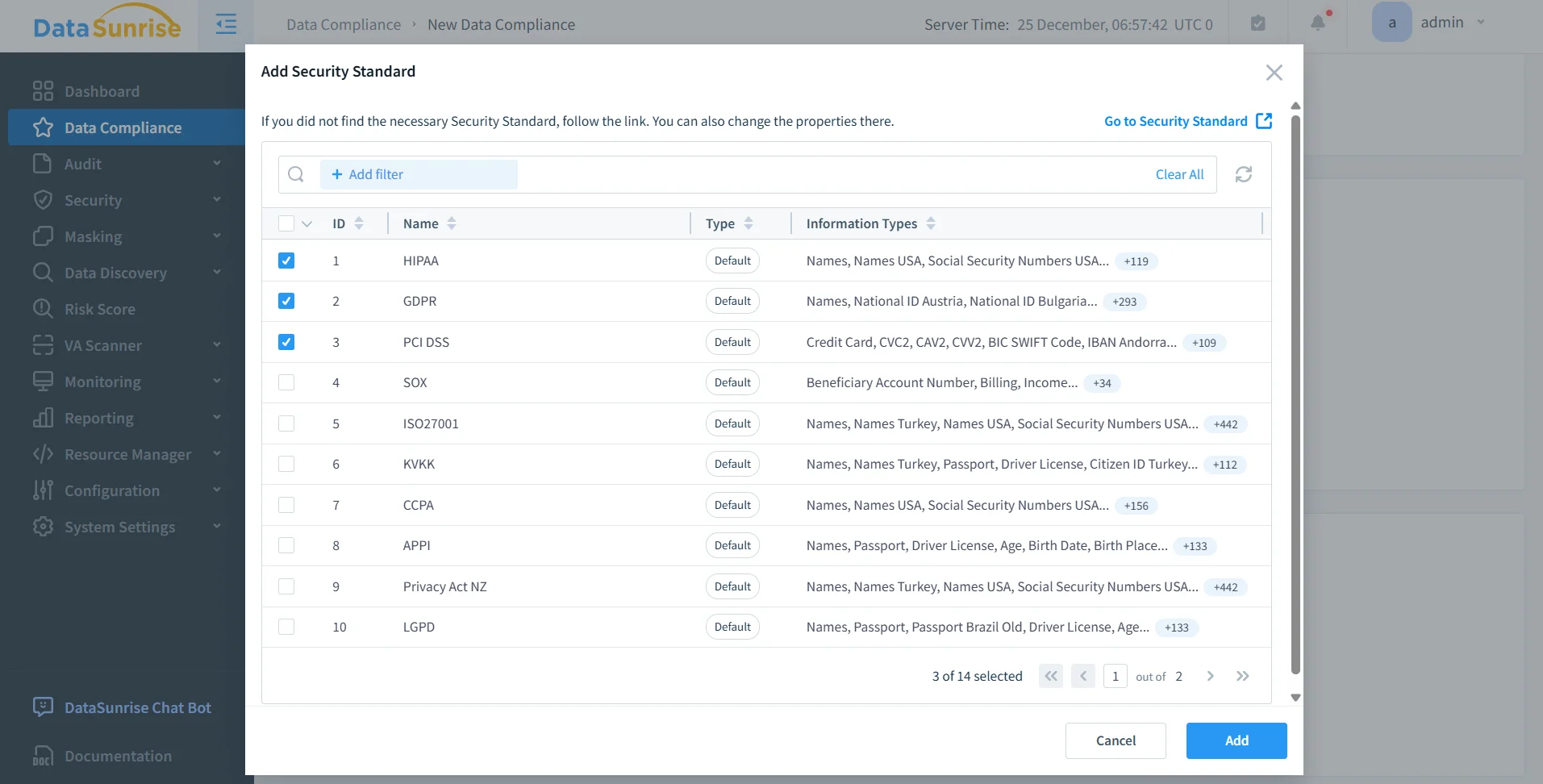

Cumplimiento y Reducción de Riesgos

El enmascaramiento estático apoya regulaciones como GDPR, HIPAA, PCI DSS y SOX al eliminar permanentemente valores sensibles de conjuntos de datos no productivos. Cuando se combina con la clasificación centralizada y generación de reportes en DataSunrise, el enmascaramiento estático se convierte en un control verificable de cumplimiento en lugar de una práctica informal.

Impacto en el Negocio de DataSunrise

| Área de Negocio | Impacto |

|---|---|

| Riesgo de exposición de datos | Riesgo significativamente reducido de fuga de datos sensibles fuera de entornos protegidos |

| Desarrollo y pruebas | Entrega más rápida de conjuntos de datos seguros y similares a producción para uso no productivo |

| Preparación para auditorías | Evidencia clara y auditable de controles de enmascaramiento durante auditorías regulatorias e internas |

| Eficiencia operativa | Menor carga operativa en comparación con enfoques manuales y basados en scripts |

| Garantía de seguridad | Mayor confianza en que los datos sensibles permanecen protegidos durante todo su ciclo de vida |

Conclusión

MariaDB ofrece capacidades flexibles en SQL que permiten a los equipos implementar técnicas básicas de enmascaramiento estático. Sin embargo, a medida que los entornos de datos escalan, los requisitos de enmascaramiento se extienden rápidamente más allá de scripts aislados y flujos de trabajo manuales, especialmente cuando las bases de datos forman parte de programas más amplios de seguridad y cumplimiento de datos.

Al introducir descubrimiento automatizado, enmascaramiento basado en reglas y ejecución auditable, DataSunrise transforma el enmascaramiento estático en un proceso centralizado y repetible alineado con expectativas modernas de seguridad y cumplimiento, incluidos flujos de trabajo estructurados de cumplimiento de datos.

Para las organizaciones que consideran los datos no productivos como parte de su superficie regulada, el enmascaramiento estático no es una mejora opcional: es un control fundamental.