Cómo auditar IBM Netezza

La IA generativa tiene hambre de datos, y IBM Netezza a menudo alimenta los modelos detrás de los chatbots y las canalizaciones analíticas actuales. Esa conveniencia viene acompañada de un riesgo: una única consulta no verificada puede filtrar valores sensibles, violar normativas o distorsionar el resultado de un modelo de aprendizaje automático. La auditoría cubre ese vacío al mostrar quién accedió a qué registros y por qué, en tiempo real, en contexto y con la profundidad suficiente para probar el cumplimiento.

Por qué Netezza necesita una vigilancia más cercana

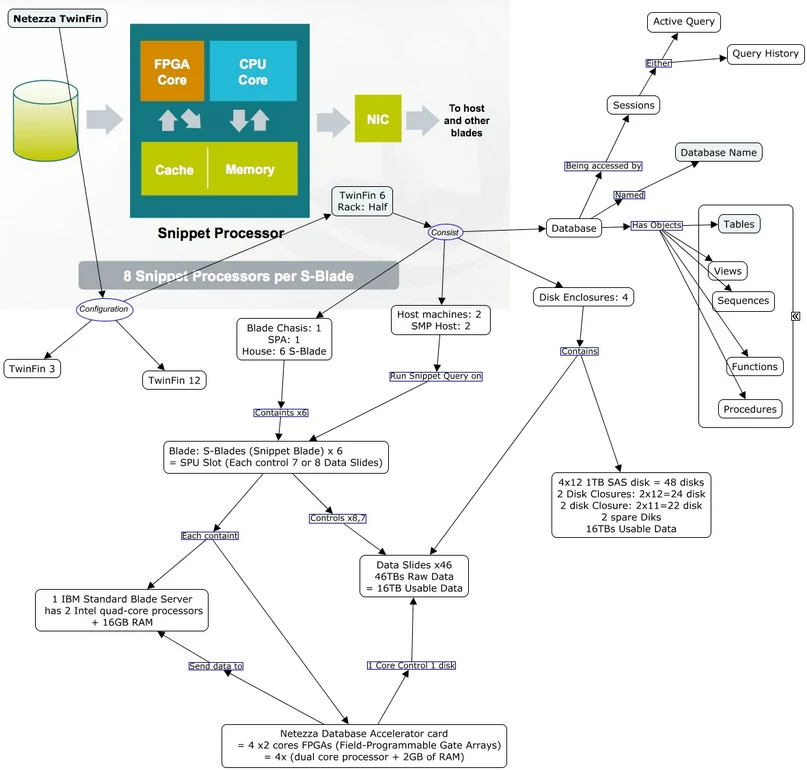

La arquitectura AMPP de Netezza sobresale en SQL de alto rendimiento. Cuando los trabajos de GenAI comienzan a extraer vectores o conjuntos para afinación, la plataforma observa ráfagas de sentencias impredecibles. Sin una pista de auditoría sólida, es imposible distinguir una consulta de investigación legítima de una extracción de datos no autorizada. Por ello, la obtención de información en tiempo real, el enmascaramiento dinámico y el descubrimiento se convierten en salvaguardias fundamentales y no en extras opcionales.

Considere un paso de generación aumentada por recuperación que puntúa vectores de clientes:

SELECT nombre_cliente, puntuacion_crediticia

FROM clientes

WHERE vector_historial_compras <=> 'representación_vectorial_del_prompt'

ORDER BY puntaje_similitud DESC

LIMIT 5;

Por sí sola, la instrucción parece inofensiva, pero en manos equivocadas esos puntajes crediticios podrían violar el PCI DSS o el GDPR. Capturar el texto, el usuario y la aplicación en tiempo de ejecución es la primera capa de defensa.

Opciones de auditoría nativas

IBM Netezza proporciona vistas del sistema básicas—_v_qrystat, _v_sys_event_log y el NZ Log—que registran el historial de ejecuciones. Los administradores pueden reenviar estos registros mediante nzsql, enviarlos a servidores de registro y ejecutar consultas ad hoc como:

SELECT usuario, hora_inicio, texto_consulta

FROM _v_qrystat

WHERE hora_inicio > current_date - interval '1 día';

Para una configuración paso a paso, consulte la guía de configuración de auditoría de IBM, que explica cómo habilitar el registro de eventos y elegir los destinos de almacenamiento. Una nota complementaria sobre el flujo de datos de auditoría muestra lo que ocurre cuando el servidor de captura alcanza los límites de disco y cómo evitar tiempos de inactividad. Si solo necesita análisis históricos, la función de historial avanzado de consultas de IBM captura planes de consulta, acceso a tablas y autenticaciones fallidas.

Si bien resulta útil para investigaciones retrospectivas, la pista incorporada ofrece filtrado limitado, sin enmascaramiento y sin alertas en vivo. Para cubrir esas lagunas, generalmente se despliega una plataforma de auditoría dedicada.

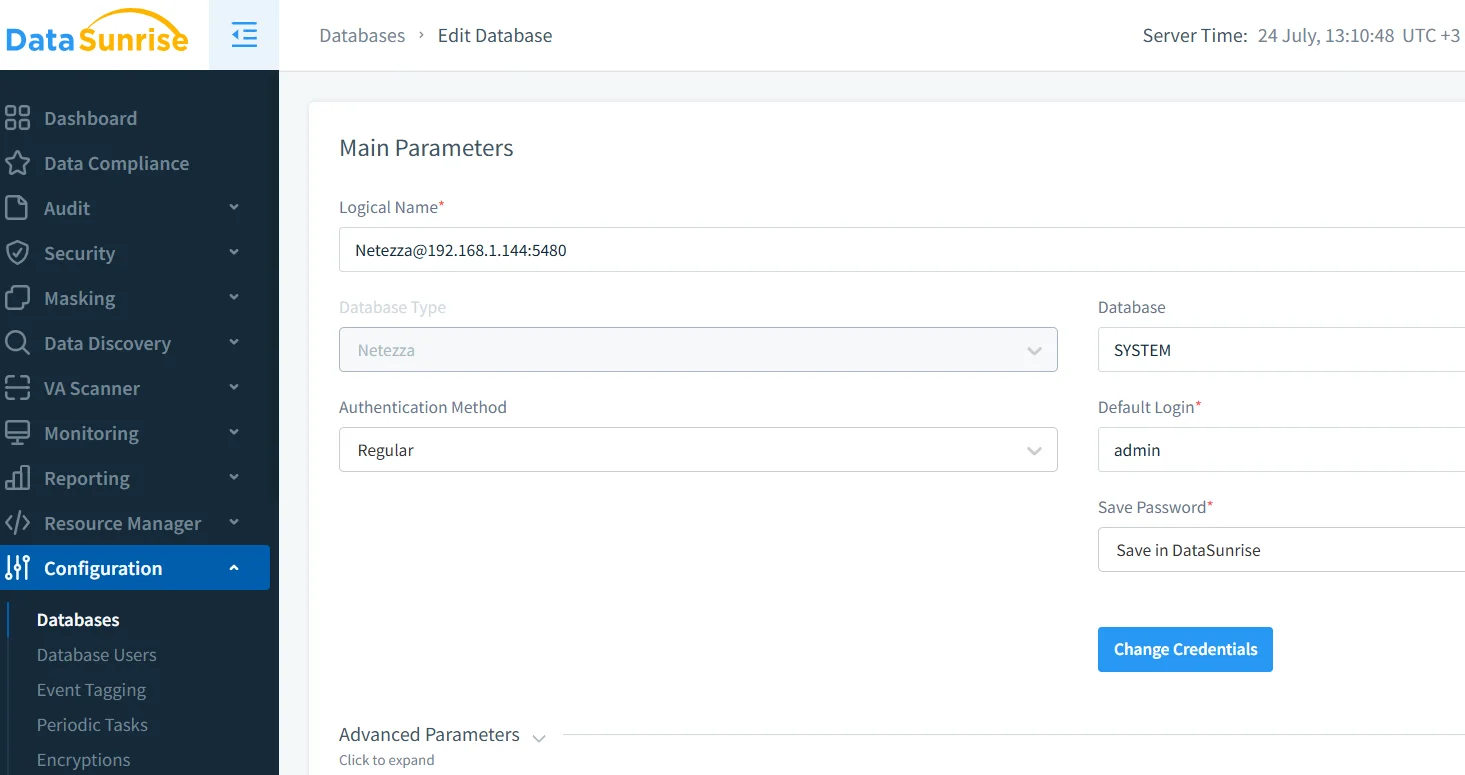

Configurando una instancia de Netezza en DataSunrise

Después de apuntar su host de Netezza al proxy inverso de DataSunrise, abra la pantalla Configuración → Instancias, introduzca los detalles de conexión y verifique las credenciales. El proxy prueba la ruta de red, crea una cuenta de servicio y etiqueta la instancia para que las reglas de auditoría y enmascaramiento sepan dónde aplicarse.

Creando una regla de auditoría

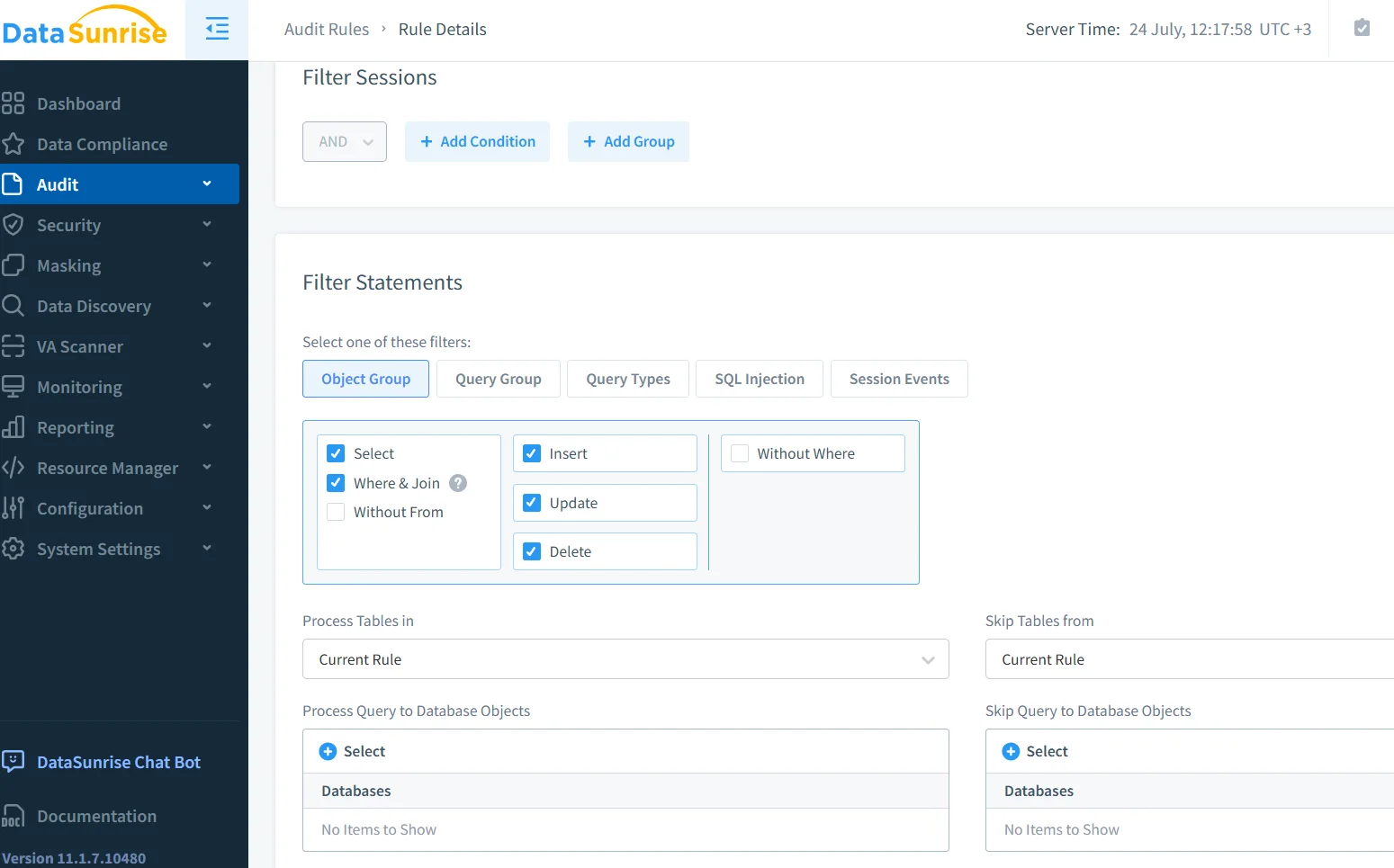

Dentro de Auditoría → Reglas, elija Añadir Regla y especifique las sesiones que le interesan—quizás todas las llamadas desde el clúster de inferencia GenAI—o limite el alcance a un único esquema. La interfaz le permite marcar los tipos de sentencias y los grupos de objetos en una sola pasada, de modo que SELECT, UPDATE, DELETE e INSERT obtengan la misma cobertura.

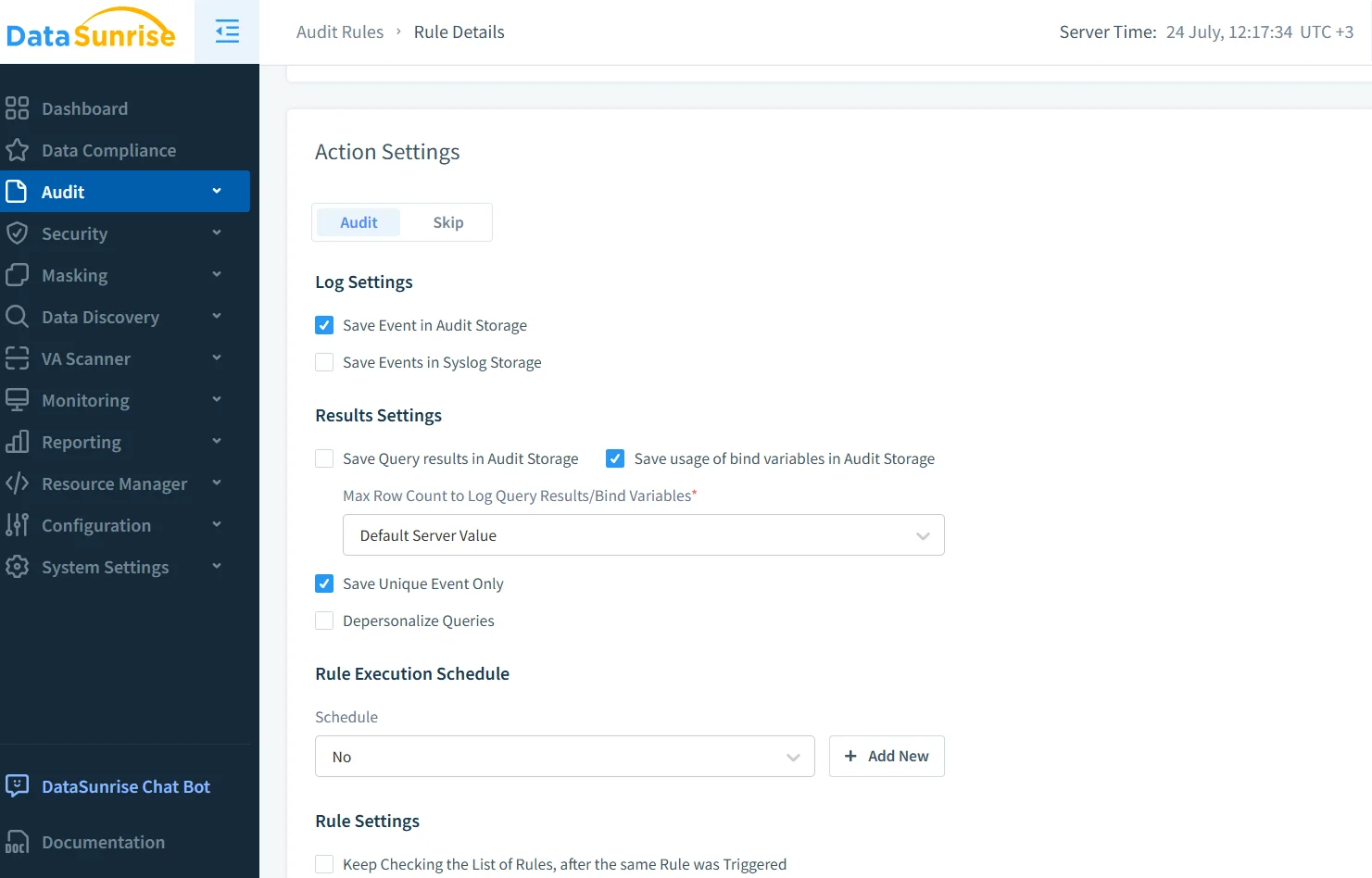

Afinando acciones y registros

A continuación, decida con qué detalle se deben registrar los datos. Muchos equipos registran el SQL completo junto con las variables enlazadas, almacenan solo las primeras cien filas de un conjunto de resultados y permiten que DataSunrise fusione duplicados para mantener un uso de disco predecible. Los programas pueden enviar el tráfico de bajo riesgo en lotes horarias mientras que los objetos críticos permanecen en captura en tiempo real. Las banderas de despersonalización enmascaran la información de identificación personal (PII) antes de que abandone el proxy.

Alertas en tiempo real

Dado que DataSunrise se sitúa en línea, puede generar una notificación inmediata en el momento en que un modelo de lenguaje solicita números de tarjeta. Slack, Microsoft Teams y los canales SIEM se integran a través del sistema de suscriptores incorporado, descrito en la guía sobre cómo enviar eventos a Teams. Un analista de seguridad recibe el contexto—texto de consulta, ID del usuario, IP de origen—en cuestión de segundos y puede optar por bloquear, enmascarar o permitir la sentencia en el futuro.

El enmascaramiento dinámico mantiene limpios los conjuntos de entrenamiento

Las auditorías completas son cruciales, pero los registros por sí solos no evitan fugas durante el entrenamiento del modelo. El enmascaramiento dinámico intercepta las respuestas, reemplaza las columnas sensibles con seudónimos o constantes y reenvía el resultado saneado a la aplicación. Cuando un analista inspecciona posteriormente los registros, aún ve los valores originales (controlados por acceso, por supuesto), pero la canalización de GenAI nunca los recibe. El explicador del enmascaramiento dinámico de datos cubre estrategias para la revelación condicional y la sustitución que preserva el formato.

Descubrir primero, luego proteger

Si no sabe dónde se encuentran los datos de identificación personal (PII) o de información de salud (PHI), no puede enmascararlos. El escaneo de descubrimiento de DataSunrise recorre cada tabla, etiqueta las columnas según su sensibilidad y alimenta esas etiquetas directamente en las plantillas de reglas. El resultado es un mapa vivo de los activos de alto riesgo, simplificando tanto el alcance de la auditoría como los informes de cumplimiento. Los detalles se encuentran en la guía de descubrimiento de datos.

Una arquitectura orientada al cumplimiento

Ya sea que deba responder a GDPR, HIPAA, PCI DSS o SOX, cada marco normativo plantea, en última instancia, preguntas similares: ¿quién visualizó los datos, qué vieron y fue justificado el acceso? El gestor de cumplimiento de DataSunrise empaqueta la evidencia en informes listos para entregar, reduciendo en días el tiempo de preparación de auditoría. Más sobre ese proceso en la página de cumplimiento SOX.

Uniendo todo

Cómo auditar IBM Netezza ya no es un misterio: recolecte registros nativos para una visibilidad básica, coloque DataSunrise al frente para una inspección profunda, automatice alertas, aplique enmascaramiento y mantenga actualizados los escaneos de descubrimiento. El resultado es una plataforma GenAI que satisface a los científicos de datos curiosos sin contravenir al CISO ni a los reguladores.

Para una guía paso a paso, visite la Guía de Auditoría completa o programe una sesión práctica a través de la página de demostraciones.

Protege tus datos con DataSunrise

Protege tus datos en cada capa con DataSunrise. Detecta amenazas en tiempo real con Monitoreo de Actividad, Enmascaramiento de Datos y Firewall para Bases de Datos. Garantiza el Cumplimiento de Datos, descubre información sensible y protege cargas de trabajo en más de 50 integraciones de fuentes de datos compatibles en la nube, en instalaciones y sistemas de IA.

Empieza a proteger tus datos críticos hoy

Solicita una Demostración Descargar Ahora