Cómo Enmascarar Datos Sensibles en MariaDB

MariaDB impulsa sistemas transaccionales, aplicaciones para clientes, cargas de trabajo analíticas y herramientas internas en muchas organizaciones. A medida que estos entornos crecen, la misma base de datos suele servir simultáneamente a desarrolladores, analistas, ingenieros de soporte y servicios automatizados. En consecuencia, los equipos enfrentan un desafío recurrente: permitir el acceso a estructuras de datos reales mientras se evita la exposición de valores sensibles.

Para abordar este problema, las organizaciones utilizan el enmascaramiento de datos para transformar campos sensibles como correos electrónicos, identificadores personales o datos de pago antes de que los resultados de las consultas lleguen a los usuarios finales. A diferencia del cifrado, el enmascaramiento no altera la forma en que las aplicaciones almacenan los datos. En cambio, controla lo que los usuarios ven en el momento de la consulta o mediante rutas de acceso controladas. Como resultado, el enmascaramiento se convierte en una extensión práctica de estrategias más amplias de seguridad de datos.

En este artículo, explicamos cómo los equipos pueden implementar el enmascaramiento de datos sensibles en MariaDB usando mecanismos nativos. Además, mostramos cómo plataformas centralizadas como DataSunrise extienden el enmascaramiento hacia un proceso basado en políticas, auditable y alineado con el cumplimiento normativo.

¿Qué Es el Enmascaramiento de Datos?

El enmascaramiento de datos reemplaza valores sensibles con representaciones ofuscadas, truncadas o tokenizadas mientras preserva los datos originales en el almacenamiento. En lugar de exponer valores completos, el sistema devuelve resultados enmascarados solo a usuarios o procesos que no requieran visibilidad completa de los datos.

A diferencia del cifrado, el enmascaramiento se centra en controlar la exposición de datos en lugar de proteger los datos almacenados. Internamente, la base de datos continúa operando con valores reales. Mientras tanto, transforma selectivamente los resultados de las consultas según el contexto de acceso. Por esto, las organizaciones aplican con frecuencia el enmascaramiento como parte de estrategias más amplias de seguridad de datos en entornos con bases de datos compartidas.

En la práctica, las organizaciones usan el enmascaramiento de datos para proteger la información personal identificable (PII) en entornos compartidos. Al mismo tiempo, el enmascaramiento permite un acceso seguro para equipos de análisis, pruebas y soporte. Además, ayuda a reducir el riesgo interno sin rediseñar esquemas o aplicaciones y facilita el cumplimiento de requisitos regulatorios como GDPR, HIPAA y PCI DSS dentro de un programa estructurado de cumplimiento de datos.

Las organizaciones pueden aplicar el enmascaramiento de forma estática o dinámica. El enmascaramiento estático altera permanentemente los valores almacenados, lo cual generalmente se aplica en copias fuera de producción. En contraste, el enmascaramiento dinámico transforma los valores en tiempo de consulta. Por lo tanto, los datos sensibles permanecen intactos mientras el acceso se mantiene estrictamente controlado.

Enfoques Nativos para Enmascaramiento de Datos en MariaDB

MariaDB no incluye un motor dinámico de enmascaramiento basado en políticas incorporado. En su lugar, el enmascaramiento generalmente se implementa usando construcciones SQL y patrones de diseño de acceso que controlan cómo se exponen los datos. Estos enfoques se utilizan a menudo como parte de estrategias básicas de enmascaramiento de datos en entornos sin aplicación centralizada.

Vistas con Columnas Transformadas

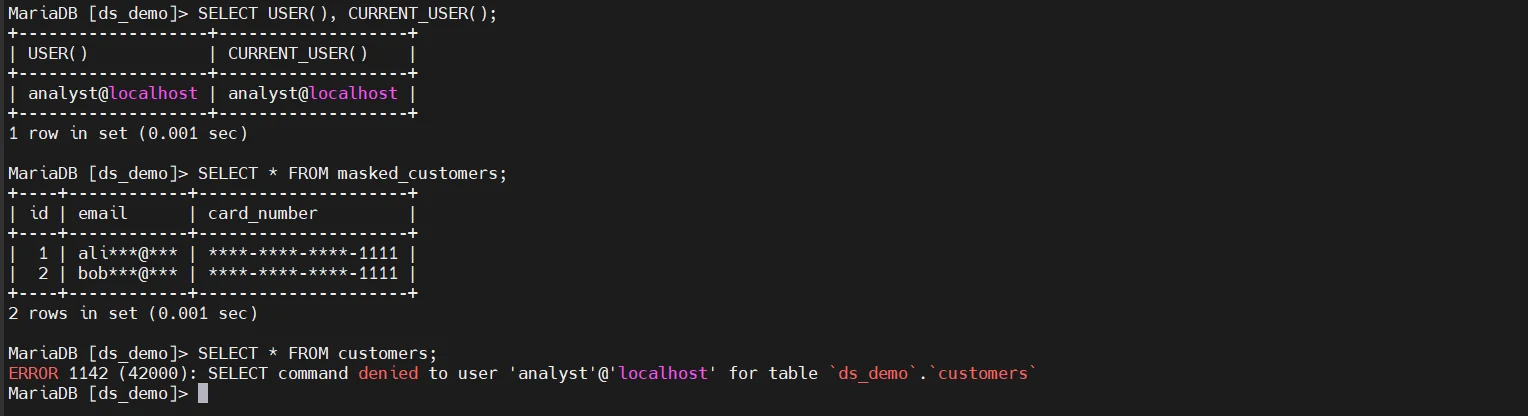

Una técnica común es exponer datos sensibles mediante vistas SQL que aplican transformaciones de enmascaramiento.

Las aplicaciones y usuarios consultan la vista en lugar de la tabla base y reciben resultados enmascarados, mientras que los datos originales permanecen sin cambios. Este método se combina frecuentemente con controles de acceso para restringir el acceso directo a la tabla.

Funciones Almacenadas para Enmascaramiento Condicional

La lógica de enmascaramiento también puede estar encapsulada en funciones almacenadas y reutilizarse en consultas o vistas.

/*CREATE FUNCTION mask_email(val VARCHAR(255))

RETURNS VARCHAR(255)

DETERMINISTIC

RETURN CONCAT(LEFT(val, 2), '***@***');*/

Este enfoque centraliza la lógica de formato, pero aún depende de un uso coherente en aplicaciones y consultas, especialmente en entornos sin aplicación de control de acceso basado en roles (RBAC).

Copia Separada de Datos Enmascarados

Otro patrón implica crear tablas o esquemas separados con valores enmascarados permanentemente. Esto se usa comúnmente para entornos de desarrollo, pruebas o análisis.

/*INSERT INTO customers_masked

SELECT

id,

CONCAT(LEFT(email, 3), '***@***'),

NULL

FROM customers;*/

El conjunto de datos enmascarado puede compartirse de forma segura sin exponer datos de producción, particularmente en flujos de trabajo relacionados con la gestión de datos de prueba.

Enmascaramiento Centralizado de Datos para MariaDB con DataSunrise

DataSunrise introduce una capa de enmascaramiento centralizada frente a MariaDB que aplica el enmascaramiento independientemente de la estructura SQL, vistas o lógica de la aplicación. Este enfoque elimina la necesidad de incrustar lógica de enmascaramiento en objetos de base de datos o consultas de aplicaciones.

Todo el tráfico SQL es procesado por el motor de DataSunrise antes de llegar a MariaDB. Las reglas de enmascaramiento se aplican en tiempo real según atributos contextuales como identidad de usuario, rol, IP de origen, parámetros de sesión y columnas accedidas. El esquema de la base de datos y los datos almacenados permanecen sin cambios, lo que permite introducir o modificar políticas de enmascaramiento sin afectar las aplicaciones existentes.

Dado que la aplicación del enmascaramiento se realiza fuera del motor de base de datos, las mismas reglas pueden aplicarse de manera consistente a múltiples instancias y entornos de MariaDB como parte de una estrategia centralizada de seguridad de datos.

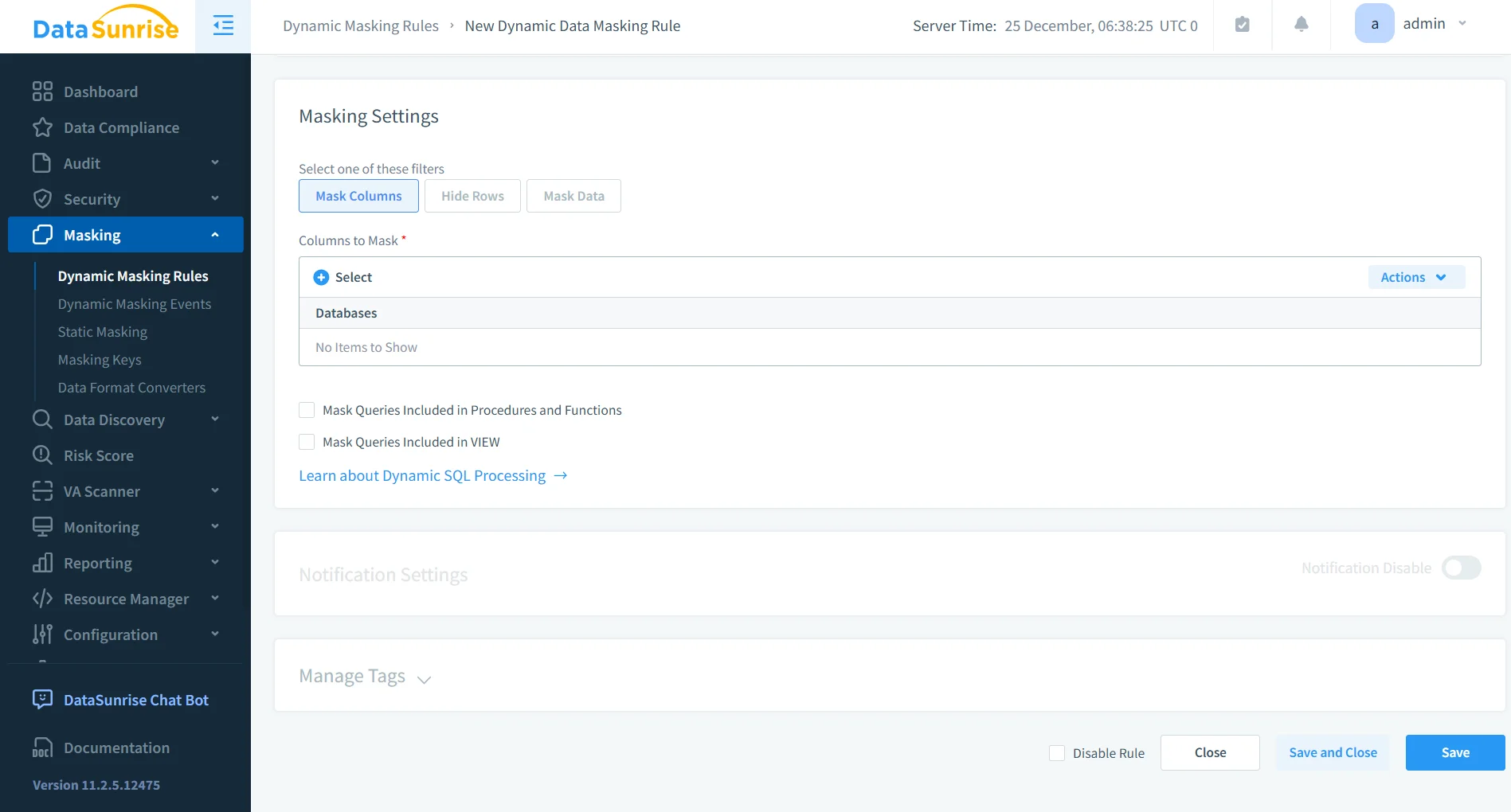

Definición de Reglas de Enmascaramiento para MariaDB

Un flujo de trabajo típico de enmascaramiento en DataSunrise incluye:

- conectar la instancia de MariaDB a la plataforma DataSunrise

- identificar tablas y columnas sensibles, a menudo basándose en descubrimiento automático de datos

- definir formatos de enmascaramiento apropiados para cada tipo de dato

- asignar reglas de visibilidad para usuarios, roles o grupos

Las reglas de enmascaramiento se evalúan dinámicamente en tiempo de consulta. Una vez habilitadas, entran en vigor inmediatamente sin reinicios de base de datos ni cambios en las aplicaciones. Esto permite ajustar las políticas de exposición de datos bajo demanda, por ejemplo, durante auditorías, respuesta a incidentes o cambios de rol.

Casos de Uso de Enmascaramiento Basados en Cumplimiento

El enmascaramiento dinámico en MariaDB apoya directamente escenarios regulatorios en los que la exposición de datos sensibles debe controlarse estrictamente y ser demostrable.

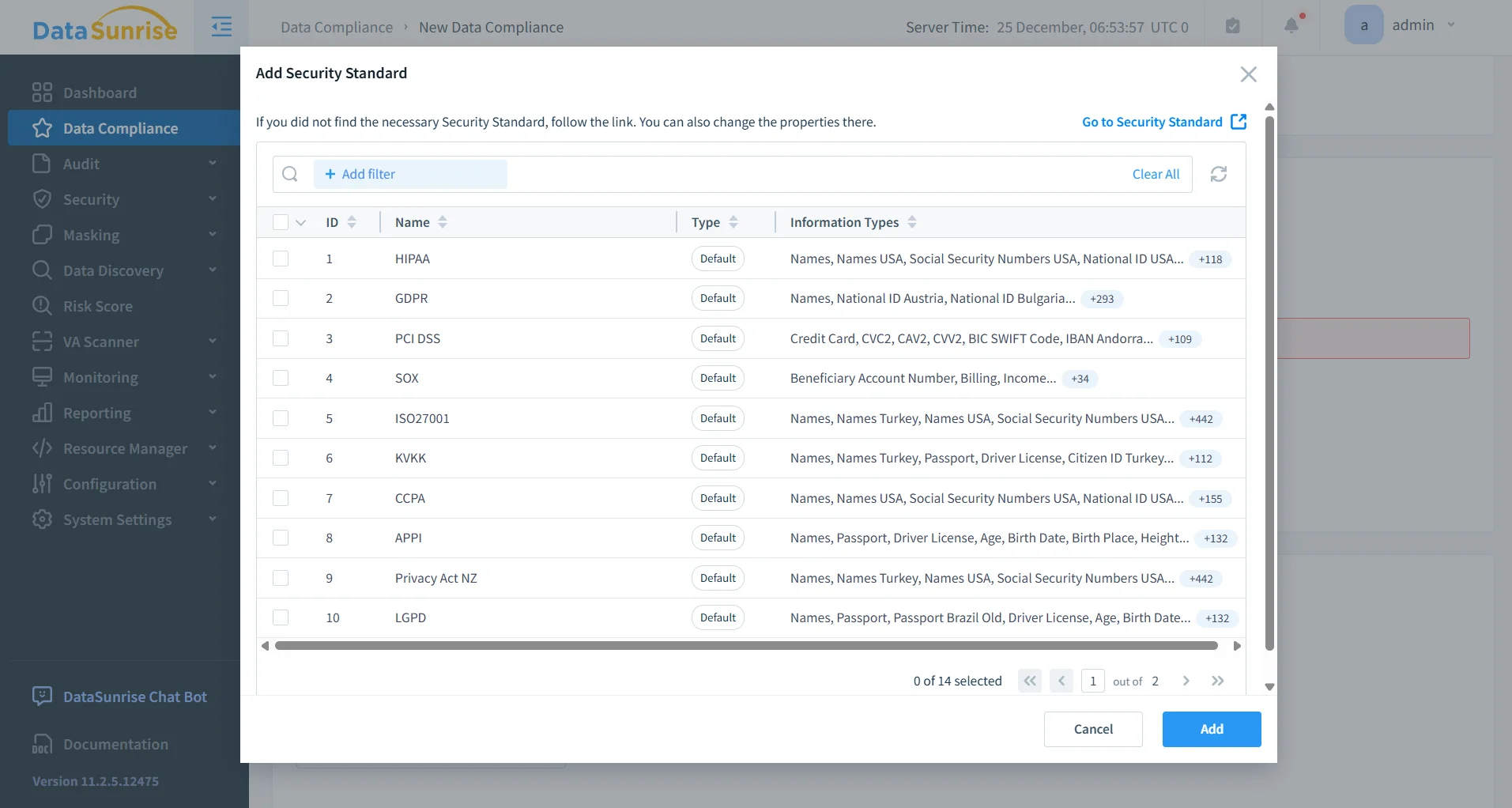

GDPR

Datos personales como nombres, correos electrónicos e identificadores pueden enmascararse dinámicamente para usuarios no privilegiados, apoyando los principios de minimización de datos y acceso basado en roles requeridos por GDPR.HIPAA

Los identificadores de pacientes y atributos regulados permanecen protegidos en sistemas operativos, mientras se habilitan flujos clínicos, reportes y análisis sin duplicar datos.PCI DSS

Los datos de tarjetahabientes se enmascaran durante la ejecución de consultas, evitando exposiciones no autorizadas y preservando la integridad de los registros almacenados de pagos.

Combinando el enmascaramiento en tiempo real con reportes automáticos de cumplimiento,

DataSunrise reduce el esfuerzo operativo requerido para demostrar adherencia durante auditorías y revisiones regulatorias.

Aplicación y Visibilidad en Tiempo Real

Cada consulta procesada a través de la capa de enmascaramiento se captura como parte de un flujo unificado de auditoría. Esto crea una trazabilidad directa entre intentos de acceso y comportamientos de enmascaramiento aplicados.

Los equipos de seguridad y cumplimiento pueden determinar claramente:

- qué usuarios accedieron a columnas sensibles

- qué reglas de enmascaramiento se activaron

- cuándo y desde dónde ocurrió el acceso

El enmascaramiento y la monitorización operan como un único plano de control en lugar de mecanismos separados, permitiendo a los equipos correlacionar acceso a datos, decisiones de enmascaramiento y comportamiento del usuario dentro de un único contexto investigativo. Esta integración estrecha con monitorización de actividad de base de datos apoya tanto investigaciones de seguridad como la recolección de evidencia para cumplimiento.

Principales Ventajas de DataSunrise

| Ventaja | Descripción |

|---|---|

| Aplicación Centralizada de Políticas | Las reglas de enmascaramiento se definen y aplican desde un único plano de control, garantizando una protección consistente de datos en todas las instancias y entornos de MariaDB. |

| Enmascaramiento Dinámico en Tiempo Real | Los datos sensibles se enmascaran en tiempo de consulta según la identidad, rol y contexto del usuario, sin modificar esquemas o valores almacenados. |

| Visibilidad Lista para Cumplimiento | Las acciones de enmascaramiento son completamente trazables y están correlacionadas con la actividad del usuario, simplificando la preparación de auditorías y la recolección de evidencias regulatorias. |

| Simplicidad Operativa | Las políticas de enmascaramiento pueden introducirse, actualizarse o revocarse al instante sin reinicios de base de datos ni cambios en aplicaciones. |

Conclusión

MariaDB provee herramientas SQL flexibles que permiten a los equipos implementar enmascaramiento de datos mediante vistas, funciones y copias controladas de datos. Estas técnicas son efectivas para casos de uso específicos y entornos aislados, especialmente cuando se combinan con prácticas fundamentales de seguridad de datos.

Para organizaciones que operan MariaDB en contextos compartidos o regulados, plataformas centralizadas de enmascaramiento como DataSunrise extienden estas capacidades hacia una capa de protección basada en políticas. Al aplicar el enmascaramiento independientemente de aplicaciones y esquemas, las organizaciones obtienen visibilidad consistente, mayor control y alineación con requisitos modernos de cumplimiento.

En la práctica, esto transforma a MariaDB de un almacén permisivo de datos en una plataforma gobernada donde la exposición de datos sensibles es intencional, medible y auditable.

Siguiente