Cómo gestionar el cumplimiento de datos para IBM Db2

Introducción

La gestión del cumplimiento de datos es el proceso continuo de asegurar que la información sensible se recopile, almacene y utilice de acuerdo con las regulaciones y las políticas internas. No se trata solo de cumplir con los requisitos una vez, sino de mantener la supervisión, demostrar responsabilidad y adaptar los controles a medida que los entornos evolucionan.

IBM Db2 se utiliza ampliamente en industrias donde el cumplimiento es crítico, como la salud, las finanzas y el gobierno. Gestionar el cumplimiento para Db2 implica más que activar la auditoría o el cifrado: requiere un monitoreo diario, una aplicación coherente y evidencia accesible para los auditores.

Actividades principales en la gestión del cumplimiento de datos

La gestión efectiva del cumplimiento depende de actividades diarias que mantienen los entornos Db2 alineados con las obligaciones:

- Monitoreo de acceso: Los administradores deben saber quién se conectó, qué consultas se ejecutaron y si las acciones afectaron datos sensibles.

- Control de la exposición: El Control de Acceso por Fila y Columna (RCAC) y el Control de Acceso Basado en Etiquetas (LBAC) de Db2 aplican el principio de menor privilegio, mientras que las soluciones de enmascaramiento reducen el riesgo de exposición.

- Mantenimiento de evidencia: Los registros, las pistas de auditoría y los informes sirven como prueba del cumplimiento y deben estar disponibles a corto plazo.

- Adaptación de políticas: A medida que las aplicaciones evolucionan y aparecen nuevas fuentes de datos, los controles de cumplimiento deben ajustarse sin crear puntos ciegos.

Estas actividades constituyen la columna vertebral de la gestión del cumplimiento, incluso antes de que se realicen auditorías externas.

Capacidades nativas de Db2 en la gestión del cumplimiento

Db2 ofrece varias funciones integradas que apoyan las actividades de cumplimiento:

- Auditoría: La utilidad

db2auditregistra actividades como inicios de sesión y cambios en el esquema.

db2audit configure scope all status both

db2audit start

db2audit extract delasc to /tmp/db2audit_logs

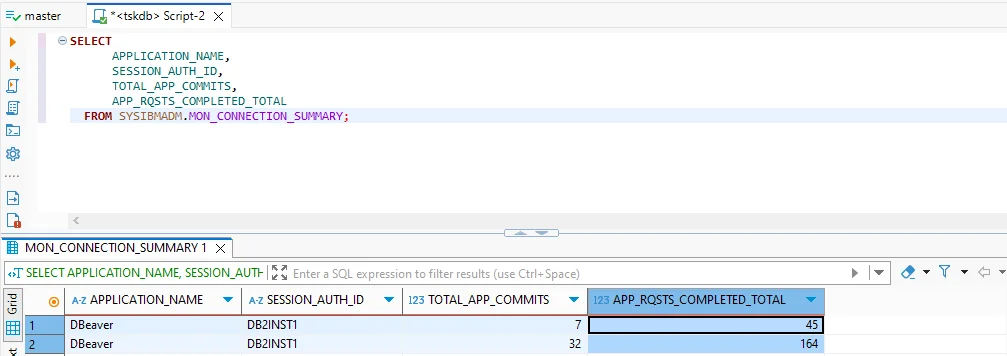

- Monitoreo de sesiones: La vista

SYSIBMADM.MON_CONNECTION_SUMMARYmuestra las conexiones actuales, incluidos los nombres de las aplicaciones y los identificadores de usuario.

SELECT

APPLICATION_NAME,

SESSION_AUTH_ID,

TOTAL_APP_COMMITS,

APP_RQSTS_COMPLETED_TOTAL

FROM SYSIBMADM.MON_CONNECTION_SUMMARY;

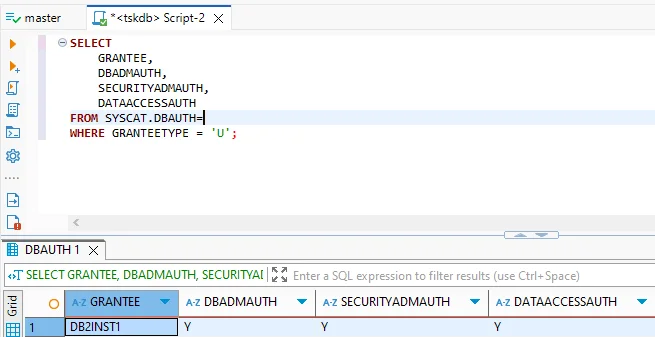

- Revisión de privilegios: La vista

SYSCAT.DBAUTHayuda a los administradores a identificar qué cuentas tienen derechos elevados.

SELECT

GRANTEE,

DBADMAUTH,

SECURITYADMAUTH,

DATAACCESSAUTH

FROM SYSCAT.DBAUTH

WHERE GRANTEETYPE = 'U';

- Aplicación de controles de acceso: RCAC y LBAC restringen la visibilidad de los datos por fila, columna o etiqueta, garantizando que los usuarios vean solo lo que tienen autorizado.

- Cifrado y recuperación: Protege los datos en reposo y asegura la continuidad tras incidentes.

Estas funciones proporcionan a los administradores de Db2 herramientas robustas para el cumplimiento, pero aún requieren un esfuerzo significativo para gestionarlas de manera efectiva.

Brechas de gestión y riesgos

Cuando los procesos de gestión fallan, las herramientas nativas de Db2 revelan debilidades importantes.

| Tarea | Herramienta nativa de Db2 | Riesgo de gestión |

|---|---|---|

| Recolección de auditorías | Registros de db2audit |

Los registros son detallados pero se almacenan localmente, lo que retrasa el ensamblaje de evidencia para los auditores |

| Aplicación de controles de acceso | RCAC / LBAC | Restringen el acceso pero no enmascaran los datos sensibles, exponiendo los valores completos a usuarios internos |

| Monitoreo de sesiones | Vistas SYSIBMADM | Ofrecen visibilidad en tiempo real pero carecen de retención histórica a través de instancias |

| Revisión de privilegios | SYSCAT.DBAUTH | Requiere revisiones manuales, arriesgando que el aumento de privilegios pase desapercibido con el tiempo |

| Elaboración de informes de evidencia | Análisis manual de registros | No existe un sistema de informes nativo; los equipos pasan días ensamblando la evidencia de cumplimiento |

Estos riesgos convierten las salvaguardas técnicas en desafíos operativos, especialmente en implementaciones de Db2 de múltiples instancias o híbridas.

Gestión efectiva del cumplimiento con DataSunrise

DataSunrise actúa como una capa de gestión de cumplimiento sobre Db2, mejorando la supervisión, el control y la eficiencia. Se integra de forma transparente sin cambiar el código de la aplicación.

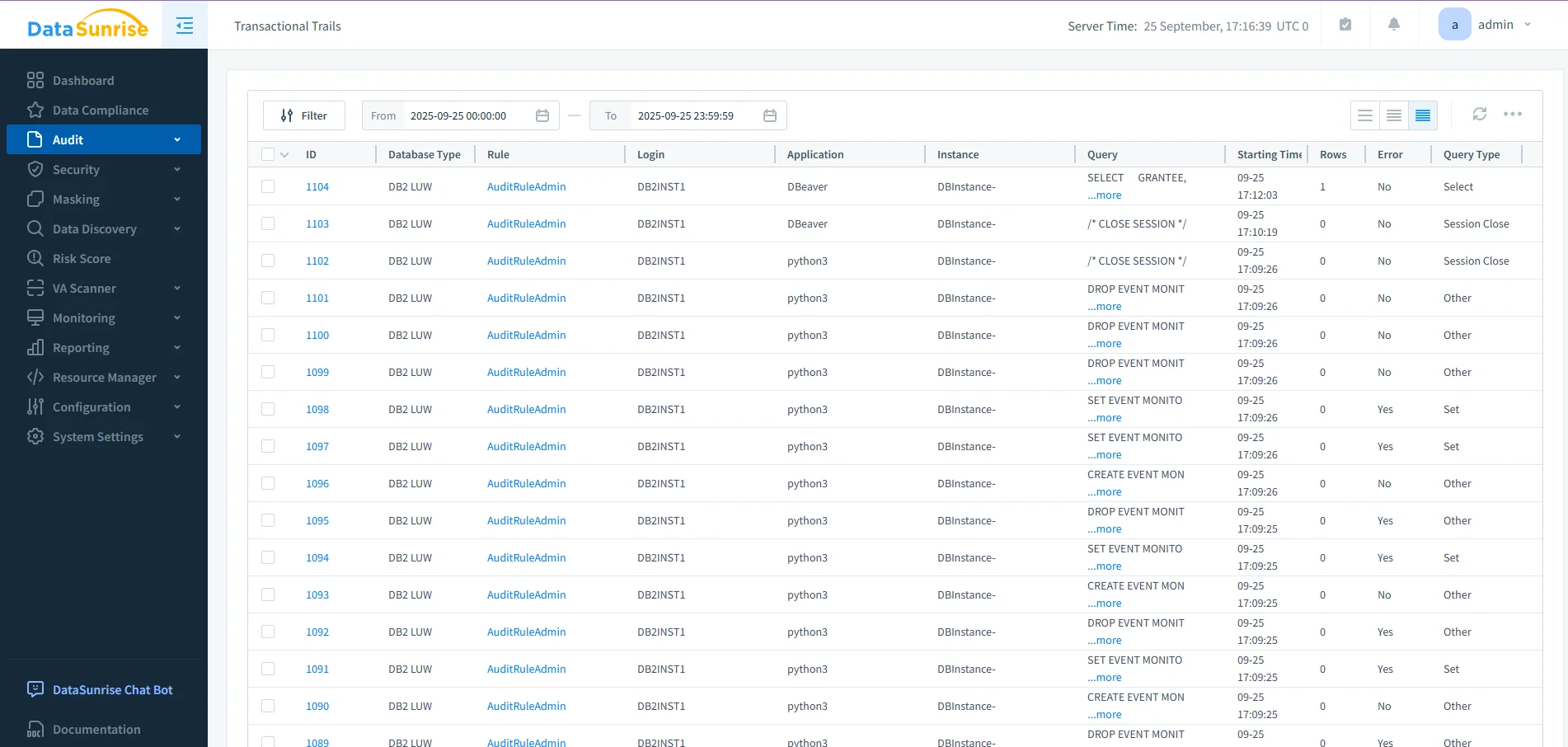

- Monitoreo y alerta: La solución de auditoría consolida los registros de Db2 de múltiples instancias en paneles centralizados. Las alertas destacan consultas inusuales o cambios en privilegios, ayudando a los equipos a actuar rápidamente.

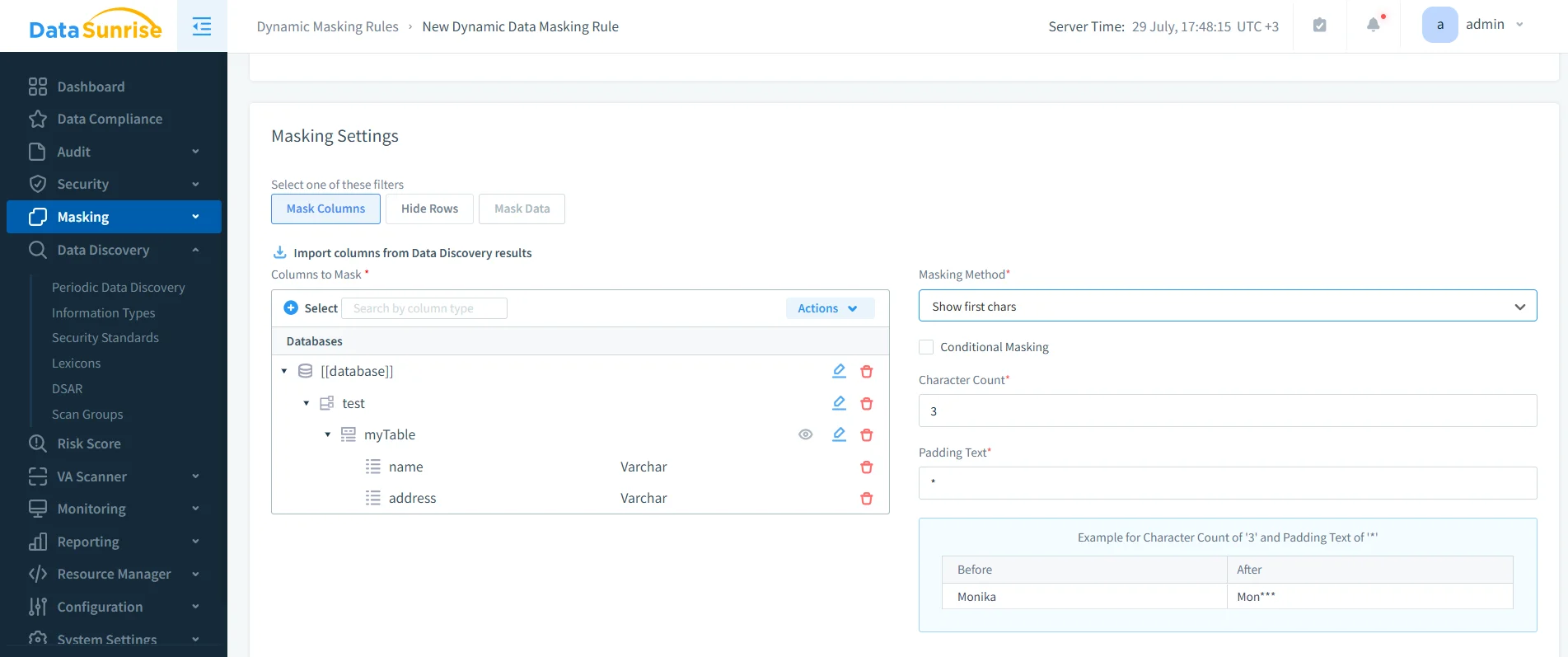

Panel de auditoría de DataSunrise que muestra rastros transaccionales de Db2 LUW, listando consultas, inicios de sesión, aplicaciones, marcas de tiempo y tipos de consulta para la revisión del cumplimiento. - Protección y control: El enmascaramiento dinámico de datos aplica reglas de acceso ocultando valores sensibles en tiempo real, mientras que la descubierta de datos localiza automáticamente la información PII o PHI que los administradores podrían pasar por alto.

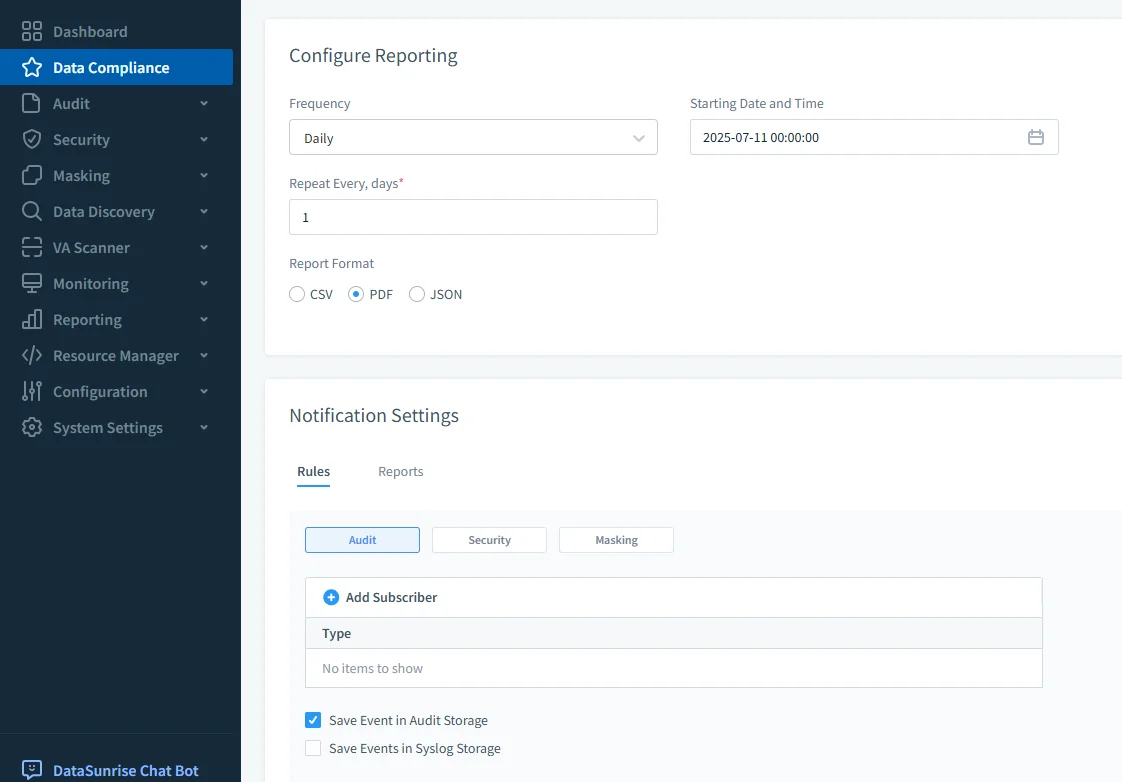

Pantalla de configuración de enmascaramiento de DataSunrise que muestra una regla de enmascaramiento dinámico aplicada a columnas específicas de una tabla con un método de “mostrar los primeros caracteres”. - Documentación e informes: DataSunrise incluye herramientas para la alineación con el cumplimiento normativo y un módulo de informes que genera informes claros en PDF o HTML. Las organizaciones pueden mapear estas capacidades a los estándares que deben seguir — ya sea GDPR, HIPAA, PCI DSS o SOX — y proporcionar a los auditores evidencia estructurada en lugar de registros sin procesar.

Interfaz de configuración de informes de DataSunrise para programar informes diarios de cumplimiento en formatos PDF, CSV o JSON, con configuraciones de notificación personalizables.

Juntas, estas metodologías transforman el cumplimiento de una carga manual en un proceso gestionado, adaptado a los estándares regulatorios que una organización debe cumplir.

Ejemplo de flujo de trabajo de gestión

Imagine un banco minorista de tamaño mediano preparándose para su auditoría anual PCI DSS.

- Control de acceso: El equipo de Db2 configura RCAC en la tabla

transactionspara que los cajeros solo puedan ver los registros de su sucursal, mientras que los auditores conservan un acceso más amplio. - Descubrimiento: Durante un escaneo programado, DataSunrise detecta que los datos de titulares de tarjetas también aparecen en un esquema de prueba creado por los desarrolladores. El equipo de cumplimiento enmascara y reubica rápidamente esos datos antes de que se conviertan en un problema.

- Monitoreo: Al revisar los paneles, el personal de seguridad nota una alerta: una cuenta de contratista emitió decenas de consultas inusuales contra los campos de saldo de los clientes fuera del horario laboral. El problema se investiga de inmediato.

- Elaboración de informes: Al final del trimestre, el responsable de cumplimiento genera un informe en PDF a través de DataSunrise que resume los eventos de acceso, las políticas de enmascaramiento y las respuestas a incidentes. Lo que solía llevar días analizar los registros sin procesar de

db2auditahora toma minutos.

Al combinar los controles de acceso de Db2 con las funciones de descubrimiento, monitoreo e informes de DataSunrise, el banco no solo cumple con las obligaciones reglamentarias, sino que también reduce el riesgo de exposición y acorta significativamente la preparación para la auditoría.

Conclusión

Gestionar el cumplimiento de datos en Db2 requiere más que activar funciones. Implica una supervisión diaria del acceso, la exposición y la evidencia. Db2 proporciona la base técnica, pero sin una gestión centralizada, se acumulan los riesgos de incumplimiento.

DataSunrise refuerza Db2 automatizando el descubrimiento, enmascarando valores sensibles, consolidando los registros de auditoría y generando informes listos para usar. Con Db2 como base y DataSunrise como capa de gestión, las organizaciones pueden gestionar el cumplimiento de manera eficiente, continua y con confianza.

Protege tus datos con DataSunrise

Protege tus datos en cada capa con DataSunrise. Detecta amenazas en tiempo real con Monitoreo de Actividad, Enmascaramiento de Datos y Firewall para Bases de Datos. Garantiza el Cumplimiento de Datos, descubre información sensible y protege cargas de trabajo en más de 50 integraciones de fuentes de datos compatibles en la nube, en instalaciones y sistemas de IA.

Empieza a proteger tus datos críticos hoy

Solicita una Demostración Descargar Ahora