Cómo auditar Teradata

Este artículo presenta un enfoque estructurado para la auditoría en Teradata. Explica cómo habilitar y ajustar las capacidades nativas —Registro de Acceso y Registro de Consultas a la Base de Datos (DBQL)— y cómo operarlas de manera eficiente con un alcance, controles de sobrecarga y retención adecuados.

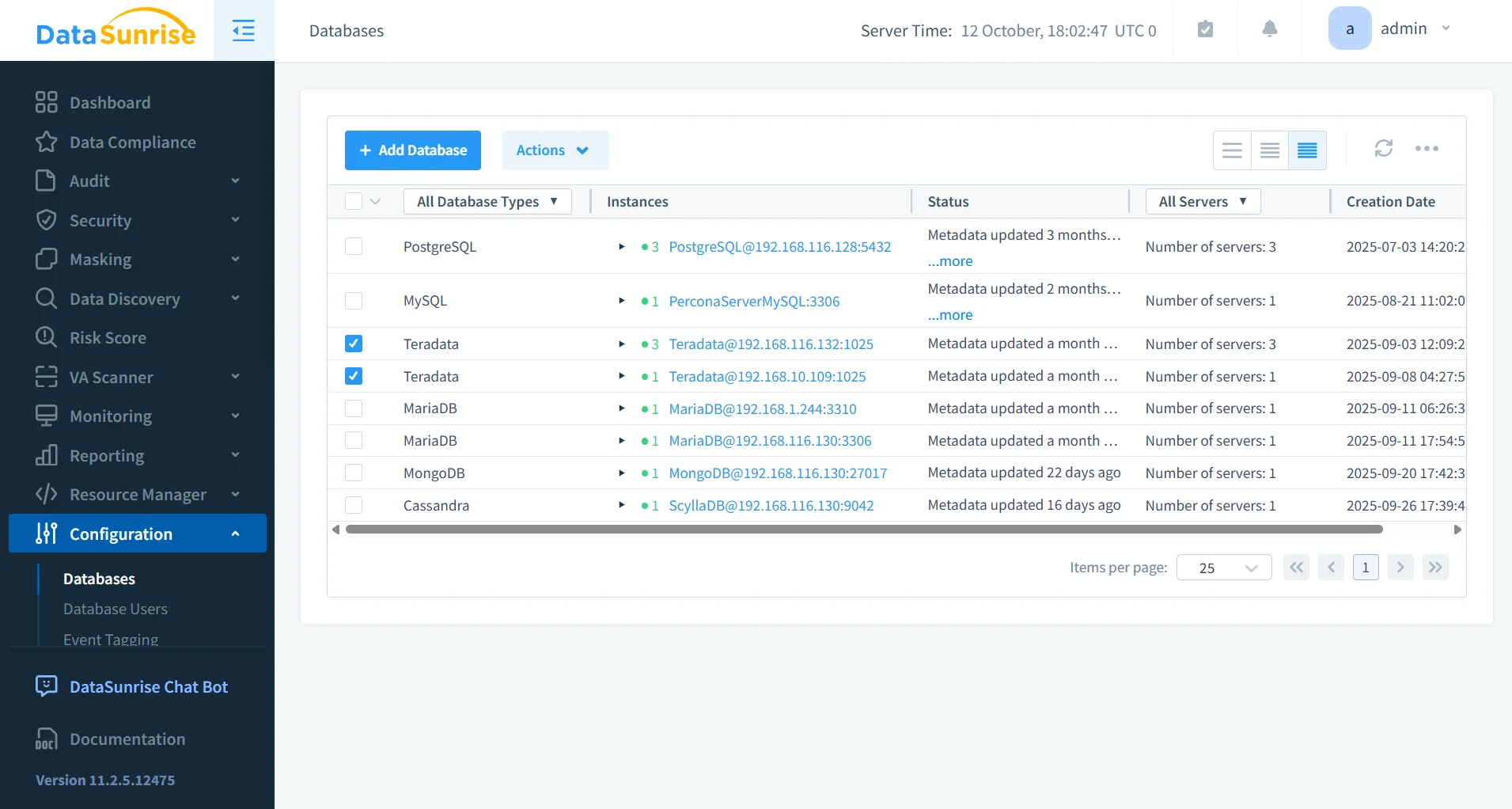

También describe cómo extender la auditoría nativa con DataSunrise para centralizar la visibilidad en diferentes entornos, correlacionar eventos para investigaciones, entregar alertas oportunas a los equipos de operaciones y seguridad, y producir informes repetibles y listos para auditoría a gran escala.

¿Qué es una auditoría?

Una auditoría es la captura estructurada de quién hizo qué, cuándo, desde dónde y con qué resultado —almacenada como evidencia confiable. En las bases de datos, conecta identidades y roles con operaciones sobre los datos, registra el contexto de cada acción (hora, cliente, IP, sesión, herramienta) y preserva el resultado (concedido o denegado, filas leídas o modificadas, errores). Una buena auditoría no es solo el registro de actividades; es una gestión de evidencias impulsada por políticas que permite la rendición de cuentas, la investigación y el cumplimiento normativo.

Las auditorías efectivas comparten características clave: integridad (sin brechas para objetos sensibles), fidelidad (texto SQL original y referencias de objetos), procedencia (tablas y vistas de fuente de verdad claras), integridad (almacenamiento a prueba de manipulaciones y sumas de verificación) y retención acorde a la política. En Teradata, esta evidencia proviene de dos pilares nativos: el Registro de Consultas a la Base de Datos (DBQL) para el contexto y rendimiento de las sentencias, y el Registro de Acceso para los resultados de las comprobaciones de privilegios. Utilizados juntos, crean una pista de auditoría defendible en la que los equipos de seguridad, operaciones y cumplimiento pueden confiar.

Para alinear el diseño de la auditoría con los requisitos de gobernanza, revise sus controles conforme a Cumplimiento de Datos y la guía más amplia sobre Cumplimiento Regulatorio. Para conceptos y ejemplos específicos de Teradata, consulte ¿Qué es la pista de auditoría de Teradata? y Historial de Actividad en la Base de Datos Teradata. Para centralizar la monitorización a través de plataformas, explore Monitorización de la Actividad de la Base de Datos.

- Alcance. Priorice esquemas regulados e identidades privilegiadas; registre tanto los accesos exitosos como las denegaciones para una rendición completa de cuentas.

- Evidencia. Correlacione el contexto del DBQL con los resultados del Registro de Acceso; conserve las referencias originales de SQL/objetos para preservar la fidelidad.

- Integridad y retención. Transfiera regularmente y almacene la evidencia de forma inmutable con hashes; documente las versiones de las reglas y las cadencias de revisión.

Investigaciones independientes subrayan lo en juego: el uso indebido de la base de datos y el acceso no autorizado siguen siendo vectores principales de violaciones; consulte el último análisis de IBM Security en el Informe sobre el Costo de una Brecha de Datos para comparaciones externas.

Herramientas nativas para auditar Teradata

Registro de Consultas a la Base de Datos (DBQL)

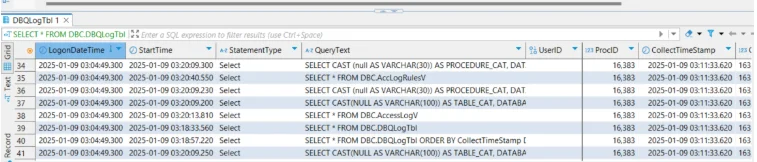

El DBQL registra quién ejecutó una solicitud, cuándo se ejecutó, métricas de rendimiento (CPU/E/S) y —si está habilitado— el texto SQL y los objetos referenciados. Los administradores controlan el alcance y el detalle con BEGIN/REPLACE/END QUERY LOGGING y las opciones WITH/LIMIT. Los datos registrados están disponibles a través de objetos de diccionario como DBC.DBQLogTbl y vistas relacionadas.

Habilitar y ajustar

-- Conservar el texto SQL y las referencias de objetos para un usuario sensible

BEGIN QUERY LOGGING WITH SQL, OBJECTS ON USER secure_user;

-- Controlar el volumen en sistemas con alta actividad (registrar solo consultas costosas)

BEGIN QUERY LOGGING LIMIT THRESHOLD = 100 CPUTIME ON ALL;

-- Mostrar o finalizar reglas

SHOW QUERY LOGGING ON ALL;

END QUERY LOGGING ON USER secure_user;

El DBQL también puede registrar los planes del optimizador en DBC.DBQLXMLTbl cuando se requieren análisis forenses profundos.

Registro de Acceso

El Registro de Acceso registra el resultado de cada comprobación de privilegios en un objeto o operación protegida (por ejemplo, acceso a tabla o GRANT). Los eventos se muestran a través de AccessLogV/AccLogTbl y pueden incluir el texto de la solicitud cuando se habilita con WITH TEXT.

Habilitar y revisar

-- Registrar actividad de GRANT y conservar el texto de la solicitud

BEGIN LOGGING WITH TEXT ON EACH USER, DATABASE, GRANT;

-- Alcance por base de datos (todos los objetos bajo finance_db)

BEGIN LOGGING WITH TEXT ON EACH DATABASE finance_db;

-- Inspeccionar resultados

SELECT TOP 100 *

FROM DBC.AccessLogV

ORDER BY LogDate DESC, LogTime DESC;

La sintaxis exacta puede variar según la versión y el alcance (BY USER/ALL, TABLE vs DATABASE). Utilice los patrones oficiales de

BEGIN LOGGINGpara su versión.

Revisión y gestión de registros

- Utilice

QryLogV/DBQLogTblpara el contexto y rendimiento de las solicitudes, yAccessLogVpara los resultados de permitir/denegar. - Transfiera y resuma rutinariamente con PDCR (Recolección y Reporte de Datos de Rendimiento) para evitar el crecimiento excesivo del diccionario y conservar el historial para el análisis.

Mejorando las auditorías con DataSunrise

Monitorización centralizada de actividad

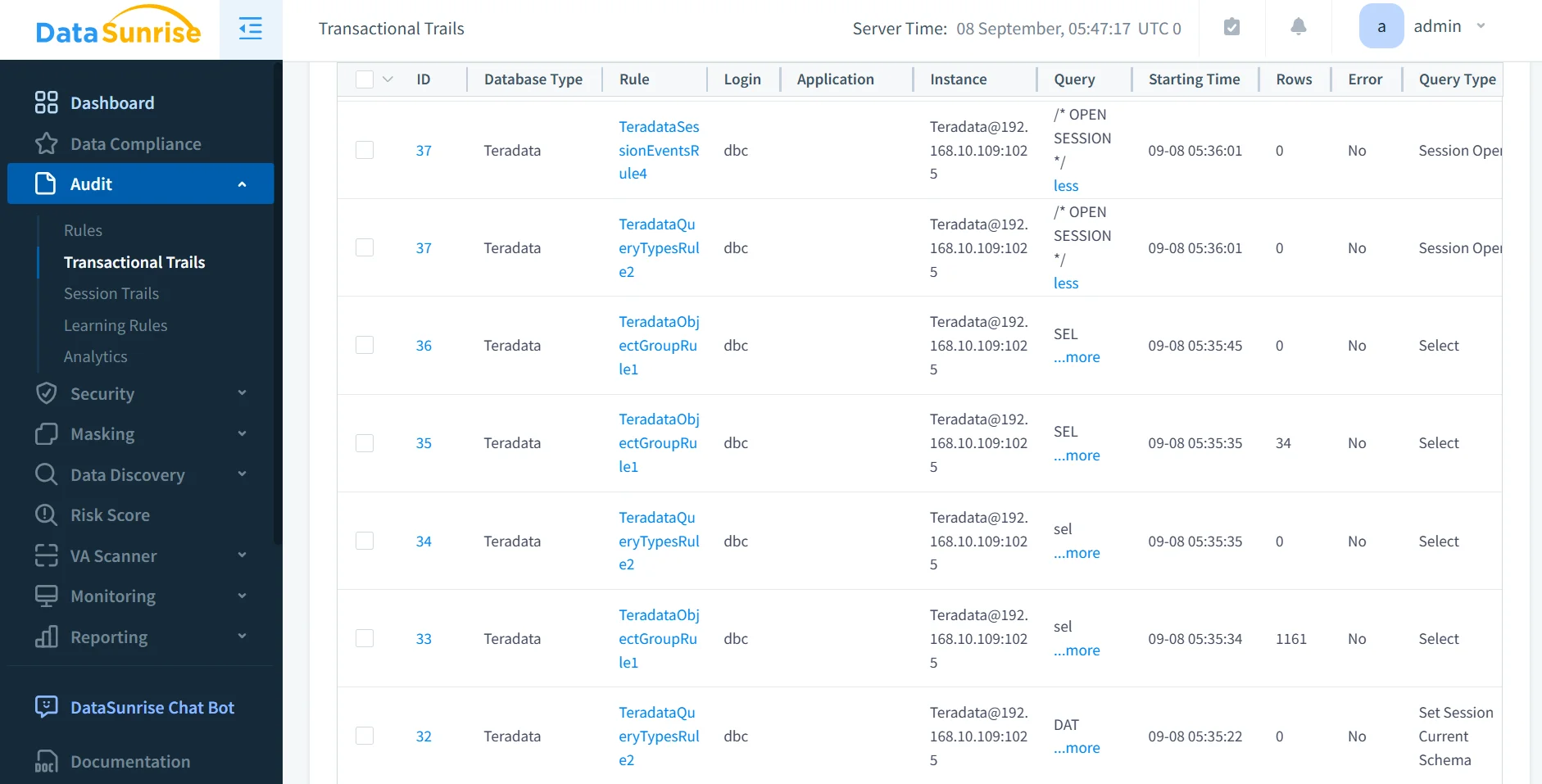

DataSunrise consolida los eventos de Teradata en una línea de tiempo única y normalizada, y los correlaciona con el contexto, como usuario/rol, aplicación cliente, IP de origen, sesión, hash de la sentencia y objetos referenciados. Los analistas pueden segmentar por actor, objeto o ventana de tiempo, profundizar en el SQL original (cuando se captura) y comparar solicitudes similares a través de entornos. Los flujos de eventos pueden ser enviados a plataformas SIEM mientras permanece disponible un historial completo y consultable para investigaciones. Las políticas de ingestión y los filtros mantienen la sobrecarga baja sin sacrificar la calidad de la evidencia.

Reglas de auditoría granulares

Las reglas definen qué capturar, cuándo capturarlo y a qué nivel de detalle. Configure condiciones por usuario o rol, ruta del objeto (base de datos.tabla), tipo de operación (SELECT/INSERT/UPDATE/DELETE/DDL), zona de red, herramienta del cliente y hora del día. Use excepciones para cuentas de servicio de confianza y establezca umbrales para consultas “largas” o “costosas” para reducir el ruido. Versione las reglas, pruébelas en modo borrador o de prueba y promuévalas con aprobaciones para que los cambios sean auditables. Alinee los conjuntos de reglas a controles específicos (por ejemplo, “capturar todos los DDL en esquemas regulados después del horario laboral”) para mantener una correspondencia clara entre la política y la evidencia.

Análisis de comportamiento y alertas

DataSunrise perfila el comportamiento típico por usuario, aplicación y objeto, y luego destaca las desviaciones: accesos inusuales fuera del horario, picos repentinos en la lectura de filas, herramientas de cliente atípicas o ubicaciones de origen inesperadas. Las alertas incluyen el contexto necesario para el triaje —quién, qué, dónde, cuándo y la instantánea de evidencia relevante— para que los respondedores puedan actuar sin correlaciones manuales. Las políticas de severidad, enrutamiento y desduplicación evitan la saturación de alertas y aseguran que señales de alto valor lleguen a los canales SOC, rastreadores de incidencias o sistemas de chat con metadatos consistentes.

- Los parámetros base se adaptan a la estacionalidad y los patrones de carga de trabajo; cada alerta lleva una puntuación de riesgo y enlaces a la evidencia contributiva.

- Los destinos de entrega incluyen SIEM/SOAR, Slack/Teams, correo electrónico y webhooks con JSON estructurado; la limitación y la desduplicación evitan tormentas de alertas.

- El triaje automatizado adjunta las últimas N sentencias, diferencias de objetos y enriquecimiento geográfico/IP; los manuales de procedimientos abren incidencias, asignan responsables y recopilan comentarios para mejorar futuras detecciones.

Cumplimiento automático y generación de informes

Los paquetes de informes preconstruidos asignan la evidencia de auditoría a marcos comunes (GDPR, HIPAA, PCI DSS, SOX). Los horarios generan evidencia acotada por período con listas de verificación de controles, IDs de políticas y aprobaciones de revisores. Los informes hacen referencia a ubicaciones de almacenamiento inmutables e incluyen sumas de verificación para verificar la integridad. El historial de cambios —quién modificó una regla, cuándo y por qué— aparece junto a los resúmenes de actividad para apoyar las revisiones de los auditores. El resultado es una documentación repetible y defendible sin exportaciones ad-hoc o scripts puntuales.

- El mapeo de controles incluye resúmenes de aprobación/rechazo, notas de alcance y referencias directas a eventos y políticas de soporte.

- La programación genera paquetes de evidencia mensuales/trimestrales para WORM/S3 Object Lock con hashes SHA-256 y retención definida.

- El flujo de trabajo del auditor admite aprobaciones, atestaciones, redacción de campos no esenciales y exportación a PDF/CSV/JSON o integración API con herramientas GRC.

Tabla comparativa

| Capacidad | Teradata Nativo (DBQL + Registro de Acceso) | Con DataSunrise |

|---|---|---|

| Alcance y correlación | SQL personalizado a través de vistas DBQL/AccessLog | Flujo y correlación unificados |

| Control de ruido | Ajuste manual, umbrales | Reglas precisas por usuario/rol/objeto/tiempo |

| Alertas | Limitado de fábrica | Alertas en tiempo real y análisis de comportamiento |

| Informes | Consultas/exportaciones ad-hoc | Informes programados y listos para auditoría |

| Retención | Descarga manual/PDCR | Flujo de evidencia centralizado e inmutable |

| Esfuerzo | Trabajo de DBA por sistema | Gestionado centralmente y basado en políticas |

Conclusión

Comience con el DBQL para obtener el contexto y el Registro de Acceso para los resultados de autorización. Correlaciónelos en una vista única y predecible y realice descargas rutinarias con PDCR. Agregue DataSunrise cuando necesite visibilidad central, captura precisa, detección en tiempo real e informes repetibles y listos para auditoría a gran escala.

Para la alineación con las políticas y la retención de evidencia, consulte los siguientes recursos: Cumplimiento de Datos y Cumplimiento Regulatorio.

Lecturas relacionadas para profundizar en su estrategia de auditoría en Teradata:

- ¿Qué es la pista de auditoría de Teradata? — conceptos, alcance y modelos comunes de evidencia.

- Historial de Actividad en la Base de Datos Teradata — patrones para monitorización de alto volumen y triaje.

- Monitorización de la Actividad de la Base de Datos — visibilidad centralizada y correlación entre plataformas.

Protege tus datos con DataSunrise

Protege tus datos en cada capa con DataSunrise. Detecta amenazas en tiempo real con Monitoreo de Actividad, Enmascaramiento de Datos y Firewall para Bases de Datos. Garantiza el Cumplimiento de Datos, descubre información sensible y protege cargas de trabajo en más de 50 integraciones de fuentes de datos compatibles en la nube, en instalaciones y sistemas de IA.

Empieza a proteger tus datos críticos hoy

Solicita una Demostración Descargar AhoraSiguiente