Configuración RBAC de Apache Hive con SQL

Introducción

Esta guía aborda los problemas comunes de configuración de control de acceso basado en roles (RBAC) en Apache Hive con SQL, centrándose específicamente en los desafíos que se presentan al configurar roles administrativos y permisos mediante consultas SQL. Se presenta un ejemplo práctico de solución de problemas en un entorno de Hive basado en Docker.

Comprendiendo el Problema

Mensajes de Error Comunes

Al intentar configurar RBAC en Hive con consultas como:

SHOW ROLES;

SET ROLE admin;

CREATE ROLE test_role;

GRANT ROLE test_role TO USER tester;

Por ejemplo, para la consulta de creación de roles, podría encontrarse con varios mensajes de error dependiendo del método de conexión:

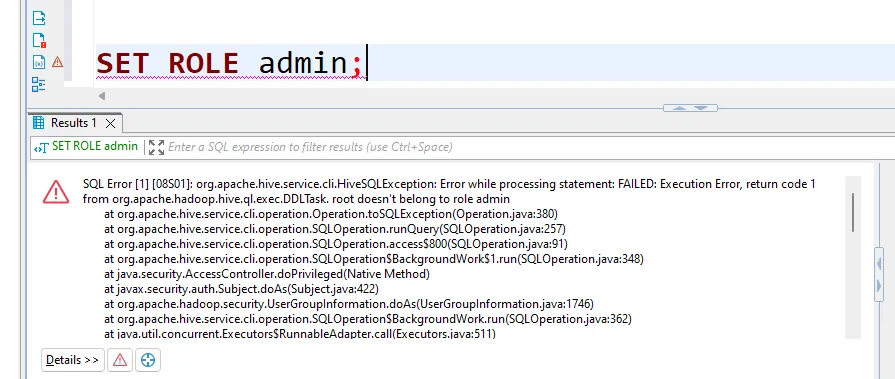

Conexión JDBC (por ejemplo, DBeaver)

SQL Error [1] [08S01]: org.apache.hive.service.cli.HiveSQLException: Error al procesar la declaración:

FAILED: Error de Ejecución, retorno del código 1 de org.apache.hadoop.hive.ql.exec.DDLTask.

Usuario actual : root no tiene permitido añadir roles. El usuario debe pertenecer al rol ADMIN y tenerlo como rol actual, for this action.

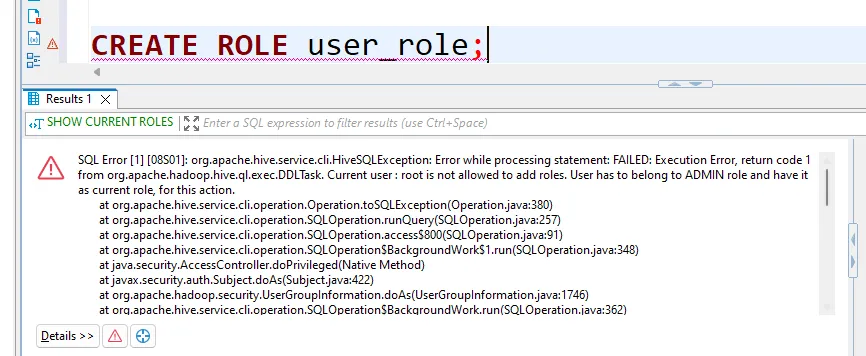

CLI de Hive (por ejemplo, beeline o hive -e)

FAILED: Error de Ejecución, retorno del código 1 de org.apache.hadoop.hive.ql.exec.DDLTask.

No se pudieron recuperar los roles for null: El campo requerido 'principal_name' no está establecido!

Struct:GetRoleGrantsForPrincipalRequest(principal_name:null, principal_type:USER)

Causas Raíz

Los problemas suelen deberse a:

- Configuración de autenticación incompleta

- Ajustes incorrectos del proveedor de autorización

- Faltantes mapeos de usuario a rol

- Permisos inadecuados de la cuenta de servicio

Configuración del Entorno para la Configuración RBAC de Apache Hive con SQL

Requisitos Previos

Antes de continuar, asegúrese de tener:

- Acceso administrativo a su entorno Hive

- Capacidad para modificar los archivos de configuración de Hive

- Acceso para reiniciar los servicios de Hive

- Conocimiento básico de los archivos de configuración XML

Localizando los Archivos de Configuración

Primero, ubique el archivo de configuración hive-site.xml en su directorio. Puede ejecutar estos comandos para comprobar las ubicaciones comunes:

ls /etc/hive/conf/hive-site.xml

ls /etc/hadoop/conf/hive-site.xml

ls /usr/lib/hive/conf/hive-site.xml

ls /opt/hive/conf/hive-site.xml

ls $HIVE_HOME/conf/hive-site.xml

O ejecute este comando para encontrar la ubicación correcta:

find / -name "hive-site.xml" 2>/dev/null

Requisitos de Permiso de Archivo

Asegúrese de que los permisos del archivo sean los adecuados:

ls -l /opt/hive/conf/hive-site.xml

# Debería mostrar algo similar a:

# -rw-r--r-- 1 root root 3342 Jan 31 16:04 /opt/hive/conf/hive-site.xml

Solución Paso a Paso para la Configuración RBAC de Apache Hive con SQL

1. Respaldar la Configuración Existente

Siempre cree una copia de seguridad antes de realizar cambios:

cp /opt/hive/conf/hive-site.xml /opt/hive/conf/hive-site.xml.backup

2. Actualizar hive-site.xml

Genere un nuevo archivo de configuración con todos los ajustes necesarios:

<?xml version="1.0" encoding="UTF-8" standalone="no"?>

<?xml-stylesheet type="text/xsl" href="configuration.xsl"?>

<configuration>

<!-- Conexión al Metastore -->

<property>

<name>hive.metastore.uris</name>

<value>thrift://hive-metastore:9083</value>

</property>

<!-- Configuración de la Base de Datos -->

<property>

<name>datanucleus.autoCreateSchema</name>

<value>false</value>

</property>

<property>

<name>javax.jdo.option.ConnectionURL</name>

<value>jdbc:postgresql://hive-metastore-postgresql/metastore</value>

</property>

<property>

<name>javax.jdo.option.ConnectionDriverName</name>

<value>org.postgresql.Driver</value>

</property>

<property>

<name>javax.jdo.option.ConnectionPassword</name>

<value>hive</value>

</property>

<property>

<name>javax.jdo.option.ConnectionUserName</name>

<value>hive</value>

</property>

<!-- Configuración de Autenticación y Autorización -->

<property>

<name>hive.security.authorization.enabled</name>

<value>true</value>

</property>

<property>

<name>hive.server2.enable.doAs</name>

<value>false</value>

</property>

<property>

<name>hive.users.in.admin.role</name>

<value>root</value>

</property>

<property>

<name>hive.server2.authentication</name>

<value>NONE</value>

</property>

<property>

<name>hive.security.authorization.manager</name>

<value>org.apache.hadoop.hive.ql.security.authorization.StorageBasedAuthorizationProvider</value>

</property>

<property>

<name>hive.metastore.pre.event.listeners</name>

<value>org.apache.hadoop.hive.ql.security.authorization.AuthorizationPreEventListener</value>

</property>

<property>

<name>hive.security.metastore.authorization.manager</name>

<value>org.apache.hadoop.hive.ql.security.authorization.StorageBasedAuthorizationProvider</value>

</property>

<property>

<name>hive.security.authenticator.manager</name>

<value>org.apache.hadoop.hive.ql.security.HadoopDefaultAuthenticator</value>

</property>

<property>

<name>hive.metastore.execute.setugi</name>

<value>true</value>

</property>

</configuration>

3. Reiniciar HiveServer2

# Encontrar la ubicación de hiveserver2

which hiveserver2

# Detener el servicio

hiveserver2 stop

# Esperar a que se apague completamente

sleep 5

# Iniciar el servicio

hiveserver2 start

# Esperar al inicio

sleep 10

Pruebas y Verificación para la Configuración RBAC de Apache Hive con SQL

1. Verificar el Estado del Servicio

ps aux | grep hiveserver2

netstat -tulpn | grep 10000

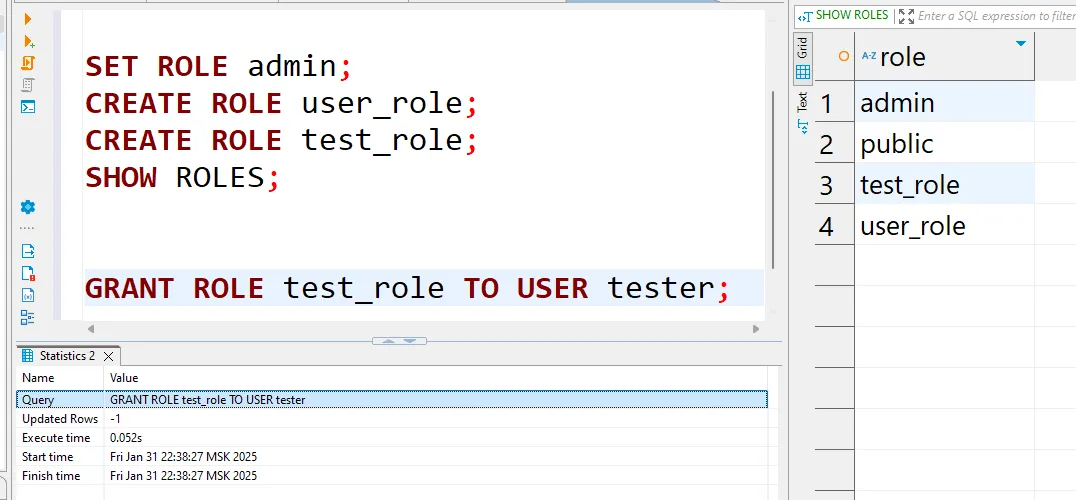

2. Probar la Configuración RBAC

Utilizando DBeaver u otro cliente/conexión JDBC:

SHOW ROLES;

SET ROLE admin;

CREATE ROLE user_role;

GRANT ROLE test_role TO USER tester;

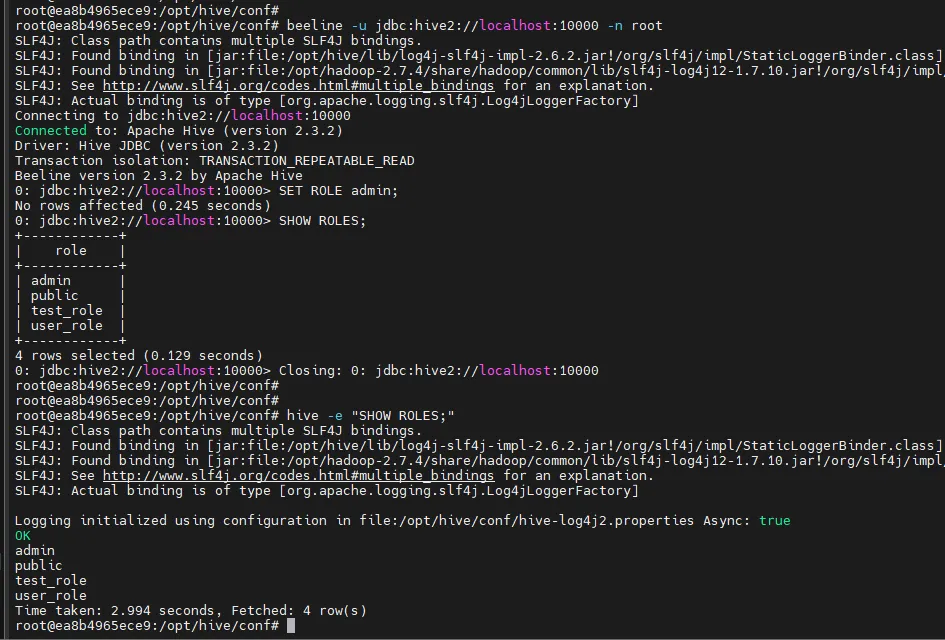

Utilizando hive -e/beeline:

Solución de Problemas de la Configuración RBAC de Apache Hive con SQL

Problemas Comunes y Soluciones

1. Error: campo principal_name nulo Si observa:

El campo requerido 'principal_name' no está establecido!

Solución: Verifique que la configuración de hive.security.authenticator.manager sea correcta y que HiveServer2 haya sido reiniciado.

2. Usuario no pertenece al Rol Admin Si observa:

root doesn't belong to role admin

Solución: Revise la propiedad hive.users.in.admin.role y asegúrese de que incluya su nombre de usuario.

3. La Configuración No surte Efecto

Solución:

- Verificar los permisos del archivo

- Confirmar el reinicio de HiveServer2

- Revisar los registros en busca de errores durante el inicio

Configuración Avanzada para Apache Hive RBAC

Proveedores de Autenticación Personalizados

Para entornos que requieran autenticación personalizada:

<property>

<name>hive.security.authenticator.manager</name>

<value>com.your.custom.AuthenticatorManager</value>

</property>

Múltiples Usuarios Administradores

Para configurar varios usuarios administradores:

<property>

<name>hive.users.in.admin.role</name>

<value>root,admin1,admin2</value>

</property>

Consideraciones Adicionales

Buenas Prácticas de Seguridad

- Rotar contraseñas regularmente

- Implementar un registro de auditoría adecuado

- Utilizar SSL/TLS para las conexiones

Impacto en el Rendimiento

- Monitorear el rendimiento de las consultas tras habilitar RBAC

- Ajustar la configuración de memoria si es necesario

Mantenimiento

- Realizar copias de seguridad periódicas de los archivos de configuración

- Documentar todos los ajustes personalizados

- Mantener documentación actualizada de la asignación de usuarios a roles

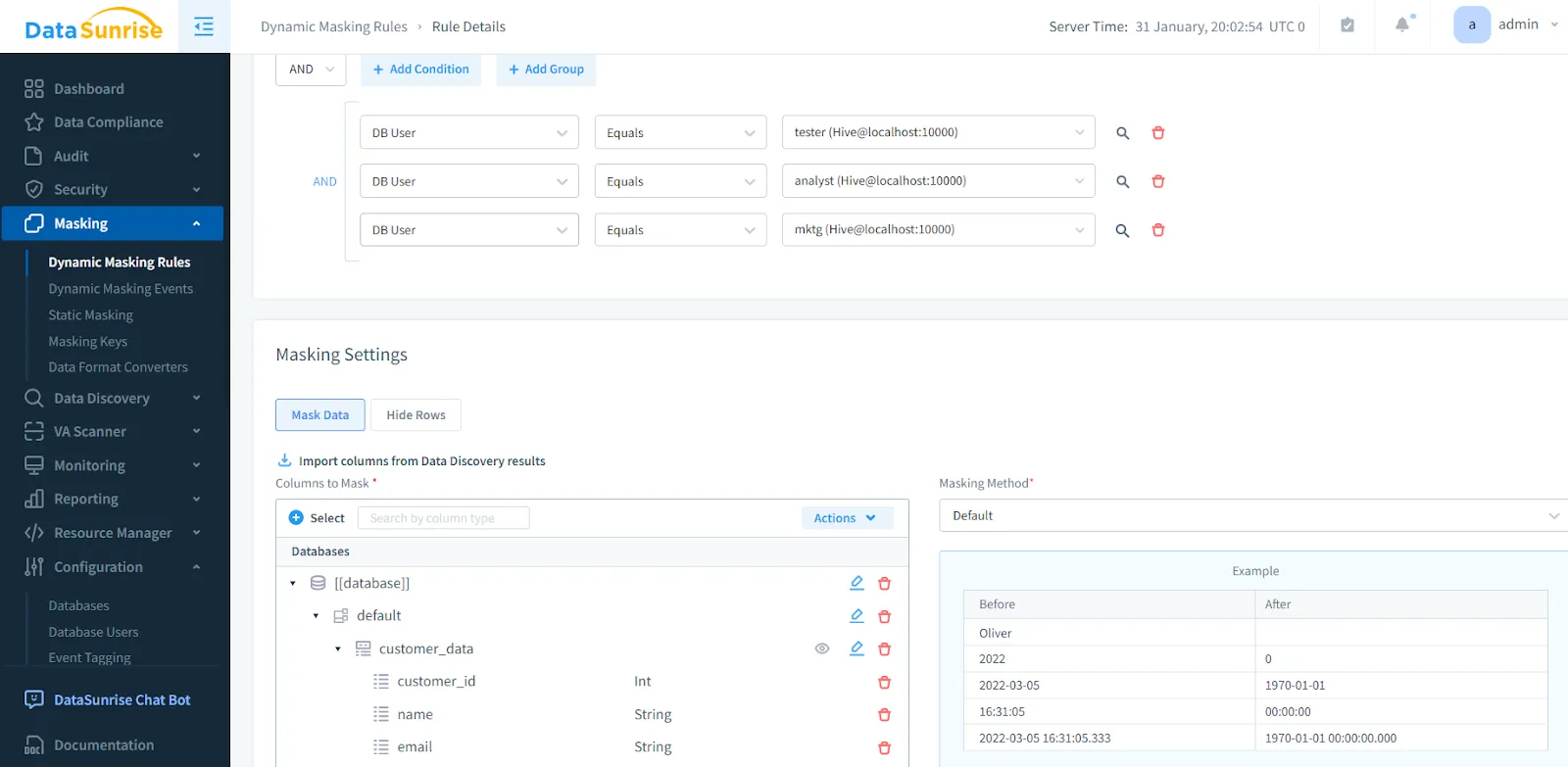

Integración de DataSunrise para Apache Hive:

Solución Avanzada para RBAC Simplificado, Seguridad y Cumplimiento

Aunque la configuración nativa de RBAC en Hive proporciona capacidades básicas de control de acceso, los entornos empresariales a menudo requieren características de seguridad, cumplimiento y auditoría más robustas. DataSunrise ofrece una integración integral con Apache Hive que amplía estas capacidades:

Características Clave

Gestión Mejorada de RBAC

- Controles de Acceso Basados en Roles con amplias opciones para una gestión detallada de usuarios y permisos

Protección Dinámica de Datos

- Enmascaramiento Dinámico de Datos mediante múltiples técnicas y métodos, basados en roles de usuario y diversos parámetros disponibles

- Seguridad de Bases de Datos con protección en tiempo real

- Protección Continua de Datos

Cumplimiento y Auditoría

- Soporte integrado para GDPR, HIPAA, PCI-DSS y otras regulaciones

- Monitoreo de Actividad en Bases de Datos

- Registros de Auditoría y Pistas de Auditoría

Características de Seguridad

- Detección y prevención de Amenazas

- Protección contra Inyección SQL

- Análisis del Comportamiento del Usuario

Capacidades Avanzadas

- Notificaciones en Tiempo Real

- Informes automatizados de cumplimiento

- Integración con herramientas LLM y ML

DataSunrise ofrece una solución integral y repleta de funcionalidades para organizaciones que requieren seguridad y cumplimiento de nivel empresarial, complementando y mejorando las capacidades nativas de RBAC de Hive. Explore las características soportadas de Apache Hive, o experiméntelo de primera mano solicitando una demostración para ver DataSunrise en acción.

Referencias

- Documentación de Seguridad de Apache Hive

- Autorización Basada en Almacenamiento en el Servidor Metastore

- Configuración de la Autorización en Hive

- Autorización de Hive Basada en el Estándar SQL

Esta guía se basa en la experiencia real con Apache Hive 2.3.2 en un entorno Docker. Su entorno específico podría requerir ajustes diferentes en estas configuraciones.