Enmascaramiento Estático de Datos

Introducción

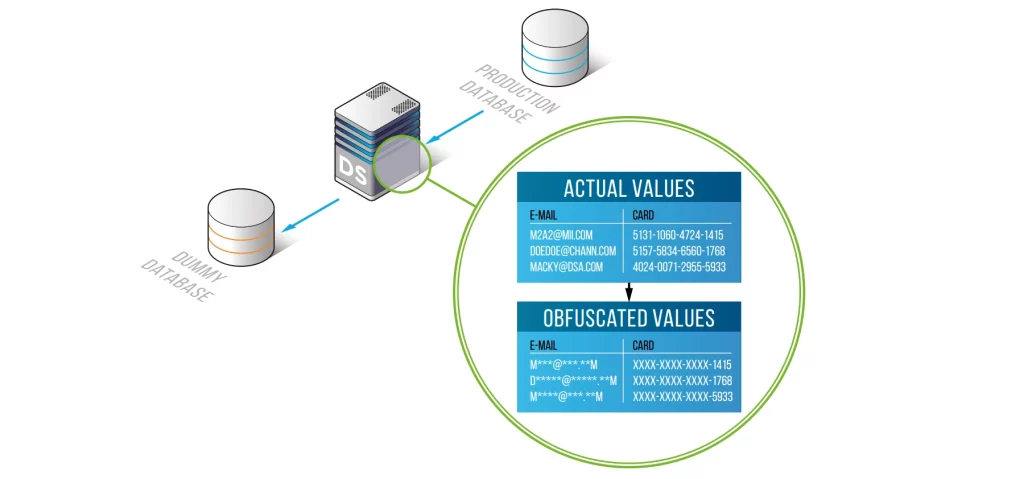

El enmascaramiento estático de datos protege la información sensible generando una copia no productiva de las tablas de la base de datos en la que los campos confidenciales son reemplazados por valores realistas y anonimados. Debido a que el conjunto de datos conserva su estructura y formato originales, se puede utilizar de forma segura para pruebas, análisis, desarrollo o capacitación, mientras se oculta contenido regulado como PII, registros financieros o información de salud.

Este artículo describe cómo funciona el enmascaramiento estático, cómo se diferencia del enmascaramiento dinámico y por qué es esencial para cumplir con normativas y garantizar la seguridad. También explica cómo DataSunrise simplifica el despliegue, mantiene la integridad referencial y automatiza el enmascaramiento a través de diversas plataformas de bases de datos.

Enmascaramiento Estático vs Dinámico: Principales Diferencias

Ambas técnicas protegen campos sensibles, pero satisfacen diferentes necesidades operativas.

El enmascaramiento estático de datos genera una nueva copia enmascarada de la base de datos en la que el contenido sensible es reemplazado por valores sintéticos, lo cual es ideal para desarrollo/pruebas, entrega a proveedores y compartición segura de datos.

En contraste, el enmascaramiento dinámico opera en tiempo de ejecución, enmascarando los resultados de las consultas según el contexto de acceso sin modificar los datos almacenados, siendo lo mejor para el control de acceso en vivo dentro de las aplicaciones.

| Característica | Enmascaramiento Estático | Enmascaramiento Dinámico |

|---|---|---|

| Cómo Funciona | Crea una copia enmascarada de la base de datos | Modifica la salida de la consulta en tiempo de ejecución |

| Caso de Uso | Desarrollo/pruebas, acceso externo | Control de acceso en producción en tiempo real |

| Rendimiento | Sin impacto en tiempo de ejecución | Aplicado al vuelo |

| Seguridad de Datos | Seguro para exportación/compartición | Requiere políticas de protección en tiempo real |

Cuándo Tiene Sentido el Enmascaramiento Estático

El enmascaramiento estático de datos destaca cuando la información debe salir de su sistema original para trabajos no productivos. Los escenarios comunes incluyen:

- Sandboxes para desarrolladores: Construir y probar con conjuntos de datos realistas sin exponer PII o números de tarjetas reales.

- Control de calidad y staging: Validar el comportamiento de la aplicación en condiciones similares a la producción sin riesgos de cumplimiento.

- Capacitación: Utilizar registros realistas pero anonimados para la incorporación de nuevos empleados o desarrollo de habilidades.

- Compartición con terceros: Proporcionar a analistas, contratistas o proveedores copias seguras de los datos requeridos.

- Migraciones a la nube y respaldos: Exportar datos enmascarados para almacenamiento o migración, minimizando la exposición durante el tránsito.

Con DataSunrise, estos flujos de trabajo se automatizan y se vuelven consistentes. El enmascaramiento que preserva el formato mantiene los conjuntos de datos utilizables, se conserva la integridad referencial y las tareas programadas aseguran que cada copia cumpla sin necesidad de scripts manuales.

Cómo Aplica DataSunrise el Enmascaramiento Estático de Datos

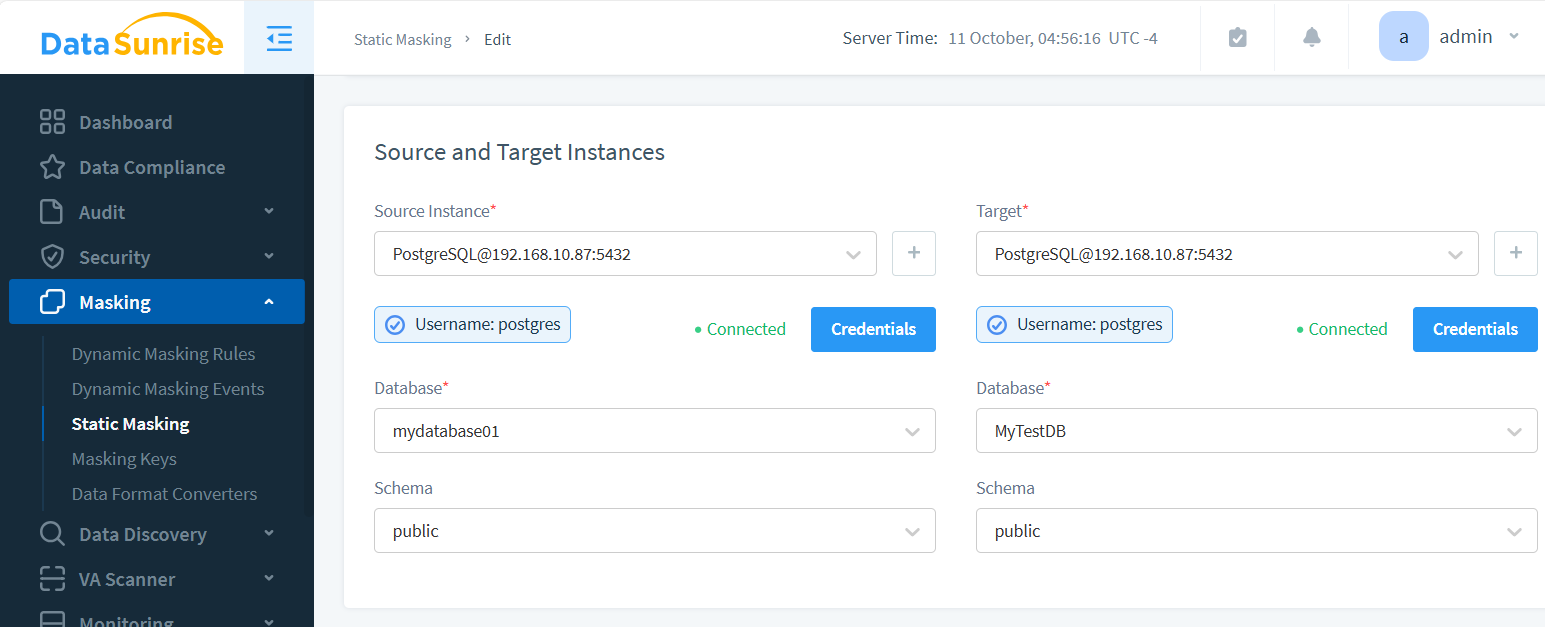

DataSunrise soporta el enmascaramiento estático a través de SQL Server, Oracle, PostgreSQL, MongoDB y bases de datos en la nube como Amazon Redshift. Opera a través del servidor DataSunrise (sin cambios en el esquema). La configuración define cuatro áreas: instancias fuente/destino, tablas transferidas, frecuencia de programación y reglas opcionales de limpieza.

Funciones Comunes de Enmascaramiento y Cuándo Usarlas

| Función | Ejemplo de Entrada | Salida Enmascarada | Ideal Para |

|---|---|---|---|

| FPE (AES-FFX) | 4111 1111 1111 1111 | 4129 6034 5821 4410 | Simulaciones de tarjetas de crédito |

| Reducción por Subcadena | [email protected] | al***@***.com | Emails, nombres de usuario |

| Mezcla de Fechas (+/- 365d) | 1990-05-09 | 1990-12-17 | Fechas de nacimiento |

| Cambio de Diccionario | Chicago | Frankfurt | Campos de ciudad/país |

Instancias Fuente y Destino

El proceso de enmascaramiento genera una nueva instancia con datos enmascarados. La fuente contiene el contenido original; el destino es donde residirán los datos ofuscados.

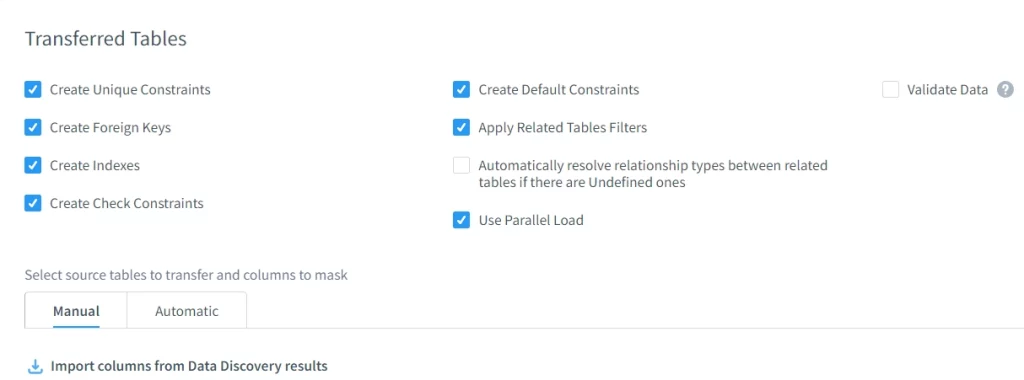

Tablas Transferidas

DataSunrise preserva la integridad referencial, restricciones, índices y relaciones entre las tablas enmascaradas, manteniendo los datos utilizables después de la ofuscación.

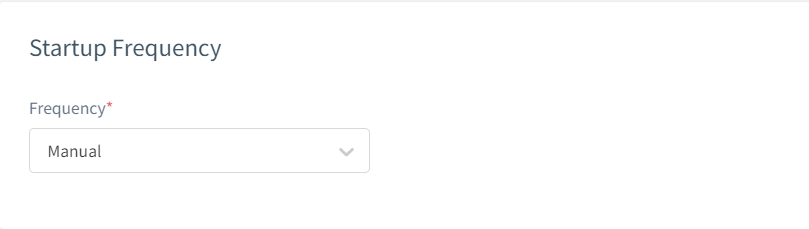

Frecuencia de Ejecución

Ejecute tareas manualmente, programe una única vez o configure intervalos recurrentes. Esto automatiza los pipelines de actualización de datos y mantiene los entornos de prueba actualizados.

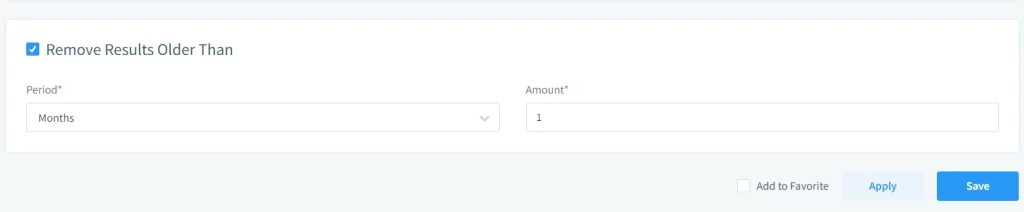

Eliminar Resultados con Más Antigüedad que

Aplicar políticas de retención para eliminar bases de datos enmascaradas desactualizadas. Esto ahorra espacio de almacenamiento y reduce el desorden operativo.

Simulación del Enmascaramiento Estático en PostgreSQL

A continuación se muestra cómo se podría simular el enmascaramiento estático manualmente sin automatización:

-- Paso 1: Crear una copia enmascarada de una tabla

CREATE TABLE customers_masked AS

SELECT

id,

name,

email,

'XXXX-XXXX-XXXX-' || RIGHT(card_number, 4) AS card_number

FROM customers;

-- Paso 2: Enmascarar el formato del email

UPDATE customers_masked

SET email = CONCAT(LEFT(email, 2), '***@***.com');

Esto funciona para enmascaramientos a pequeña escala, pero carece de lógica que preserve el formato, de la aplicación de claves foráneas y del registro de auditoría. DataSunrise automatiza y escala este flujo de trabajo a través de plataformas.

Ejemplo Práctico: PostgreSQL + DataSunrise

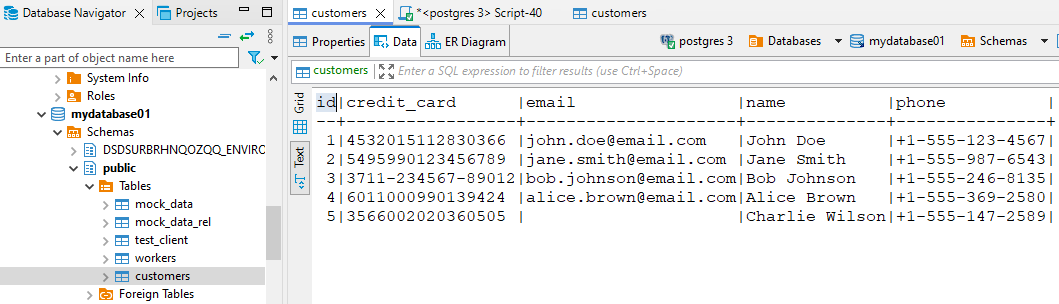

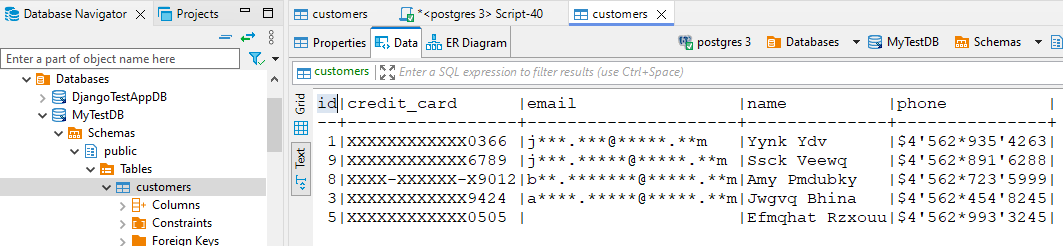

Considere una base de datos PostgreSQL con datos de clientes que incluyen nombres, emails y números de tarjeta. Vista sin enmascarar:

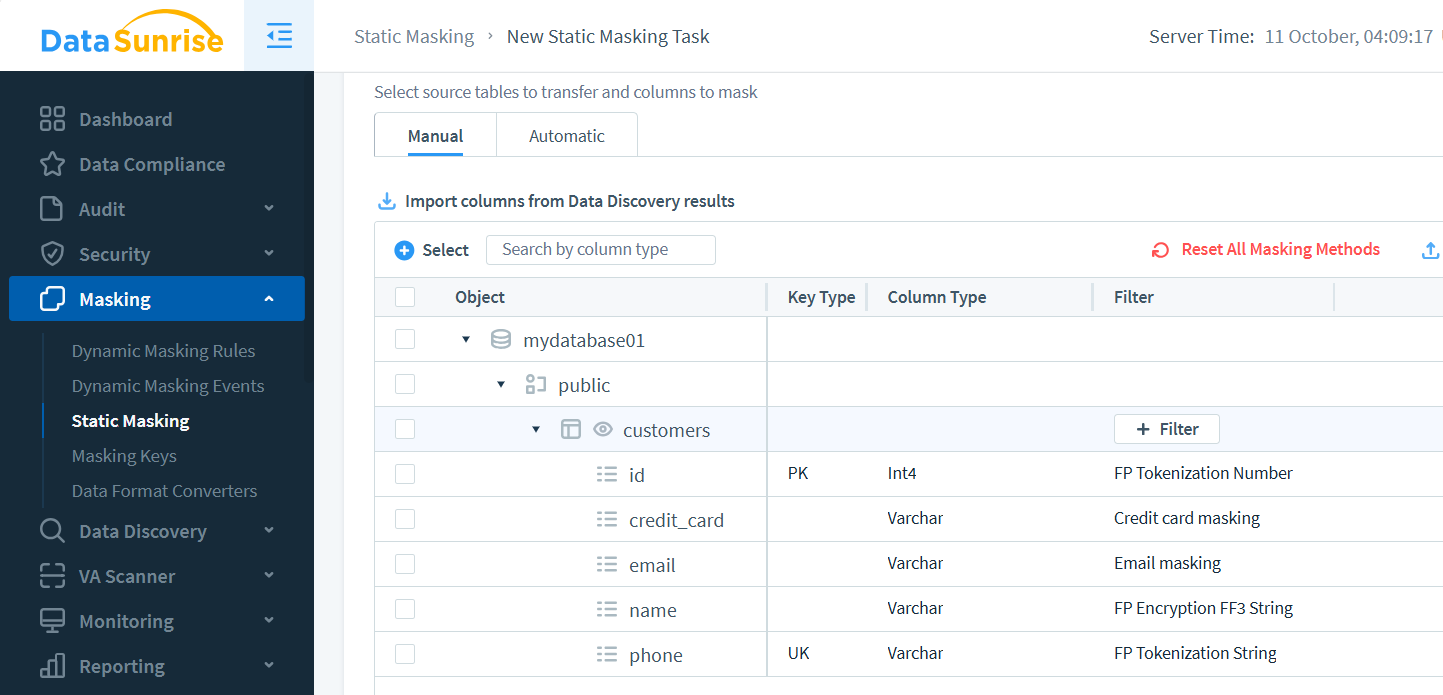

En DataSunrise, configure una tarea mediante el panel de Enmascaramiento Estático. Seleccione las instancias, defina las tablas y elija los métodos de enmascaramiento para cada columna:

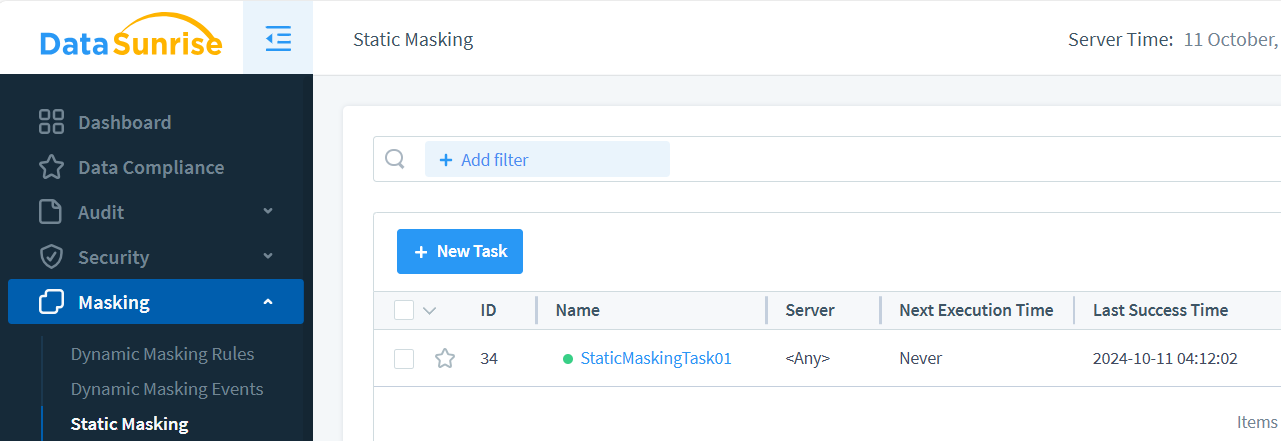

Una vez que la tarea se complete, verá la confirmación en el estado de la tarea:

La instancia destino ahora contiene una versión completamente enmascarada de los datos:

Enmascaramiento Estático con DataSunrise: Ventajas Clave

- Datos realistas para desarrollo/pruebas

- Ofuscación que preserva el formato

- Integridad referencial mantenida

- Cero impacto en los sistemas fuente

- Preparado para GDPR/PCI/HIPAA

Mejores Prácticas para el Enmascaramiento Estático de Datos

Aun contando con la herramienta adecuada, la efectividad depende de una implementación precisa. Utilice estas prácticas para mantener el enmascaramiento seguro, escalable y listo para auditorías:

- Enmascare a nivel de columna: Apunte solo a los campos que representan riesgos (nombres, emails, números de tarjeta) para preservar la usabilidad.

- Prefiera métodos que preserven el formato para análisis: Conserve la longitud, tipo y patrones referenciales para BI, joins y exportaciones.

- Enmascare antes de la transferencia: Exporte copias enmascaradas a S3, almacenamiento en frío o proveedores para reducir la responsabilidad.

- Documente cada tarea: Registre la fuente/destino, las tablas afectadas, los métodos y las programaciones; DataSunrise registra todo para su revisión.

- Revisiones trimestrales de políticas: Actualice las configuraciones a medida que evolucionen los esquemas y las normativas.

Integre el enmascaramiento estático en CI/CD para que cada entorno de construcción obtenga datos saneados automáticamente. Esto elimina scripts frágiles, impone una lógica consistente y mantiene los entornos de prueba alineados con producción, sin exponer contenido sensible.

Realizado correctamente, el enmascaramiento estático se convierte en un control repetible e incorporado en su SDLC, y no en una tarea aislada.

Por Qué Usar el Enmascaramiento Estático de Datos con DataSunrise

- Protege campos sensibles como PII, datos financieros y credenciales antes de su uso externo.

- Cumple con mandatos como GDPR, HIPAA y PCI DSS.

- Permite compartir datos de manera segura con contratistas, analistas y terceros.

- Reduce riesgos al mismo tiempo que soporta entornos de datos de prueba realistas.

- Preserva la integridad referencial en esquemas complejos.

Conclusión

El enmascaramiento estático de datos ofrece un método confiable para proteger la información sensible mientras se mantienen conjuntos de datos completamente utilizables para desarrollo, pruebas, análisis y capacitación. Al reemplazar los valores reales por datos sustitutos realistas, las organizaciones pueden trabajar con conjuntos de datos similares a los de producción sin exponer PII, registros financieros u otro contenido regulado. Este método mantiene la integridad del esquema, soporta el cumplimiento de GDPR, HIPAA y PCI DSS, y se integra de forma fluida con los flujos de trabajo existentes.

Más allá del cumplimiento, el enmascaramiento estático reduce los riesgos durante migraciones a la nube, relaciones con proveedores y operaciones de respaldo. Con la programación automatizada, conjuntos de reglas consistentes y una gobernanza centralizada, los conjuntos de datos protegidos permanecen útiles y alineados con las necesidades operativas. Como parte de una gobernanza de datos más amplia, el enmascaramiento estático fortalece la postura de seguridad en general, permitiendo al mismo tiempo un uso seguro, eficiente y conforme de la información crítica.

Protege tus datos con DataSunrise

Protege tus datos en cada capa con DataSunrise. Detecta amenazas en tiempo real con Monitoreo de Actividad, Enmascaramiento de Datos y Firewall para Bases de Datos. Garantiza el Cumplimiento de Datos, descubre información sensible y protege cargas de trabajo en más de 50 integraciones de fuentes de datos compatibles en la nube, en instalaciones y sistemas de IA.

Empieza a proteger tus datos críticos hoy

Solicita una Demostración Descargar Ahora