Historial de Actividad de la Base de Datos AlloyDB for PostgreSQL

AlloyDB for PostgreSQL fusiona la elasticidad a escala Google con la comodidad del psql convencional. Esa libertad amplifica el impacto de un error tipográfico o una brecha, por lo que el Historial de Actividad de la Base de Datos—un mapa ordenado cronológicamente de cada evento a nivel de sesión y de objeto—se vuelve indispensable. Ya sea que estés persiguiendo un UPDATE descontrolado o demostrando el cumplimiento de PCI‑DSS, la historia comienza aquí.

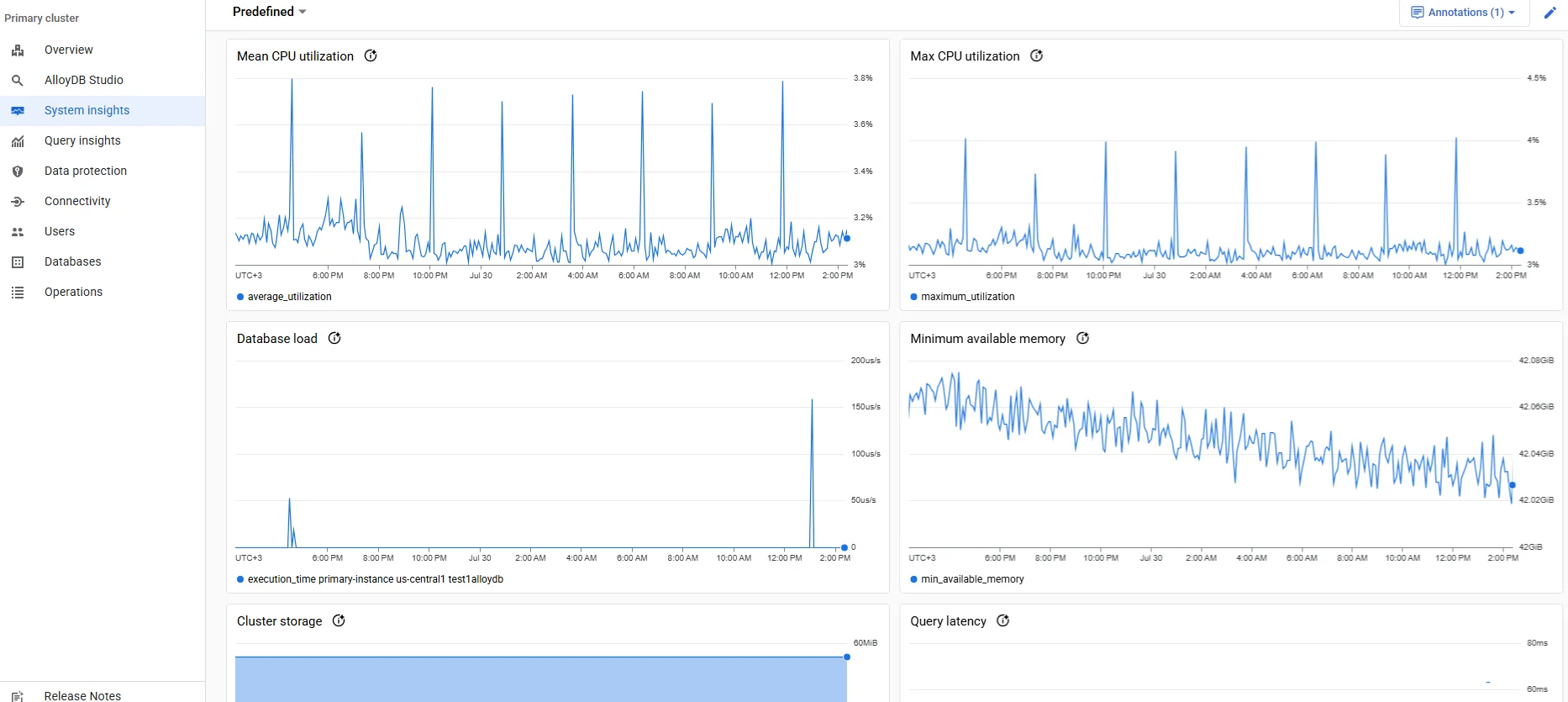

Auditoría en tiempo real: Obtener visibilidad de 360°

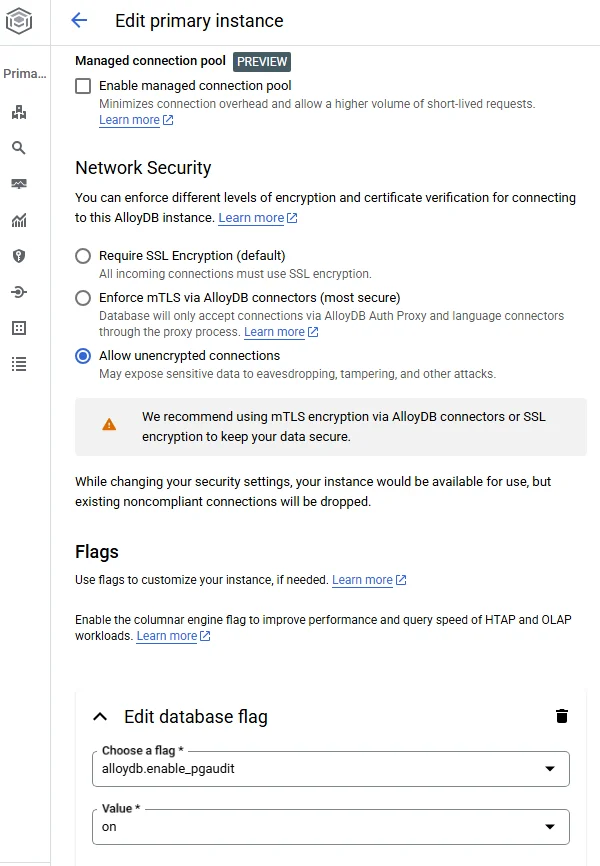

AlloyDB expone dos canales de auditoría complementarios. Los Cloud Audit Logs de Google Cloud registran las acciones administrativas, mientras que la extensión de código abierto pgAudit rastrea el SQL generado por el usuario. Activar la “manguera de fuego” se realiza con un solo comando:

gcloud alloydb clusters update my-cluster \

--region=us-central1 \

--database-flags=alloydb.enable_pgaudit=on,pgaudit.log='all'

# then inside psql

CREATE EXTENSION pgaudit;

Nuevas entradas aparecen en Logs Explorer casi al instante, donde se pueden transmitir a BigQuery, Pub/Sub o a su SIEM.

Auditoría nativa en Google Cloud (casi como PostgreSQL)

Debido a que AlloyDB hereda el catálogo de PostgreSQL, la configuración de auditoría es casi idéntica a la original. La guía oficial, Activar pgAudit en AlloyDB, cubre cada bandera. Para una postura de grado producción también querrá comprender la Referencia del esquema de registro de auditoría, enrutar los registros de auditoría de AlloyDB a BigQuery para análisis a largo plazo, y monitorear los registros de auditoría en Cloud Logging para alertas en tiempo real.

GenAI se Encuentra con el DBA: Narrativas Autónomas de Amenazas

Leer miles de líneas de JSON no es el pasatiempo de nadie. La IA generativa puede comprimir horas de análisis en un solo párrafo. El fragmento en PL/Python a continuación captura los últimos 100 registros de pgAudit, los envía a Gemini a través del SDK de Vertex AI, y luego almacena un resumen amigable para el usuario de vuelta en AlloyDB:

CREATE OR REPLACE FUNCTION summarize_audit()

RETURNS void LANGUAGE plpython3u AS $$

from google.cloud import aiplatform, logging_v2

import datetime, plpy

rows = plpy.execute("SELECT payload FROM audit_log ORDER BY ts DESC LIMIT 100")

text = '\n'.join([r['payload'] for r in rows])

model = aiplatform.TextGenerationModel.from_pretrained('gemini-1.5-pro-preview')

pred = model.predict(text)

plpy.execute("INSERT INTO audit_summaries(ts, summary) VALUES (%s, %s)",

(datetime.datetime.utcnow(), pred.text))

$$;

Para recetas adicionales—embeddings, búsqueda vectorial y detección de anomalías—consulte el libro de recetas de la IA generativa de Vertex AI.

Enmascaramiento Dinámico y Descubrimiento de Datos

A los modelos generativos les encanta la data; los auditores insisten en ocultarla. DataSunrise demuestra varios patrones en tiempo de ejecución en su explicación sobre el enmascaramiento dinámico de datos. El motor de enmascaramiento se basa en un catálogo poblado por el descubrimiento de datos, etiquetando cada columna según las taxonomías de GDPR y PCI‑DSS, de modo que los literales sensibles nunca abandonen el entorno de producción.

Cumplimiento sin la hoja de cálculo

Normas como SOX y GDPR exigen evidencia de que el acceso está autorizado y registrado. El Compliance Manager de DataSunrise reconcilia la actividad en vivo con las bases específicas de cada regulación, tal como se describe en la nota sobre regulaciones de cumplimiento de datos. Las infracciones se manifiestan como alertas o incluso pueden activar el enmascaramiento dinámico sobre la marcha.

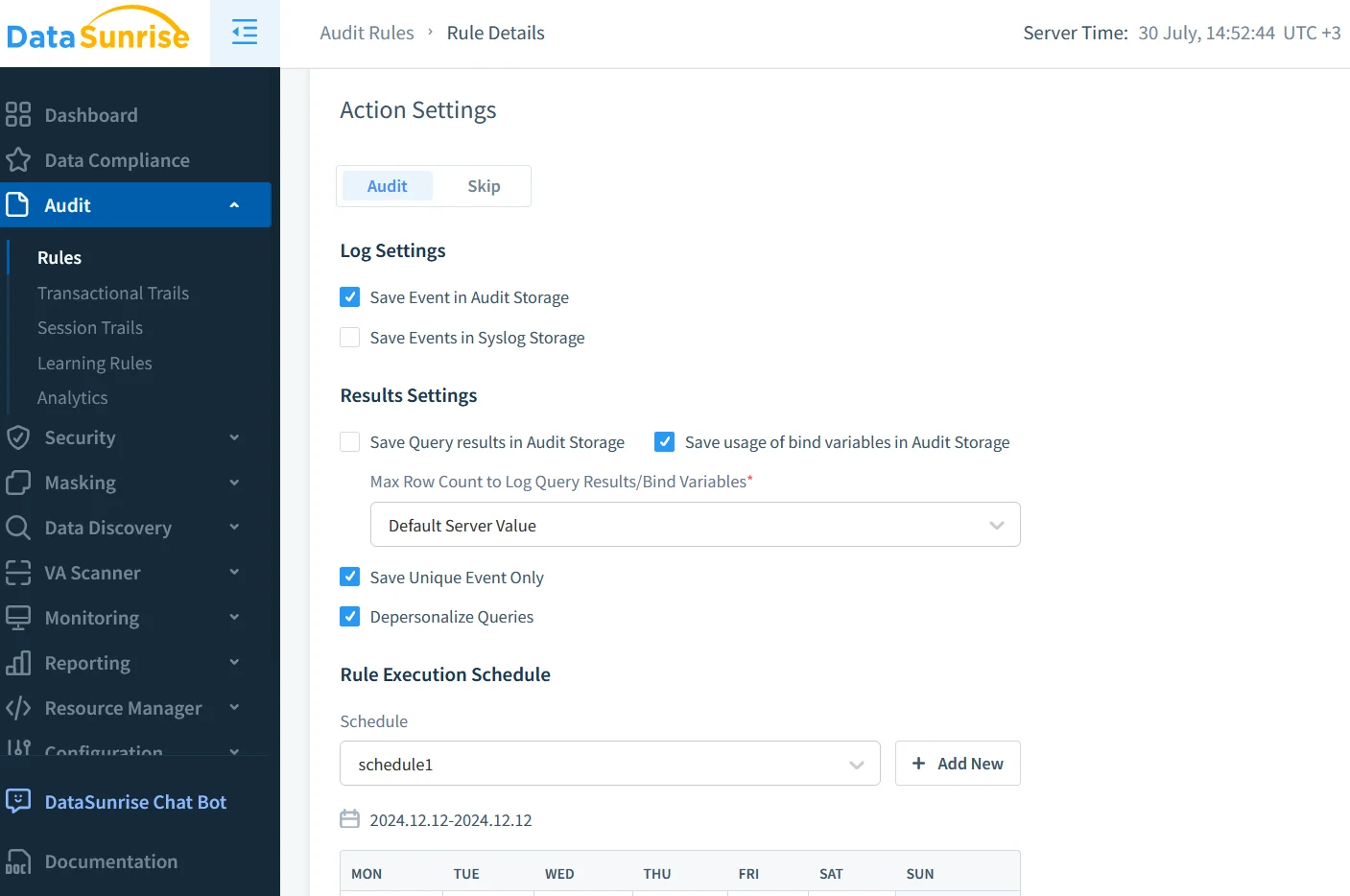

Monitoreo con complemento de DataSunrise

Los registros nativos son necesarios, pero no siempre suficientes. DataSunrise funciona como un proxy inverso, escribiendo su propio Historial de Actividad de la Base de Datos y bloqueando declaraciones maliciosas en tiempo real. El asistente ubicado en Settings → Audit le permite declarar reglas (“registrar cada DROP en el esquema public”) y elegir el almacenamiento—PostgreSQL, Kafka o almacenamiento de objetos. Los detalles se encuentran en la guía de auditoría.

Debido a que DataSunrise utiliza el protocolo de conexión de PostgreSQL, las sesiones de AlloyDB simplemente se dirigen a la dirección del proxy. Los registros fluyen hacia el visor de Historial de Actividad de Datos—consulte el historial de actividad de la base de datos—donde se pueden agregar resúmenes de GenAI a través de la integración descrita en herramientas LLM y ML para la seguridad de bases de datos.

Seguridad más allá de los registros

Los registros de auditoría iluminan el comportamiento pasado, pero la defensa proactiva requiere una aplicación en línea. El motor de políticas de DataSunrise viene equipado con detectores de inyección SQL, control de acceso basado en roles y análisis conductual en flujo continuo.

Transmitiendo todo a BigQuery

Muchos equipos unen las piezas creando un depósito de Log Router que reenvía las entradas de pgAudit a Pub/Sub y finalmente a BigQuery, particionado por ts. Una única vista puede unir esas filas con los registros del proxy de DataSunrise, abriendo la puerta a consultas federadas tales como:

SELECT s.summary, d.client_ip

FROM audit_summaries s

JOIN `proxy_logs.events` d

ON s.session_id = d.session_id

WHERE d.action = 'DROP TABLE'

AND s.ts > TIMESTAMP_SUB(CURRENT_TIMESTAMP(), INTERVAL 1 HOUR);

Materialice esa vista en Looker Studio y tendrá una narrativa en vivo de actividad hostil.

Inteligencia Transversal con Security Command Center

Dirigir los registros de AlloyDB y DataSunrise hacia el Security Command Center de Google le permite correlacionar eventos de la base de datos con cambios en IAM y anomalías de red. Un único panel puede responder: ¿La misma IP que creó una regla de firewall pública también exfiltró datos salariales? Obtenga más información en Investigación de amenazas en Security Command Center.

Gobernanza como Código

Las herramientas modernas de cumplimiento prefieren Git sobre las hojas de cálculo. Existen proveedores de Terraform tanto para AlloyDB como para DataSunrise, lo que le permite codificar la configuración de auditoría en pull requests. Un único plan puede fijar la bandera alloydb.enable_pgaudit y aprovisionar una regla de DataSunrise, garantizando la detección de desviaciones durante la CI.

Perspectivas Futuras

Se espera que PostgreSQL 17 incorpore una sintaxis declarativa de auditoría nativa, que AlloyDB adoptará poco después. Mientras tanto, Gemini está aprendiendo a emitir SQL directamente a partir de manuales en lenguaje natural, lo que significa que su recopilación de incidentes pronto podría ser una ventana de chat. Mantenerse preparado implica conservar el Historial de Actividad de la Base de Datos AlloyDB for PostgreSQL completo, confiable y legible—ofrecido hoy por pgAudit, DataSunrise y GenAI.

Protege tus datos con DataSunrise

Protege tus datos en cada capa con DataSunrise. Detecta amenazas en tiempo real con Monitoreo de Actividad, Enmascaramiento de Datos y Firewall para Bases de Datos. Garantiza el Cumplimiento de Datos, descubre información sensible y protege cargas de trabajo en más de 50 integraciones de fuentes de datos compatibles en la nube, en instalaciones y sistemas de IA.

Empieza a proteger tus datos críticos hoy

Solicita una Demostración Descargar Ahora