Historial de Actividad de Datos de AlloyDB para PostgreSQL

Cada ingeniero de seguridad que ha migrado cargas de trabajo a Google Cloud se pregunta eventualmente: “¿Puedo rastrear cada interacción con mis datos—al instante y de manera verificable?” Esa pregunta es el núcleo del Historial de Actividad de Datos de AlloyDB para PostgreSQL, la línea de tiempo viva que registra quién hizo qué, dónde y cuándo en todo tu clúster. En la era de la nube, este historial debe ser tanto completo como acciónable: instantáneamente buscable para la caza de amenazas, pero lo suficientemente estructurado para satisfacer a los reguladores, desde el GDPR hasta PCI‑DSS.

A continuación, exploramos cómo el flujo de auditoría nativo de AlloyDB y la capa de monitoreo de DataSunrise se pueden combinar con la IA generativa (GenAI) para crear una red de seguridad que reacciona en segundos, no en días.

Por Qué Importa el Historial de Actividad de Datos

Un historial de actividad creíble transforma líneas de log sin procesar en inteligencia estratégica. Este sustenta:

- Respuesta a incidentes en tiempo real—detecta el abuso de credenciales antes de que ocurra la exfiltración.

- Cumplimiento continuo—relaciona los controles directamente con la evidencia en lugar de informes puntuales.

- Valoración de datos—comprende qué tablas impulsan los ingresos frente a aquellas que simplemente existen.

La base de conocimientos sobre Historial de Actividad de Datos de DataSunrise detalla cómo las pistas de auditoría alimentan el análisis de comportamiento y la puntuación de riesgos, mientras que el Monitoreo de Actividad en Bases de Datos añade el motor de políticas que decide cuándo escalar.

Auditoría en Tiempo Real y Enmascaramiento Dinámico con GenAI

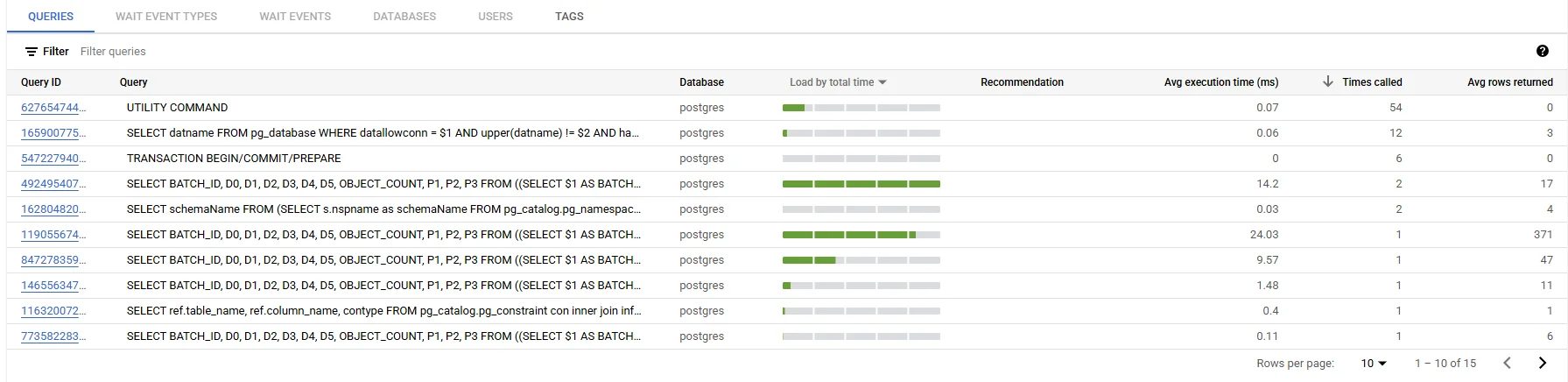

Las reglas SIEM tradicionales tienen dificultades con los patrones SQL de alta cardinalidad que producen las aplicaciones modernas. Al integrar un modelo GenAI liviano junto al flujo de logs, puedes resumir sesiones de múltiples filas en pistas legibles para humanos (por ejemplo, “probable exportación masiva de correos electrónicos de clientes”) y activar políticas de remediación relevantes.

El Enmascaramiento Dinámico de Datos de DataSunrise reescribe los conjuntos de resultados en tiempo real para usuarios no privilegiados. El modelo puede clasificar una columna como datos personales incluso si tiene un nombre opaco como extra_01, extrayendo información de un LLM afinado según tu esquema. Esta combinación de GenAI y enmascaramiento protege el valor mientras garantiza que los analistas sigan viendo sustitutos seguros para el negocio.

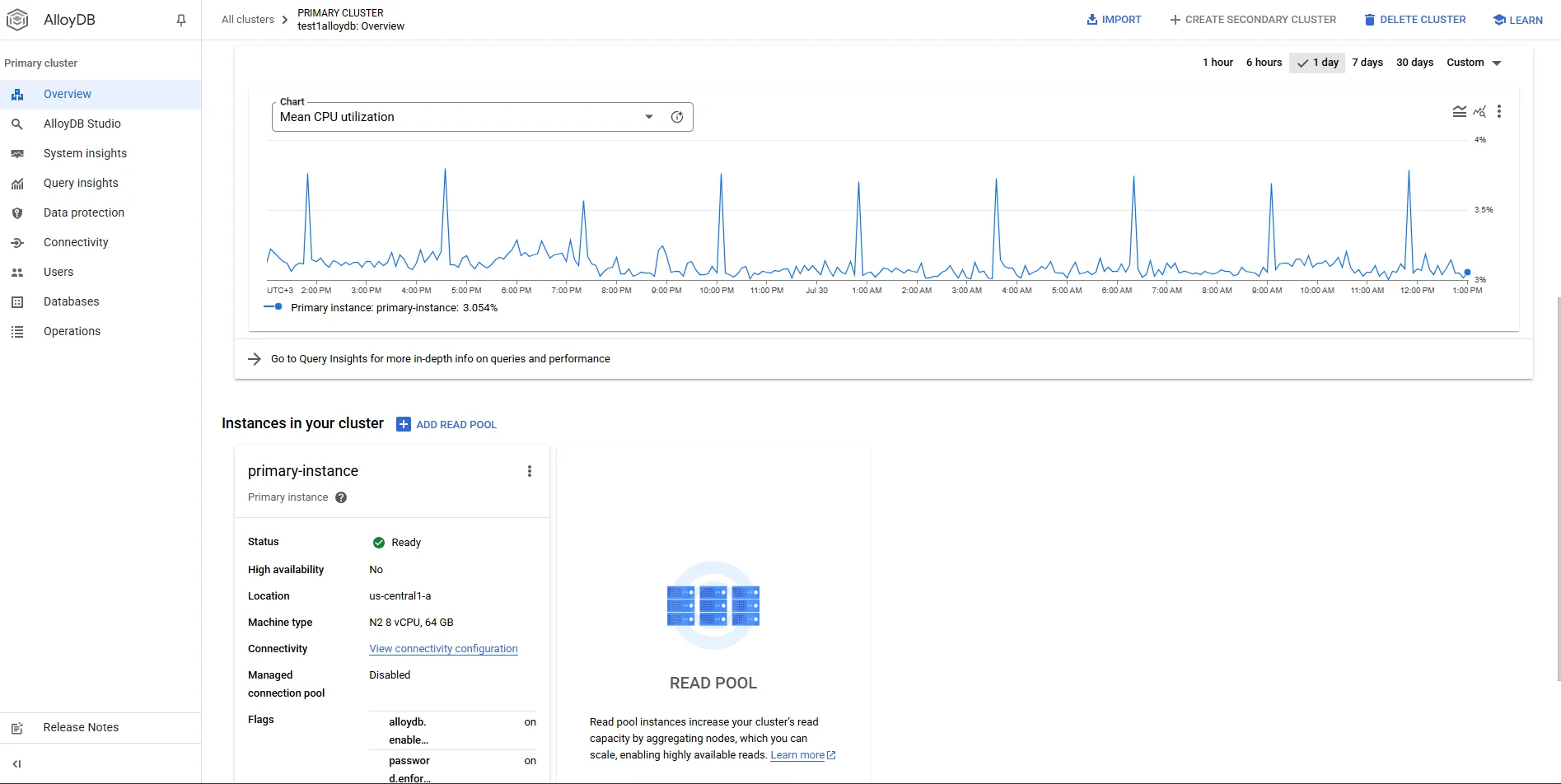

Configuración de la Auditoría Nativa en Google Cloud

AlloyDB hereda el ADN comprobado de registro de PostgreSQL, pero el despliegue nativo en la nube significa que solo cambias una bandera en lugar de editar postgresql.conf.

Habilita la bandera de extensión pgAudit

gcloud alloydb instances update my-prod \ --region=us-central1 \ --update-parameters=alloydb.enable_pgaudit=trueCrea la extensión en cada base de datos

CREATE EXTENSION IF NOT EXISTS pgaudit; ALTER SYSTEM SET pgaudit.log = 'READ, WRITE, FUNCTION'; SELECT pg_reload_conf();

Ese es literalmente el mismo flujo de trabajo que conocen los veteranos de Postgres, solo que se presenta a través de la CLI de Google Cloud. AlloyDB envía automáticamente los registros a Cloud Logging, donde aparecen bajo los logs de Acceso a Datos (tipo de recurso alloydb.googleapis.com/Cluster). Consulta la guía oficial en Habilitar pgAudit en AlloyDB para banderas avanzadas y estimaciones del volumen de logs.

Para una descripción de extremo a extremo de las protecciones de red, los límites de IAM y los valores predeterminados de cifrado, consulta las mejores prácticas de seguridad de AlloyDB. Debido a que las entradas de auditoría viajan a través de la misma columna vertebral que Vertex AI y otros servicios de Google, heredas las garantías descritas en la documentación de Cloud Audit Logs.

Para ver el flujo, abre Explorador de Logs y aplica el filtro:

resource.type="alloydb_cluster"

logName:"cloudaudit.googleapis.com%2Fdata_access"

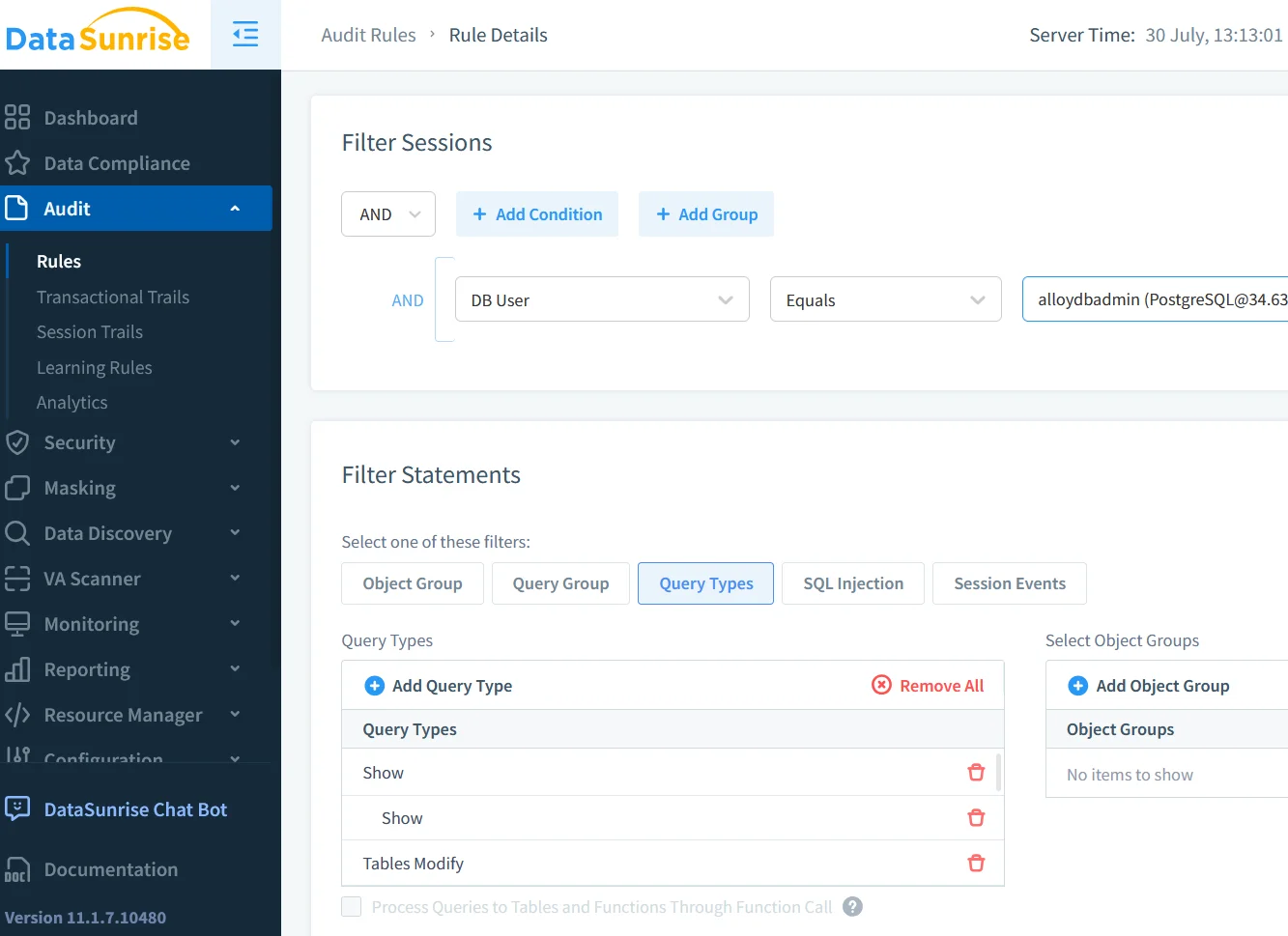

Análisis Detallado: Auditoría DataSunrise para AlloyDB

Los logs nativos capturan qué ocurrió; DataSunrise se enfoca en por qué y en si se violó la política. Desplegado como un proxy inverso o side‑car en GKE, DataSunrise puede enriquecer cada evento de AlloyDB con:

- Contexto del usuario—grupos de Active Directory, reputación del dispositivo.

- Puntuación de riesgos y análisis GenAI—aprovechando herramientas LLM y ML para la Seguridad de Bases de Datos.

Las coincidencias se integran en un panel de control de series de tiempo que impulsa la generación automática de informes de cumplimiento y prueba la adherencia a Regulaciones de Cumplimiento de Datos como HIPAA y SOX.

Descubrimiento de Datos, Seguridad y Postura de Cumplimiento

Antes de poder proteger los datos, primero debes encontrarlos. El rastreador de Descubrimiento de Datos de DataSunrise examina los esquemas de AlloyDB en busca de PII, PHI y datos de tarjetas, devolviendo etiquetas tanto a pgAudit como a las políticas de enmascaramiento.

Los equipos de seguridad luego aplican controles—filtros a nivel de fila junto con reglas de firewall conscientes del esquema. Combinado con el Historial de Actividad de Datos de AlloyDB para PostgreSQL, esto crea un ciclo cerrado de retroalimentación: descubrimiento → clasificación → política → auditoría → análisis GenAI → política actualizada.

Debido a que cada paso se registra, los auditores pueden rastrear un control hasta el SQL sin procesar que lo activó, cumpliendo con el Artículo 30 del GDPR y la sección 10 de PCI‑DSS—sin utilizar hojas de cálculo.

GenAI en Acción: Ejemplo de Consulta para Enmascaramiento de Datos Sensibles

A continuación se muestra una ilustración minimalista que fusiona pgAudit, GenAI y enmascaramiento en una única canalización. Supón que el LLM ha sido afinado para detectar consultas riesgosas.

-- Sesión de AlloyDB

BEGIN;

SET LOCAL pgaudit.log_parameter ON;

SELECT email, card_number

FROM customers

WHERE updated_at > NOW() - INTERVAL '1 day';

COMMIT;

Una Cloud Function en streaming extrae esta entrada, envía el SQL a un modelo Vertex Gemini y recibe un veredicto en JSON:

{

"risk": 0.92,

"explanation": "Extracción masiva probable de datos de titulares de tarjetas"

}

Si risk > 0.8, DataSunrise reescribe inmediatamente la respuesta:

email | card_number

---------------+--------------

[email protected] | **** **** **** 3487

Mientras tanto, se dispara una alerta en Slack con la explicación de GenAI adjunta. Todo el recorrido—desde la ejecución de la consulta hasta el resultado enmascarado, el aviso en Slack y el registro de cumplimiento—se completa normalmente en menos de 400 ms en cargas de trabajo evaluadas.

Conclusión

Un Historial de Actividad de Datos de AlloyDB para PostgreSQL eficaz es más que una casilla de verificación de cumplimiento—es el sistema nervioso sensorial de tu patrimonio de datos. Al activar pgAudit, encaminar los logs a través de Cloud Logging y superponer el descubrimiento, enmascaramiento y análisis GenAI de DataSunrise, los equipos obtienen una narrativa continua de cada interacción con los datos. El resultado es una respuesta a incidentes más rápida, menor fatiga en las auditorías y una postura de seguridad que evoluciona tan rápidamente como las cargas de trabajo que protege.

Ya sea que estés migrando sistemas OLTP críticos para la misión o microservicios de IA de campo emergente, ahora es el momento de tratar tu pista de auditoría no como un archivo funerario, sino como un activo vivo—uno que aprende de sí mismo cada minuto.

Protege tus datos con DataSunrise

Protege tus datos en cada capa con DataSunrise. Detecta amenazas en tiempo real con Monitoreo de Actividad, Enmascaramiento de Datos y Firewall para Bases de Datos. Garantiza el Cumplimiento de Datos, descubre información sensible y protege cargas de trabajo en más de 50 integraciones de fuentes de datos compatibles en la nube, en instalaciones y sistemas de IA.

Empieza a proteger tus datos críticos hoy

Solicita una Demostración Descargar Ahora