¿Qué es el rastro de auditoría de Teradata?

Un rastro de auditoría de Teradata es el registro verificado de quién accedió a los datos, qué hizo, cuándo ocurrió y desde dónde. Transforma eventos en bruto en evidencia confiable durante investigaciones y revisiones de conformidad. Para un contexto más amplio, consulte Conformidad de Datos y Cumplimiento Normativo.

Qué significa un “rastro de auditoría” en Teradata

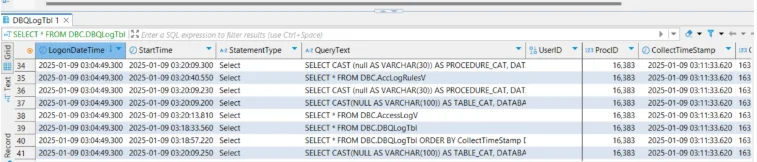

Un rastro de auditoría es más que registros. Correlaciona la identidad (usuario, rol, cuenta de servicio) con la acción (lectura, escritura, DDL), el contexto (hora, aplicación cliente, IP) y el resultado (permitido o denegado). En Teradata, usted construye esta historia combinando el Registro de Acceso para eventos de autorización con el Registro de Consultas de Base de Datos (DBQL) para detalles de sentencias y metadatos de rendimiento. DBQL se almacena en tablas/vistas del sistema (por ejemplo, DBQLogTbl y QryLogV), mientras que las reglas y entradas del Registro de Acceso aparecen a través de AccLogRulesV y AccessLogV.

Componentes nativos de Teradata para un rastro de auditoría

Registro de Acceso (sujetos, objetos, acciones, permitir/denegar)

El registro de acceso realiza el seguimiento de quién accedió a qué objetos y si Teradata permitió o denegó esa acción. Puede aplicar reglas a todos los usuarios o restringirlas a usuarios, bases de datos u objetos específicos. Es esencial para detectar violaciones de políticas, intentos fallidos y mal uso de privilegios.

Habilitar y revisar el registro de acceso (ejemplos):

-- 1) Registrar la actividad GRANT en todos los usuarios y bases de datos, incluyendo el texto SQL

BEGIN LOGGING WITH TEXT ON EACH USER, DATABASE, GRANT;

-- 2) Registrar DENEGACIONES contra el objetivo privilegiado (usuario DBC), conservar el texto SQL

BEGIN LOGGING DENIALS WITH TEXT ON EACH ALL ON USER DBC;

-- 3) Registrar a nivel de base de datos (todos los objetos en finance_db son candidatos)

BEGIN LOGGING WITH TEXT ON EACH DATABASE finance_db;

-- 4) Mostrar las reglas de registro de acceso activas

SELECT * FROM DBC.AccLogRulesV;

-- 5) Revisar los resultados recientes de acceso (permitido/denegado) con nombres de usuario y objetos

SELECT TOP 100 *

FROM DBC.AccessLogV

ORDER BY LogDate DESC, LogTime DESC;

-- 6) Desactivar una regla a nivel de base de datos cuando ya no sea necesaria

END LOGGING ON DATABASE finance_db;

Registro de Consultas de Base de Datos (DBQL)

DBQL captura el texto de las sentencias, la sincronización, las referencias a objetos y las métricas relacionadas. La información se almacena en tablas/vistas tales como DBQLogTbl, DBQLObjTbl, QryLogV, QryLogObjectsV y QryLogSQLV. Teradata recomienda descargar/mantener estos datos mediante PDCR para mantener la eficiencia del registro.

Habilitar y operar DBQL (ejemplos):

-- 1) Registrar el texto SQL y el uso de objetos para una aplicación específica

BEGIN QUERY LOGGING WITH SQL, OBJECTS LIMIT SQLTEXT = 10000

ON APPLNAME = 'etl_app';

-- 2) Registro basado en umbral o resumen para controlar el volumen

BEGIN QUERY LOGGING LIMIT THRESHOLD = 100 CPUTIME ON ALL;

BEGIN QUERY LOGGING LIMIT SUMMARY = 1,5,10 ON ALL; -- agrupar consultas cortas

-- 3) Inspeccionar las reglas actuales de DBQL

SHOW QUERY LOGGING ON ALL;

-- 4) Vaciar las cachés para que el análisis vea filas actualizadas

FLUSH QUERY LOGGING WITH ALL;

-- 5) Detener el registro para un usuario específico cuando ya no sea necesario

END QUERY LOGGING ON user_jane;

Construyendo un rastro de auditoría confiable

Capture con intención. Comience habilitando el Registro de Acceso para esquemas regulados y DBQL para usuarios y aplicaciones de alto riesgo. Correlacione eventos por usuario, sesión, ventana de tiempo y objetos referenciados para crear una única línea de evidencia. Enriquezca el registro con la aplicación cliente, IP y rol. Conserve los resultados en un almacenamiento inmutable (WORM) con sumas de verificación para preservar la cadena de custodia. Revise de forma programada y alerte sobre anomalías para que el riesgo no se oculte en el acumulado.

Vista de correlación mínima (DBQL ↔ Registro de Acceso):

REPLACE VIEW audit.v_teradata_trail AS

SELECT

q.UserName,

q.SessionID,

q.StartTime,

q.FirstRespTime,

q.StatementType,

o.DatabaseName,

o.TableName,

al.Result AS AccessResult, -- 'permitido' / 'denegado'

al.LogDate,

al.LogTime

FROM DBC.QryLogV AS q

LEFT JOIN DBC.QryLogObjectsV AS o

ON q.ProcID = o.ProcID

AND q.QueryID = o.QueryID

LEFT JOIN DBC.AccessLogV AS al

ON al.UserName = q.UserName

AND al.LogDate = DATE(q.StartTime)

AND al.LogTime BETWEEN TIME(q.StartTime)

AND TIME(COALESCE(q.FirstRespTime, q.StartTime));

Ejemplo de uso (filtrar por una tabla sensible):

SELECT *

FROM audit.v_teradata_trail

WHERE DatabaseName = 'finance_db'

AND TableName = 'customer_accounts'

ORDER BY StartTime DESC

SAMPLE 200;

Mejorando el rastro de auditoría con DataSunrise

DataSunrise complementa los registros nativos convirtiéndolos en evidencia de cumplimiento continuo, sin reemplazar DBQL o el Registro de Acceso.

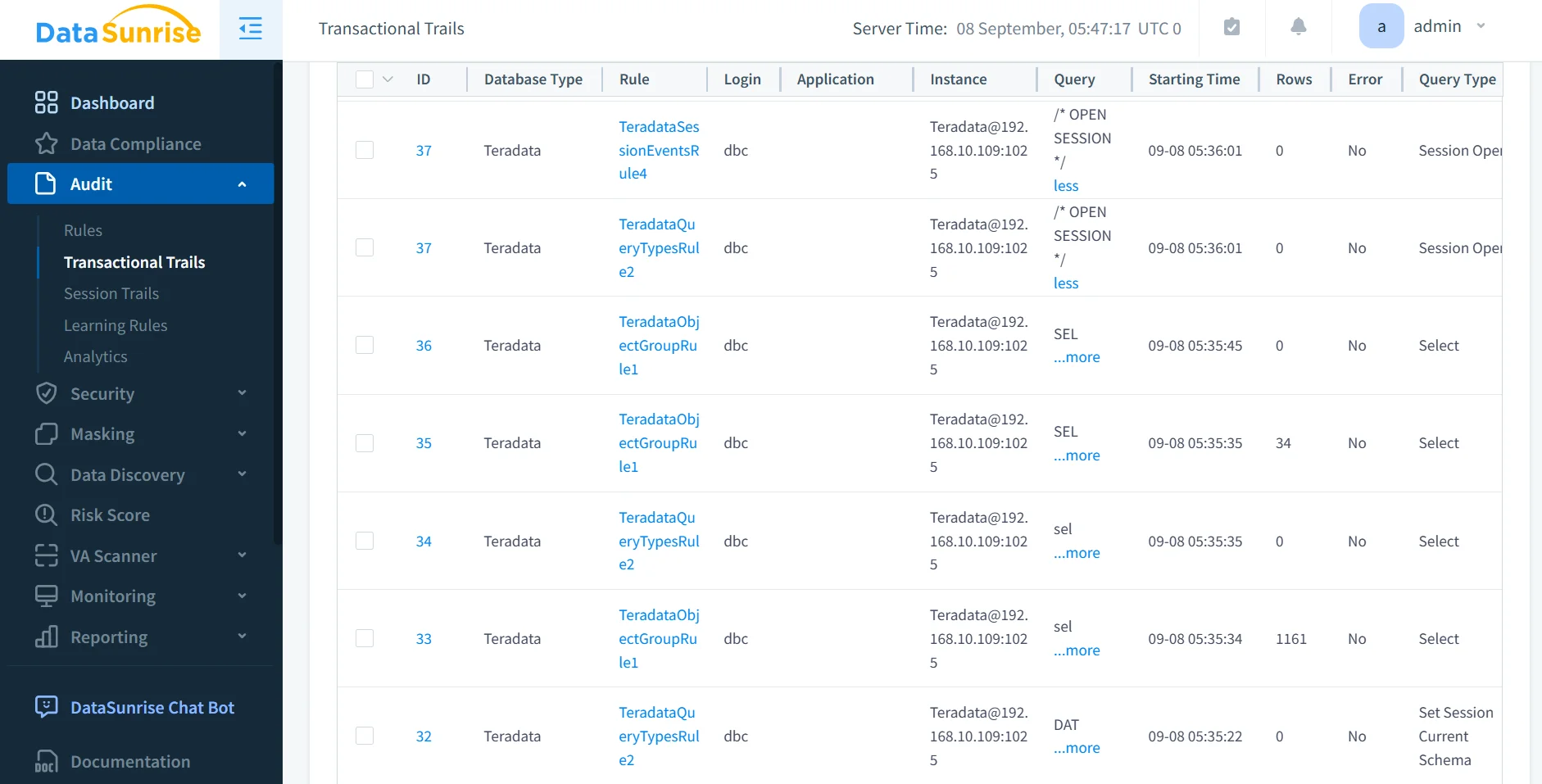

Reglas de auditoría granular para rastros

Defina reglas específicas por usuario, rol, objeto, operación, ventana de tiempo o condición de riesgo. Esto reduce el ruido y mantiene a los revisores enfocados en la actividad relevante. Consulte la Guía de Auditoría para patrones escalables.

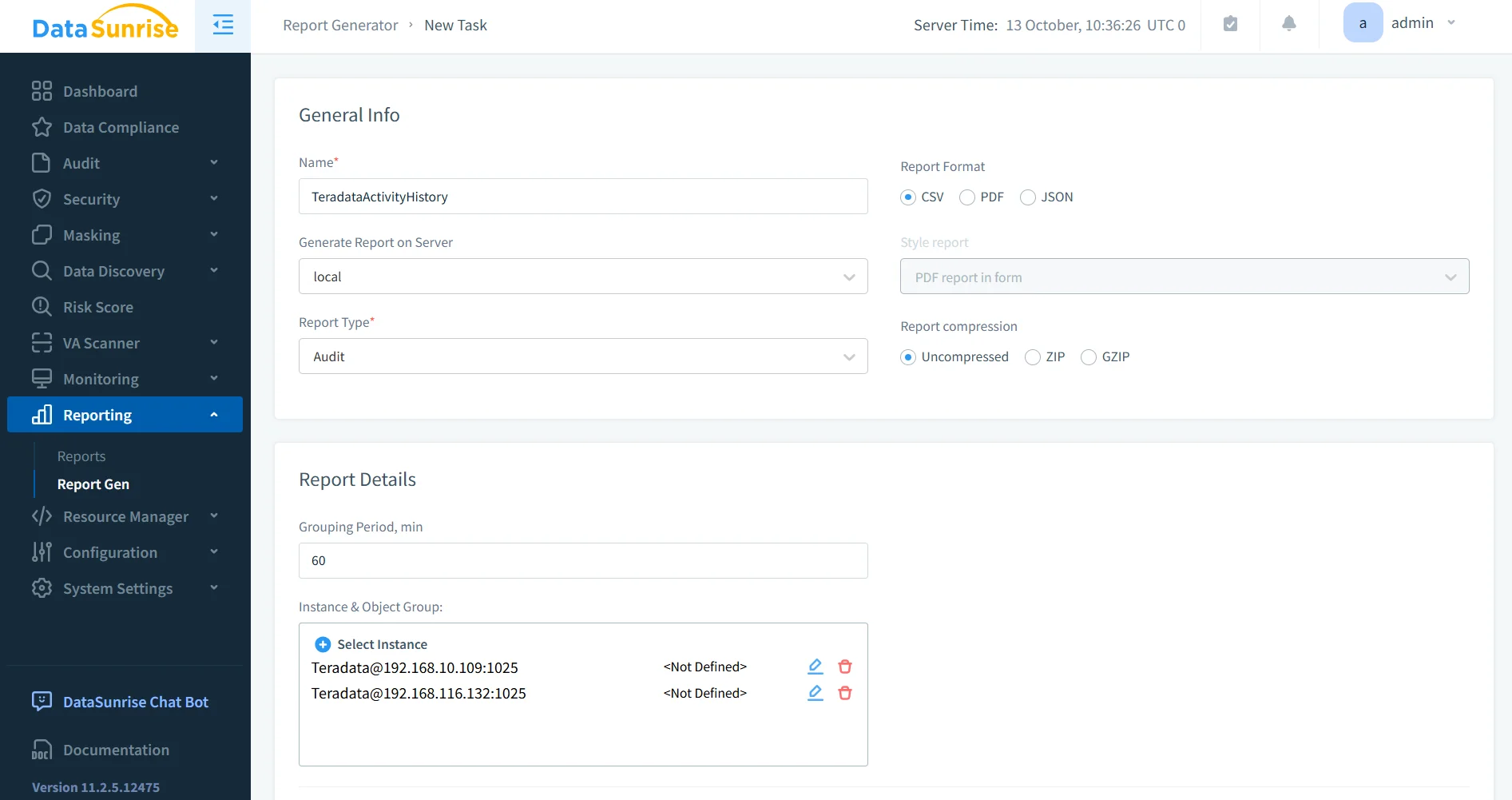

Historial de actividad centralizado e informes

Normalice la actividad de Teradata en una vista única a través de sistemas, y luego exporte informes listos para auditoría de forma programada. Comience con la visión general del concepto para la Monitorización de Actividad en Bases de Datos.

Controles en tiempo real y detección de anomalías

Alerta sobre un volumen inusual de consultas, lecturas fuera de horario o IPs de origen atípicas; transmita a SIEM o chat, y aplique acciones de política según sea necesario. (La Monitorización de Actividad en Bases de Datos y los componentes relacionados cubren estos flujos de trabajo.)

DataSunrise

- Detectar picos en la tasa de consultas por usuario, rol o aplicación y activar alertas inmediatas a herramientas SOC o ChatOps.

- Señalar patrones de selección masiva en tablas sensibles (por ejemplo, escaneos completos repentinos de la tabla) y requerir una aprobación adicional.

- Identificar anomalías en el inicio de sesión, como nuevas geolocalizaciones, aplicaciones cliente desconocidas o cambios en la IP de origen para una cuenta de servicio conocida.

- Aplicar automáticamente acciones de protección: bloqueo temporal, enmascaramiento dinámico, limitación o modo de solo lectura para la sesión infractora.

- Transmitir eventos normalizados a SIEM mediante conectores o webhooks para correlacionarlos con señales de red y de endpoints.

Piloto automático de cumplimiento y retención de evidencia

Controles preconfigurados para GDPR, HIPAA, PCI DSS, SOX; generación automatizada de evidencia; y exportación a almacenamiento inmutable. Obtenga más información en Compliance Manager y en la visión general de Conformidad de Datos.

DataSunrise

- Mapear las reglas de auditoría con los controles regulatorios (por ejemplo, revisión de acceso, mínimo privilegio) y rastrear el estado de aprobación/rechazo a lo largo del tiempo.

- Programar paquetes de evidencia recurrentes (registros, resúmenes, excepciones) con la aprobación del revisor y marcas de tiempo.

- Exportar informes a un almacenamiento inmutable (WORM/S3-Object Lock o similar) y registrar el hash/suma de verificación para garantizar la integridad.

- Mantener un historial versionado de la política para demostrar qué reglas estaban activas en el momento de un incidente.

- Mostrar excepciones y controles compensatorios en paneles de control para agilizar las revisiones de los auditores.

Tabla Comparativa

| Capacidad | Rastro Nativo de Teradata | Con DataSunrise |

|---|---|---|

| Alcance y correlación | Registro de Acceso + DBQL; uniones personalizadas | Flujo unificado a través de clusters y bases de datos |

| Control de ruido | Reglas amplias; ajuste manual | Reglas por usuario/rol/objeto/tiempo; menos ruido |

| Alertas y anomalías | Limitado por defecto | Alertas en tiempo real + análisis de comportamiento |

| Informes | Exportaciones manuales y SQL ad-hoc | Informes listos para auditoría, programados |

| Retención e integridad | Registros locales; auto-gestión de exportación/PDCR | Flujo de trabajo de evidencia centralizado e inmutable |

| Carga operativa | Gestionado por DBA, por sistema | Impulsado por políticas, gestionado de forma centralizada |

Conclusión

En Teradata, un rastro de auditoría es la historia integrada de acceso y cambio, no simplemente un montón de registros. Utilice el Registro de Acceso para eventos de autorización y DBQL para detalles de las sentencias, corréllelos en un único flujo de evidencia y refuerce la retención. Cuando necesite vistas centralizadas, reglas precisas, detección en tiempo real e informes listos para auditoría, incorpore DataSunrise para convertir su rastro en cumplimiento continuo. Para conceptos fundamentales y temas relacionados, explore Rastros de Auditoría y Registros de Auditoría.

Protege tus datos con DataSunrise

Protege tus datos en cada capa con DataSunrise. Detecta amenazas en tiempo real con Monitoreo de Actividad, Enmascaramiento de Datos y Firewall para Bases de Datos. Garantiza el Cumplimiento de Datos, descubre información sensible y protege cargas de trabajo en más de 50 integraciones de fuentes de datos compatibles en la nube, en instalaciones y sistemas de IA.

Empieza a proteger tus datos críticos hoy

Solicita una Demostración Descargar Ahora