Enmascaramiento Estático de Datos en Vertica

El enmascaramiento estático de datos en Vertica juega un papel fundamental en la protección de datos analíticos sensibles utilizados para informes de alto rendimiento, ciencia de datos y cargas de trabajo analíticas a gran escala. Los entornos Vertica suelen depender de conjuntos de datos de grado producción que contienen información personal identificable, registros financieros y otros tipos de datos regulados. Cuando los equipos copian estos datos fuera de sistemas de producción estrictamente controlados, el perfil general de riesgo aumenta de inmediato.

Este enfoque aborda la exposición transformando permanentemente los valores sensibles antes de que los equipos reutilicen los datos para desarrollo, pruebas, análisis o flujos de trabajo compartidos. A diferencia de los controles en tiempo de ejecución, el enmascaramiento irreversible elimina completamente los valores originales, asegurando que la información sensible nunca salga de los límites protegidos.

Este artículo explica cómo se aplica el enmascaramiento irreversible a las cargas de trabajo de Vertica, dónde las técnicas nativas basadas en SQL son insuficientes, y cómo DataSunrise ofrece controles de enmascaramiento centralizados y auditables a gran escala.

Por qué el Enmascaramiento de Datos es Importante en los Análisis de Vertica

Las implementaciones de Vertica comúnmente soportan múltiples consumidores finales, incluidos herramientas de BI, científicos de datos, contratistas externos y pipelines automatizados. Incluso cuando los administradores configuran correctamente los controles de acceso, copiar datos analíticos sin procesar a sistemas no productivos introduce riesgos de exposición inevitables.

El enmascaramiento irreversible mitiga estos riesgos asegurando que los conjuntos de datos exportados o clonados no contengan valores sensibles reales. Los entornos regulados por GDPR, HIPAA o PCI DSS a menudo requieren una transformación permanente como control de cumplimiento en lugar de una recomendación.

Vertica se enfoca en el rendimiento analítico, no en la lógica de transformación a nivel de fila. Como resultado, los enfoques nativos típicamente dependen de scripts SQL personalizados, reescrituras manuales y procesos operativos frágiles.

Técnicas Nativas de Transformación de Datos y sus Límites

Vertica no proporciona primitivas integradas para enmascaramiento irreversible. Los equipos usualmente dependen de actualizaciones basadas en SQL o pipelines de exportación para reemplazar valores sensibles manualmente.

Los enfoques nativos comunes incluyen:

- Actualizar columnas con valores transformados usando sentencias

UPDATE - Crear copias anonimizadas de tablas para uso no productivo

- Aplicar hashing irreversible o funciones de sustitución de cadenas

Aunque estas técnicas funcionan en entornos pequeños, introducen problemas operativos consistentes:

- No existe visibilidad centralizada de las columnas transformadas

- No hay políticas reutilizables entre esquemas o entornos

- No hay rastro de auditoría que muestre cuándo ocurrieron las transformaciones o quién las inició

- Alto costo operativo durante cambios en el esquema

A gran escala, los flujos de trabajo manuales de transformación se vuelven difíciles de controlar y aún más difíciles de auditar.

Cómo DataSunrise Aplica el Enmascaramiento Irreversible para Vertica

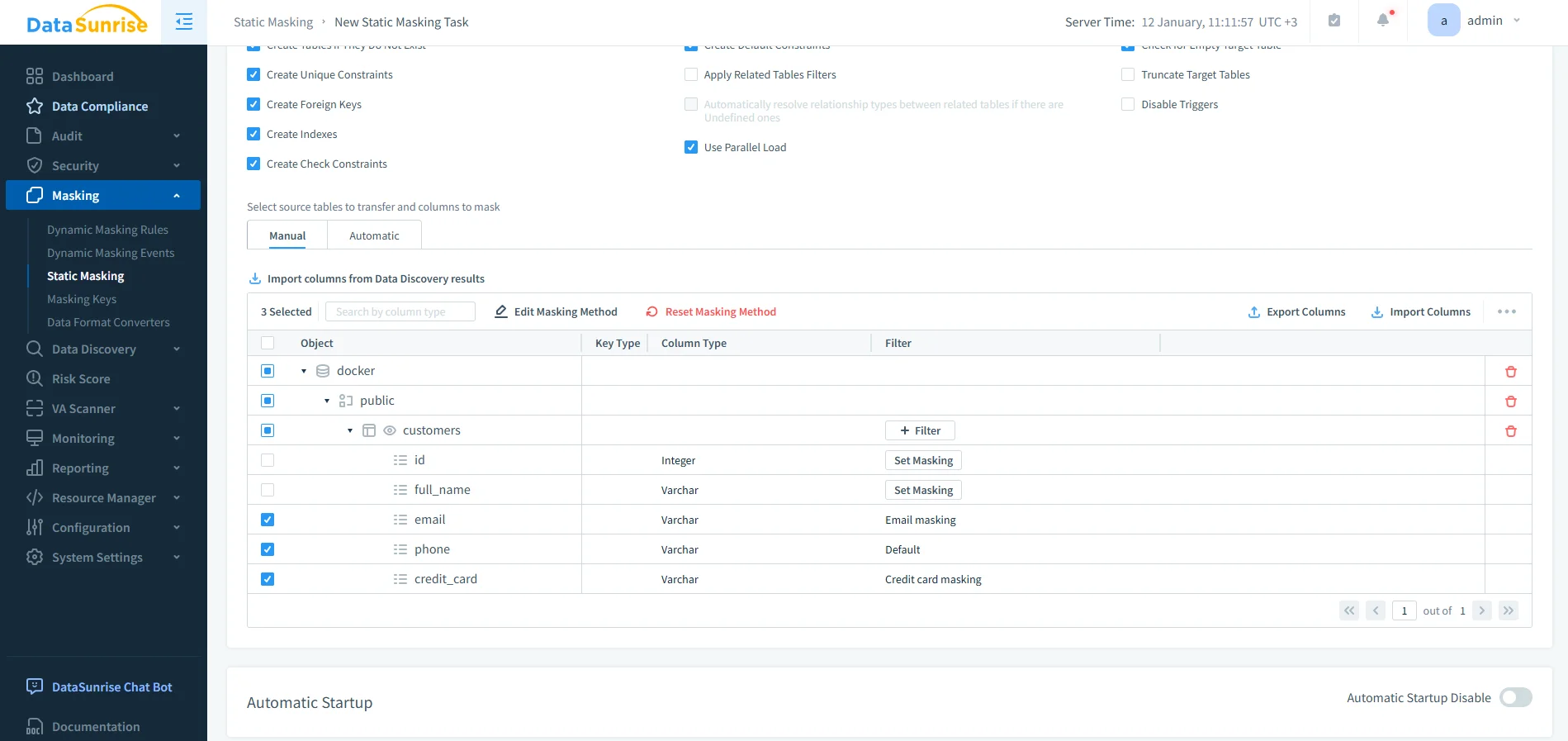

DataSunrise añade una capa de control externa que aplica transformaciones permanentes sin modificar los esquemas de Vertica ni la lógica de la aplicación. Los administradores definen reglas de enmascaramiento de forma centralizada y las aplican consistentemente durante flujos de trabajo controlados como copias, clonaciones o exportaciones de datos.

Este modelo alinea la transformación de datos con estrategias más amplias de seguridad de datos y seguridad de bases de datos.

Identificación de Columnas Basada en Políticas

En lugar de seleccionar campos individuales manualmente, DataSunrise se integra con descubrimiento de datos para identificar automáticamente columnas sensibles de Vertica. Tras la clasificación, las reglas de transformación se aplican consistentemente entre esquemas.

Este enfoque elimina la dependencia de convenciones de nomenclatura y reduce el riesgo de dejar columnas recién introducidas sin protección.

Transformaciones Preservando Formato y Sintéticas

Las transformaciones permanentes soportan múltiples métodos dependiendo del tipo de dato y los requisitos analíticos:

- Sustitución de correos electrónicos usando direcciones sintéticas válidas

- Tokenización de números telefónicos

- Hashing irreversible para identificadores

- Enmascaramiento de tarjetas de crédito preservando longitud y estructura

Estas transformaciones preservan la usabilidad analítica mientras eliminan la exposición de datos reales.

Ejecutación Controlada y Seguridad en el Rendimiento

Las tareas de transformación se ejecutan como operaciones controladas con procesamiento paralelo opcional. Este diseño permite a los equipos procesar grandes conjuntos de datos Vertica eficientemente sin impactar las cargas de trabajo analíticas de producción.

Resultados Validados Después de la Transformación de Datos

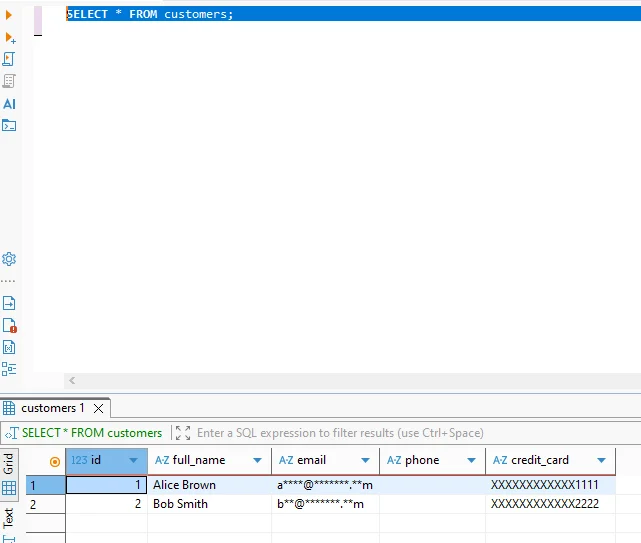

Después de completarse el procesamiento, Vertica almacena todos los campos sensibles en forma transformada. Las consultas sobre el conjunto de datos resultante no devuelven valores originales, ni siquiera para usuarios privilegiados.

La siguiente consulta demuestra cómo aparecen los datos enmascarados al consultar una tabla Vertica después de la transformación irreversible:

SELECT * FROM customers;

Dado que la transformación es irreversible, estos conjuntos de datos permanecen seguros para análisis, entornos de aseguramiento de calidad y compartición externa de datos.

Auditoría y Transparencia Operacional

Cada operación de transformación genera registros de auditoría. Estos registros capturan:

- Qué tablas y columnas fueron procesadas

- Qué métodos de transformación se aplicaron

- Cuándo se ejecutó la tarea

- Quién inició la operación

Esta visibilidad se integra directamente con monitoreo de actividad de bases de datos y registros de auditoría, haciendo que la transformación de datos sea defendible durante auditorías.

Transformación Permanente vs Enmascaramiento en Tiempo de Ejecución en Vertica

Los equipos a menudo confunden la transformación irreversible con el enmascaramiento en tiempo de ejecución, pero cada uno tiene un propósito distinto.

El enmascaramiento permanente altera los valores almacenados, mientras que el enmascaramiento en tiempo de ejecución aplica transformaciones al momento de la consulta.

Las técnicas irreversibles son más adecuadas cuando:

- Los datos salen de los entornos de producción

- El cumplimiento requiere anonimización

- Los análisis de alto rendimiento deben evitar la sobrecarga en tiempo de ejecución

Alineación con el Cumplimiento para Entornos Vertica

| Regulación | Requisito | Rol de la Transformación |

|---|---|---|

| GDPR | Anonimización irreversible de datos personales | Eliminación permanente de identificadores |

| HIPAA | Desidentificación de Información de Salud Protegida (PHI) | Reutilización segura de conjuntos de datos sanitarios |

| PCI DSS | Protección de datos de titulares de tarjetas | Enmascaramiento de análisis y datos para pruebas |

| SOX | Acceso controlado a registros financieros | Informes seguros en entornos no productivos |

Estos controles se integran de forma natural con los flujos de trabajo soportados por el DataSunrise Compliance Manager.

Conclusión: Considerar el Enmascaramiento Irreversible como un Control Fundamental

El enmascaramiento irreversible de datos en Vertica no es una mejora opcional. Es un control fundamental para operaciones analíticas seguras. Los scripts SQL manuales pueden funcionar temporalmente, pero fallan a escala, bajo escrutinio de auditoría y con requisitos de cumplimiento en evolución.

Centralizando los flujos de trabajo de transformación con DataSunrise, las organizaciones logran una aplicación consistente, auditoría clara y alineación con las modernas regulaciones de cumplimiento de datos. El enmascaramiento se convierte en un proceso gobernado en lugar de una colección frágil de scripts.

Si su entorno Vertica soporta múltiples consumidores finales, el enmascaramiento permanente ya debería ser parte de su arquitectura. Si no lo es, eso no es valentía — es un riesgo no gestionado.