Ofuscación de Datos en MariaDB

MariaDB es ampliamente utilizado en sistemas transaccionales, aplicaciones orientadas al cliente, plataformas de análisis y herramientas internas de negocios. En la práctica, la misma base de datos a menudo sirve simultáneamente a desarrolladores, analistas, ingenieros de soporte y servicios automatizados. Debido a esta superposición, los equipos enfrentan un desafío recurrente: cómo proporcionar acceso a las estructuras reales de datos sin exponer valores sensibles.

Para abordar este problema, la ofuscación de datos transforma datos sensibles en una forma no legible o no utilizable mientras se preserva la integridad del esquema y el comportamiento de la aplicación. En lugar de proteger los datos solo en reposo, la ofuscación controla activamente la exposición de datos, complementando prácticas más amplias de seguridad de datos y seguridad de bases de datos. Como resultado, las organizaciones reducen significativamente el riesgo de fugas de datos a través de flujos operativos, entornos no productivos y casos de uso analítico.

En este artículo explicamos cómo los equipos pueden implementar ofuscación de datos en MariaDB utilizando mecanismos nativos descritos en la documentación oficial de MariaDB. Además, mostramos cómo plataformas centralizadas como DataSunrise extienden la ofuscación hacia un proceso basado en políticas, auditable y alineado con el cumplimiento que se integra con enmascaramiento de datos y flujos de trabajo de cumplimiento.

¿Qué es la Ofuscación de Datos?

La ofuscación de datos altera deliberadamente datos sensibles para que los usuarios no autorizados no puedan interpretarlos ni usarlos indebidamente. Aunque la base de datos sigue almacenando los valores originales, los usuarios solo ven o exportan los datos transformados.

En la práctica, las organizaciones aplican comúnmente la ofuscación a los siguientes tipos de datos:

- Información personalmente identificable (PII)

- Datos financieros y de pagos

- Credenciales de autenticación

- Identificadores internos y valores de referencia

A diferencia del cifrado, la ofuscación no depende de claves de descifrado en tiempo de consulta. En su lugar, aplica reglas de visibilidad que determinan quién puede ver los valores reales y quién recibe una salida transformada según el contexto. Por consiguiente, este enfoque se alinea estrechamente con las estrategias modernas de enmascaramiento de datos.

Opciones Nativas de Ofuscación de Datos en MariaDB

MariaDB no ofrece un marco dedicado e incorporado de ofuscación de datos. Sin embargo, los administradores pueden aproximar el comportamiento de ofuscación usando construcciones a nivel SQL y patrones de diseño de bases de datos. Estos enfoques se basan en vistas, funciones y separación de privilegios para limitar la exposición de valores sensibles.

Ofuscación basada en Vistas

Uno de los enfoques nativos más comunes es exponer valores ofuscados a través de vistas de base de datos. En lugar de otorgar acceso a tablas base, se restringe el acceso a vistas que retornan una salida transformada.

Las columnas sensibles pueden ser enmascaradas usando funciones de cadena, hashing o expresiones condicionales.

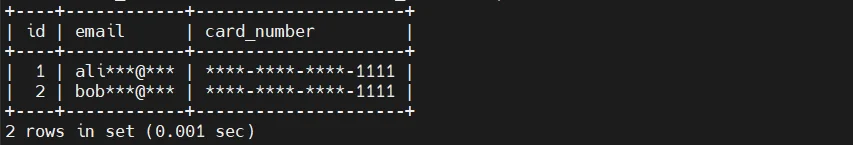

Ejemplo: Enmascaramiento Parcial con una Vista

Se asume una tabla que contiene datos de clientes:

/*CREATE TABLE customers (

id INT PRIMARY KEY,

full_name VARCHAR(100),

email VARCHAR(255),

credit_card VARCHAR(20)

);/*

Se puede crear una vista para enmascarar campos sensibles:

/*CREATE VIEW customers_masked AS

SELECT

id,

full_name,

CONCAT(

LEFT(email, 2),

'****@****',

SUBSTRING_INDEX(email, '@', -1)

) AS email,

CONCAT('**** **** **** ', RIGHT(credit_card, 4)) AS credit_card

FROM customers;/*

Luego se otorgan privilegios sobre la vista en vez de la tabla:

/*GRANT SELECT ON customers_masked TO 'reporting_user'@'%';

REVOKE ALL PRIVILEGES ON customers FROM 'reporting_user'@'%';/*

En este modelo, los usuarios nunca ven los valores en bruto, aunque los datos subyacentes permanecen sin cambios.

Ofuscación Condicional Usando Vistas

Las vistas también pueden implementar lógica condicional basada en el usuario de base de datos conectado.

/*CREATE VIEW customers_contextual AS

SELECT

id,

full_name,

CASE

WHEN CURRENT_USER() = 'admin@%' THEN email

ELSE 'hidden'

END AS email

FROM customers;/*

Esto permite una diferenciación limitada basada en roles, pero rápidamente se vuelve complejo de manejar conforme aumentan los roles y condiciones.

Transformaciones Basadas en Funciones

MariaDB soporta funciones internas y definidas por el usuario que pueden transformar valores en tiempo de consulta. Estas funciones pueden ser incorporadas directamente en consultas o vistas.

Ejemplo: Hashing de Valores Sensibles

/*SELECT

id,

full_name,

SHA2(email, 256) AS email_hash

FROM customers;/*

Este enfoque se usa comúnmente para ofuscación irreversible, como anonimización de identificadores o credenciales.

Funciones Definidas por Usuario para Lógica Reutilizable

La lógica reutilizable de ofuscación puede ser encapsulada en una función:

/*DELIMITER //

CREATE FUNCTION mask_email(email VARCHAR(255))

RETURNS VARCHAR(255)

DETERMINISTIC

BEGIN

RETURN CONCAT(

LEFT(email, 2),

'****@****',

SUBSTRING_INDEX(email, '@', -1)

);

END//

DELIMITER ;/*

La función puede usarse consistentemente en consultas o vistas:

/*SELECT

id,

full_name,

mask_email(email) AS email

FROM customers;/*

Transformaciones Sensibles a la Sesión

MariaDB permite transformaciones basadas en variables de sesión o contexto de conexión.

/*SET @masking_enabled = 1;

SELECT

id,

full_name,

IF(@masking_enabled = 1, '***', email) AS email

FROM customers;/*

Esto proporciona flexibilidad, pero depende completamente del manejo correcto de la sesión por parte de las aplicaciones.

Consideraciones Operativas

Los enfoques nativos de ofuscación en MariaDB se implementan completamente a nivel SQL. Como resultado, dependen de un manejo disciplinado de privilegios, uso consistente de consultas y coordinación cuidadosa entre equipos de bases de datos y aplicaciones.

Aunque efectivos para escenarios simples, estas técnicas requieren mantenimiento manual conforme evolucionan esquemas, roles y patrones de acceso.

Ofuscación de Datos Centralizada para MariaDB con DataSunrise

DataSunrise introduce una capa de seguridad externa que aplica ofuscación de datos independientemente de esquemas de bases de datos y lógica de aplicaciones. Las reglas de ofuscación se aplican de forma transparente a medida que se procesan las consultas, sin modificar objetos de MariaDB ni reescribir SQL. Este enfoque encaja naturalmente en arquitecturas más amplias de seguridad de datos

y seguridad de bases de datos.

Esta arquitectura permite que la ofuscación funcione como un control de seguridad en lugar de un patrón de diseño de base de datos. La lógica de protección está centralizada, versionada y se aplica consistentemente en todos los entornos, junto con otros controles como el enmascaramiento dinámico de datos.

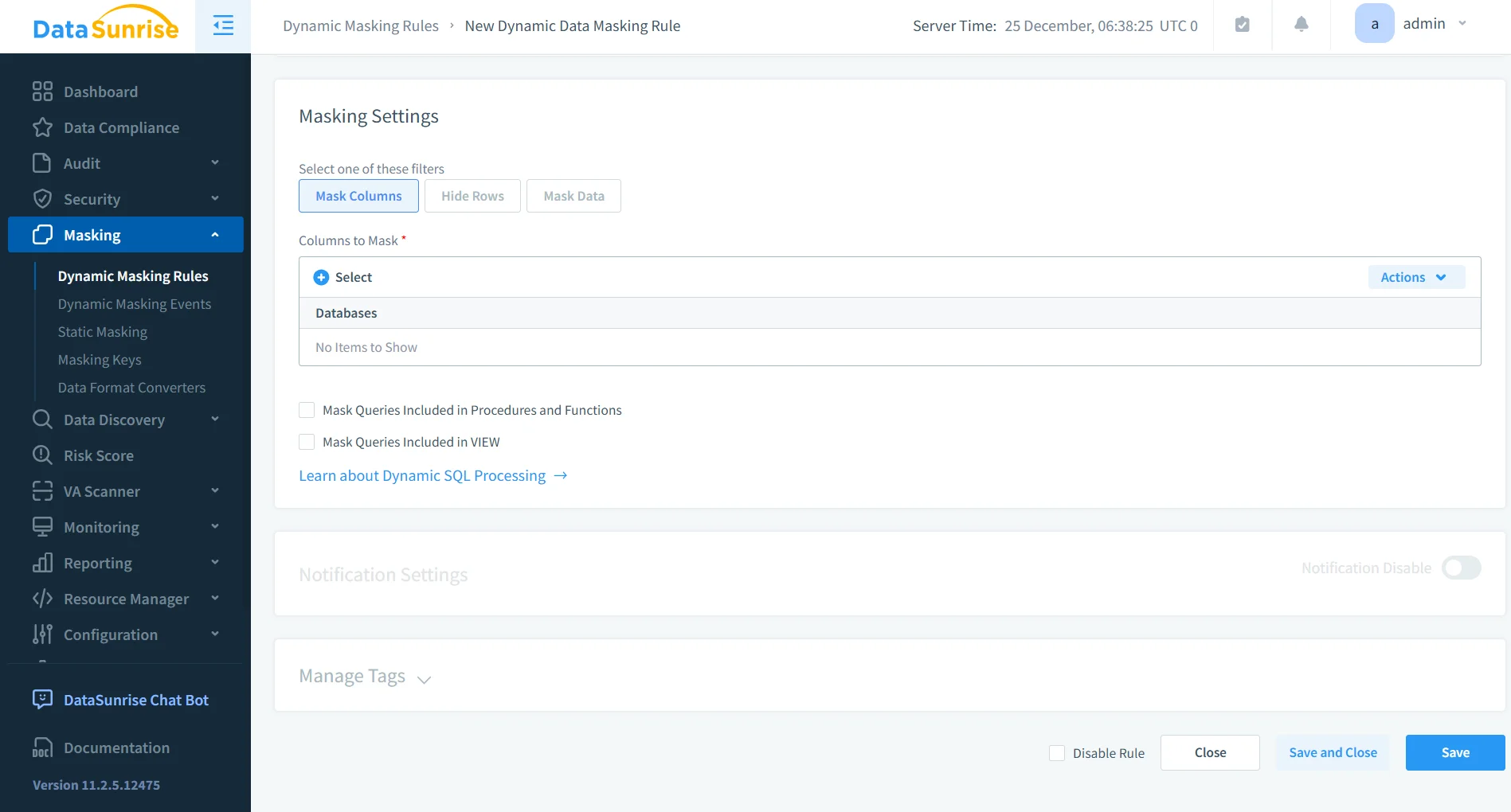

Ofuscación Dinámica de Datos

La ofuscación dinámica se aplica en tiempo real mientras se ejecutan las consultas. La misma columna puede aparecer ofuscada o no dependiendo del contexto de ejecución.

Las decisiones pueden depender de factores como el usuario de la base de datos, rol, dirección IP del cliente, origen de la aplicación o atributos de la sesión. Esto habilita escenarios de acceso controlado donde las aplicaciones recuperan valores reales mientras que los analistas o equipos de soporte reciben salida enmascarada, sin alterar la lógica SQL ni los esquemas de base de datos.

Flujos de Trabajo de Ofuscación Estática

La ofuscación estática se aplica durante flujos de trabajo controlados como clonación de bases de datos, restauración de copias de seguridad o provisión de datos para pruebas.

En estos escenarios, los valores sensibles se transforman permanentemente antes de compartir o reutilizar los datos. Este enfoque es común en desarrollo, aseguramiento de calidad, análisis y intercambio externo de datos, y se alinea estrechamente con procesos estructurados de enmascaramiento estático de datos.

Descubrimiento de Datos Sensibles como Base

La ofuscación efectiva comienza con entender qué datos requieren protección.

DataSunrise escanea automáticamente los esquemas de MariaDB para identificar datos sensibles basándose en contenido y patrones en lugar de nombres de columnas. Los campos descubiertos se clasifican en categorías de sensibilidad usando técnicas automatizadas de descubrimiento de datos que permanecen efectivas conforme los esquemas evolucionan.

Cuando se introducen nuevas tablas o columnas, estas se incluyen automáticamente en las políticas de protección sin necesidad de actualizar reglas manualmente.

Reglas de Ofuscación Basadas en Políticas

En lugar de configurar reglas por columna o tabla, DataSunrise permite que las políticas de ofuscación se apliquen a nivel de categoría de datos.

Una vez definidas, estas políticas cubren automáticamente todos los campos coincidentes en bases de datos y esquemas. Esto asegura una protección consistente incluso cuando cambian las estructuras de datos y reduce la carga de mantenimiento a largo plazo.

Las transformaciones típicas incluyen enmascaramiento parcial de correos electrónicos y números telefónicos, sustitución que preserva formato para valores financieros, tokenización de identificadores y hashing irreversible de credenciales.

Ofuscación Auditable y Visibilidad de Actividad

Cada consulta ofuscada queda registrada como parte de un rastro unificado de actividad. Los registros de auditoría capturan qué usuario accedió a los datos, qué columnas estuvieron involucradas, si se aplicó ofuscación, y cuándo y desde dónde ocurrió el acceso.

Esta visibilidad conecta directamente la protección de datos con el monitoreo de actividad de base de datos y soporta análisis forense, investigaciones internas y reportes de cumplimiento.

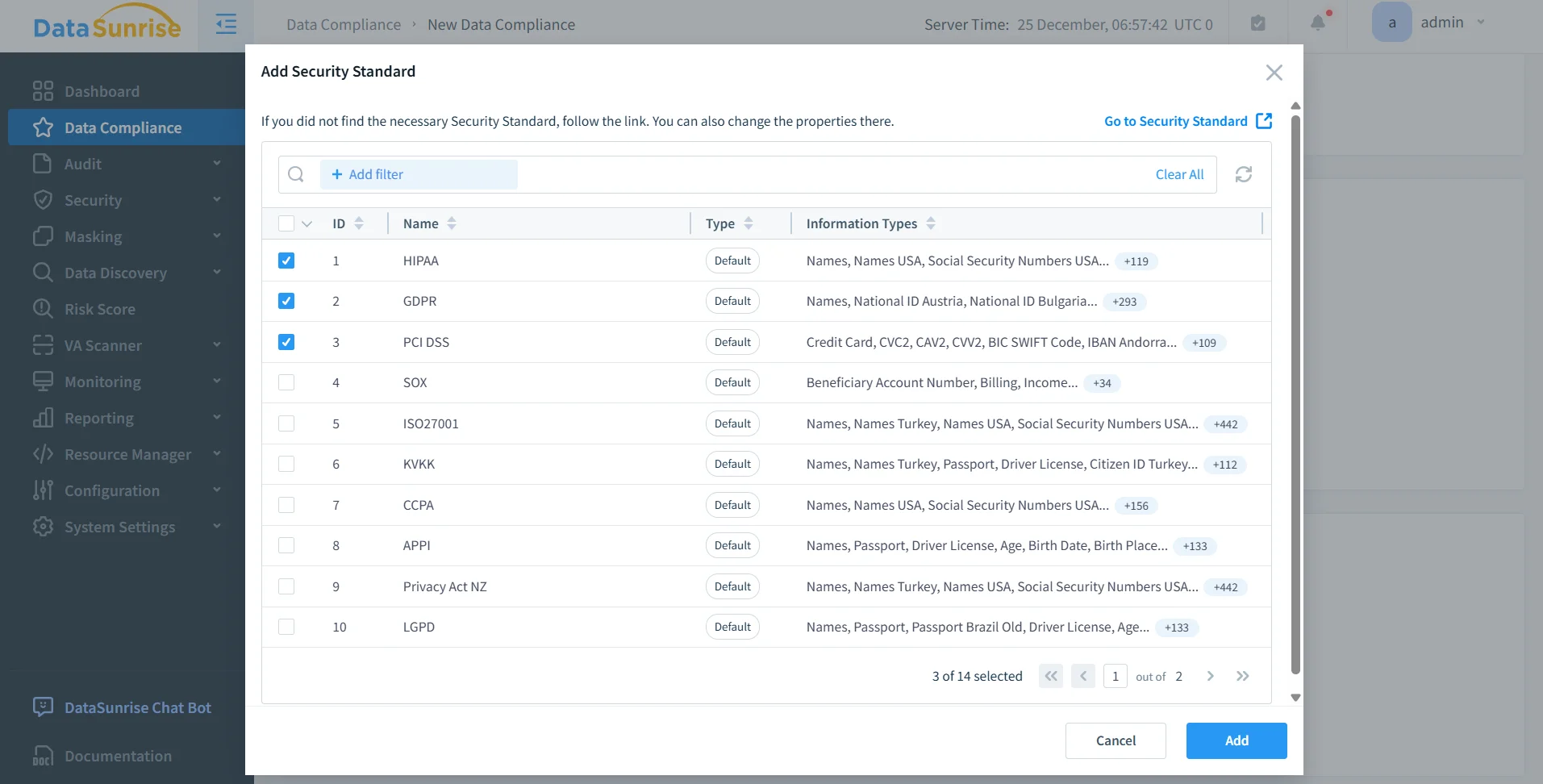

Alineación con el Cumplimiento Normativo

La ofuscación de datos juega un rol central en cumplir con requerimientos regulatorios que restringen la exposición de datos sensibles. La ofuscación centralizada apoya la alineación con marcos como GDPR, HIPAA, PCI DSS y SOX al aplicar principios de mínima exposición y producir registros de acceso verificables.

Los reportes automatizados integran controles de ofuscación en flujos más amplios de cumplimiento regulatorio, permitiendo a los equipos demostrar cobertura protectora en entornos MariaDB sin depender de la recolección manual de evidencias.

Impacto Comercial de la Ofuscación Centralizada

| Área de Impacto Comercial | Descripción |

|---|---|

| Reducción del riesgo de exposición de datos | La ofuscación centralizada minimiza la probabilidad de divulgación accidental de valores sensibles al imponer una protección consistente en todos los caminos de acceso. |

| Uso seguro de datos en entornos no productivos | Los datos de producción pueden reutilizarse en entornos de desarrollo, pruebas y análisis sin exponer información sensible real. |

| Auditorías de cumplimiento simplificadas | Los auditores pueden verificar políticas de ofuscación y controles de acceso mediante registros y reportes centralizados en lugar de revisar lógica SQL dispersa. |

| Menor carga operativa | Las reglas de ofuscación se definen una vez y se aplican consistentemente, eliminando la necesidad de mantener lógica de enmascaramiento en consultas, vistas y aplicaciones. |

| Separación clara de responsabilidades | Los equipos de seguridad gestionan políticas de ofuscación de manera independiente, mientras los desarrolladores de aplicaciones continúan trabajando con esquemas y consultas estables. |

Conclusión

Los entornos MariaDB a menudo requieren acceso flexible a datos compartidos sin exponer valores sensibles. Aunque las técnicas nativas SQL pueden soportar escenarios básicos de ofuscación, la aplicación centralizada proporciona un enfoque más consistente y escalable.

Al aplicar la ofuscación de forma transparente e independiente de los esquemas de base de datos, DataSunrise convierte la ofuscación de datos en un control de seguridad auditable y basado en políticas que se integra fácilmente con estrategias más amplias de protección de datos. Esto permite a las organizaciones proteger datos sensibles mientras preservan la flexibilidad operativa y la preparación para el cumplimiento normativo.