Protección de Datos Sensibles en Vertica

La protección de datos sensibles en Vertica es un requisito fundamental para las organizaciones que utilizan la plataforma como motor central de análisis mientras procesan información personal, financiera o regulada. Vertica está diseñada para cargas de trabajo analíticas de alto rendimiento, lo que la hace ideal para informes de BI, análisis de clientes y ciencia de datos. Sin embargo, esa misma flexibilidad introduce riesgos cuando valores sensibles son accedidos por muchos usuarios, herramientas y pipelines automatizados.

En entornos reales, los clústeres de Vertica rara vez sirven una sola carga de trabajo. En cambio, analistas, paneles de BI, trabajos ETL y pipelines de aprendizaje automático consultan las mismas tablas. A medida que los volúmenes de datos crecen y los esquemas evolucionan, los controles tradicionales como permisos estáticos o vistas manualmente gestionadas luchan por mantener la información sensible protegida. Para abordar este desafío, las organizaciones confían en mecanismos de protección dinámicos, impulsados por políticas, que operan en tiempo real.

Este artículo explica cómo se implementa la protección de datos sensibles en Vertica usando controles centralizados, enmascaramiento dinámico y auditoría, con DataSunrise actuando como una capa de aplicación externa.

Por Qué la Protección de Datos Sensibles es Compleja en Vertica

La arquitectura interna de Vertica prioriza el rendimiento analítico. Los datos se almacenan en contenedores ROS columnarios, las actualizaciones recientes se mantienen en WOS, y las proyecciones crean múltiples configuraciones físicas optimizadas de los mismos datos lógicos. Aunque este diseño acelera las consultas, también dificulta el seguimiento y la protección consistente de los atributos sensibles.

Varias realidades operativas incrementan el riesgo de exposición:

- Tablas analíticas amplias que suelen mezclar métricas comerciales con PII o datos de pago.

- Múltiples proyecciones replican columnas sensibles en todo el clúster.

- Entornos compartidos permiten que usuarios confiables y semi-confiables consulten los mismos conjuntos de datos.

- Consultas SQL ad-hoc que evaden las capas predefinidas de informes o gobernanza.

- El control de acceso basado en roles nativo no oculta valores a nivel de columna.

Como resultado, Vertica puede devolver valores sensibles en texto claro tan pronto un usuario tenga acceso SELECT. Para reducir este riesgo, las organizaciones implementan mecanismos de protección que evalúan las consultas y transforman los resultados antes que los datos lleguen al cliente.

Para información arquitectónica, consulte la documentación oficial de la arquitectura de Vertica.

Arquitectura Centralizada para la Protección de Datos Sensibles

Un enfoque común para proteger datos sensibles en Vertica es separar la aplicación de políticas de la capa de almacenamiento. En este modelo, las aplicaciones cliente se conectan mediante una puerta de enlace de seguridad centralizada en lugar de hacerlo directamente a Vertica. Cada consulta SQL se inspecciona antes de ejecutarse, y las políticas de protección se aplican de forma consistente.

Muchas organizaciones implementan esta arquitectura usando DataSunrise Data Compliance. DataSunrise opera como un proxy transparente delante de Vertica, aplicando reglas de protección sin cambiar esquemas de base de datos ni la lógica de las aplicaciones.

Esta capa centralizada permite:

- Identificación automática de columnas sensibles.

- Enmascaramiento en tiempo real de valores protegidos.

- Aplicación consistente en herramientas de BI, scripts y servicios.

- Registro unificado de auditoría para evidencias de cumplimiento.

Desde el punto de vista operativo, esta arquitectura también simplifica el mantenimiento a largo plazo. En lugar de incrustar lógica de protección en docenas de vistas SQL, scripts ETL o dashboards de BI, los equipos gestionan políticas en un único lugar. Cuando cambian los requisitos regulatorios, los administradores actualizan reglas centralmente y las aplican instantáneamente en todas las cargas de trabajo de Vertica.

Además, esta separación de responsabilidades se alinea bien con modelos modernos de seguridad. Los administradores de bases de datos continúan gestionando rendimiento, proyecciones y almacenamiento, mientras que los equipos de seguridad y cumplimiento controlan el enmascaramiento, la auditoría y el comportamiento de acceso. Este límite claro reduce la fricción operativa y minimiza el riesgo de configuraciones erróneas accidentales.

Enmascaramiento Dinámico como Mecanismo Central de Protección

El enmascaramiento dinámico de datos es una de las técnicas más efectivas para la protección de datos sensibles en Vertica. En lugar de alterar los datos almacenados, el enmascaramiento se aplica en tiempo de consulta. Cuando un usuario o aplicación solicita datos, los valores sensibles se reemplazan con representaciones anonimizadas o parcialmente ocultas en el conjunto de resultados.

DataSunrise proporciona enmascaramiento dinámico de datos integrado que evalúa cada consulta contra reglas de política. Estas reglas pueden considerar:

- El usuario o rol de la base de datos.

- El tipo de aplicación cliente.

- El entorno (producción, pruebas, análisis).

- La clasificación de sensibilidad de cada columna.

Las tablas subyacentes de Vertica permanecen inalteradas, lo que preserva el rendimiento y evita la duplicación de datos. Al mismo tiempo, los valores sensibles nunca salen del límite de la base de datos en forma clara.

Otra ventaja importante del enmascaramiento dinámico es su capacidad para preservar la precisión analítica. A diferencia del enmascaramiento estático o la redacción durante la ingestión, los cálculos y agregaciones continúan operando sobre valores reales internamente. Las representaciones enmascaradas se aplican solo en la capa de presentación.

Esta distinción es especialmente importante en entornos Vertica, donde la corrección analítica y el rendimiento están estrechamente ligados. Las métricas comerciales, el análisis de tendencias y la extracción de características para aprendizaje automático permanecen confiables mientras los atributos sensibles permanecen protegidos.

Configuración de Reglas para la Protección de Datos Sensibles

Las reglas de protección definen cómo debe manejarse la información sensible. Una regla típica apunta a una instancia específica de Vertica, selecciona uno o más esquemas o tablas, e identifica qué columnas requieren protección.

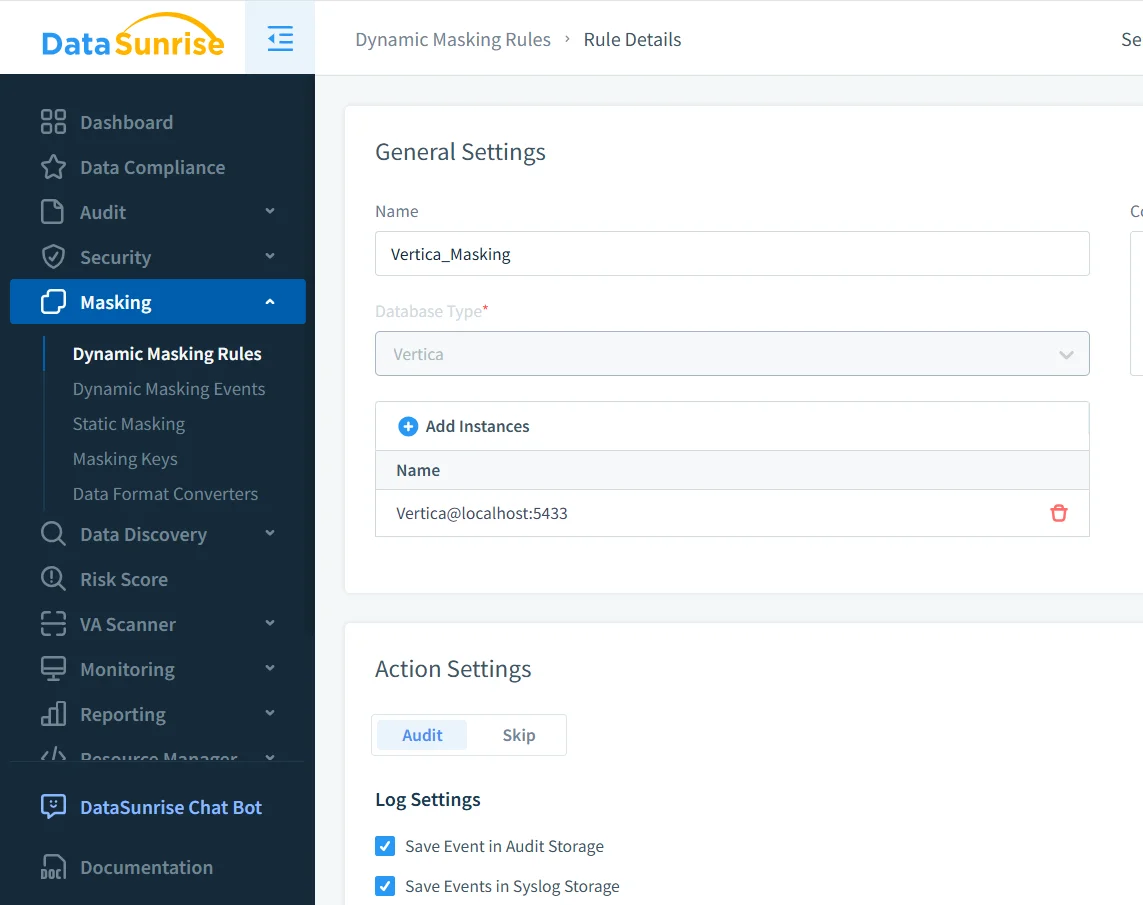

Configuración de regla de enmascaramiento dinámico para una instancia de base de datos Vertica.

En esta etapa, los administradores asocian la instancia de Vertica, definen el comportamiento de enmascaramiento y habilitan la auditoría. Como las reglas existen fuera de Vertica, permanecen efectivas aun cuando los esquemas y proyecciones evolucionan.

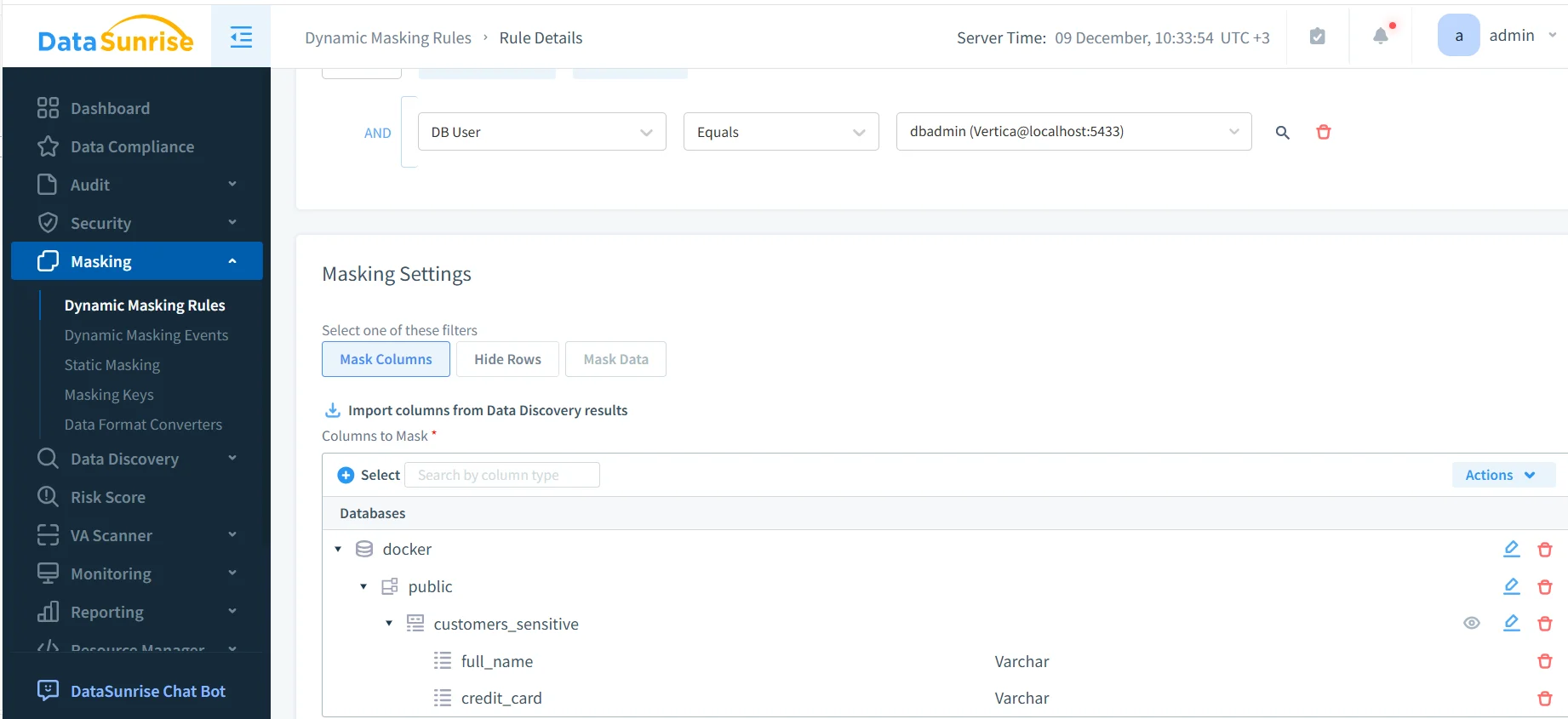

Una vez creada la regla, los administradores seleccionan qué columnas requieren protección. Las listas de columnas se importan con frecuencia directamente desde los resultados del descubrimiento.

Selección de columnas sensibles como nombres y datos de pago para enmascaramiento.

Este enfoque basado en descubrimiento reduce significativamente los puntos ciegos y el esfuerzo manual.

Resultados Enmascarados en Flujos Analíticos

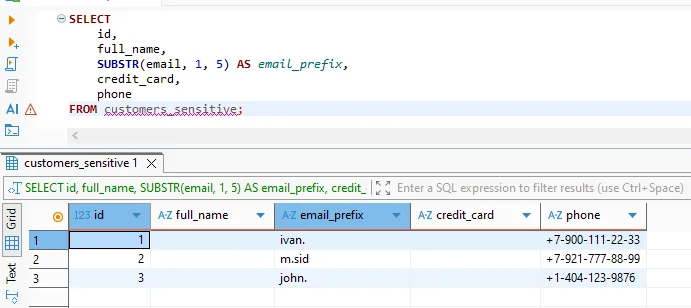

Desde la perspectiva de analistas y aplicaciones, la protección de datos sensibles es transparente. Las consultas se escriben usando SQL estándar, y Vertica las ejecuta normalmente. La diferencia aparece solo en los valores devueltos.

Los resultados enmascarados aún soportan joins, filtros, agregaciones y agrupamientos. Esto hace que el enmascaramiento dinámico sea adecuado para dashboards de BI, análisis exploratorio y flujos de trabajo de ingeniería de características.

Dado que la protección se aplica uniformemente, los equipos evitan mantener tablas “seguras” separadas o reescribir informes. En cambio, las políticas acompañan al usuario y al contexto, no a la consulta.

Además, el enmascaramiento dinámico soporta análisis colaborativo. Múltiples equipos pueden consultar de forma segura las mismas tablas Vertica con diferentes niveles de visibilidad, permitiendo acceso más amplio a los datos sin comprometer la confidencialidad.

Auditoría y Visibilidad para el Acceso a Datos Sensibles

La protección sin visibilidad es insuficiente para el cumplimiento. Las organizaciones deben demostrar que los datos sensibles fueron protegidos consistentemente y que el acceso fue monitoreado.

Registro de auditoría mostrando la ejecución de consultas enmascaradas y la aplicación de reglas.

DataSunrise registra automáticamente eventos de auditoría para cada consulta protegida. Estos registros incluyen:

- Usuario de la base de datos y aplicación cliente.

- Sentencia SQL ejecutada.

- Regla de protección que fue activada.

- Marca temporal y contexto de la ejecución.

Estos registros de auditoría se integran con Monitoreo de Actividad de Base de Datos y pueden ser enviados a plataformas SIEM para retención a largo plazo.

La auditoría también juega un papel crítico en la respuesta a incidentes. Cuando aparecen patrones de acceso inusuales, los equipos de cumplimiento pueden determinar rápidamente si datos enmascarados se expusieron, qué reglas aplicaron y qué aplicaciones iniciaron las consultas.

Técnicas de Protección Comparadas

| Técnica | Descripción | Adecuación para Vertica |

|---|---|---|

| Copias enmascaradas estáticas | Crear conjuntos de datos enmascarados separados | Alta manutención, no escalable |

| Vistas SQL | Exponer columnas enmascaradas a través de vistas | Fácilmente evadible mediante consultas directas |

| RBAC solamente | Restricción de acceso a nivel de tabla | Sin protección a nivel de valor |

| Enmascaramiento dinámico | Reescritura de resultados en tiempo de consulta | Centralizado y escalable |

Buenas Prácticas para la Protección de Datos Sensibles en Vertica

- Comenzar con descubrimiento automatizado para identificar campos sensibles.

- Aplicar protección en la capa de consulta en lugar de copiar datos.

- Probar políticas usando cargas de trabajo reales de BI y análisis.

- Revisar registros de auditoría regularmente para identificar accesos inesperados.

- Alinear reglas de enmascaramiento con estrategias más amplias de seguridad de datos.

Conclusión

La protección de datos sensibles en Vertica requiere controles que se adapten a la escala y flexibilidad de las cargas de trabajo analíticas. El enmascaramiento dinámico, la aplicación centralizada y la auditoría unificada permiten a las organizaciones proteger información regulada sin sacrificar rendimiento o usabilidad.

Al desplegar una capa dedicada de protección con DataSunrise, los equipos obtienen salvaguardas consistentes a través de dashboards, scripts y pipelines. A medida que crecen los volúmenes de datos y el acceso de usuarios, este enfoque garantiza que la información sensible se mantenga protegida mientras Vertica continúa entregando análisis de alto rendimiento.

Protege tus datos con DataSunrise

Protege tus datos en cada capa con DataSunrise. Detecta amenazas en tiempo real con Monitoreo de Actividad, Enmascaramiento de Datos y Firewall para Bases de Datos. Garantiza el Cumplimiento de Datos, descubre información sensible y protege cargas de trabajo en más de 50 integraciones de fuentes de datos compatibles en la nube, en instalaciones y sistemas de IA.

Empieza a proteger tus datos críticos hoy

Solicita una Demostración Descargar Ahora