Pruebas de Penetración: Una Visión Completa

Introducción

En el mundo digital actual, las amenazas cibernéticas se están volviendo cada vez más sofisticadas. Estas amenazas tienen el potencial de perjudicar a las organizaciones al exponer sus datos y sistemas. Para protegerse contra estas amenazas, es importante realizar pruebas de penetración.

Esto implica buscar vulnerabilidades en las redes, aplicaciones y sistemas de una organización, imitando ataques reales. Las pruebas de penetración, también conocidas como pen testing o hacking de sombrero blanco.

Al descubrir y abordar proactivamente estas debilidades, las empresas pueden fortalecer sus defensas y proteger los datos sensibles de actores maliciosos.

¿Qué es la Prueba de Penetración?

Las pruebas de penetración son un proceso sistemático para evaluar la seguridad de la infraestructura de TI de una organización mediante la explotación segura de vulnerabilidades. Se llevan a cabo por profesionales autorizados denominados evaluadores de penetración o hackers éticos. Utilizan las mismas técnicas y herramientas que utilizan los atacantes maliciosos para comprobar los controles de seguridad de una organización. El objetivo es identificar debilidades antes de que los ciberdelincuentes puedan aprovecharlas, para que la organización pueda centrarse en corregir las brechas de seguridad.

Etapas de las Pruebas de Penetración

Las pruebas de penetración generalmente siguen un enfoque estructurado para garantizar una evaluación integral de la postura de seguridad de la organización. Las etapas clave de una prueba de penetración incluyen:

- Planificación y Reconocimiento: En esta etapa inicial, se define el alcance y los objetivos de la prueba de penetración. Los evaluadores recopilan información sobre sistemas, redes y aplicaciones utilizando técnicas OSINT como Google dorking, análisis de redes sociales y enumeración de DNS.

- Escaneo: Los evaluadores identifican el entorno objetivo y emplean diversas técnicas de escaneo para identificar posibles puntos de entrada y vulnerabilidades. Esta etapa implica el escaneo de puertos, el mapeo de la red y el escaneo de vulnerabilidades utilizando herramientas como Nmap, Nessus y Burp Suite.

- Obtención de Acceso: Los evaluadores de penetración intentan explotar las vulnerabilidades para acceder a los sistemas sin permiso. Esta etapa puede involucrar técnicas como el descifrado de contraseñas, la ingeniería social y la explotación de vulnerabilidades conocidas en software o configuraciones.

- Mantenimiento del Acceso: Tras obtener acceso exitosamente, los evaluadores buscan mantener una presencia persistente en los sistemas comprometidos. Pueden instalar puertas traseras, crear nuevas cuentas de usuario o establecer canales de comunicación encubiertos para simular las acciones de un atacante.

- Análisis e Informes: Los evaluadores analizan los resultados de la prueba de penetración y preparan un informe detallado en la etapa final. El informe detalla las vulnerabilidades descubiertas, su impacto potencial y ofrece recomendaciones para su corrección. Sirve como una hoja de ruta para que la organización priorice y solucione las debilidades de seguridad.

Métodos de Pruebas de Penetración

Se pueden utilizar diversos métodos para realizar pruebas de penetración, cada uno centrándose en diferentes aspectos de la seguridad de una organización.

Pruebas Externas

Este método evalúa la seguridad de los sistemas externos de una empresa, tales como sitios web, servidores de correo electrónico y cortafuegos. Simula a un ciberdelincuente intentando acceder sin autorización.

Por ejemplo, una prueba podría intentar aprovechar una vulnerabilidad en un sitio web mediante cross-site scripting (XSS). El evaluador crea un código malicioso y lo introduce en los campos de entrada del sitio web. Si el código se ejecuta, el atacante podría acceder a la información de los usuarios o realizar acciones no autorizadas.

Pruebas Internas

Las pruebas internas se centran en la seguridad de la red interna y los sistemas de una organización. Evalúan la amenaza que representa alguien desde dentro o un atacante que ya ha logrado acceder a la red interna.

Para ilustrar, considere un escenario en el que un evaluador de penetración accede a la estación de trabajo de un empleado mediante ingeniería social. Una vez dentro de la red, el evaluador intenta escalar privilegios, moverse lateralmente a través de la red y acceder a datos sensibles.

Esta prueba demuestra lo peligrosas que pueden ser las amenazas internas y la necesidad de controles de acceso sólidos y una separación adecuada de la red.

Pruebas Inalámbricas

Las pruebas inalámbricas evalúan la seguridad de las redes inalámbricas de una organización, incluyendo Wi-Fi y Bluetooth. Involucra intentar interceptar el tráfico inalámbrico, descifrar claves de encriptación y acceder sin autorización a la red.

Por ejemplo, un evaluador de penetración podría configurar un punto de acceso fraudulento cerca de las instalaciones de la organización objetivo. El evaluador podría engañar a los usuarios para que se conecten a una red falsa, robando sus datos o infectando sus dispositivos con malware.

Pruebas de Ingeniería Social

La evaluación de ingeniería social mide el aspecto humano de la seguridad de una organización. Consiste en engañar a las personas para que revelen datos confidenciales o permitan el acceso a sistemas seguros. Un ejemplo típico de ingeniería social es el phishing.

En una evaluación de phishing, el evaluador de penetración envía correos electrónicos meticulosamente diseñados al personal, imitando una correspondencia auténtica. El objetivo es engañar a los destinatarios para que revelen sus datos de acceso o hagan clic en enlaces dañinos. Los resultados de estas evaluaciones subrayan la importancia de capacitar a los empleados en la concienciación sobre la seguridad.

Ejemplos de Pruebas de Penetración y Configuración Preliminar

Para proporcionar una comprensión más práctica de las pruebas de penetración, exploremos algunos ejemplos que requieren configuraciones preliminares específicas.

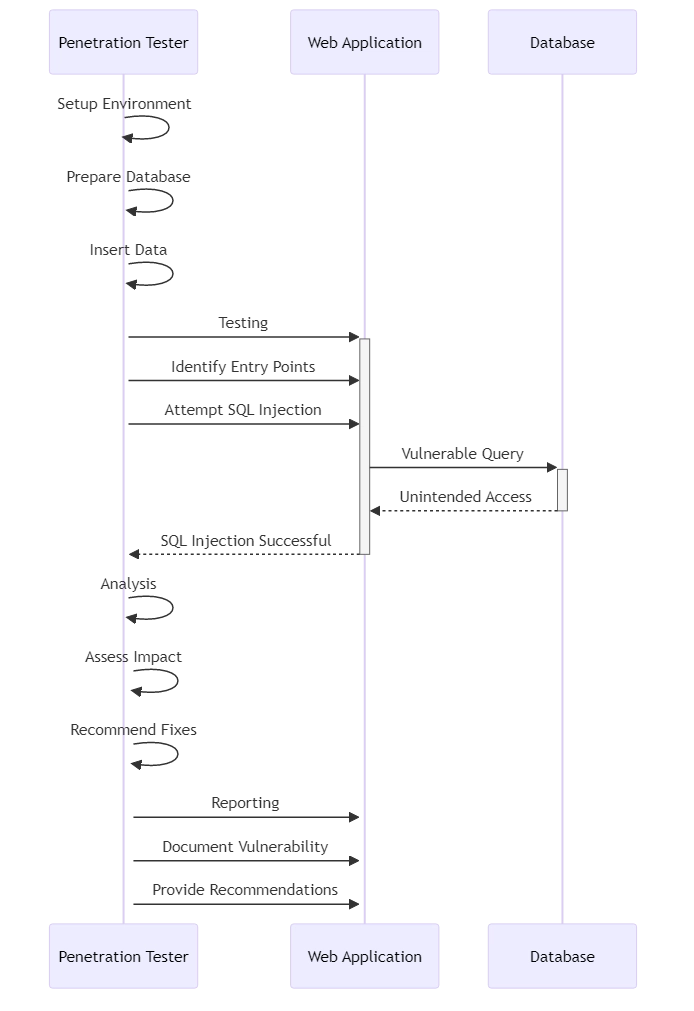

Vulnerabilidad de Inyección SQL

Supongamos que un evaluador de penetración está evaluando una aplicación web que utiliza una base de datos MySQL como respaldo. Para verificar las fallas de inyección SQL, el evaluador debe crear una configuración local con una estructura de base de datos similar a la del sistema objetivo.

Configuración Preliminar:

- Instala MySQL y crea una base de datos llamada “webapp”.

- Crea una tabla llamada “users” con las columnas “id”, “username” y “password”.

- Inserta datos de usuario de ejemplo en la tabla “users” de la base de datos.

El evaluador puede ahora buscar vulnerabilidades de inyección SQL en el formulario de inicio de sesión o en la función de búsqueda de la aplicación web. Hemos completado la configuración inicial. El evaluador puede intentar explotar cualquier vulnerabilidad encontrada. Puede utilizar consultas SQL maliciosas para evitar la autenticación, acceder a datos sensibles o modificar registros de la base de datos.

Si un sitio web tiene una vulnerabilidad de inyección SQL, alguien podría acceder al sistema sin los detalles de inicio de sesión correctos. Además, el evaluador podría robar los datos de los usuarios. Esto resalta la importancia de una correcta validación de entrada y el uso de consultas parametrizadas para prevenir ataques de inyección SQL.

Pruebas de Segmentación de Red

En este ejemplo, el evaluador de penetración tiene como objetivo evaluar la efectividad de los controles de segmentación de red de una organización. La intención es determinar si un atacante puede moverse de una zona de la red a otra y alcanzar recursos restringidos.

Configuración Preliminar:

- Configura un entorno de laboratorio virtual con múltiples segmentos de red (por ejemplo, DMZ, red interna, red de producción).

- Configura cortafuegos y listas de control de acceso (ACLs) para hacer cumplir las políticas de segmentación de la red.

- Ubica recursos sensibles, como un servidor de bases de datos, en el segmento de la red de producción.

El evaluador de penetración comienza obteniendo acceso a un segmento de red de baja seguridad, como la DMZ. Desde allí, intenta escanear y mapear la red interna, identificando posibles rutas hacia la red de producción. El evaluador intenta acceder al servidor de bases de datos sin permiso. Busca errores o debilidades en los dispositivos de red o servidores que pueda explotar.

Si los controles de segmentación de red están correctamente configurados y ajustados, el evaluador debería ser incapaz de acceder a la red de producción y al servidor de bases de datos confidenciales desde la DMZ.

Sin embargo, si el evaluador descubre debilidades, puede ofrecer recomendaciones para fortalecer la segmentación de la red y prevenir el movimiento lateral.

Conclusión

Las pruebas de penetración son un componente vital de la estrategia de ciberseguridad de una organización. Al simular ataques reales, las pruebas de penetración ayudan a identificar vulnerabilidades, evaluar la efectividad de los controles de seguridad y proporcionar ideas prácticas para mejorar.

Las organizaciones se benefician al realizar pruebas de penetración de forma regular para identificar y abordar vulnerabilidades antes de que puedan ser explotadas. Este enfoque proactivo reduce la probabilidad de que se produzcan brechas de datos. Al mantener sus sistemas y datos seguros, las organizaciones pueden proteger mejor la información sensible.

Las pruebas de penetración deben ser realizadas por profesionales experimentados. Estos profesionales deben seguir pautas éticas y mantenerse informados sobre los métodos de ataque más recientes y las prácticas de seguridad.

Las organizaciones necesitan mejorar sus medidas de seguridad para garantizar una protección sólida. Esto se puede lograr mediante la gestión de vulnerabilidades, la capacitación de los empleados y la planificación de la respuesta a incidentes. Además, el equipo debe realizar pruebas de penetración para reforzar aún más la seguridad.