¿Qué es el rastro de auditoría de IBM Netezza?

La pregunta “¿Qué es el rastro de auditoría de IBM Netezza?” se ha convertido en algo mucho más que un ejercicio de definición. En una era de asistentes de IA ubicuos que generan SQL en nombre de analistas, un rastro de auditoría es la única forma de demostrar quién realmente accedió a datos sensibles, cuándo lo hizo y por qué. Este artículo (≈950 palabras) explora las capacidades nativas de IBM Netezza, muestra cómo DataSunrise las complementa con auditoría en tiempo real, enmascaramiento dinámico y descubrimiento, y demuestra cómo la inteligencia artificial generativa (GenAI) puede agregar una capa adicional de seguridad inteligente.

El imperativo empresarial para rastros de auditoría confiables

Las arquitecturas modernas de lake‑house ofrecen un rendimiento a nivel de petabytes, pero cada aumento en el rendimiento amplía el radio de impacto de una violación. Un rastro de auditoría bien configurado responde a las primeras preguntas de los reguladores tras un incidente: ¿Se accedió a datos personales? ¿Alguien manipuló los registros? El rastro de auditoría de IBM Netezza lo hace capturando intentos de inicio de sesión, DDL, DML y contexto, como la IP del cliente o el nombre de la aplicación. Las organizaciones que operan bajo GDPR, HIPAA o PCI‑DSS dependen de estos registros para demostrar el cumplimiento continuo. Cuando se combinan con tecnologías como controles de acceso basados en roles y protección continua de datos, el rastro de auditoría se convierte en un control vivo en lugar de una reflexión tardía.

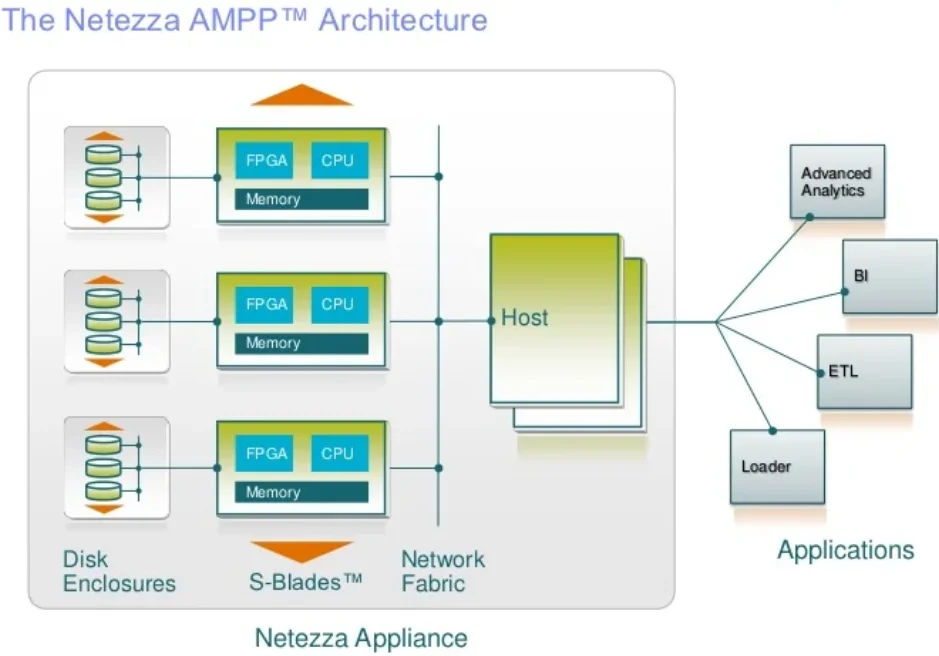

Fundamentos nativos del rastro de auditoría de IBM Netezza

Los ingenieros de IBM intencionalmente desacoplaron la auditoría del historial de consultas para minimizar la sobrecarga. Los eventos de auditoría se almacenan en tablas dedicadas (_V$_A$_AUDIT_EVENT y similares) y pueden ser trasladados a un dispositivo de destino para su retención a largo plazo (documentación de IBM). Los puntos de diseño clave incluyen:

- Políticas basadas en categorías. Las categorías de inicio de sesión, administración, DDL, DML, seguridad y acceso a objetos se pueden activar o desactivar según el usuario o grupo.

- Almacenamiento inmutable. Una vez que se escribe un evento, no puede ser modificado mediante SQL estándar, preservando así su valor como evidencia.

- Salvaguardas de tamaño. Los administradores pueden establecer cuotas de disco; el desbordamiento detiene nuevas sesiones, haciendo que una configuración errónea sea inmediatamente visible.

Configuración del registro de auditoría nativo en minutos

El camino mínimo hacia un rastro conforme es sorprendentemente corto:

-- habilitar el motor de auditoría

UPDATE SYSTEM SET AUDIT TRUE;

-- crear una política reutilizable

CREATE AUDIT POLICY fulltrail

CATEGORIES (LOGIN, DDL, DML, OBJECT_ACCESS);

-- asignar a un rol de aplicación

ALTER GROUP marketing SET AUDIT fulltrail;

A partir de este punto, cada evento calificado llega a NZ_AUDIT. Los analistas pueden consultarlo directamente o transmitirlo al SIEM a través de nz_export. Para obtener vistas más detalladas, cree vistas que realicen JOIN de las tablas de auditoría con _V_SYS_USER para enriquecer los metadatos del usuario.

Consejo: mantenga la retención nativa de corta duración (por ejemplo, siete días) y envíe los registros más antiguos a un repositorio más económico, como el almacenamiento de objetos, para luego catalogarlos en el historial de actividad de datos y facilitar su búsqueda.

¿Por qué detenerse ahí? Auditoría en tiempo real y enmascaramiento dinámico con DataSunrise

La auditoría nativa es robusta, pero las empresas a menudo requieren:

- Detección en tiempo real en lugar de revisiones periódicas de los registros;

- Enmascaramiento dinámico de datos para que los usuarios en producción vean solo lo que deben;

- Informes de cumplimiento unificados en plataformas heterogéneas.

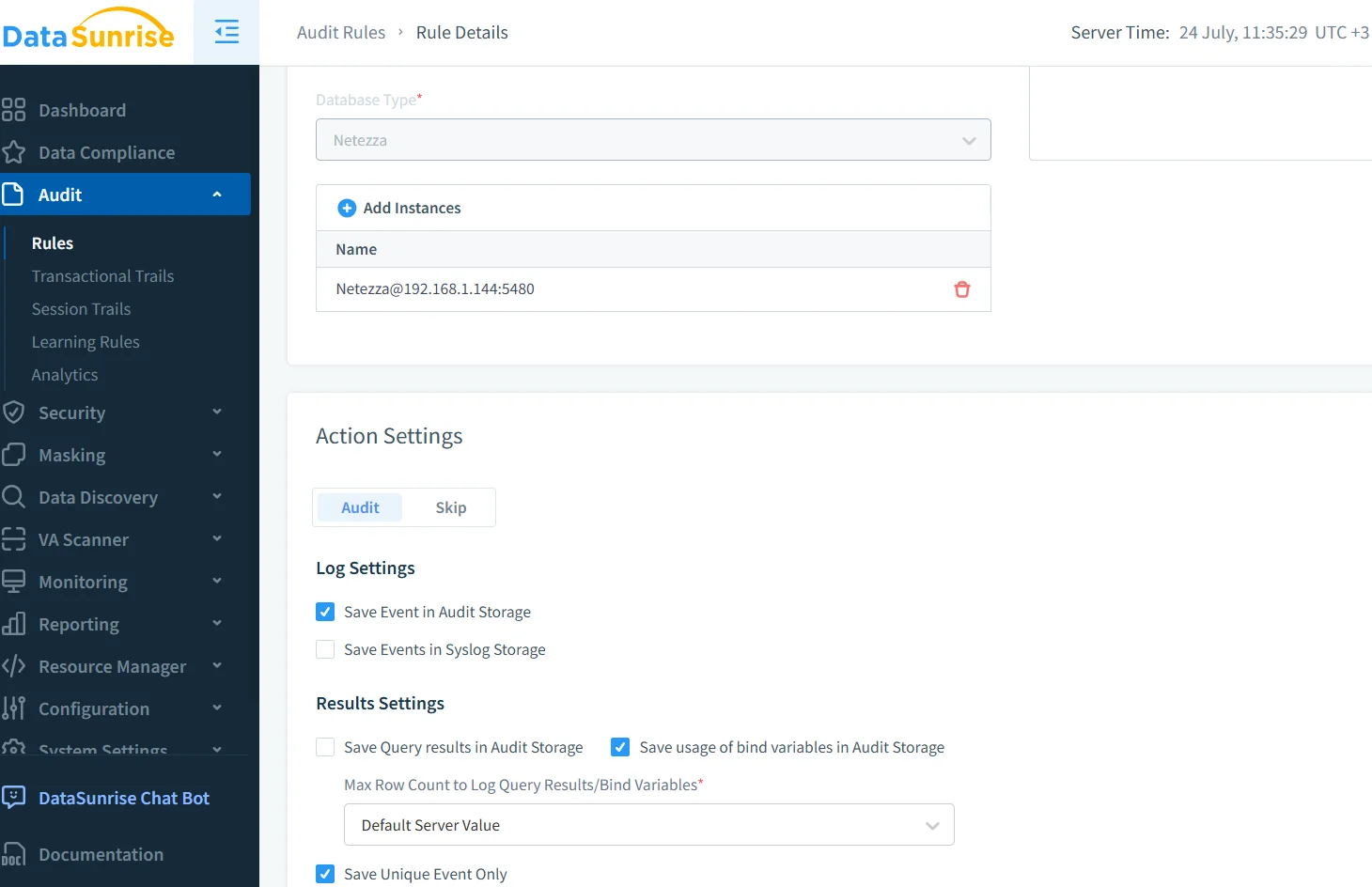

DataSunrise Audit para IBM Netezza se despliega de manera transparente como un proxy inverso. Cada paquete es inspeccionado antes de llegar al dispositivo, lo que le permite:

- Enviar alertas vía web-hook o Slack ante la violación de reglas (notificaciones en tiempo real);

- Aplicar enmascaramiento dinámico de datos basándose en el usuario, el horario o la dirección del cliente, sin necesidad de cambios en el código;

- Realizar análisis de comportamiento que perfilan las formas normales de consulta y señalan anomalías;

- Almacenar eventos de auditoría comprimidos durante años sin inflar el almacén (mejores prácticas de almacenamiento de auditoría).

La configuración se realiza mediante un asistente. Después de indicar la herramienta a su host Netezza, elija Auditoría → Nueva Regla y marque DDL, DML, Inicio de Sesión, Seleccionar. Detrás de escena, DataSunrise genera una regla de aprendizaje que ajusta automáticamente los umbrales de ruido – vea reglas de aprendizaje y auditoría.

GenAI: Convirtiendo volúmenes de datos de auditoría en información accionable

Un registro sin procesar indica qué ocurrió; GenAI puede proponer por qué sucedió y determinar si se debe confiar en él. A continuación se muestra un ejemplo simplificado en Python que se conecta a la API REST de DataSunrise, transmite nuevas filas de auditoría y permite a un LLM local resumir patrones sospechosos:

import requests, json

from my_local_llm import chat # interfaz ligera alrededor de Llama‑3‑instruct

rows = requests.get(

"https://datasunrise.local/api/audit" ,

headers={"Authorization": "Bearer $TOKEN"}

).json()

payload = """Eres un analista de seguridad. Clasifica cada evento como benigno, riesgoso o malicioso.

Devuelve JSON con id y veredicto."""

decisions = chat(prompt=payload + json.dumps(rows[:100]))

for d in json.loads(decisions):

if d["verdict"] != "benigno":

requests.post("https://pagerduty.com/api", json=d)

Un flujo similar se puede construir utilizando únicamente SQL, aprovechando la funcionalidad de modelo-como-función en Db2 Warehouse. La ventaja es que GenAI razona sobre el rastro de auditoría casi en tiempo real, detectando solicitudes iterativas de escaneo de tablas o uniones de fuerza bruta comunes en consultas generadas por IA.

Panorama de cumplimiento: Acreditando el “menor privilegio” a gran escala

Los auditores rara vez leen cada fila; solicitan pruebas narrativas. Con DataSunrise se pueden generar secciones automáticas de GDPR, HIPAA y PCI‑DSS (gestor de cumplimiento). Cada informe hace referencias cruzadas a:

- los derechos de acceso del usuario a través de controles de acceso;

- las políticas de enmascaramiento frente a información de identificación personal;

- las tendencias históricas registradas en el monitoreo de actividad de la base de datos.

Debido a que el subyacente rastro de auditoría de IBM Netezza es inmutable, los resúmenes generados por GenAI heredan la misma cadena de custodia, satisfaciendo los principios de exactitud e integridad exigidos por los reguladores.

Integrando todo – Un ejemplo a nivel de consulta

Suponga que un asistente de IA emite la siguiente solicitud ad‑hoc:

SELECT customer_id, card_number

FROM sales.payments

WHERE country = 'DE';

- El rastro nativo registra el texto SQL y el usuario.

- El proxy de DataSunrise enmascara

card_numberpara los analistas, mientras que permite que una cuenta de servicio aprobada lo vea de forma clara. - El vigilante GenAI detecta que la consulta retorna más de 10 000 filas de datos PCI fuera del horario laboral, asigna un veredicto riesgoso y envía una alerta en tiempo real por Slack.

Al momento de la revisión, un auditor puede reproducir todo el árbol de decisiones, desde el originador, pasando por la transformación de enmascaramiento, hasta el veredicto de la IA, demostrando tanto el menor privilegio como la auditoría continua.

Reflexiones finales

Entonces, ¿qué es el rastro de auditoría de IBM Netezza? Es la base para análisis defendibles en un mundo de GenAI. Configure el motor nativo para una captura garantizada, agregue DataSunrise para obtener inteligencia en tiempo real e invite a GenAI a filtrar las señales del ruido. El resultado es una arquitectura de auditoría que amplía la seguridad, no la burocracia.

Para profundizar, explore la guía oficial de configuración de auditoría de IBM y la visión general de DataSunrise para conocer los modos de despliegue que se adaptan a la topología de su red.

Protege tus datos con DataSunrise

Protege tus datos en cada capa con DataSunrise. Detecta amenazas en tiempo real con Monitoreo de Actividad, Enmascaramiento de Datos y Firewall para Bases de Datos. Garantiza el Cumplimiento de Datos, descubre información sensible y protege cargas de trabajo en más de 50 integraciones de fuentes de datos compatibles en la nube, en instalaciones y sistemas de IA.

Empieza a proteger tus datos críticos hoy

Solicita una Demostración Descargar Ahora