¿Qué es el rastro de auditoría de MariaDB?

El término “¿Qué es el rastro de auditoría de MariaDB?” a menudo evoca imágenes de archivos de registro estáticos que nadie lee hasta que algo sale mal. Sin embargo, en los entornos modernos nativos de la nube, un rastro de auditoría debe estar vivo—transmitiendo, siendo buscable y lo suficientemente inteligente como para detectar amenazas en tiempo real. En este artículo exploramos cómo el rastro de auditoría de MariaDB puede evolucionar de ser una simple casilla de verificación de cumplimiento a convertirse en un pilar dinámico de la seguridad de la información. Cubriremos el procesamiento de auditorías en tiempo real, enmascaramiento dinámico, descubrimiento de datos, la alineación con requisitos de seguridad y normativos, además de la configuración práctica tanto del plugin de Auditoría nativo de MariaDB como de la plataforma DataSunrise, todo ello entrelazado con el papel emergente de la IA generativa.

La Esencia de un Rastro de Auditoría en MariaDB

En esencia, un rastro de auditoría es un registro cronológico que responde a cuatro preguntas: quién hizo qué, cuándo y desde dónde. Para las bases de datos, el “qué” es típicamente una sentencia SQL o una llamada a una función privilegiada. Recopilar esta información permite realizar análisis de causas raíz, detección de fraudes e informes de cumplimiento con nivel de evidencia. Al combinarlo con motores de políticas y tuberías de alertas, se convierte en el sistema nervioso de la defensa de sus datos.

Punto clave: La calidad de las decisiones que pueda tomar durante un incidente está limitada por la granularidad y la integridad de su rastro de auditoría.

La Auditoría en Tiempo Real se une a la IA Generativa

Las tuberías de auditoría tradicionales escriben en disco y son procesadas por lotes horas más tarde. Las amenazas modernas se mueven en segundos. Al transmitir los eventos de auditoría a un bus de mensajes (por ejemplo, Apache Kafka), se pueden alimentar a un modelo de lenguaje grande (LLM) ligero cuyo trabajo consiste en etiquetar cada evento como benigno, sospechoso o crítico. El LLM se alimenta de pocos ejemplos de actividad normal y maliciosa y se actualiza continuamente con retroalimentación de los analistas.

# ejemplo simple: clasificar eventos de auditoría con llamada de función de OpenAI

import openai, json, os

openai.api_key = os.getenv('OPENAI_API_KEY')

def classify_audit(event_json):

messages = [

{'role': 'system', 'content': 'You are a security LLM classifying MariaDB audit entries.'},

{'role': 'user', 'content': f"Event:\n{json.dumps(event_json, indent=2)}"}

]

response = openai.ChatCompletion.create(

model='gpt-4o-mini',

messages=messages,

functions=[{

'name': 'label_event',

'parameters': {

'type': 'object',

'properties': {

'label': {'enum': ['benign', 'suspicious', 'critical']}

}

}

}],

function_call={'name': 'label_event'}

)

return json.loads(response.choices[0].message.function_call.arguments)['label']

En la práctica, se transmitiría el log de auditoría de MariaDB, se llamaría a classify_audit y se enviarían los eventos críticos a PagerDuty o Slack. El beneficio consiste en reducir la fatiga de los analistas: los humanos revisan solo una fracción de los eventos, pero nada se ignora.

Descubrir y Enmascarar Datos Sensibles al Instante

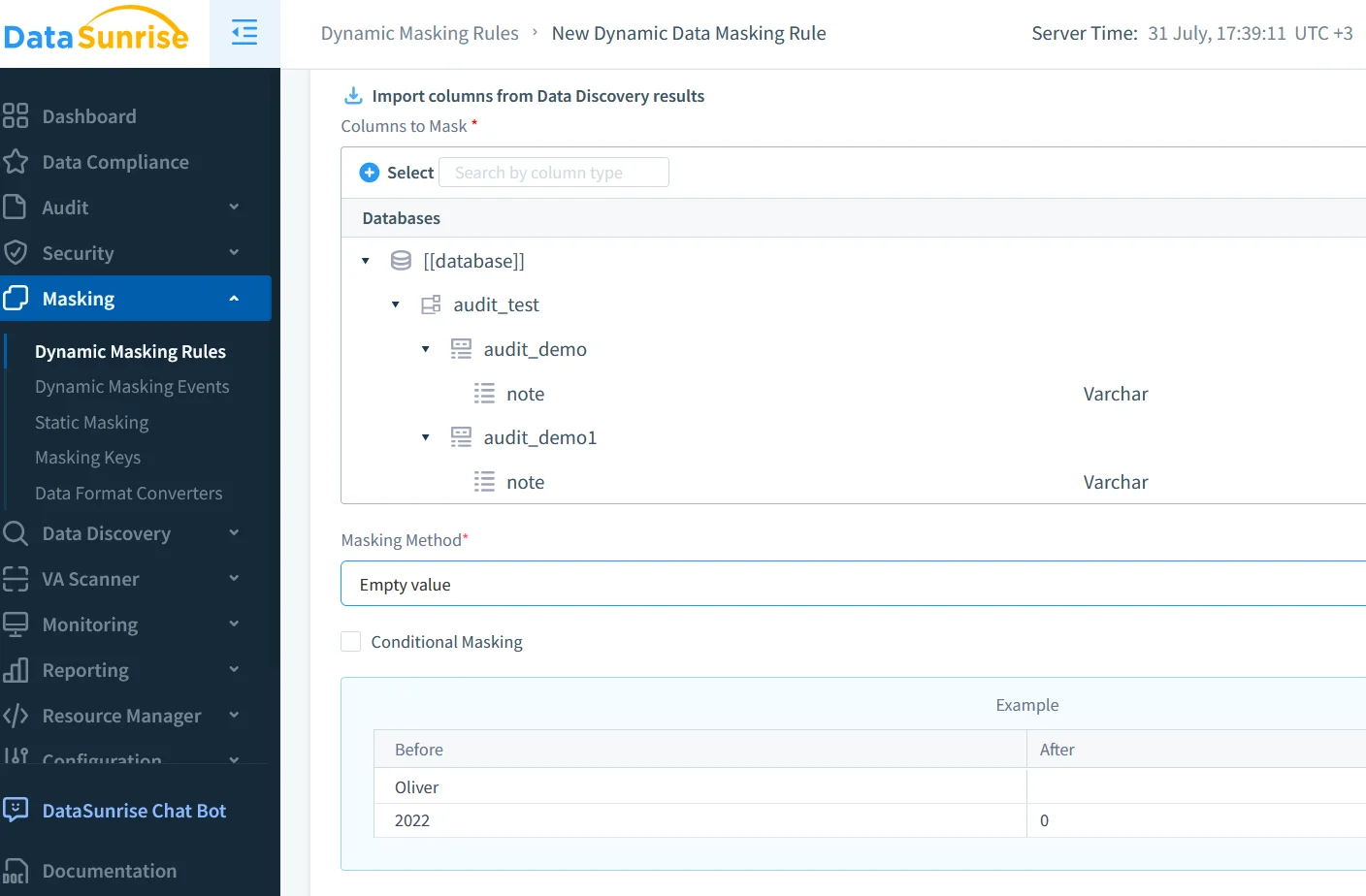

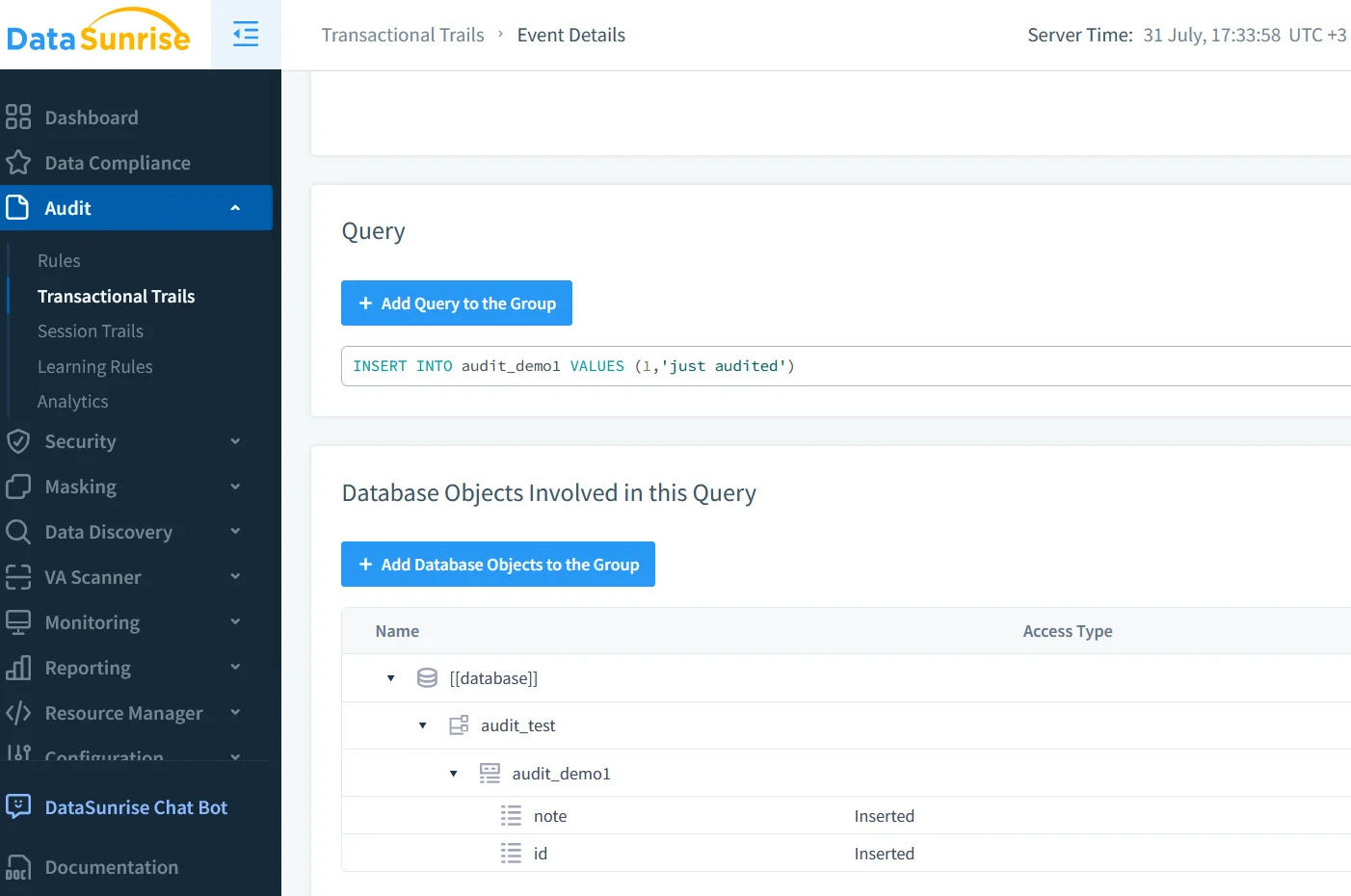

Un rastro de auditoría es tan útil como lo es el contexto que lo rodea. Integrar el descubrimiento de datos—encontrar automáticamente información personal identificable (PII) y secretos empresariales—ayuda a comprender el radio de impacto de una consulta filtrada. Una vez etiquetadas las columnas sensibles, el enmascaramiento dinámico puede ocultar sus valores reales en los resultados de una consulta, mientras sigue registrando el acceso. Herramientas como DataSunrise soportan el enmascaramiento basado en políticas que se activa cuando se cumplen simultáneamente una regla de auditoría y una regla de clasificación de datos. Consulte Descubrimiento de Datos y Enmascaramiento Dinámico de Datos para profundizar en el tema.

Una tubería en tiempo real podría tener la siguiente secuencia:

- Registrar el evento → 2. Etiqueta del LLM → 3. Enmascarar la respuesta si es necesario → 4. Almacenar y alertar

Dado que el enmascaramiento se aplica después de que la consulta es analizada pero antes de que los resultados salgan del servidor, el trabajo analítico legítimo continúa sin interrupciones mientras los reguladores quedan satisfechos.

Convergencia de Seguridad y Cumplimiento

Ya sea que deba responder a GDPR, PCI‑DSS o HIPAA, un rastro de auditoría debe demostrar que los controles son efectivos. Marcos normativos como el NIST 800‑92 recomiendan:

- Almacenamiento inmutable con una retención igual (o superior) al periodo legal;

- Verificaciones de integridad criptográficas;

- Acceso a los datos de auditoría basado en roles;

- Generación automatizada de informes.

Plataformas como DataSunrise ofrecen paneles de cumplimiento preconstruidos inspirados en GDPR y PCI DSS para que los auditores puedan obtener evidencia por sí mismos sin tener que esperar el soporte del DBA. En el caso de MariaDB, los registros nativos se pueden enviar a Syslog o AWS CloudWatch y luego archivar en S3 Glacier con bloqueo de objeto para satisfacer los requisitos de inmutabilidad.

Configurando el Rastro de Auditoría Nativo de MariaDB

MariaDB incluye un Plugin de Auditoría con licencia GPL que captura eventos de conexión, consulta y acceso a tablas. La forma más rápida de habilitarlo es a través de la biblioteca de plugins que coincide con la versión de su servidor.

-- 1. Cargar el plugin

INSTALL SONAME 'server_audit';

-- 2. Elegir qué registrar

SET GLOBAL server_audit_events = 'CONNECT,QUERY,TABLE';

-- 3. Decidir a dónde se envían los registros (FILE,SYSLOG,JSON)

SET GLOBAL server_audit_output_type = 'JSON';

-- 4. Proteger la configuración

GRANT SELECT ON mysql.server_audit_log TO 'auditor'@'%';

-- 5. Persistir tras reinicios

SET PERSIST server_audit = ON;

El plugin escribe líneas en formato JSON como las siguientes:

{ 'ts': '2025-07-30 12:41:07', 'id': 2, 'user': 'app', 'host': '10.0.0.12',

'query': 'SELECT card_no FROM payments WHERE id=42;' }

A partir de aquí, puede usar tail -F /var/lib/mysql/server_audit.log | jq o reenviar el archivo a su SIEM. La documentación completa se encuentra en la Referencia del Plugin de Auditoría de MariaDB. Para obtener una visión holística de las capacidades de auditoría, consulte la Descripción General de la Auditoría del Servidor de MariaDB. Para ajustar el comportamiento, consulte la Referencia de Variables del Sistema server_audit y la guía de MariaDB sobre Reenviar Eventos de Auditoría a Syslog para el envío seguro fuera del host.

Consejo: Separe los registros administrativos (CONNECT) de los registros operativos o de negocio (QUERY,TABLE) enviándolos a destinos diferentes—esto evita saturar a los equipos de respuesta ante incidentes con información innecesaria.

Ampliando los Registros Nativos con DataSunrise

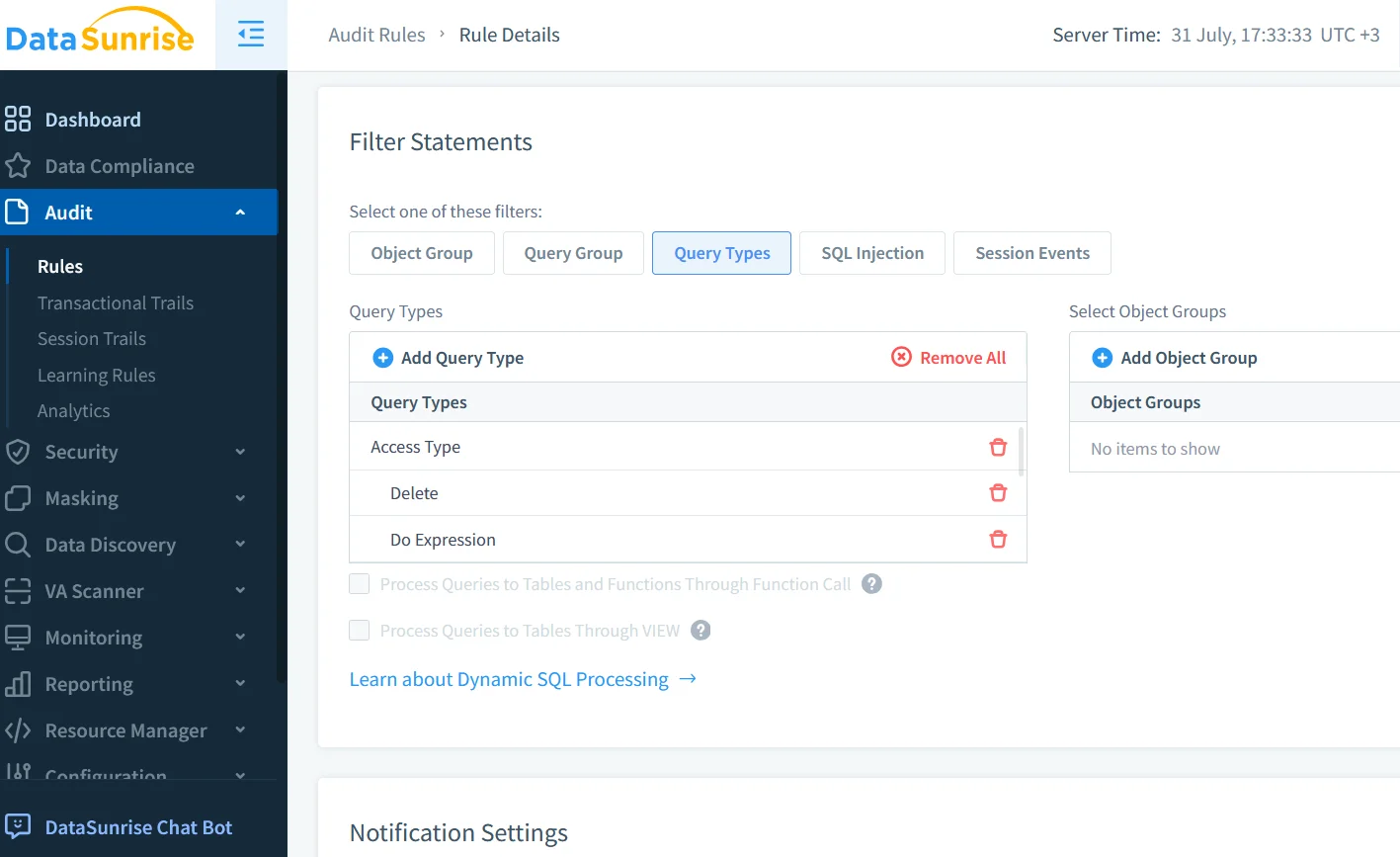

Si bien el plugin nativo entrega eventos en bruto, DataSunrise Audit añade capas de políticas, paneles de autoservicio y líneas base impulsadas por aprendizaje automático. Una configuración mínima implica:

- Implementar DataSunrise en modo proxy entre las aplicaciones y MariaDB.

- Añadir una nueva Instancia de Base de Datos → MariaDB e importar las credenciales.

- Crear una Regla de Auditoría que registre cualquier

UPDATEoDELETEen las tablas definance.*.

- Enlazar una política de Enmascaramiento Dinámico que oculte

card_noa menos que el rol del usuario seaops_analyst. - Habilitar las Notificaciones en Tiempo Real con la integración incorporada de Slack para que los eventos críticos se entreguen al instante.

Los tutoriales detallados se encuentran en los recursos de la Guía de Auditoría y Registros de Auditoría. DataSunrise escribe su propio registro estructurado pero también puede consumir el plugin nativo de MariaDB a través de un colector incorporado, ofreciéndole un visor unificado.

Matriz de Capacidades en Breve

| Capacidad | Plugin de Auditoría Nativo de MariaDB | DataSunrise Audit | Tubería Potenciada por GenAI |

|---|---|---|---|

| Transmisión en Tiempo Real | Archivo/Syslog; reenviadores externos | Proxy de transmisión incorporado | Kafka → Clasificación LLM en segundos |

| Enmascaramiento Dinámico | — | A nivel de columna, consciente del rol | A través de políticas de DataSunrise o envoltorios SQL |

| Descubrimiento de Datos Sensibles | — | Descubrimiento automatizado y bibliotecas de expresiones regulares | Enriquecimiento de etiquetas basado en LLM |

| Paneles de Cumplimiento | Scripts manuales | Preconstruidos para PCI, GDPR, HIPAA | Informes personalizados generados por LLM |

| Detección de ML/Anomalías | Reglas de correlación SIEM | Establecimiento de líneas base basadas en comportamientos | Etiquetado y alerta a nivel de token mediante LLM |

Pequeña Demostración: Permita que GenAI Detecte Patrones Sospechosos

Imagine que DataSunrise transmite el siguiente evento en JSON a su tubería LLM:

{ 'user': 'app_readonly', 'ip': '192.168.3.77', 'object': 'payroll.employee_salary',

'statement': 'SELECT * FROM payroll.employee_salary', 'rows': 50000 }

La función classify_audit mostrada anteriormente puede etiquetar este evento como crítico porque app_readonly nunca debería consultar datos de nómina. Un mensaje en Slack como “Crítico: intento de exfiltración de datos de nómina por parte de app_readonly (50 000 filas)” se publica en cuestión de segundos, dando a los equipos de respuesta ante incidentes una ventaja inicial.

Debido a que los eventos del plugin nativo y los de DataSunrise comparten un esquema JSON común, su IA puede aprender una vez y proteger muchas tuberías.

Conclusiones

- ¿Qué es el rastro de auditoría de MariaDB hoy en día? Es una fusión de la telemetría del plugin nativo, la inteligencia de DataSunrise y la IA generativa que transforma registros en bruto en conocimientos accionables.

- La transmisión en tiempo real, el descubrimiento de datos sensibles y el enmascaramiento dinámico reducen la ventana de exposición sin ralentizar al equipo de ingeniería.

- El reporte de cumplimiento se convierte en un subproducto de datos de auditoría bien estructurados—sin maratones de hojas de cálculo a medianoche.

- Unos pocos comandos SQL habilitan el plugin nativo, mientras que DataSunrise añade controles de políticas avanzados y paneles listos para la nube.

- La IA generativa cierra el circuito al contextualizar los eventos más rápido de lo que un equipo humano podría lograr por sí solo.

Al tratar su rastro de auditoría como un servicio de seguridad vivo en lugar de un archivo estático, no solo responde a “¿Qué es el rastro de auditoría de MariaDB?” sino que también demuestra cómo este fortalece la estrategia de datos ante amenazas y normativas en evolución.

Protege tus datos con DataSunrise

Protege tus datos en cada capa con DataSunrise. Detecta amenazas en tiempo real con Monitoreo de Actividad, Enmascaramiento de Datos y Firewall para Bases de Datos. Garantiza el Cumplimiento de Datos, descubre información sensible y protege cargas de trabajo en más de 50 integraciones de fuentes de datos compatibles en la nube, en instalaciones y sistemas de IA.

Empieza a proteger tus datos críticos hoy

Solicita una Demostración Descargar Ahora