Registro de Auditoría de MariaDB

Las organizaciones modernas recopilan terabytes de datos operativos cada día, pero nada es más revelador —o más sensible— que el Registro de Auditoría de MariaDB. Si se implementa correctamente, el registro de auditoría se transforma de un simple requisito regulatorio en un sensor de seguridad en funcionamiento, que detecta de manera continua el uso indebido, las amenazas internas y las desviaciones del cumplimiento. En la era de la inteligencia artificial generativa (GenAI), el valor de ese sensor crece exponencialmente: los modelos de lenguaje a gran escala ahora pueden clasificar eventos, detectar anomalías e incluso recomendar contramedidas automatizadas. Este artículo explora cómo diseñar una estrategia de auditoría robusta y a prueba de futuro para MariaDB, abarcando análisis en tiempo real, enmascaramiento dinámico, descubrimiento de datos, registro nativo y la visibilidad adicional que se obtiene de una plataforma especializada como DataSunrise, manteniendo siempre el enfoque en el Registro de Auditoría de MariaDB.

Por qué el Registro de Auditoría de MariaDB es más importante que nunca

Los reguladores exigen pruebas de que se sabe quién ha modificado cada fila y cuándo, pero la necesidad empresarial es aún mayor. Un flujo de auditoría bien ajustado sustenta una arquitectura de Confianza Cero, alimenta el análisis de comportamiento y acelera la investigación de incidentes. A medida que los actores maliciosos automatizan cada vez más la fase de reconocimiento, los defensores deben contrarrestar con una telemetría inteligente. El Registro de Auditoría de MariaDB proporciona esa telemetría, capturando los intentos de inicio de sesión, DDL, DML y, cuando se configura correctamente, el texto de las consultas. Su granularidad rivaliza con la de pgaudit de PostgreSQL, sin que el sobrecosto en el rendimiento sea significativo cuando se filtran los eventos de alto riesgo.

La auditoría en tiempo real se une al descubrimiento de datos y al enmascaramiento dinámico

Almacenar registros no es suficiente; la velocidad de interpretación marca la diferencia entre contener un incidente y sufrir una brecha. Combine el plugin de auditoría en el lado del servidor de MariaDB con canalizaciones de transmisión (por ejemplo, rsyslog -> Fluent Bit -> Apache Kafka) para lograr una detección en menos de un segundo. Una vez que el torrente de datos está en marcha, dos prácticas amplifican su valor:

- Descubrimiento de datos clasifica automáticamente qué tablas contienen información de identificación personal (PII) o datos de pago. Conocer el dominio de los datos permite priorizar las alertas. Un breve resumen se puede encontrar en la visión general sobre descubrimiento de datos de DataSunrise.

- Enmascaramiento dinámico protege los campos sensibles en el momento de la consulta, impidiendo el movimiento lateral incluso después del robo de credenciales. El concepto se explica en la página de DataSunrise sobre enmascaramiento dinámico de datos.

Al intercalar los metadatos de descubrimiento y enmascaramiento con el Registro de Auditoría de MariaDB, se eleva cada fila de “qué sucedió” a “por qué es relevante ahora”.

GenAI para análisis de seguridad inteligente

Los modelos de lenguaje a gran escala son expertos en la extracción de patrones a partir de textos ruidosos y semiestructurados —la forma exacta de un registro de auditoría. Integrar los registros en GenAI permite:

- Calificación de riesgos: Un modelo puede clasificar los eventos en bajo, medio o crítico según las señales contextuales (administrador fuera de horas, eliminaciones masivas, etc.).

- Guías para la caza de amenazas: Los resúmenes en formato de chat aceleran los flujos de trabajo del SOC.

- Sugerencias de autorremediación: Los modelos de lenguaje a gran escala pueden proponer nuevas reglas de cortafuegos o de mínimos privilegios.

A continuación se muestra un ejemplo minimalista que carga los 500 eventos de auditoría más recientes, envía un prompt a un LLM y muestra un resumen ordenado por riesgo:

import os, openai, pandas as pd

from sqlalchemy import create_engine

conn = create_engine(os.getenv("DB_DSN"))

df = pd.read_sql(

'SELECT event_time, user_host, command_type, query_text '\

'FROM security.audit_log ORDER BY event_time DESC LIMIT 500',

conn

)

prompt = (

"Clasifique estos eventos de auditoría de MariaDB por nivel de riesgo y sugiera una única mitigación para los tres casos de mayor riesgo:\n" +

df.to_json(orient='records')[:3900] # respetar los límites de tokens

)

openai.api_key = os.getenv("OPENAI_API_KEY")

response = openai.ChatCompletion.create(

model="gpt-4o-mini",

messages=[{"role": "user", "content": prompt}]

)

print(response.choices[0].message.content)

La misma técnica funciona cuando los registros se almacenan en la propia MariaDB o se exportan a un almacén de datos —GenAI permanece agnóstico respecto al sistema de respaldo.

Consejo: El artículo de DataSunrise sobre herramientas LLM y ML para la seguridad de bases de datos ofrece indicaciones de diseño para escalar este enfoque.

Habilitando la auditoría nativa en MariaDB (casi como en PostgreSQL)

Configurar la auditoría en el lado del servidor en MariaDB resulta familiar para los administradores que han configurado pgaudit en PostgreSQL. Agregue el plugin de auditoría y defina qué desea registrar:

Localice o cree el archivo de opciones de MariaDB (por ejemplo,

/etc/my.cnfo/etc/mysql/mariadb.conf.d/50-server.cnf).Bajo la sección

[mysqld], agregue:plugin_load_add=server_audit server_audit_logging=ON server_audit_events=QUERY,CONNECT log_output=FILE # o TABLE para almacenamiento en la base de datos # Ajustes opcionales server_audit_file_path=/var/log/mysql/audit.log server_audit_excl_users=backup server_audit_incl_users=app_userReinicie el servicio:

systemctl restart mariadb(oservice mysql restarten sistemas más antiguos).Verifique:

SHOW VARIABLES LIKE 'server_audit%';y revise el log para confirmar que aparecen entradas.

Los administradores que prefieran una guía adicional pueden consultar tutoriales externos, como la documentación de MariaDB sobre la Configuración del Plugin de Auditoría, la guía de Severalnines Uso del Plugin de Auditoría de MariaDB para la Seguridad en Bases de Datos, la práctica Guía Fácil para la Auditoría en MariaDB de Virtual‑DBA, y el tutorial práctico de Tunnelix Activando el Registro de Auditoría de MariaDB. Estas inmersiones ilustran rutas alternativas de instalación —como utilizar INSTALL PLUGIN en tiempo de ejecución—, consejos para la rotación de logs y pruebas de rendimiento en escenarios reales.

Bajo el capó, se trata del mismo plugin de auditoría del servidor documentado en la base de conocimientos oficial de MariaDB. Debido a que la configuración se encuentra en archivos de opciones estándar, se puede incluir en el control de versiones junto con Infrastructure‑as‑Code y aplicarse de manera consistente en entornos locales y en la nube.

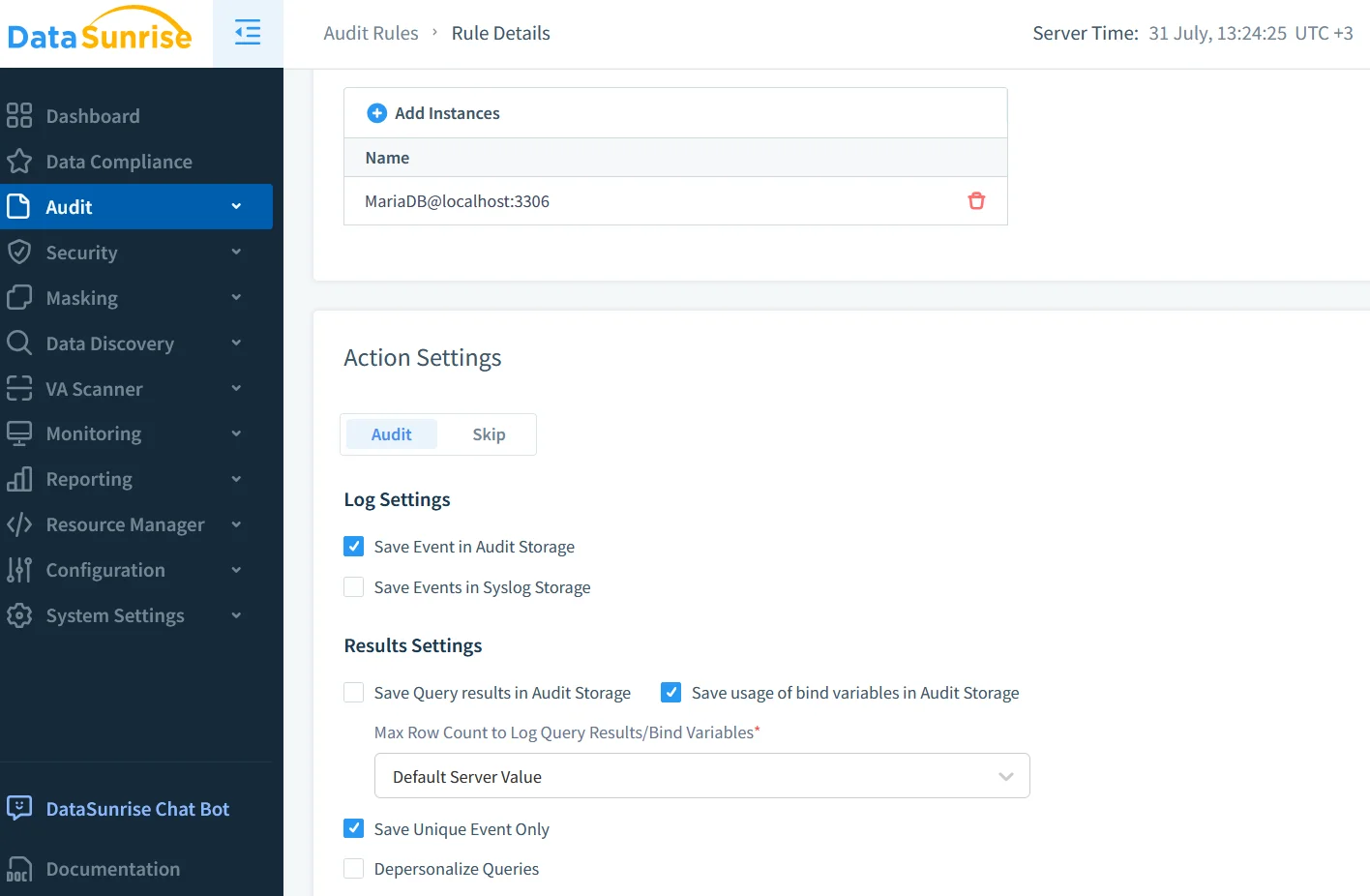

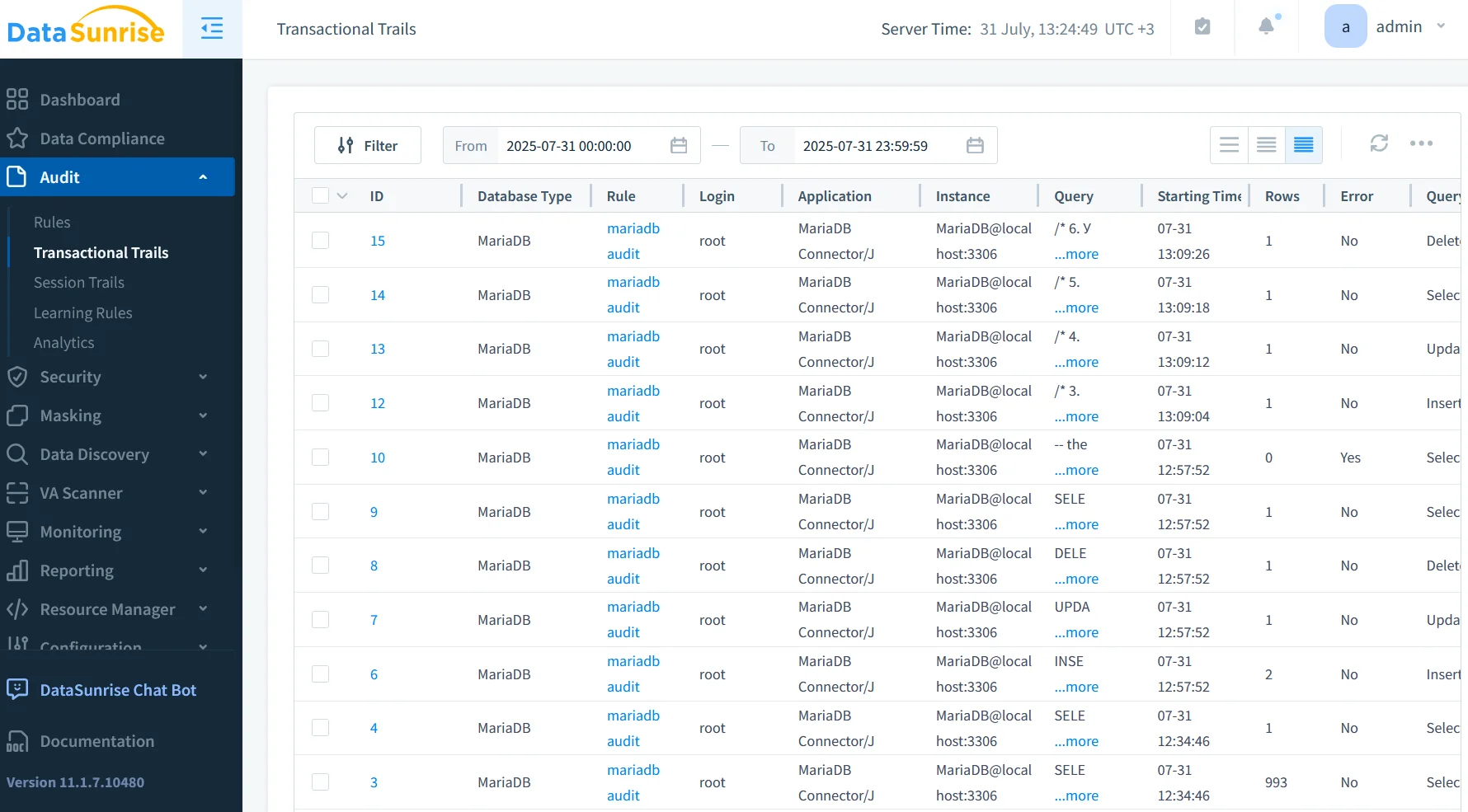

Ampliando la visibilidad con DataSunrise Audit

La auditoría nativa captura una gran cantidad de señales, pero a veces se necesita correlación entre plataformas, enmascaramiento consciente de políticas o una retención a largo plazo que supere los límites de la plataforma. El proxy de DataSunrise añade estas capas sin modificar el código de la aplicación.

- Registro de auditoría unificado: Los eventos de MariaDB se combinan con los de PostgreSQL, Snowflake o MongoDB en el registro de auditoría de DataSunrise, lo que permite análisis centralizados.

- Políticas contextuales: Reglas de granularidad fina refuerzan el principio de mínimos privilegios, descrito en la guía de Reglas de Auditoría.

- Paneles de cumplimiento alineados con GDPR y otras regulaciones muestran mapas de calor que se corresponden exactamente con los nombres de objetos de MariaDB.

Una implementación típica inserta el proxy inverso de DataSunrise entre la aplicación y la base de datos, ya sea como un contenedor side‑car, un dispositivo físico o una VM en su pila de orquestación preferida. Actualice la cadena de conexión de la base de datos para que apunte al proxy y permita que DataSunrise retransmita el tráfico mientras enriquece los eventos con contexto.

Mantener el cumplimiento sin sacrificar el rendimiento

Las pruebas de rendimiento demuestran que, con server_audit_events limitado a QUERY y CONNECT, el sobrecosto se mantiene por debajo del 5 %. Cuando es obligatorio tener una latencia inferior al milisegundo, considere registrar en el manejador FILE y descargar la recolección a través de un transportador de logs como Filebeat o rsyslog. La investigación de DataSunrise sobre el rendimiento de bases de datos para el almacenamiento de auditorías analiza estrategias de I/O que mantienen el rendimiento incluso bajo cargas de trabajo muy variables.

Finalmente, recuerde que los registros por sí solos no garantizan el cumplimiento. Los reguladores buscan controles preventivos, como el enmascaramiento dinámico, controles de detección como alertas en tiempo real y controles correctivos, como la terminación automática de sesiones. Combinar el Registro de Auditoría de MariaDB con el descubrimiento, el enmascaramiento y la clasificación potenciados por GenAI cierra ese ciclo.

Conclusión

El Registro de Auditoría de MariaDB ha evolucionado de ser un simple registro de declaraciones a convertirse en una cámara de seguridad de alta resolución —una que capta en tiempo real, etiqueta lo que observa mediante GenAI y ofrece las pruebas que demandan los comités de seguridad. Ya sea que se confíe únicamente en el registro nativo o se canalice el tráfico a través de DataSunrise, el camino es el mismo: recopilar eventos ricos, enriquecerlos con contexto y permitir que los sistemas inteligentes los conviertan en acciones. Con el enmascaramiento dinámico protegiendo los datos en el momento del acceso y el descubrimiento de datos manteniéndolo informado sobre dónde residen los riesgos, el cumplimiento pasa de ser una carga reactiva a una ventaja proactiva. Es el momento de aprovechar esa ventaja y permitir que el registro de auditoría funcione de manera más inteligente, no solo más ardua.

Protege tus datos con DataSunrise

Protege tus datos en cada capa con DataSunrise. Detecta amenazas en tiempo real con Monitoreo de Actividad, Enmascaramiento de Datos y Firewall para Bases de Datos. Garantiza el Cumplimiento de Datos, descubre información sensible y protege cargas de trabajo en más de 50 integraciones de fuentes de datos compatibles en la nube, en instalaciones y sistemas de IA.

Empieza a proteger tus datos críticos hoy

Solicita una Demostración Descargar Ahora