Tipos de Enmascaramiento de Datos: Cómo Proteger Datos Sensibles

Introducción

Proteger datos sensibles es una parte crítica de mantener la seguridad y el cumplimiento normativo. El enmascaramiento de datos es la práctica de ocultar datos reales con valores ficticios pero realistas para reducir el riesgo de exposición tanto en entornos de prueba como en entornos productivos. Este artículo explora los principales tipos de enmascaramiento de datos, los métodos comunes de enmascaramiento y cómo plataformas dedicadas como DataSunrise ofrecen soluciones de enmascaramiento flexibles, seguras y escalables.

Tipos de Enmascaramiento de Datos

Enmascaramiento Estático de Datos (SDM)

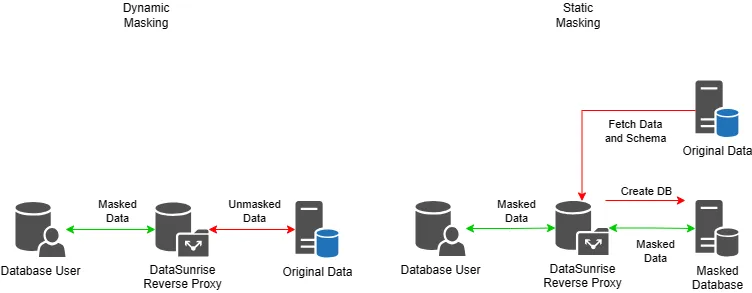

El enmascaramiento estático de datos transforma la información in situ o durante la exportación para crear una versión saneada para su uso en entornos de prueba o desarrollo. Modifica los datos sensibles antes de que abandonen el sistema productivo.

Ejemplo: Los nombres y los identificadores de pacientes en un conjunto de datos de salud son sustituidos por valores ficticios, permitiendo a los desarrolladores utilizar el conjunto de datos sin exponer información personal real.

Enmascaramiento Dinámico de Datos (DDM)

El enmascaramiento dinámico de datos oculta la información en el momento de la consulta. Los datos originales permanecen sin cambios, pero los usuarios no autorizados solo ven salidas enmascaradas basadas en su nivel de acceso. Este método funciona mejor en entornos en vivo donde se requiere protección en tiempo real.

Ejemplo: Un agente de soporte consulta un registro de cliente, pero solo ve los últimos cuatro dígitos del número de teléfono del cliente y una dirección de correo electrónico ofuscada.

Enmascaramiento In Situ

Esta técnica enmascara los datos directamente en el entorno productivo. Aunque a veces es necesaria, introduce un mayor riesgo y debe utilizarse con precaución. A diferencia del SDM, no existe una copia de seguridad segura de los valores originales.

Cuándo y Cómo Ocurre el Enmascaramiento

- Enmascaramiento estático: Enmascaramiento único aplicado antes de que los datos abandonen la base de datos de producción.

- Enmascaramiento dinámico: Enmascaramiento en tiempo real basado en reglas durante la ejecución de la consulta, típicamente a través de un proxy.

Enmascaramiento Reversible vs. Irreversible

- Reversible: Métodos de encriptación o tokenización que permiten acceder a los valores originales cuando sea necesario.

- Irreversible: La sustitución o el barajado eliminan la posibilidad de recuperar los datos originales, ideal para entornos de desarrollo/prueba.

Métodos Populares de Enmascaramiento de Datos

Sustitución

Reemplaza los valores reales con otros fabricados que parecen realistas. Se utiliza cuando el formato de los datos debe mantenerse válido.

Original: John Doe Masked: James Smith

Barajado

Ordena de forma aleatoria los datos dentro de una columna para mantener las propiedades estadísticas sin conservar los valores reales.

Original: Alice, Bob, Charlie Masked: Charlie, Alice, Bob

Encriptación

Aplica algoritmos criptográficos para convertir datos en formatos ilegibles, reversible con una clave.

Original: John Doe Masked: Xk9fTm1pR2w=

Tokenización

Reemplaza los datos con un token. Los datos originales se almacenan de forma segura en una bóveda de tokens y se recuperan mediante acceso autorizado.

Original: 4111-1111-1111-1111 Masked: TOKEN12345

Herramientas DBMS vs. Soluciones de Enmascaramiento Dedicadas

Algunas plataformas DBMS nativas ofrecen enmascaramiento a través de vistas o procedimientos almacenados. Aunque son útiles, a menudo carecen de flexibilidad, gestión centralizada y auditabilidad.

| Característica | Herramientas DBMS Nativas | DataSunrise |

|---|---|---|

| Variedad de Técnicas | Enmascaramiento básico por sustitución/vista | Sustitución, tokenización, encriptación FF3, enmascaramiento condicional |

| Enmascaramiento Dinámico | Raro o complejo de implementar | DDM incorporado basado en proxy con motor de reglas |

| Auditoría y Registro | Manual | Registros centralizados, auditoría de enmascaramiento por usuario/consulta |

| Gestión de Políticas | Dispersas en scripts y vistas | Centralizada mediante GUI o CLI |

| Soporte Multi-BD | Limitado al proveedor | Funciona en MS SQL, Oracle, PostgreSQL, etc. |

Enmascaramiento con DataSunrise

DataSunrise admite tanto el enmascaramiento estático como el dinámico con un control granular. La interfaz web y la CLI ofrecen flexibilidad para equipos empresariales, ingenieros de pruebas y pipelines de DevOps por igual.

Enmascaramiento Dinámico a través de CLI

executecommand.bat addMaskRule -name script-rules -instance aurora \ -login aurorauser -password aurorauser -dbType aurora -maskType fixedStr \ -fixedVal XXXXXXXX -action mask \ -maskColumns 'test.table1.column2;test.table1.column1;'

Esta regla reemplaza las columnas especificadas con valores fijos durante la ejecución sin alterar los datos en reposo.

Conclusión

El enmascaramiento de datos juega un papel vital en la protección de datos personales y regulados en entornos de prueba, desarrollo y producción. Elegir el tipo adecuado—ya sea estático o dinámico—depende de su caso de uso, requisitos de cumplimiento y modelo operativo.

Aunque las herramientas nativas pueden proporcionar una cobertura básica, resultan insuficientes para empresas modernas que requieren una protección de datos multiplataforma, auditada y basada en políticas. DataSunrise ofrece una solución de enmascaramiento madura y escalable con soporte para múltiples técnicas de enmascaramiento e integración sin fisuras en los entornos.

Solicite una demostración para explorar cómo DataSunrise puede ayudar a asegurar sus datos sensibles y hacer cumplir las políticas de enmascaramiento en toda su organización.