Registro de Auditoría de AlloyDB para PostgreSQL

AlloyDB para PostgreSQL aporta elasticidad nativa de la nube al conocido motor de Postgres, pero con gran poder viene una estricta responsabilidad de quién hace qué con qué datos. Un Registro de Auditoría de AlloyDB para PostgreSQL bien diseñado se transforma rápidamente de una casilla de verificación de cumplimiento en un activo estratégico para la seguridad y la analítica. Este artículo explica la auditoría en tiempo real, el enmascaramiento dinámico, el descubrimiento de datos, la configuración nativa de auditoría en Google Cloud, el aprovechamiento de DataSunrise para una inspección profunda, y ofrece un vistazo a cómo la IA generativa (GenAI) puede descubrir anomalías sigilosas en tus registros.

Por qué importa un Registro de Auditoría Moderno

Regulaciones como las normativas de cumplimiento exigen controles demostrables. Sin embargo, un registro de auditoría también alimenta la forense operativa, la analítica de uso e incluso la optimización de costos. Bajo el capó, AlloyDB emite cargas enriquecidas en Cloud Logging que capturan cada instrucción, cambio de rol y punto de contacto en la red — el combustible en bruto para paneles en tiempo real o para el aprendizaje automático posterior. Al combinarse con el descubrimiento de datos y el enmascaramiento dinámico de datos, obtienes una visibilidad de extremo a extremo sin exponer valores sensibles a miradas curiosas.

Flujos de Auditoría en Tiempo Real

AlloyDB escribe los eventos del motor de PostgreSQL en Cloud Logging en cuestión de segundos. Reenvía esos registros a Pub/Sub y transmítelos a BigQuery o Splunk para consultas instantáneas y alertas. Un ejemplo sencillo en BigQuery podría ser:

CREATE OR REPLACE EXTERNAL TABLE alloydb_audit.log_entries

WITH CONNECTION `projects/$PROJECT_ID/locations/$REGION/connections/alloydb_logging`;

SELECT

JSON_VALUE(log_entry, '$.protoPayload.authenticationInfo.principalEmail') AS actor,

JSON_VALUE(log_entry, '$.protoPayload.metadata.databaseName') AS database,

JSON_VALUE(log_entry, '$.protoPayload.metadata.statement') AS statement,

timestamp

FROM alloydb_audit.log_entries

WHERE timestamp >= TIMESTAMP_SUB(CURRENT_TIMESTAMP(), INTERVAL 15 MINUTE);

La consulta se actualiza cada minuto en Looker para resaltar actividades sospechosas, haciendo que la auditoría en tiempo real sea tangible en lugar de teórica.

Descubrimiento de Datos y Enmascaramiento Dinámico

Los motores de descubrimiento recorren esquemas, clasifican la información de identificación personal (PII) y alimentan políticas que DataSunrise aplica en línea. Una vez que el motor etiqueta una columna como nombre del titular de la tarjeta, una regla de enmascaramiento dinámico puede reemplazar automáticamente caracteres para cualquier sesión que no tenga el rol de Auditor:

-- ejecutado en la consola de DataSunrise

ADD MASKING RULE mask_pan

ON TABLE sales.cards

COLUMN card_number STRATEGY partial(6, 4);

Debido a que la regla se sitúa entre la aplicación y AlloyDB, los desarrolladores continúan trabajando con el SQL que conocen, mientras que los auditores solo ven lo que están autorizados a ver — una forma elegante de aplicar el principio de mínimos privilegios. La lógica de un enmascaramiento profundo se explica más detalladamente en el artículo de DataSunrise sobre enmascaramiento dinámico de datos.

Panorama de Seguridad y Cumplimiento

Una sola brecha puede erosionar la confianza del cliente más rápido de lo que cualquier campaña de marketing pueda construirla. El Monitoreo de Actividad de la Base de Datos añade análisis de comportamiento, emitiendo alertas cuando las sesiones se desvían de las normas establecidas. Los registros de auditoría estrechamente vinculados simplifican las atestiguaciones para GDPR, HIPAA, PCI-DSS y otros, como se detalla en el artículo de DataSunrise sobre normativas de cumplimiento. La detección avanzada de amenazas, los controles basados en roles y el almacenamiento cifrado — todos integrales en AlloyDB — proporcionan la base sobre la cual se sustenta el registro de auditoría.

Configuración de la Auditoría Nativa en Google Cloud

De manera predeterminada, AlloyDB produce registros del motor similares a la salida estándar de PostgreSQL log_statement y log_connections, pero reforzados para entornos multinquilino en la nube:

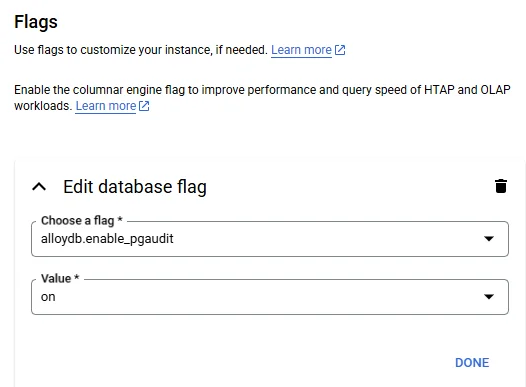

- Habilita las Banderas de Auditoría – En la consola de Google Cloud, navega a AlloyDB Clusters ➜ Configuración ➜ Flags y establece

log_statement = 'all'o valores más finos comoddl. - Activa la Extensión pgAudit – AlloyDB incluye pgAudit. Conéctate vía psql y ejecuta:

CREATE EXTENSION IF NOT EXISTS pgaudit; ALTER SYSTEM SET pgaudit.log = 'read, write, ddl'; SELECT pg_reload_conf(); - Exporta a Cloud Logging – Por defecto, las entradas de auditoría llegan a Cloud Logging bajo el tipo de recurso

alloydb.googleapis.com/Cluster. Crea un sink hacia BigQuery para analíticas a largo plazo o hacia Cloud Storage para un archivo en frío. - Ajusta la Retención y CMEK – Aplica políticas de retención a nivel de organización y claves de cifrado gestionadas por el cliente para satisfacer los mandatos de soberanía regional.

alloydb.enable_pgaudit en Google Cloud.Debido a que AlloyDB comparte el ADN de Postgres, las mismas habilidades en la configuración de pgAudit se transfieren sin problemas, al mismo tiempo que obtienes la elasticidad y el indexado automático que a Postgres le falta.

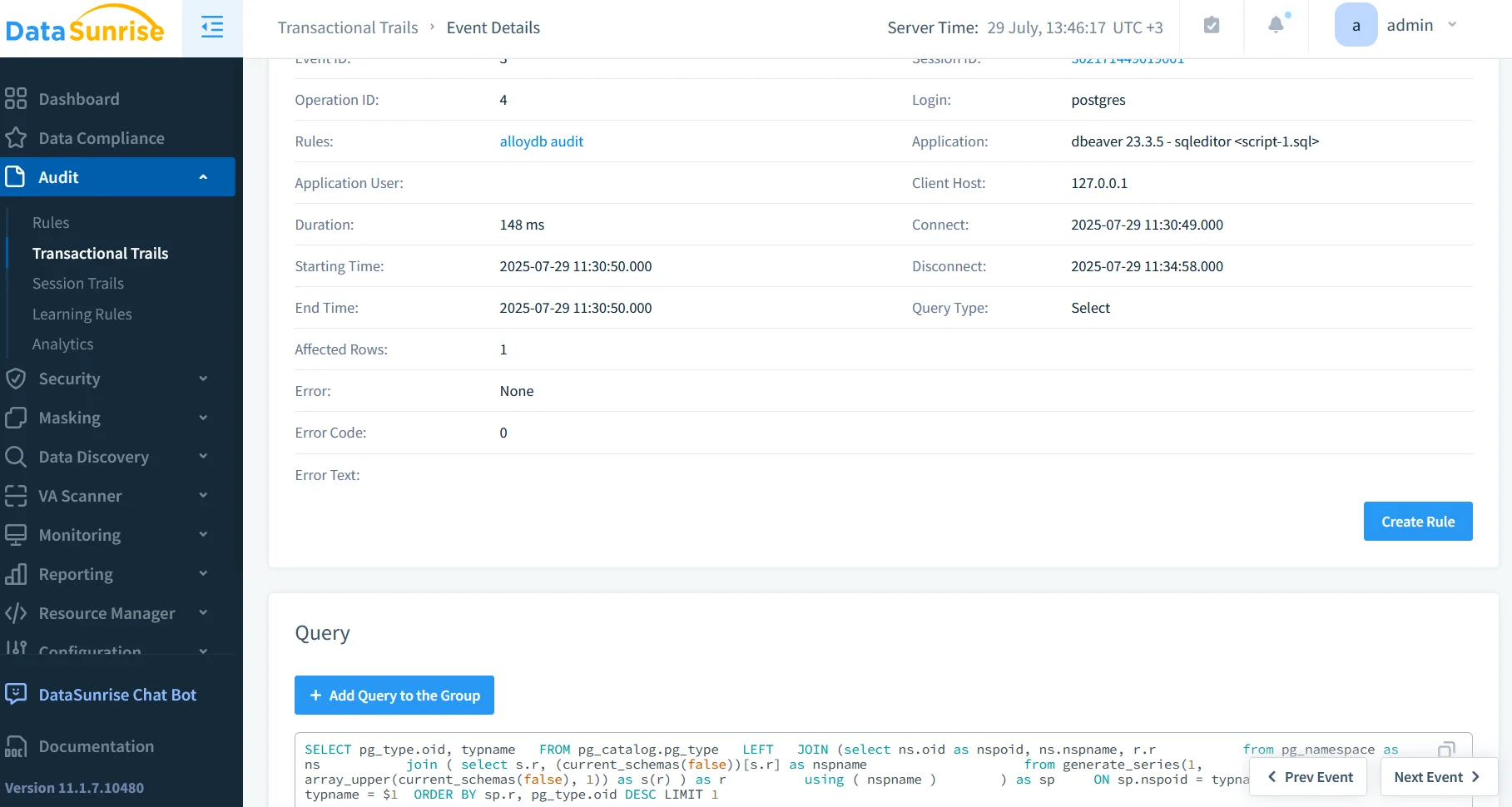

Fortalecimiento con Auditoría DataSunrise

Cuando la auditoría nativa no puede interceptar el tráfico de red cifrado o aplicar evaluaciones de riesgo contextuales, DataSunrise llena el vacío. Desplegado como un proxy inverso frente a AlloyDB, este:

- Captura el SQL completo antes de su ejecución, incluyendo los valores enlazados.

- Almacena Registros de Auditoría a prueba de manipulaciones en ClickHouse o S3.

- Correla sesiones, usuarios, direcciones IP e identificadores de aplicaciones para el Monitoreo de Actividad de la Base de Datos.

- Genera informes listos para el cumplimiento (SOX, PCI-DSS) en pocos clics.

Un patrón de despliegue típico es enrutar el tráfico de la aplicación a través de DataSunrise en un clúster regional de GKE. Terraform puede adjuntar un balanceador de carga externo global, con la regla de reenvío tcp:5432 ➜ datasunrise ➜ alloydb, preservando las listas blancas de IP mientras añade inspección profunda de paquetes.

GenAI se Encuentra con el Registro de Auditoría

Los modelos de lenguaje grandes son sorprendentemente buenos para detectar lo novedoso — aquello que la mayoría de los motores de reglas pasan por alto. Alimenta los registros de AlloyDB en Vertex AI o en cualquier LLM local y solicita, como si fueras un analista junior:

from vertexai.preview.language_models import ChatModel

import base64, json, google.cloud.logging_v2 as glog

client = glog.Client()

entries = client.list_entries(

filter_="resource.type=\"alloydb.googleapis.com/Cluster\" timestamp>\"2025-07-28T00:00:00Z\""

)

raw = "\n".join(json.dumps(e.to_api_repr()) for e in entries)

chat = ChatModel.from_pretrained("gemini-1.5-pro-preview")

response = chat.start_chat()

response.send_message(

"You are a SOC analyst. Highlight unusual multi-row DELETEs executed by service accounts "

"in the last 24h. Logs:\\n" + raw[:12000]

)

print(response.last)

El modelo resume los picos en los registros (“ServiceAccount-A eliminó 12 veces más filas que el promedio semanal a las 02:14 UTC”) y recomienda medidas de seguimiento. Para un flujo de trabajo más determinista, combina los insights de GenAI con políticas deterministas: si el modelo genera una severidad ≥ 0.7, DataSunrise puede poner en cuarentena automáticamente la sesión.

Integrándolo Todo

Un resiliente Registro de Auditoría de AlloyDB para PostgreSQL no es una única función, sino un ecosistema:

- Cloud Logging + pgAudit para una cobertura nativa.

- DataSunrise para una inspección más profunda, enmascaramiento y artefactos de cumplimiento.

- GenAI para aportar contexto que los paneles por sí solos no pueden ofrecer.

- Enmascaramiento Dinámico y Descubrimiento de Datos para mantener los secretos en secreto, manteniendo al mismo tiempo la posibilidad de búsqueda.

Conclusión

La frase clave Auditoría de Base de Datos para AlloyDB para PostgreSQL abarca mucho más que la retención de registros. Señala un compromiso con la visibilidad, la privacidad y la mejora continua. Al adoptar las herramientas nativas de Google Cloud, ampliar con el tejido de seguridad de DataSunrise y experimentar con análisis impulsados por GenAI, los equipos pueden transformar un acumulado de auditorías en una barrera proactiva que escala con sus cargas de trabajo más ambiciosas. El futuro del Registro de Auditoría de AlloyDB para PostgreSQL es, por lo tanto, menos acerca de perseguir las brechas de ayer y más sobre predecir las de mañana — hoy.

Protege tus datos con DataSunrise

Protege tus datos en cada capa con DataSunrise. Detecta amenazas en tiempo real con Monitoreo de Actividad, Enmascaramiento de Datos y Firewall para Bases de Datos. Garantiza el Cumplimiento de Datos, descubre información sensible y protege cargas de trabajo en más de 50 integraciones de fuentes de datos compatibles en la nube, en instalaciones y sistemas de IA.

Empieza a proteger tus datos críticos hoy

Solicita una Demostración Descargar Ahora