Violación de Datos: Una Amenaza Importante a Considerar

Introducción

Las violaciones de datos se han convertido en un hecho demasiado habitual en el mundo digital actual. Apenas pasa una semana sin que se conozca otra brecha de seguridad importante que exponga datos sensibles de los clientes. Las violaciones de datos pueden causar daños graves a personas y empresas. Pueden llevar a la exposición de información sensible, como números de tarjetas de crédito, historiales médicos y secretos corporativos.

Este artículo discutirá las violaciones de datos. Las violaciones de datos implican la filtración de información. Abordaremos los costos de estas violaciones. También discutiremos las razones comunes por las que ocurren las violaciones de datos.

Conociendo estos fundamentos, puedes salvaguardar tus datos y saber qué hacer si ocurre una brecha de seguridad.

¿Qué Es una Violación de Datos?

Una violación de datos ocurre cuando personas no autorizadas visualizan, toman o utilizan información importante. Las fugas de datos pueden suceder cuando hackers acceden a las bases de datos, sistemas o redes de una organización. Las violaciones también pueden ocurrir debido a amenazas internas por parte de empleados, ya sea de forma accidental o maliciosa.

La información expuesta a menudo incluye datos que pueden ser utilizados por ladrones de identidad o estafadores financieros, tales como:

- Nombres y direcciones

- Números de seguro social

- Detalles de tarjetas de crédito o cuentas bancarias

- Nombres de usuario y contraseñas

- Información de salud protegida

Las violaciones de datos resultan extremadamente costosas para las organizaciones afectadas. Según el Informe de Costos de una Violación de Datos de IBM, el costo total promedio de una violación en 2022 fue de 4.35 millones de dólares. Además, estas violaciones erosionan la confianza de los clientes y pueden derivar en multas regulatorias y acciones legales.

Violación de Datos: Tipos de Información Filtrada

La información específica expuesta en una violación depende de los datos que la organización afectada recopila y almacena. Sin embargo, algunos de los tipos más comunes de información sensible filtrada en las violaciones de datos incluyen:

- Información de Identificación Personal (PII): Esta información puede ayudar a identificar a una persona. Incluye su nombre, dirección, fecha de nacimiento, número de seguro social, número de licencia de conducir y número de pasaporte.

- Datos financieros: Los números de tarjetas de crédito, los detalles de cuentas bancarias y otra información financiera son objetivos frecuentes para los hackers. Estos datos les permiten realizar compras fraudulentas o retirar dinero de las cuentas.

- Credenciales de acceso: Los nombres de usuario y contraseñas para cuentas de correo electrónico, bancarias, de compras y otras cuentas en línea son de gran valor para los atacantes. Con esta información, los delincuentes pueden acceder a cuentas, efectuar cambios no autorizados o robar datos adicionales.

- Información de Salud Protegida (PHI): Leyes como HIPAA exigen mantener segura la información de salud, como los registros médicos y las reclamaciones de seguros. Sin embargo, las violaciones de datos frecuentemente la exponen. La PHI puede ser utilizada para el robo de identidad médica y el fraude en seguros.

- Los hackers pueden intentar robar información importante de la empresa, como diseños de productos, código fuente o planes estratégicos. Los competidores pueden adquirir esta información o utilizarla para espionaje corporativo.

En 2017, los hackers accedieron al sistema de Equifax y robaron información personal de 147 millones de personas. Esto incluyó nombres, números de seguro social, fechas de nacimiento, direcciones y números de licencia de conducir. La violación le costó a Equifax más de 575 millones de dólares en multas y acuerdos.

Los Altos Costos de las Violaciones de Datos

Las brechas de seguridad son increíblemente costosas para las organizaciones víctimas. Los costos típicos incluyen:

- Investigar y reparar las vulnerabilidades de seguridad que permitieron la violación

- Establecer servicios de monitoreo de crédito y protección contra el robo de identidad para los clientes afectados

- Compensar a los clientes por cargos fraudulentos o dinero sustraído

- Pagar multas regulatorias por violar las leyes de protección de datos

- Enfrentar demandas y pagar honorarios legales

- Perder negocio debido al daño en la reputación

Las brechas de seguridad afectan la confianza del cliente, haciendo que muchos opten por llevar su negocio a otros proveedores cuando ocurre una violación.

En 2013, Target sufrió una violación de datos que afectó la información de débito y crédito de 40 millones de clientes. La violación terminó costándole a Target más de 300 millones de dólares, considerando los gastos legales, los acuerdos en demandas y las ventas perdidas. Los beneficios de la compañía cayeron en más del 40% en el trimestre posterior al anuncio de la violación.

Causas de la Fuga de Información

¿Qué es lo que causa exactamente las violaciones de datos? Los atacantes pueden acceder a información sensible de diversas maneras, pero las causas comunes incluyen el acceso no autorizado.

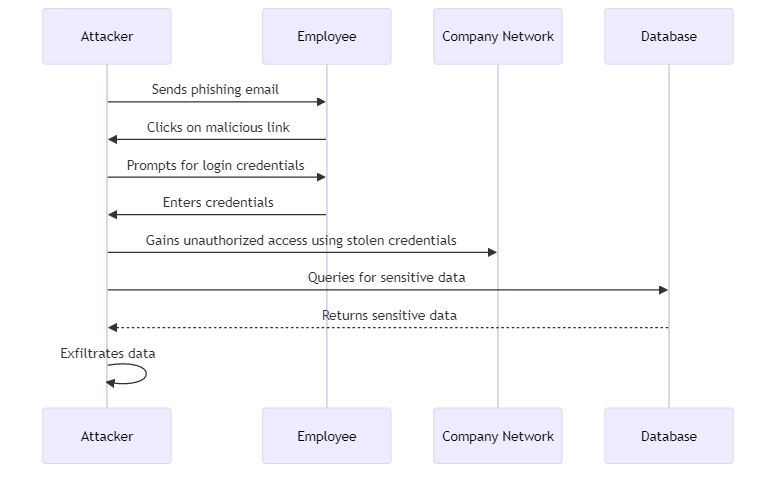

- Phishing e ingeniería social: Los hackers pueden engañar a los empleados haciéndose pasar por un negocio legítimo o por personal de soporte técnico. Esto se realiza a través de correos electrónicos o llamadas telefónicas con el fin de obtener información de inicio de sesión u otros datos sensibles. El phishing es una de las principales causas de las violaciones.

- Malware: Los atacantes pueden infectar los sistemas de una organización con software malicioso diseñado para robar datos. El malware generalmente se propaga a través de archivos adjuntos en correos electrónicos, descargas de software o sitios web infectados.

- Fallos en el software sin parches: Los hackers se aprovechan de las vulnerabilidades en el software que las organizaciones no actualizan o corrigen. Una falla conocida en un marco de aplicación web, por ejemplo, fue la causa de la violación en Equifax.

- Bases de datos y almacenamiento en la nube mal configurados: Si las bases de datos o el almacenamiento en la nube no están asegurados, cualquiera puede acceder fácilmente a los datos a través de un navegador web. Las malas configuraciones han llevado a la exposición de cientos de millones de registros.

- Amenazas internas: No todas las filtraciones son causadas por atacantes externos; a veces los propios empleados o contratistas pueden, ya sea intencionalmente por beneficio personal o de forma accidental por prácticas de seguridad descuidadas, causar la filtración de datos. Un ejemplo reciente es el de un empleado de Twitter atrapado vendiendo datos de usuarios en la dark web.

Para ilustrar, en 2020 la cadena hotelera Marriott sufrió una violación de datos a través de ingeniería social. Los hackers engañaron a dos empleados de una franquicia para que les proporcionaran su información de inicio de sesión. Esto permitió a los hackers acceder a la información personal de 5.2 millones de huéspedes. Los datos filtrados incluían nombres, direcciones, números telefónicos, información de cuentas de lealtad y más.

Minimizando el Riesgo de una Violación de Datos

Cada organización enfrenta el riesgo de sufrir violaciones de datos. Sin embargo, las compañías pueden tomar medidas para reducir este riesgo y minimizar el impacto de cualquier brecha.

- Implementar controles de acceso fuertes y principios de mínimo privilegio para asegurar que solo los empleados autorizados puedan visualizar datos sensibles (controles de acceso).

- Encriptar los datos tanto en tránsito como en reposo.

- Mantener todos los sistemas y software actualizados y parcheados contra vulnerabilidades conocidas.

- Proporcionar una capacitación exhaustiva en concienciación sobre seguridad para que los empleados reconozcan amenazas como el phishing.

- Utilizar herramientas para monitorear sistemas y bases de datos en busca de actividades sospechosas.

- Contar con un plan de respuesta a incidentes para investigar y remediar rápidamente en caso de una violación.

Una empresa que ofrece soluciones integrales para la seguridad de datos y bases de datos es DataSunrise. Sus herramientas ayudan a las compañías a encontrar, monitorear y proteger información valiosa. Además, aseguran el cumplimiento de regulaciones como el GDPR y HIPAA.

Adicionalmente, permiten respuestas rápidas ante posibles violaciones de seguridad. Entre sus capacidades clave se encuentran el monitoreo de actividad en bases de datos, el enmascaramiento de datos, el escaneo OCR y el descubrimiento de datos sensibles.

El equipo de DataSunrise facilita el inicio en el uso de sus intuitivos y adaptables instrumentos de seguridad y cumplimiento. Visita su sitio para agendar una demostración y ver cómo pueden proteger los datos de tu organización contra violaciones.

Resumen y Conclusión

Las violaciones de datos representan un riesgo inmenso para organizaciones de todos los tamaños e industrias. Las compañías pueden evitar filtraciones de datos y brechas de seguridad conociendo qué son, cuáles son sus costos y cómo ocurren. Esto incluye la implementación de controles de acceso robustos, la encriptación de datos sensibles, la actualización de los sistemas contra vulnerabilidades, la capacitación de los empleados y el aprovechamiento de soluciones de seguridad de datos ofrecidas por expertos como DataSunrise.

Las violaciones de datos son una amenaza creciente. Las organizaciones que se centran en la seguridad y cuentan con un plan de respuesta protegerán sus datos y mantendrán la confianza del cliente. No esperes a que ocurra una brecha de seguridad para actuar. Invierte hoy en la protección de datos para asegurar tus activos más valiosos.

Siguiente