Archivos PEM

Introducción

Cuando trabajas con criptografía, certificados y llaves, con frecuencia encontrarás el formato archivo PEM. PEM significa Privacy Enhanced Mail (Correo Mejorado con Privacidad) y ofrece un método ampliamente adoptado para almacenar y compartir llaves criptográficas, certificados y otros datos sensibles. Este artículo desglosa los archivos PEM: qué son, cómo funcionan y cómo contribuyen a una comunicación segura.

¿Qué es un archivo PEM?

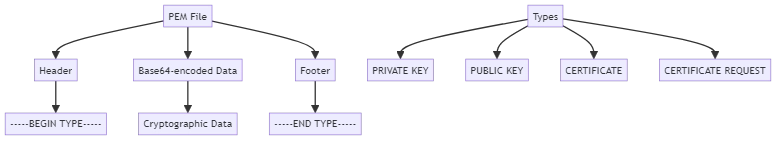

Los archivos PEM son archivos basados en texto que siguen un formato específico para almacenar información criptográfica. Estos archivos incluyen datos codificados en base64 rodeados por cabeceras y pies de página legibles. Estos marcadores aclaran el tipo de contenido, como llaves privadas, llaves públicas, certificados o solicitudes de certificados.

A continuación se muestra un ejemplo de una llave privada RSA en formato PEM:

-----BEGIN RSA PRIVATE KEY----- MIIEogIBAAKCAQEAqhAx9UqRW/rP/3uw5UDHENVOzlq2ljPbe0TqA8+KKS7dABYJ ... K5xGP+LPgzCc7Dkp2+jE8SJOuTrFLRWhlkBvZKRwfQ== -----END RSA PRIVATE KEY-----

Estos datos aparecen entre los marcadores -----BEGIN RSA PRIVATE KEY----- y -----END RSA PRIVATE KEY-----. Estos definen claramente el tipo de contenido.

El Formato PEM

Los archivos PEM buscan ser legibles para humanos y facilitar la transmisión. La codificación base64 permite que datos binarios pasen a través de sistemas diseñados para texto plano. Como consecuencia, puedes utilizar archivos PEM en correos electrónicos o scripts de configuración sin complicaciones.

Puedes almacenar múltiples tipos de datos criptográficos en archivos PEM, incluyendo:

- Llaves privadas (RSA, DSA, EC)

- Llaves públicas

- Certificados (X.509)

- Solicitudes de firma de certificados (CSRs)

- Listas de revocación de certificados (CRLs)

Cada sección utiliza marcadores de cabecera y pie únicos. Por ejemplo:

- Llave privada:

-----BEGIN PRIVATE KEY----- - Llave pública:

-----BEGIN PUBLIC KEY----- - Certificado:

-----BEGIN CERTIFICATE-----

Certificados PEM

Uno de los usos más comunes para estos archivos involucra el almacenamiento de certificados X.509. Estos documentos digitales vinculan llaves públicas con identidades verificadas, como nombres de dominio u organizaciones. Las Autoridades Certificadoras (CAs) emiten estos certificados para soportar la encriptación SSL/TLS.

A continuación se muestra un ejemplo de certificado en formato PEM:

-----BEGIN CERTIFICATE----- MIIFSzCCBDOgAwIBAgIQV5Kwra1VwjZdYbSqBlp1DDANBgkqhkiG9w0BAQsFADBG ... Rti0xS/YCrQMsDJD2A8FnhyofiZdkZovFDG4NmSWxRU4AXrWTg== -----END CERTIFICATE-----

Cada certificado contiene detalles del emisor, llaves públicas, periodos de validez y otros metadatos. Durante un proceso SSL/TLS, un servidor presenta este certificado para demostrar su autenticidad, permitiendo al cliente proceder con una comunicación encriptada.

Trabajando con Archivos PEM

Con frecuencia cargarás, analizarás o manipularás archivos PEM al configurar sistemas encriptados. Afortunadamente, la mayoría de los lenguajes de programación ofrecen bibliotecas que simplifican este proceso. Por ejemplo, en Python puedes usar la biblioteca cryptography:

from cryptography import x509

from cryptography.hazmat.backends import default_backend

with open("certificate.pem", "rb") as cert_file:

cert_data = cert_file.read()

cert = x509.load_pem_x509_certificate(cert_data, default_backend())

print(cert.subject)

Este fragmento carga el certificado e imprime los detalles del sujeto. En otros entornos, herramientas como OpenSSL, java.security de Java, o el módulo crypto de Node.js ofrecen capacidades similares.

Archivos PEM en la Infraestructura Moderna en la Nube

Los archivos PEM son esenciales para la automatización segura y despliegues nativos en la nube. Los casos de uso comunes incluyen:

- Acceso SSH: Almacenamiento de llaves privadas para conectarse a servidores en la nube como AWS EC2

- Kubernetes: Uso de secretos en formato PEM para asegurar pods e ingresses

- Let’s Encrypt: Automatización de certificados TLS con salida en formato PEM

- Infraestructura como Código: Las llaves PEM se integran en scripts de Terraform, Ansible y CI/CD

Conforme la infraestructura se vuelve más dinámica, gestionar los archivos PEM de forma segura es crucial para mantener una comunicación confiable a gran escala.

Conversión de Archivos PEM a Otros Formatos

Si bien el formato PEM es ampliamente soportado, ciertas herramientas y plataformas pueden requerir formatos de certificado diferentes, como DER, PFX (PKCS#12) o JKS (Java KeyStore). Afortunadamente, puedes convertir archivos PEM fácilmente usando OpenSSL.

A continuación se muestran algunas conversiones comunes:

- PEM a DER: Utilizado por algunos sistemas basados en Windows y Java

openssl x509 -outform der -in certificate.pem -out certificate.der

- PEM a PFX (.p12): Útil para importar en Windows o IIS

openssl pkcs12 -export -out certificate.pfx -inkey privatekey.pem -in certificate.pem

- PEM a JKS (a través de un intermedio .p12): Requerido para aplicaciones de Java

# Convertir PEM a PKCS12 openssl pkcs12 -export -out keystore.p12 -inkey key.pem -in cert.pem # Importar .p12 en Java KeyStore keytool -importkeystore -srckeystore keystore.p12 -srcstoretype PKCS12 \ -destkeystore keystore.jks -deststoretype JKS

Antes de convertir, verifica siempre los requisitos del sistema de destino. Un formato incorrecto o cadenas de certificados faltantes pueden ocasionar fallas de autenticación o conexiones fallidas.

Mejores Prácticas para la Seguridad de Archivos PEM

- Encriptar las llaves privadas en reposo utilizando bóvedas de llaves o HSMs

- Configurar permisos estrictos para los archivos (

chmod 600para las llaves privadas) - Rotar certificados y llaves en una programación regular

- Verificar siempre la cadena de certificados antes de confiar en un archivo

- Utilizar protocolos de transferencia seguros (como SFTP o TLS) al mover archivos

Conclusión

Comprender los archivos PEM es crucial para las comunicaciones seguras y los flujos de trabajo de encriptación. Estos archivos almacenan materiales criptográficos sensibles en un formato legible y portable. Por ello, siguen siendo esenciales para sistemas basados en SSL, TLS y PKI.

Para mantener la seguridad, rota tus certificados regularmente, valida las fuentes y protege diligentemente las llaves privadas. Dominar los archivos PEM te proporciona la base para trabajar con herramientas de seguridad modernas, automatizar despliegues seguros y mantener sistemas confiables.

Siguiente