Automatización de Cumplimiento de Datos de TiDB

Introducción

TiDB es una base de datos SQL distribuida, diseñada para el procesamiento transaccional y analítico híbrido (HTAP) con una fuerte compatibilidad con MySQL. Su arquitectura escalable la convierte en una opción popular para cargas de trabajo de SaaS, fintech y comercio electrónico que exigen rendimiento en tiempo real y elasticidad.

No obstante, las empresas que operan en industrias reguladas se enfrentan a requisitos estrictos relacionados con la protección de datos, el monitoreo de accesos y la retención de la información. Para cumplir con estas obligaciones, las organizaciones deben asegurarse de que sus sistemas de bases de datos soporten funciones como el registro de auditoría, la recuperación, el enmascaramiento y la aplicación de políticas, a menudo exigidos por leyes que rigen la privacidad y la rendición de cuentas financiera.

Esta guía presenta la Automatización del Cumplimiento de Datos de TiDB, mostrando cómo TiDB ayuda a automatizar tareas clave de cumplimiento mediante su conjunto de herramientas nativas y cómo DataSunrise extiende estas capacidades con protecciones avanzadas, información en tiempo real e informes listos para empresas.

Qué es el Cumplimiento y Por Qué es Importante

El cumplimiento, en el contexto de la gestión de datos, significa adherirse a los requisitos legales, regulatorios y específicos de la industria que gobiernan la forma en que se maneja información sensible. Esto incluye la protección de datos personales, el mantenimiento de registros de auditoría, el control de accesos y la demostración de que existen salvaguardas adecuadas.

Marcos normativos como GDPR, HIPAA, SOX y PCI DSS fueron creados para hacer que las organizaciones sean responsables de cómo recogen, almacenan y utilizan los datos. Estos estándares tienen como objetivo evitar accesos no autorizados, violaciones de seguridad y el uso indebido de la información, especialmente en sectores como la salud, las finanzas y el comercio electrónico.

No cumplir con los requisitos de cumplimiento puede acarrear más que simplemente una deuda técnica:

- Sanciones financieras: Las multas regulatorias a menudo alcanzan millones de dólares por violaciones.

- Daño a la reputación: Las brechas de datos erosionan la confianza del cliente y afectan la credibilidad de la marca.

- Riesgo operacional: Sin controles adecuados, se vuelve más difícil detectar y responder a amenazas o incidentes.

Para los equipos de datos, el cumplimiento también aporta estructura y visibilidad a los sistemas críticos. Define quién puede acceder a qué, garantiza que las acciones se registren y crea una cadena de responsabilidad verificable. En resumen, un cumplimiento sólido no es solo una casilla marcada, sino la base para un crecimiento seguro y escalable.

Funciones Nativas para la Automatización del Cumplimiento de Datos en TiDB

1. Registro de Auditoría (Edición Empresarial)

La Edición Empresarial de TiDB (v7.1+) soporta el registro de auditoría configurable utilizando filtros y reglas basadas en SQL. Los administradores pueden definir qué actividad capturar, tales como eventos de conexión, operaciones DML/DDL o fallos de autenticación, y almacenar los registros en formato JSON o texto.

Ejemplo de Código:

-- Habilitar auditoría y definir filtros

SET GLOBAL tidb_audit_enabled = 1;

SET GLOBAL tidb_audit_log_format = 'json';

SET GLOBAL tidb_audit_log_redacted = ON;

SET @rule = '{

"filter": [

{ "class": ["DML"], "status_code": [0] }

]

}';

SELECT audit_log_create_filter('dml_events', @rule);

SELECT audit_log_create_rule('dml_events', 'user@%', true);

Los registros pueden revisarse directamente o consultarse a través de INFORMATION_SCHEMA.CLUSTER_LOG. Para más detalles, consulte la Guía de Auditoría de Bases de Datos de TiDB (PDF).

2. Recuperación a un Punto en el Tiempo (PITR)

La herramienta br (Backup & Restore) de TiDB permite programar copias de seguridad completas e incrementales de los registros para retrocesos o recuperaciones. Esto es crucial para cumplir con las regulaciones que exigen resiliencia de datos y auditabilidad.

Ejemplo de Código:

# Programar copia de seguridad continua de los registros

tiup br log start --task-name=pitr --pd="${PD_IP}:2379" \

--storage='s3://compliance-logs'

Ejemplo de Código:

# Restaurar a una marca de tiempo específica

tiup br restore point \

--pd="${PD_IP}:2379" \

--storage='s3://compliance-logs' \

--full-backup-storage='s3://compliance-snapshots' \

--restored-ts '2025-07-09 12:00:00+0000'

Consulte la documentación oficial de PITR para obtener detalles sobre cómo configurar intervalos de copia de seguridad de registros, ajustar las políticas de retención y restaurar desde instantáneas. Una configuración adecuada de PITR es esencial para cumplir con los requisitos de preparación ante auditorías y recuperarse rápidamente de incidentes como corrupción de datos, eliminación o modificaciones no autorizadas.

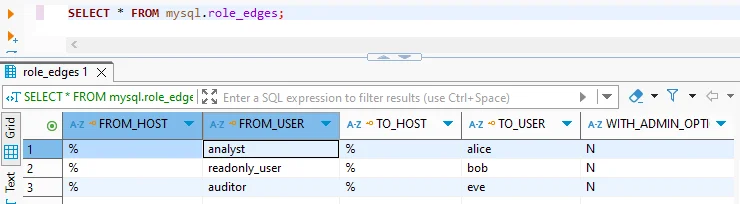

3. Control de Acceso y Descubrimiento Manual

TiDB soporta el control de acceso basado en roles al estilo MySQL (RBAC), lo que permite a los administradores definir qué usuarios pueden acceder a qué datos. En entornos regulados, hacer cumplir el acceso mínimo necesario ayuda a reducir la exposición a riesgos y a cumplir con los requisitos de confidencialidad de la información.

Ejemplo de Código:

CREATE USER 'auditor'@'%' IDENTIFIED BY 'Audit123!';

GRANT SELECT ON finance_data.* TO 'auditor'@'%';

Además de establecer políticas de acceso, es importante identificar qué tablas y columnas pueden contener información sensible. TiDB no incluye herramientas de descubrimiento integradas, pero se pueden usar expresiones regulares contra INFORMATION_SCHEMA para localizar campos potenciales de PII/PHI basándose en los nombres de las columnas.

Ejemplo de Código:

SELECT table_name, column_name

FROM information_schema.columns

WHERE column_name REGEXP 'email|name|address|card|phone';

Este método de descubrimiento manual proporciona un punto de partida para la clasificación y ayuda a priorizar qué datos requieren enmascaramiento, registro de auditoría o controles de acceso más estrictos.

Automatización del Cumplimiento con DataSunrise

DataSunrise es una plataforma de seguridad de bases de datos que opera como un proxy o sniffer entre sus aplicaciones y TiDB. Mientras que TiDB proporciona funcionalidades básicas como el registro de auditoría y el control de acceso, estas por sí solas a menudo no son suficientes para la automatización completa del cumplimiento, especialmente en entornos sujetos a leyes estrictas de protección de datos.

DataSunrise mejora las capacidades nativas automatizando tareas tales como descubrimiento de datos, enmascaramiento, auditoría, alertas e informes, sin requerir cambios en la base de datos o en la lógica de la aplicación. A continuación se muestra cómo ayuda a hacer cumplir el cumplimiento en todo su entorno TiDB.

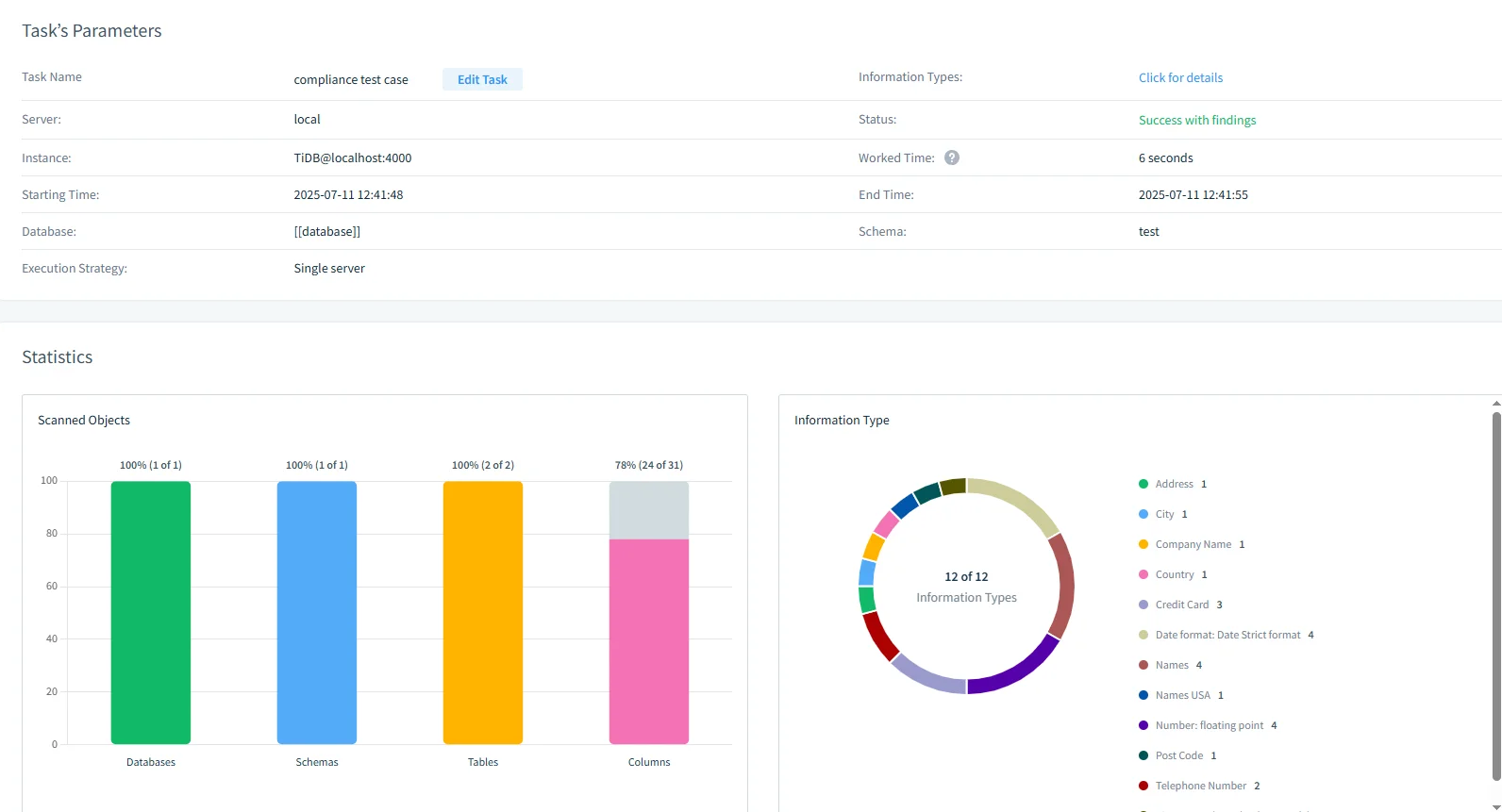

Descubrimiento de Datos Sensibles

DataSunrise identifica automáticamente datos sensibles utilizando escaneos basados en patrones y diccionarios. Se detectan y etiquetan campos como correos electrónicos, tarjetas de crédito, SSN y códigos médicos.

- Escanear y etiquetar PII/PHI en minutos

- Exportar informes de descubrimiento

- Programar reescaneos automáticos

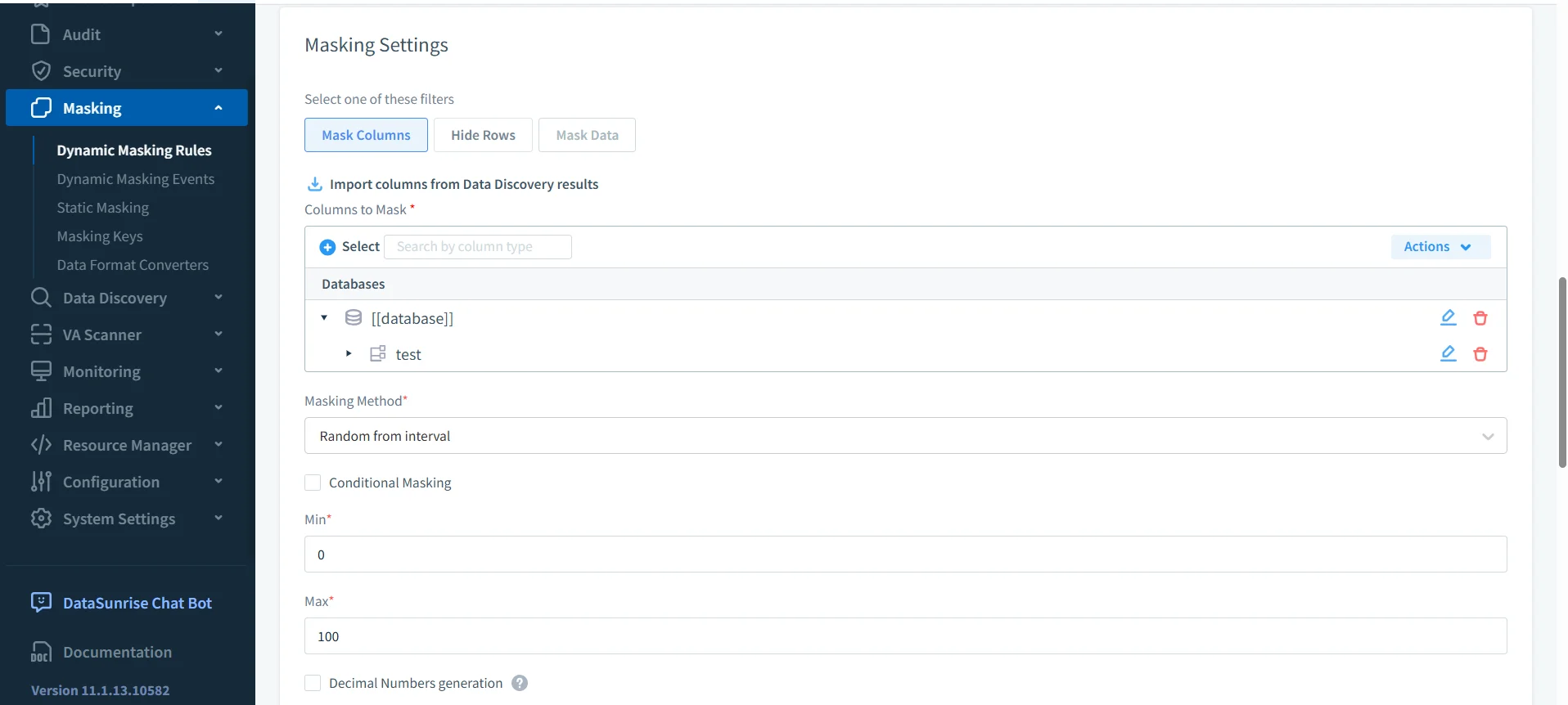

Enmascaramiento Dinámico

Las reglas de cumplimiento a menudo requieren la minimización o anonimización de los datos. DataSunrise aplica enmascaramiento dinámico de datos en tiempo real utilizando inspección basada en proxy.

- Tipos de enmascaramiento: parcial, con expresiones regulares, con valor nulo, sustitución

- Reglas sensibles al contexto por usuario, IP, esquema y rol

- No se requieren cambios en TiDB o en el código de la aplicación

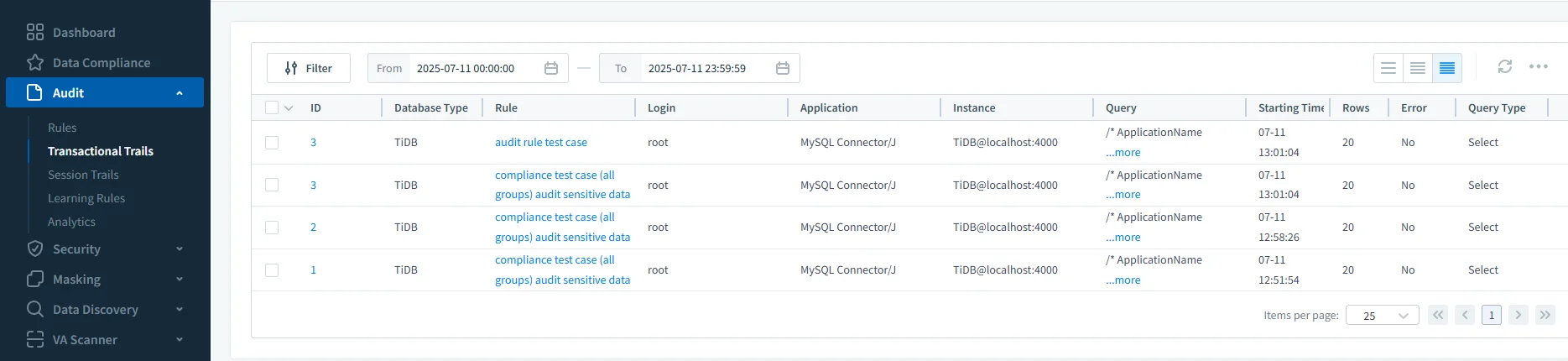

Registros de Auditoría y Alertas

DataSunrise genera registros de auditoría centralizados para todas las bases de datos. Los registros incluyen sentencias SQL, usuarios, marcas de tiempo, columnas afectadas y valores vinculados.

Además, soporta alertas en tiempo real:

- Notificaciones por Slack, Teams, Email y Webhook

- Detección de consultas sospechosas

- Registro de la aplicación de políticas

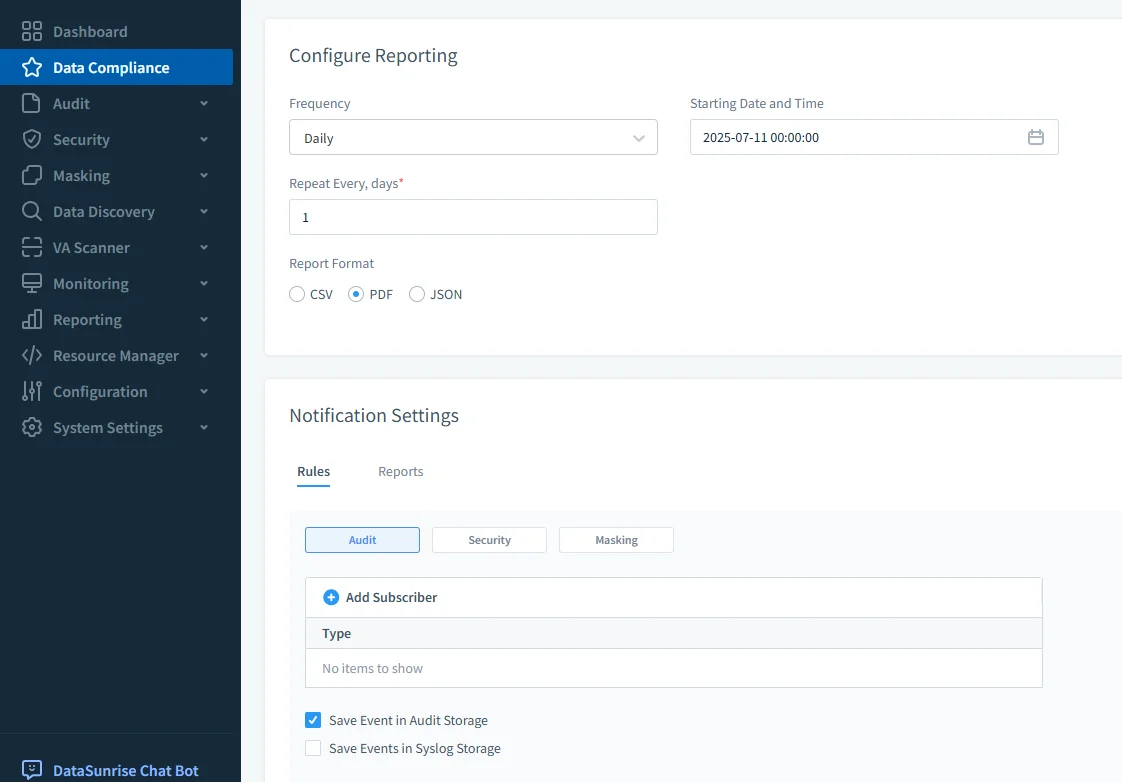

Informes de Cumplimiento

Los equipos pueden generar informes programados alineados con los marcos regulatorios. Los informes incluyen el historial de auditoría, patrones de acceso, cobertura de enmascaramiento y puntuación del riesgo de datos.

- Formatos de exportación: PDF, CSV, JSON

- Programación: diaria, semanal o bajo demanda

- Filtrado por rol, usuario, ventana de tiempo o tipo de consulta

Tareas Comunes de Cumplimiento y Quién se Encarga de Ellas

Si bien TiDB proporciona los bloques de construcción esenciales para el cumplimiento, muchas tareas requieren herramientas externas para automatizar, escalar o hacer cumplir las políticas de manera efectiva. La siguiente tabla describe cómo se suelen dividir las responsabilidades en un entorno TiDB + DataSunrise.

| Tarea de Cumplimiento | Herramienta Principal |

|---|---|

| Definir roles de usuario y privilegios | TiDB |

| Registrar actividad DML/DDL (básico) | TiDB (Enterprise) |

| Registros de auditoría centralizados y en tiempo real | DataSunrise |

| Enmascarar PII según rol de usuario/sesión | DataSunrise |

| Descubrir datos sensibles (automatizado) | DataSunrise |

| Generar informes listos para el cumplimiento | DataSunrise |

| Enviar alertas sobre comportamiento riesgoso | DataSunrise |

Resumen

TiDB proporciona herramientas fundamentales para el cumplimiento, tales como el registro de auditoría, los controles de acceso y la recuperación a un punto en el tiempo, especialmente en configuraciones Empresariales o en la Nube Dedicada. Sin embargo, las organizaciones sujetas a estrictas leyes de protección de datos requieren más que registros: necesitan automatización, visibilidad y aplicación de políticas.

DataSunrise llena este vacío con automatización basada en proxy para el descubrimiento, enmascaramiento, trazas de auditoría, alertas e informes de cumplimiento. Juntos, TiDB y DataSunrise proporcionan un entorno escalable, seguro y listo para auditorías, adecuado para industrias reguladas.

Protege tus datos con DataSunrise

Protege tus datos en cada capa con DataSunrise. Detecta amenazas en tiempo real con Monitoreo de Actividad, Enmascaramiento de Datos y Firewall para Bases de Datos. Garantiza el Cumplimiento de Datos, descubre información sensible y protege cargas de trabajo en más de 50 integraciones de fuentes de datos compatibles en la nube, en instalaciones y sistemas de IA.

Empieza a proteger tus datos críticos hoy

Solicita una Demostración Descargar Ahora