Cómo asegurar el cumplimiento para Apache Cassandra

Introducción

Apache Cassandra es una base de datos NoSQL distribuida conocida por su escalabilidad y alta disponibilidad. Las organizaciones dependen cada vez más de Cassandra para almacenar cargas de trabajo sensibles — tales como transacciones financieras, datos de salud e identificadores personales — que están sujetas a regulaciones estrictas como GDPR, HIPAA y PCI DSS.

Asegurar el cumplimiento en Cassandra implica auditoría, control de acceso, encriptación y enmascaramiento. Esta guía explora las funcionalidades nativas de cumplimiento de Cassandra y demuestra cómo DataSunrise las mejora mediante la automatización y la gobernanza centralizada.

Cumplimiento para Apache Cassandra con capacidades nativas

Paso 1: Habilitar el registro de auditoría

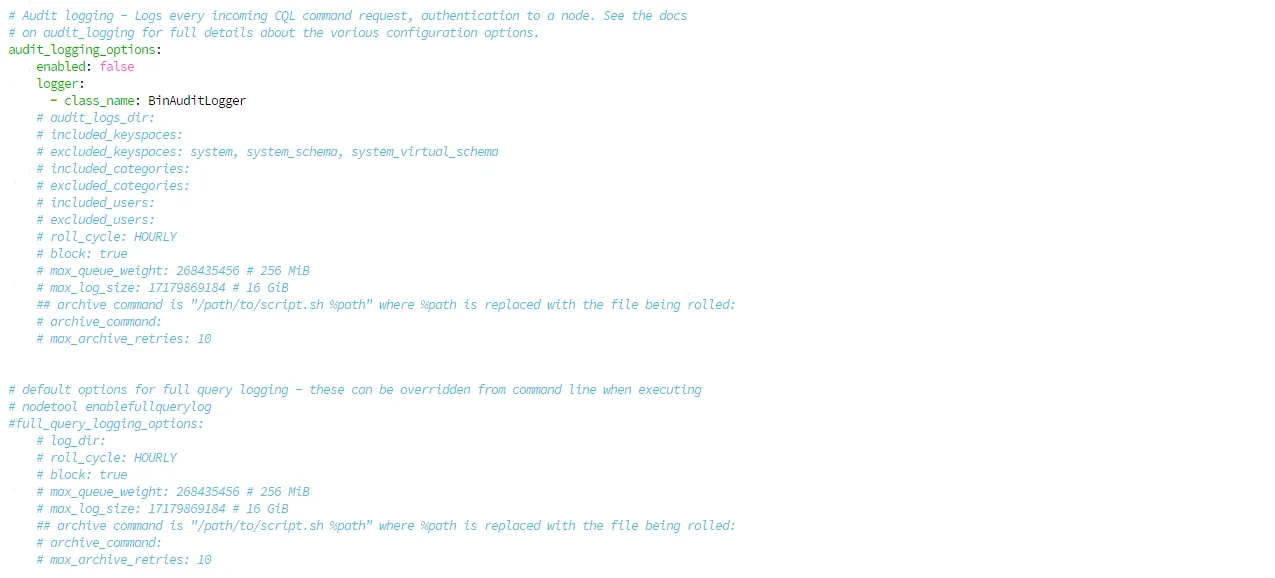

Cassandra incluye registro de auditoría para rastrear la actividad de la base de datos. Actívalo en cassandra.yaml:

audit_logging_options:

enabled: true # Por defecto: false

logger:

- class_name: BinAuditLogger # Registrador en formato binario

audit_logs_dir: /var/log/cassandra/audit # Requerido: especifica el directorio de logs

included_categories: DML, DDL, AUTH # Categorías a auditar

excluded_keyspaces: system, system_schema # Omitir keyspaces del sistema

roll_cycle: HOURLY # Frecuencia de rotación de logs

block: true # Bloquear si la cola se llena (garantiza que no se pierda la auditoría)

max_log_size: 17179869184 # 16 GiB por archivo de log

Parámetros clave:

audit_logs_dir: Debe especificarse al habilitar el registro de auditoríaincluded_categories: Selecciona entre QUERY, DML, DDL, DCL, AUTH, ERROR, PREPAREblock: Configúralo entruepara un cumplimiento estricto (no perder eventos de auditoría)

Esto proporciona rutas de auditoría para el cumplimiento, pero los logs permanecen locales en el nodo y deben ser agregados manualmente en los clústeres.

Paso 2: Capturar la actividad de consulta

Utiliza el Registro Completo de Consultas (FQL) para realizar investigaciones. Ten en cuenta que FQL está deshabilitado por defecto y debe configurarse:

full_query_logging_options:

log_dir: /var/log/cassandra/fql # Requerido: especifica el directorio de logs

roll_cycle: HOURLY # Frecuencia de rotación de logs

block: true # Bloquear si la cola se llena

max_queue_weight: 268435456 # Peso máximo de la cola: 256 MiB

max_log_size: 17179869184 # 16 GiB por archivo de log

Activa FQL dinámicamente a través de nodetool:

$ nodetool enablefullquerylog --path /var/log/cassandra/fql

Reproduce las consultas capturadas para su análisis:

$ bin/fqltool replay --target localhost:9042 /var/log/cassandra/fql

Nota: FQL captura únicamente las consultas exitosas, lo que genera puntos ciegos para los intentos fallidos de autenticación o accesos no autorizados — críticos para el monitoreo del cumplimiento.

Paso 3: Aplicar Control de Acceso Basado en Roles (RBAC)

Cassandra soporta RBAC para restringir el acceso:

CREATE ROLE compliance_auditor

WITH LOGIN = true

AND PASSWORD = 'StrongPass#2025'

AND SUPERUSER = false;

GRANT SELECT ON KEYSPACE finance_data TO compliance_auditor;

Esto implementa un control de acceso basado en roles básico (RBAC). Sin embargo, RBAC carece de políticas contextuales y enmascaramiento condicional.

Paso 4: Proteger los datos con enmascaramiento (Cassandra 5.0+)

Cassandra 5.0 introduce el Enmascaramiento Dinámico de Datos (DDM).

Implementación de ejemplo:

-- Crea primero un keyspace (si no existe)

CREATE KEYSPACE IF NOT EXISTS healthcare

WITH replication = {'class': 'SimpleStrategy', 'replication_factor': 1};

USE healthcare;

-- Crea una tabla con columnas enmascaradas

CREATE TABLE patients (

id UUID PRIMARY KEY,

name TEXT MASKED WITH mask_inner(1, null),

birth DATE MASKED WITH mask_default()

);

Los usuarios sin privilegios ven valores enmascarados, mientras que los usuarios con el permiso UNMASK pueden ver los datos sin enmascarar.

Advertencia: Las versiones anteriores de Cassandra no cuentan con enmascaramiento; el cumplimiento requería soluciones alternativas del lado de la aplicación.

Paso 5: Encriptar los datos en reposo y en tránsito

En reposo

Cassandra no proporciona encriptación nativa en reposo. Utiliza encriptación a nivel de sistema de archivos o disco (LUKS, dm-crypt o encriptación del proveedor de la nube).

En tránsito

Configura la encriptación tanto de cliente a nodo como de nodo a nodo en cassandra.yaml:

Encriptación de cliente a nodo (aplicaciones a Cassandra):

client_encryption_options:

enabled: true # Habilitar encriptación

optional: false # Rechazar conexiones sin encriptar

keystore: conf/.keystore # Ubicación del certificado del servidor

keystore_password: cassandra # Contraseña del keystore

require_client_auth: false # Establecer en true para TLS mutuo

# Si require_client_auth es true:

# truststore: conf/.truststore

# truststore_password: cassandra

Encriptación de nodo a nodo (entre nodos del clúster):

server_encryption_options:

internode_encryption: all # Opciones: none, dc, rack, all

keystore: conf/.keystore

keystore_password: cassandra

truststore: conf/.truststore

truststore_password: cassandra

Niveles de encriptación para internode_encryption:

none: Sin encriptación (por defecto)dc: Encriptar únicamente el tráfico entre centros de datosrack: Encriptar el tráfico entre racksall: Encriptar toda la comunicación entre nodos (recomendado para el cumplimiento)

La encriptación es esencial para el cumplimiento de normativas como GDPR y HIPAA.

Cumplimiento nativo de Cassandra: Consideraciones clave

Este enfoque requiere un conocimiento profundo de Cassandra y se vuelve cada vez más complejo al gestionar el cumplimiento en múltiples tipos de bases de datos (MySQL, PostgreSQL, MongoDB, etc.). Cada sistema utiliza diferentes archivos de configuración, formatos de auditoría y comandos administrativos—lo que puede generar desafíos operativos y políticas inconsistentes.

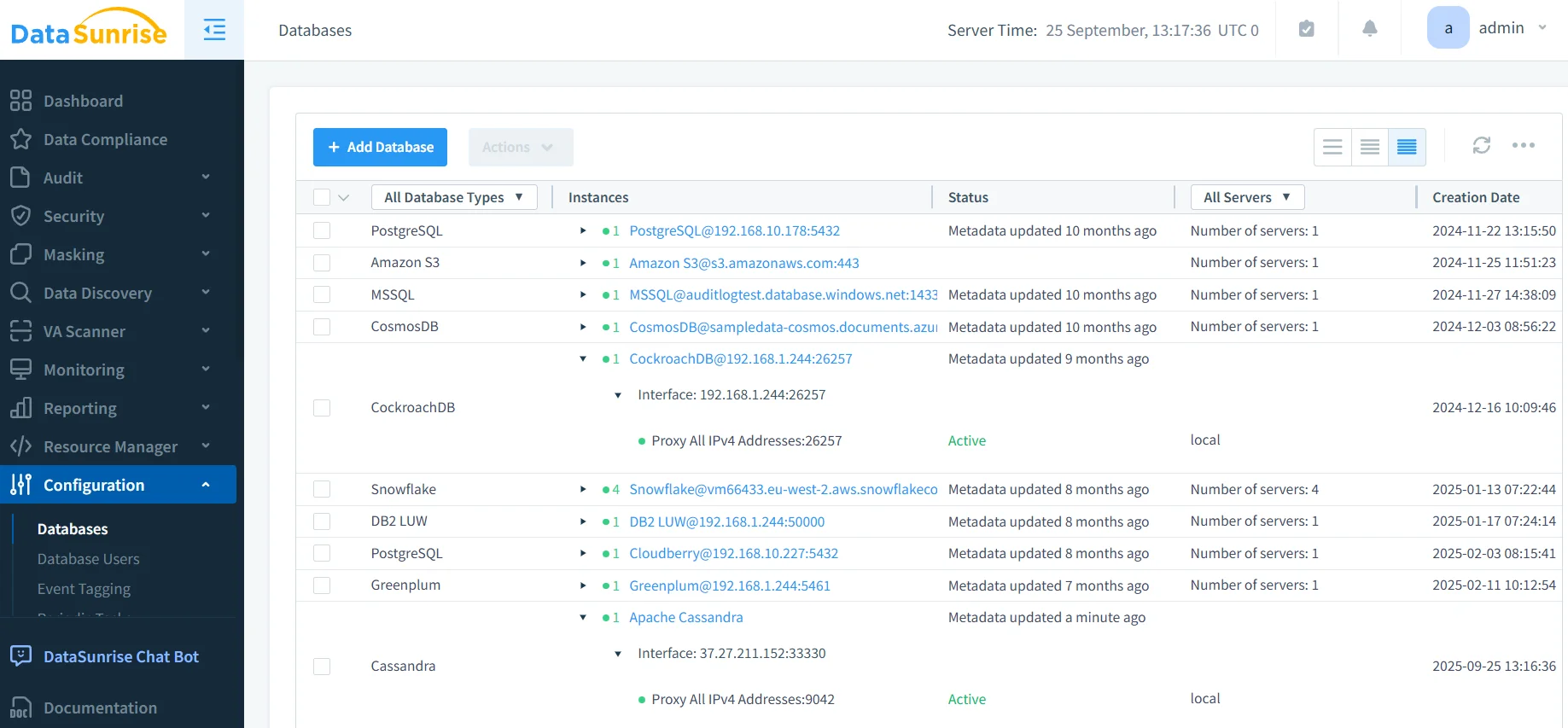

Cómo DataSunrise simplifica el cumplimiento en Cassandra

Mientras que el enfoque nativo de Cassandra requiere configuraciones manuales en cada nodo y constantes reinicios, DataSunrise proporciona un punto único de control para todas las necesidades de cumplimiento — sin tener que modificar el archivo cassandra.yaml ni reiniciar los clústeres.

Cumplimiento sin configuración

Problema con Cassandra nativa: Cada funcionalidad de cumplimiento requiere editar archivos YAML, escribir scripts CQL y reiniciar el clúster. Incluso habilitar la autenticación básica puede interrumpir la gestión de roles si no se configura a la perfección.

Solución de DataSunrise: Despliega una única vez y configura a través de una interfaz web. Sin edición de YAML, sin scripting en CQL, sin reinicios. DataSunrise actúa como un proxy transparente: tus aplicaciones ni siquiera notan su presencia.

Gobernanza unificada para múltiples bases de datos

Problema con Cassandra nativa: Gestionar el cumplimiento entre Cassandra, MySQL, PostgreSQL y MongoDB implica aprender cuatro sintaxis de configuración diferentes, formatos de auditoría y herramientas administrativas.

Solución de DataSunrise: Una única interfaz controla el cumplimiento para más de 40 tipos de bases de datos. Configura una política una sola vez y aplícala en todas partes. Los logs de auditoría de Cassandra se verán idénticos a los de PostgreSQL: mismo formato, mismo panel, mismos informes.

Cassandra vs. DataSunrise: Gobernanza y cumplimiento

| Capacidad | Cassandra nativo | DataSunrise |

|---|---|---|

| Enmascaramiento de datos | Requiere Cassandra 5.0+ con dynamic_data_masking_enabled en cassandra.yaml; requiere reinicio del clúster; fuerza cambios en el esquema con MASKED WITH; las tablas existentes deben ser recreadas |

Enmascaramiento Dinámico en cualquier versión (3.x, 4.x, 5.x) sin cambios en el esquema; Enmascaramiento Estático para entornos de desarrollo/pruebas; políticas sensibles al contexto (los médicos ven completo, las enfermeras parcial, otros ninguno); Descubrimiento Automático de Datos Sensibles |

| Registro de auditoría | Los logs se distribuyen en los nodos; se configuran por nodo; el formato binario requiere herramientas especiales; no se registra el seguimiento de autenticaciones fallidas; sin correlación a nivel de clúster | Repositorio centralizado en todo el clúster; captura tanto intentos exitosos como fallidos; legible para humanos y con capacidad de búsqueda; correlaciona transacciones distribuidas; Alertas en tiempo real ante comportamientos sospechosos; exportación directa a SIEM, Splunk y herramientas de cumplimiento |

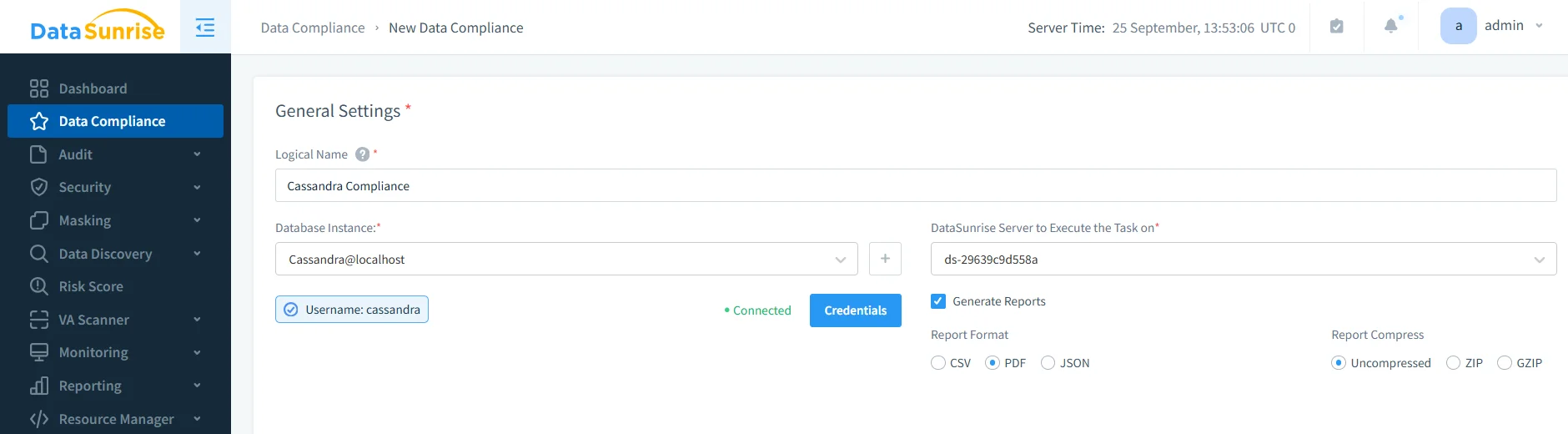

Cumplimiento automatizado sin informes manuales

Enfoque nativo: Agregar manualmente los logs, escribir analizadores personalizados, crear informes y esperar que los auditores acepten tu formato.

Enfoque de DataSunrise: Haz clic en “Generar Informe” → Elige la normativa (GDPR, HIPAA, PCI DSS, SOX) → Descarga la documentación lista para el auditor. El Gestor de Cumplimiento sabe exactamente lo que requiere cada normativa y formatea los informes en consecuencia.

Impacto en el negocio

Adoptar DataSunrise para el cumplimiento en Cassandra aporta:

- Reducción del riesgo – La aplicación automática previene configuraciones erróneas.

- Eficiencia operativa – Elimina la revisión manual de logs.

- Preparación para auditorías – Siempre listo con informes de cumplimiento exportables.

- Cobertura multiplataforma – Soporta más de 40 sistemas de gestión de bases de datos además de Cassandra.

Conclusión

Las herramientas nativas de cumplimiento de Cassandra — registros de auditoría, RBAC y el nuevo DDM — ofrecen un punto de partida, pero se mantienen fragmentadas. Para las organizaciones que se preguntan cómo asegurar el cumplimiento para Apache Cassandra, la respuesta es la automatización.

DataSunrise unifica el monitoreo, enmascaramiento, descubrimiento y generación de informes, transformando Cassandra en una plataforma conforme y preparada para auditorías.

Protege tus datos con DataSunrise

Protege tus datos en cada capa con DataSunrise. Detecta amenazas en tiempo real con Monitoreo de Actividad, Enmascaramiento de Datos y Firewall para Bases de Datos. Garantiza el Cumplimiento de Datos, descubre información sensible y protege cargas de trabajo en más de 50 integraciones de fuentes de datos compatibles en la nube, en instalaciones y sistemas de IA.

Empieza a proteger tus datos críticos hoy

Solicita una Demostración Descargar Ahora