Cómo asegurar la conformidad para IBM Db2

Introducción

El cumplimiento es el proceso de alinear las operaciones de la base de datos con las leyes, regulaciones y estándares de la industria que rigen los datos sensibles. No cumplir con estos requisitos puede resultar en sanciones, daños reputacionales e incidentes de seguridad.

IBM Db2 es una plataforma de base de datos relacional utilizada en finanzas, salud, gobierno y muchas otras industrias donde es obligatorio un estricto cumplimiento. Garantizar la conformidad para Db2 significa combinar las funciones nativas con herramientas especializadas para asegurar los datos, rastrear la actividad y generar evidencia lista para auditoría.

Marcos de cumplimiento que importan

Para los equipos que gestionan Db2, las normativas no son reglas abstractas: moldean directamente la forma en que las bases de datos deben configurarse y monitorearse.

- GDPR requiere que las organizaciones localicen y minimicen el uso de datos personales de ciudadanos de la UE. Para Db2, esto a menudo significa descubrir dónde se almacena la información de identificación personal (PII) y aplicar enmascaramiento para los analistas.

- HIPAA obliga a los proveedores de salud a salvaguardar los historiales médicos de los pacientes. Las implementaciones de Db2 en hospitales necesitan control de acceso a nivel de fila para que los médicos solo vean la información de sus pacientes.

- PCI DSS define controles estrictos alrededor de los datos de los titulares de tarjetas. Los procesadores de pagos que utilizan Db2 deben registrar cada acceso a las tablas de tarjetas de crédito y utilizar encriptación y enmascaramiento para prevenir filtraciones.

- SOX impone la rendición de cuentas en la información financiera. En la práctica, los administradores de Db2 deben capturar los cambios en el esquema y mantener registros de auditoría que vinculen la actividad con individuos.

Al traducir estos marcos en requisitos a nivel de base de datos, las organizaciones pueden convertir las obligaciones abstractas de cumplimiento en medidas técnicas concretas dentro de Db2.

Capacidades nativas de Db2 para el cumplimiento

Db2 incluye varias funciones que ayudan a cumplir con los requisitos de conformidad:

1. Habilitar y revisar la auditoría

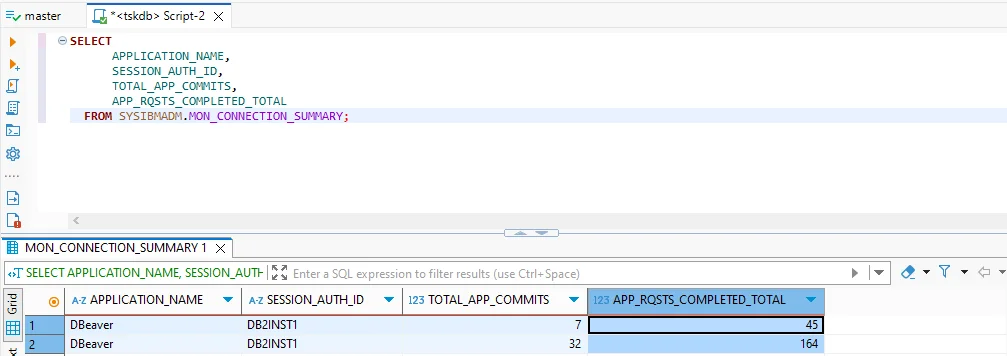

Db2 proporciona vistas administrativas integradas que permiten a los administradores monitorear la actividad en tiempo real. Una consulta útil muestra quién está conectado y cuánto trabajo ha realizado cada sesión:

SELECT

APPLICATION_NAME,

SESSION_AUTH_ID,

TOTAL_APP_COMMITS,

APP_RQSTS_COMPLETED_TOTAL

FROM SYSIBMADM.MON_CONNECTION_SUMMARY;

Este resultado revela qué aplicaciones están activas, qué usuarios están conectados y cuántas solicitudes han completado.

2. Control de acceso de usuarios

Db2 soporta Control de Acceso a Filas y Columnas (RCAC) para hacer cumplir el principio de menor privilegio:

ALTER TABLE patients ACTIVATE ROW ACCESS CONTROL;

CREATE PERMISSION doctor_only

ON patients

FOR ROWS WHERE CURRENT USER = doctor_id

ENFORCED FOR ALL ACCESS

ENABLE;

Esto asegura que los médicos solo vean los registros de sus pacientes, un paso esencial para el cumplimiento de HIPAA.

3. Monitorear privilegios y sesiones

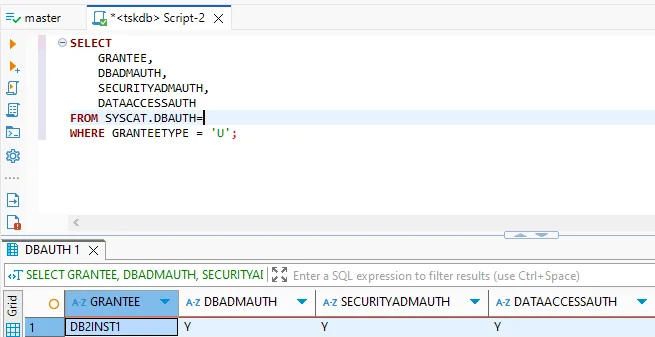

Las vistas del catálogo integradas ofrecen información sobre quién tiene roles elevados:

SELECT GRANTEE, DBADMAUTH, SECURITYADMAUTH, DATAACCESSAUTH

FROM SYSCAT.DBAUTH

WHERE GRANTEETYPE = 'U';

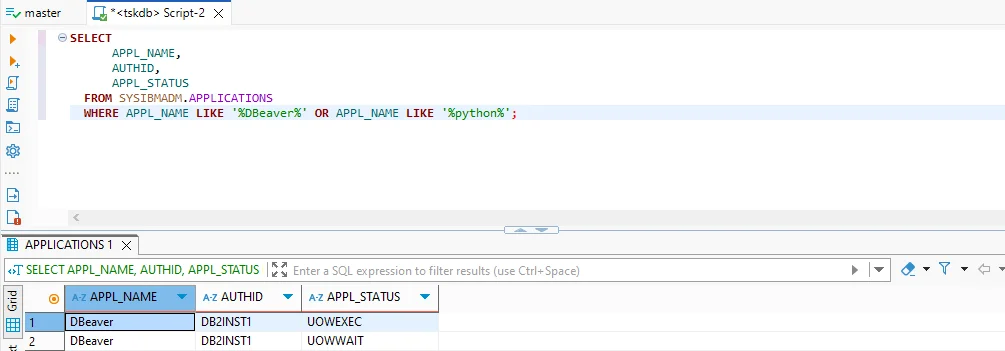

El monitoreo de conexiones activas también es crítico:

SELECT APPLICATION_NAME, SESSION_AUTH_ID, TOTAL_APP_COMMITS

FROM SYSIBMADM.MON_CONNECTION_SUMMARY;

Brechas en el cumplimiento nativo

Db2 ofrece una base sólida, pero quedan varias brechas:

| Brecha | Por qué es importante |

|---|---|

| Sin enmascaramiento dinámico de datos | Campos sensibles como números de tarjetas o historiales médicos permanecen totalmente visibles para cualquiera con acceso a consultas, lo que aumenta los riesgos de amenazas internas y filtraciones de datos. |

| Sin descubrimiento automatizado de PII/PHI | Los datos regulados pueden estar sin ser notados a través de esquemas y tablas. Sin un escaneo, los administradores pueden pasar por alto exposiciones, lo que puede derivar en fallas en auditorías. |

| Registros complejos de db2audit | La salida de auditoría en bruto es difícil de analizar a gran escala. Los equipos tienen dificultad para producir evidencia clara rápidamente, lo que ralentiza las auditorías y aumenta los costos de cumplimiento. |

| Sin gestión centralizada de cumplimiento | Cada instancia de Db2 debe configurarse por separado. En entornos grandes o híbridos, esto provoca políticas inconsistentes y puntos ciegos en la supervisión. |

Cómo DataSunrise asegura el cumplimiento para Db2

DataSunrise es una plataforma de seguridad y cumplimiento de bases de datos que se integra con Db2 sin requerir cambios en el código de la aplicación. Extiende el cumplimiento proporcionando:

- Trazabilidad de auditoría unificada: la actividad de Db2 se puede consolidar con registros de otras plataformas en un único panel de control, con alertas y evidencia disponibles a través de la solución de auditoría de DataSunrise.

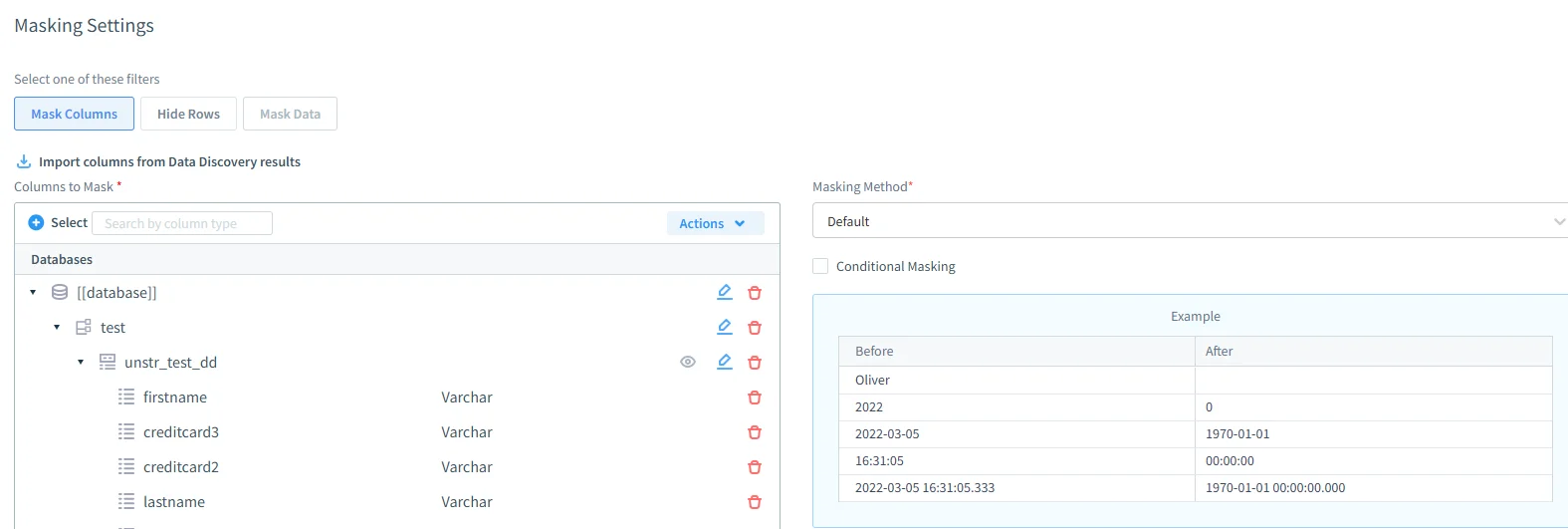

- Enmascaramiento dinámico de datos: Valores sensibles, como números de tarjetas de crédito o diagnósticos, se ocultan en tiempo real, reforzados por reglas basadas en roles definidas en el módulo de enmascaramiento dinámico.

Interfaz de configuración de enmascaramiento de DataSunrise para configurar enmascaramiento dinámico a nivel de columna con ejemplos de valores antes y después. - Descubrimiento y clasificación de datos sensibles: PII y PHI se localizan automáticamente a través de los esquemas de Db2, capacidad integrada en el motor de descubrimiento de DataSunrise.

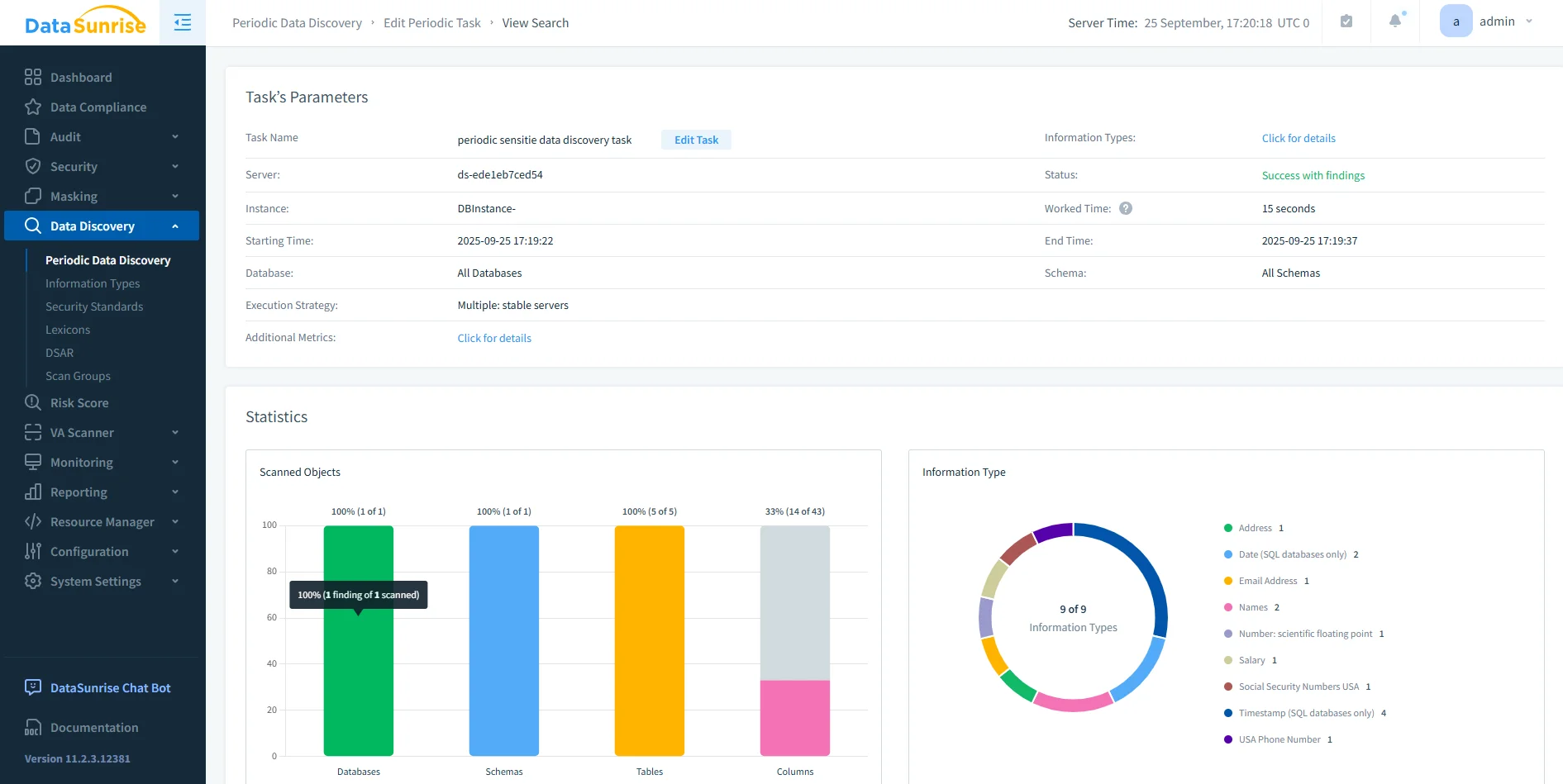

Panel de descubrimiento de datos de DataSunrise que muestra parámetros de tareas, estadísticas de escaneo y tipos de datos sensibles detectados en esquemas y tablas. - Informes de cumplimiento automatizados: Se generan informes en PDF o HTML listos para auditoría con un solo clic utilizando la herramienta de informes de cumplimiento de DataSunrise.

Mejores prácticas para el cumplimiento de Db2

Garantizar el cumplimiento de Db2 va más allá de habilitar funciones. Las organizaciones deben adoptar procesos que mantengan el cumplimiento de manera eficaz y sostenible:

- Centralizar y retener registros: Mover los archivos de auditoría a un repositorio seguro con políticas de retención que se ajusten a las regulaciones.

- Revisar los roles regularmente: Programar revisiones periódicas de acceso para confirmar el uso del principio de menor privilegio.

- Automatizar los informes: Utilizar herramientas como DataSunrise para generar informes de cumplimiento programados.

- Probar la preparación para el cumplimiento: Realizar auditorías internas antes de las revisiones externas para detectar problemas tempranamente.

- Integrar con SIEM: Enviar los datos de auditoría de Db2 a sistemas de monitoreo de seguridad para una detección en tiempo real.

Tabla comparativa

| Característica | Nativo de Db2 | Con DataSunrise |

|---|---|---|

| Registro de auditoría | ✅ db2audit | ✅ Centralizado con paneles de control y alertas |

| Controles de acceso | ✅ RCAC, LBAC | ✅ Ampliado con enmascaramiento basado en roles |

| Descubrimiento de datos | ❌ Inspección manual | ✅ Escaneo y clasificación automatizados |

| Informes de cumplimiento | ❌ | ✅ Informes en PDF/HTML con un solo clic |

| Soporte Multi-DB | ❌ Solo Db2 | ✅ Unificado a través de entornos híbridos |

Conclusión

Garantizar el cumplimiento para Db2 requiere tanto controles técnicos como procesos disciplinados. Las funciones nativas, como la auditoría, RCAC y LBAC, proporcionan una base sólida, pero no abordan completamente los desafíos de gestionar datos sensibles en industrias altamente reguladas.

Cuando las organizaciones dependen únicamente de las capacidades integradas, enfrentan riesgos como una visibilidad incompleta de los datos sensibles, dificultad para producir evidencia lista para auditoría y aplicación inconsistente de políticas en múltiples entornos. Estas deficiencias pueden aumentar la probabilidad de hallazgos en auditorías, filtraciones de datos y costosos esfuerzos de remediación.

DataSunrise cierra estas brechas al añadir enmascaramiento de datos en tiempo real, descubrimiento automatizado de PII y PHI, generación de informes optimizada y paneles de control de cumplimiento unificados a través de entornos híbridos y multi-base de datos. Esto no solo reduce la carga administrativa, sino que también mejora la confianza durante las auditorías regulatorias.

En última instancia, el cumplimiento no es una configuración única, sino una práctica continua. Combinar las funciones integradas de Db2 con las avanzadas capacidades de cumplimiento de DataSunrise y adoptar mejores prácticas, como la centralización de registros y revisiones regulares de acceso, permite a las organizaciones mantener una postura de cumplimiento proactiva y resiliente.

Protege tus datos con DataSunrise

Protege tus datos en cada capa con DataSunrise. Detecta amenazas en tiempo real con Monitoreo de Actividad, Enmascaramiento de Datos y Firewall para Bases de Datos. Garantiza el Cumplimiento de Datos, descubre información sensible y protege cargas de trabajo en más de 50 integraciones de fuentes de datos compatibles en la nube, en instalaciones y sistemas de IA.

Empieza a proteger tus datos críticos hoy

Solicita una Demostración Descargar AhoraSiguiente