Cómo automatizar el cumplimiento de datos para TiDB

Introducción

TiDB es una base de datos SQL distribuida optimizada para el Procesamiento Transaccional y Analítico Híbrido (HTAP), ampliamente utilizada en industrias como SaaS, fintech y retail. En esta guía, aprenderás cómo automatizar el cumplimiento de datos para TiDB utilizando controles de acceso nativos y DataSunrise como capa de automatización, ayudándote a cumplir con los requisitos de GDPR, HIPAA, SOX y PCI DSS.

Paso 1: Descubrir datos sensibles

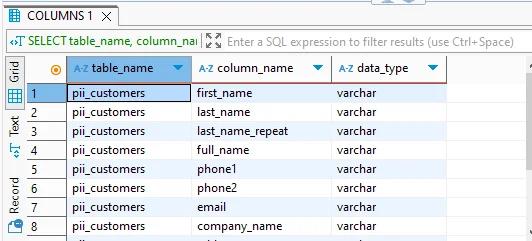

El primer paso para automatizar el cumplimiento es identificar dónde residen los datos sensibles. TiDB no proporciona funciones de descubrimiento integradas, por lo que a menudo se utilizan consultas manuales como la siguiente para encontrar columnas cuyos nombres sugieren datos de identificación personal (PII):

Ejemplo de código:

SELECT table_name, column_name

FROM information_schema.columns

WHERE column_name REGEXP 'email|name|address|card|phone';

Aunque este enfoque es funcional, se limita a patrones de nomenclatura y no se escala bien en esquemas grandes o en constante cambio.

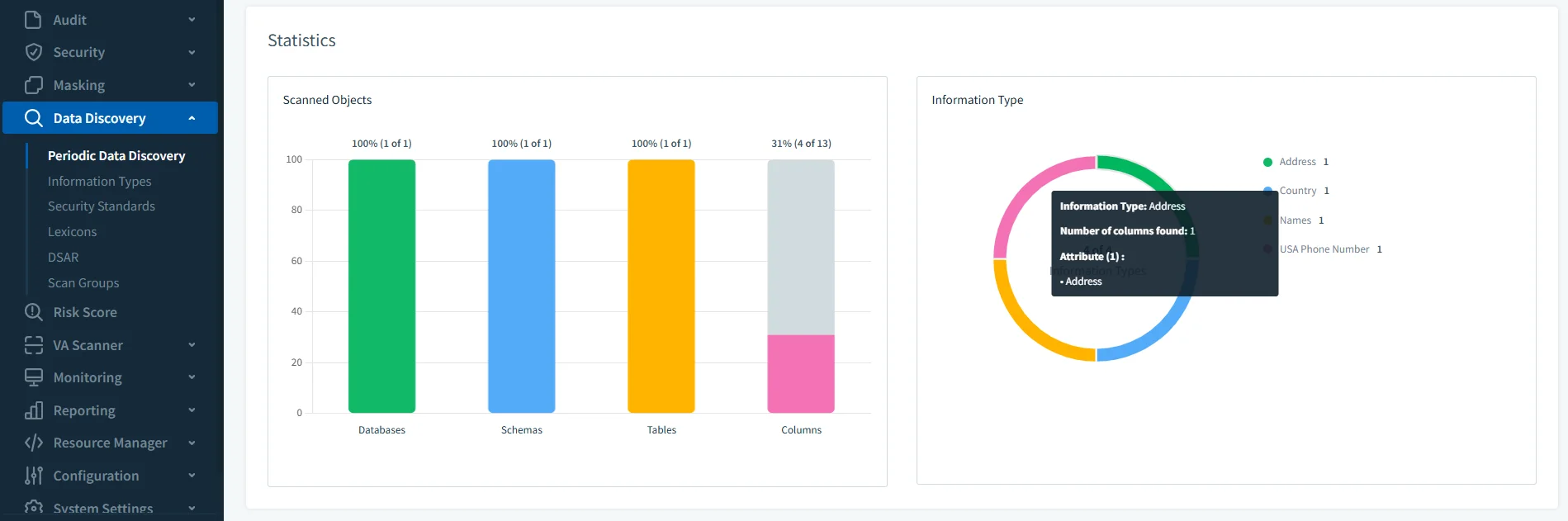

El motor de descubrimiento de DataSunrise automatiza este proceso al escanear la estructura de la base de datos TiDB y analizar metadatos y valores muestrales (cuando esté permitido). Utiliza una combinación de:

- Reglas basadas en patrones (por ejemplo, expresiones regulares para SSN, correos electrónicos, números de tarjeta)

- Coincidencia de diccionario (por ejemplo, para nombres, cargos, listas de países)

- Etiquetas personalizadas (por ejemplo, para campos específicos de la industria como códigos médicos o números de cuenta)

Una vez completado el escaneo, DataSunrise:

- Clasifica y etiqueta columnas como PII, PHI, datos financieros, etc.

- Resume los hallazgos en un informe de cumplimiento

- Permite exportar los resultados para documentación o para usos posteriores

- Alimenta automáticamente las columnas identificadas en reglas de enmascaramiento y alertas

Puedes programar escaneos de descubrimiento para que se ejecuten regularmente, asegurando que las columnas recién agregadas o los cambios en el esquema se evalúen de forma continua sin esfuerzo manual. Esto lleva tu proceso de cumplimiento de ad hoc a completamente proactivo.

Al usar escaneos automatizados, reduces el error humano y automatizas el cumplimiento de datos para TiDB de manera escalable y repetible.

Paso 2: Definir reglas de acceso

TiDB admite la creación de usuarios y la asignación de privilegios de manera compatible con MySQL. Puedes crear usuarios y conceder permisos a nivel de esquema o de tabla como se muestra a continuación.

Ejemplo de código:

CREATE USER 'auditor'@'%' IDENTIFIED BY 'SecurePass123!';

GRANT SELECT ON customer_data.* TO 'auditor'@'%';

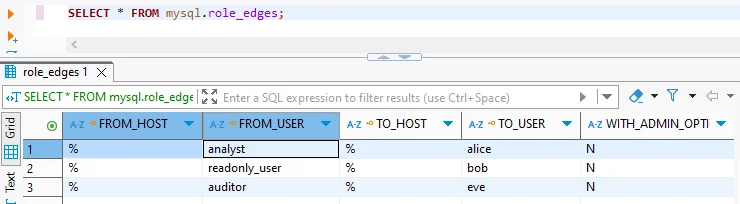

Para reducir riesgos y mantener el cumplimiento, sigue el principio de privilegio mínimo. Los usuarios solo deberían poder acceder a los datos que necesitan y nada más. TiDB también admite la herencia básica de roles, que puedes inspeccionar utilizando:

Ejemplo de código:

SELECT * FROM mysql.role_edges;

Si bien esto permite un control de acceso básico fundacional, carece de la aplicación basada en el contexto de la sesión, ubicación o comportamiento. Ahí es donde DataSunrise añade un valor crítico.

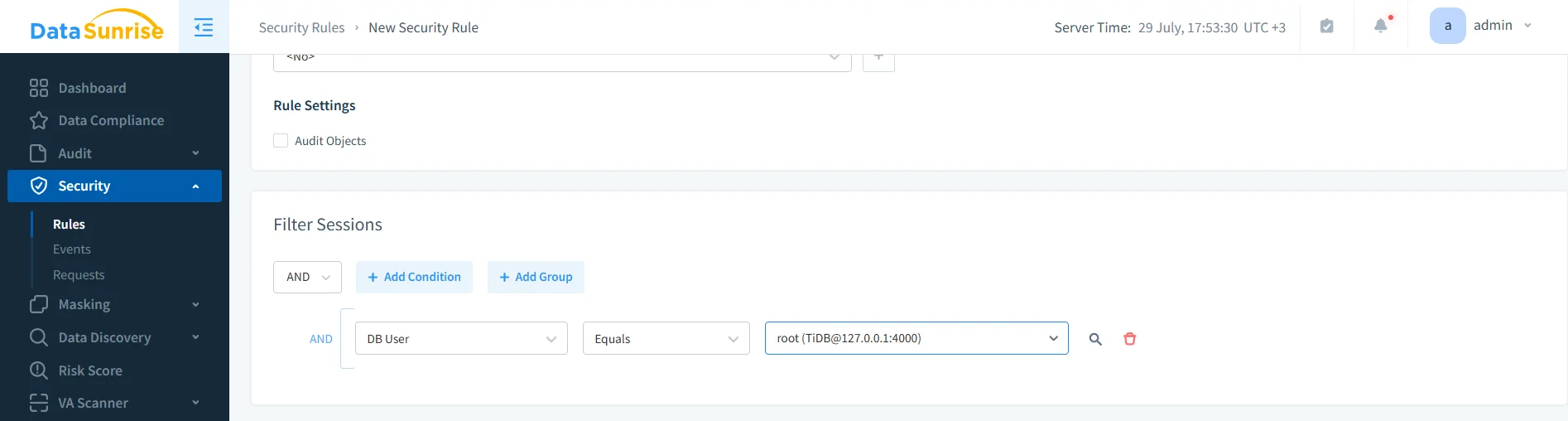

DataSunrise aplica políticas de acceso de manera dinámica en el nivel de proxy, ofreciendo un control más detallado sin modificar el propio TiDB:

- Enmascarar o bloquear datos para usuarios o roles basándose en el origen de la conexión, hora del día o incluso el tipo de cliente (por ejemplo, herramienta de BI vs CLI)

- Aplicar reglas de enmascaramiento basadas en combinaciones de usuario, dirección IP, esquema o tabla

- Aplicar aislamiento multiinquilino en entornos compartidos restringiendo consultas entre esquemas

- Utilizar políticas para detectar abusos, como un analista de datos que intente ejecutar SELECT sobre tablas completas de usuarios

Estos controles de acceso se configuran a través de una interfaz web o API, lo que facilita a los equipos de seguridad revisar y modificar las reglas sin depender únicamente de SQL. Combinado con el enmascaramiento y las alertas, esto forma una capa robusta para la gobernanza del acceso.

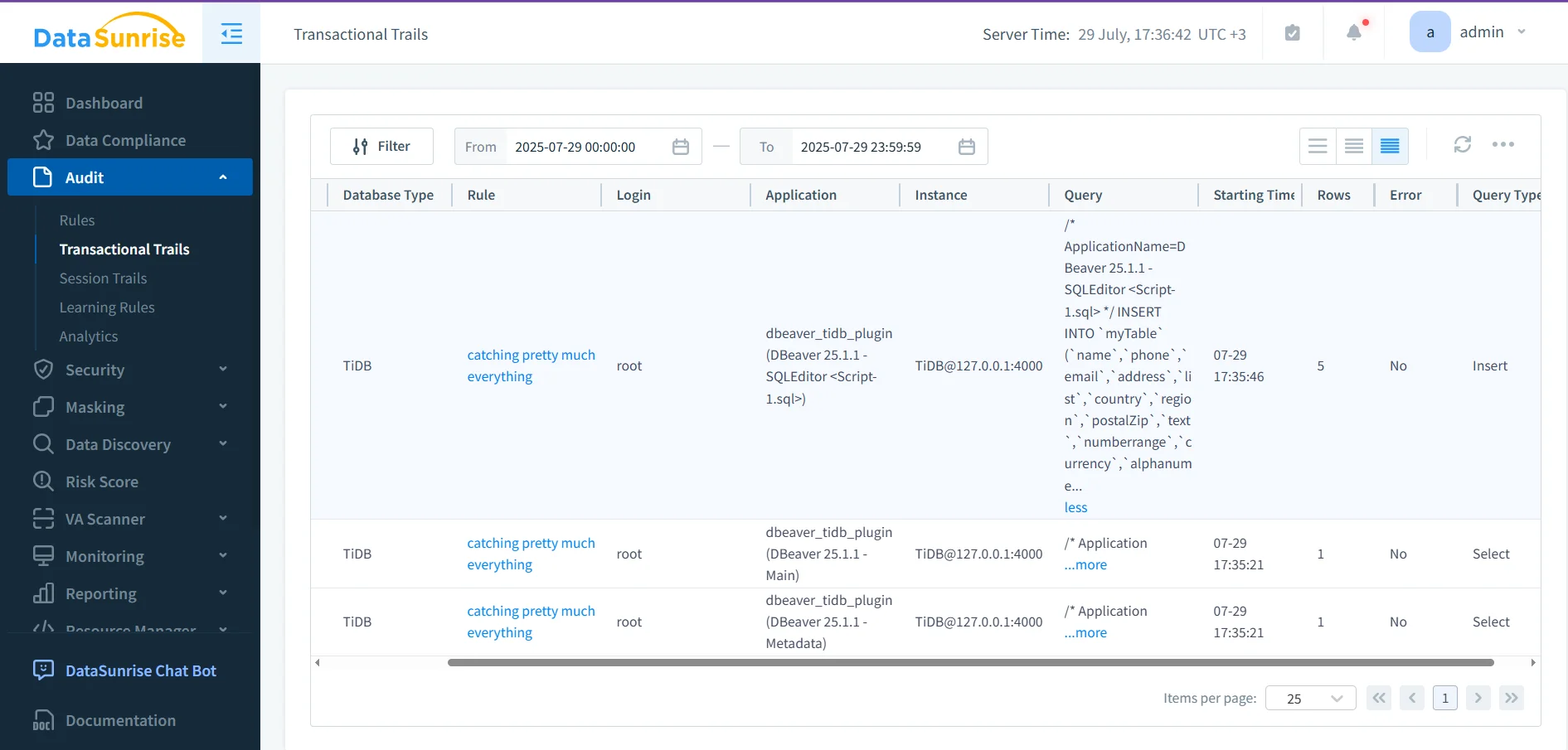

Paso 3: Habilitar el registro de auditoría

El registro de auditoría es esencial para rastrear la actividad de los usuarios, detectar accesos no autorizados y cumplir con los requisitos de trazabilidad bajo regulaciones como SOX y GDPR. Si deseas automatizar el cumplimiento de datos para TiDB, las auditorías deben incluir no solo los registros de acceso sino también políticas y alertas contextuales.

Si utilizas TiDB Enterprise Edition v7.1+, puedes configurar filtros y reglas de auditoría para registrar eventos de DML o de conexión:

Ejemplo de código:

SET GLOBAL tidb_audit_enabled = 1;

SET GLOBAL tidb_audit_log_format = 'json';

SET @filter = '{

"filter": [

{ "class": ["DML"], "status_code": [0] }

]

}';

SELECT audit_log_create_filter('dml_events', @filter);

SELECT audit_log_create_rule('dml_events', 'user@%', true);

Estos registros se almacenan localmente en archivos JSON o de texto y deben analizarse manualmente o integrarse en plataformas externas para su análisis. Además, esta función no está disponible en la Edición Comunitaria de TiDB.

DataSunrise proporciona un motor centralizado de registro de auditoría para todas las ediciones de TiDB, tanto la Comunitaria como la Empresarial. Captura el tráfico SQL en tiempo real sin requerir cambios en la base de datos.

Las características clave incluyen:

- Captura completa de consultas SQL, incluyendo texto de la sentencia, usuario, IP, marca de tiempo y tablas afectadas

- Registro de variables vinculadas, permitiendo visibilidad sobre los valores reales pasados en consultas parametrizadas

- Alertas en tiempo real para actividades sospechosas, activadas por políticas personalizables

- Registros buscables y exportables en formatos JSON, CSV o PDF

- Integración con herramientas SIEM o paneles de cumplimiento a través de API o Webhook

Debido a que DataSunrise opera en el nivel de proxy, ve todo el tráfico de consultas de manera consistente, incluso a través de múltiples clústeres de TiDB, lo que lo hace ideal para entornos distribuidos o híbridos que necesitan una cobertura uniforme en la auditoría.

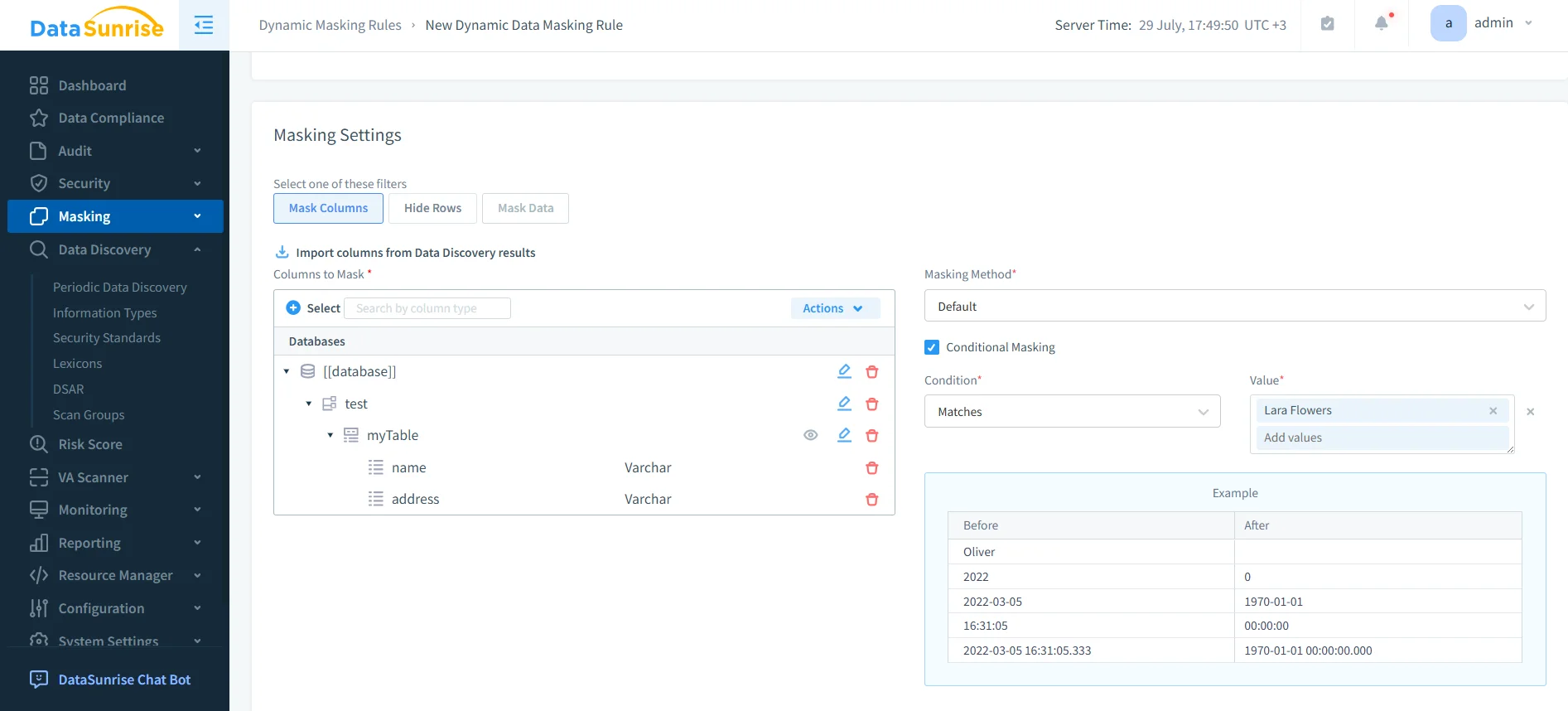

Paso 4: Aplicar enmascaramiento de datos

Muchas regulaciones de protección de datos requieren que los campos sensibles, como identificadores personales o información de pago, sean enmascarados o anonimizados durante el acceso, especialmente para usuarios que no necesitan ver los valores completos. TiDB, aunque es potente en cuanto a rendimiento de consultas y escalabilidad, no ofrece soporte nativo para el enmascaramiento dinámico o el enmascaramiento estático de datos.

DataSunrise llena este vacío de cumplimiento aplicando políticas de enmascaramiento en el nivel de proxy. Debido a que se sitúa entre tus aplicaciones y TiDB, DataSunrise puede modificar los resultados de las consultas en tiempo real, sin alterar el esquema de la base de datos ni la lógica de las consultas.

Las opciones de enmascaramiento compatibles incluyen:

- Enmascaramiento completo, reemplazando los valores completamente (por ejemplo, con

****) - Enmascaramiento parcial, como mostrar solo los últimos 4 dígitos de un número de tarjeta

- Redacción basada en expresiones regulares, para manejar datos estructurados como correos electrónicos o números de teléfono

- Sustitución aleatoria o nula, para apoyar entornos seguros de pruebas y analíticos

- Enmascaramiento condicional, basado en el contexto de la sesión (usuario, IP, esquema, rol)

Las reglas de enmascaramiento se definen en una GUI y surten efecto de inmediato, permitiéndote probar los cambios y monitorear el impacto en tiempo real. Esto permite a los equipos cumplir con los requisitos de enmascaramiento de marcos como GDPR, HIPAA y PCI DSS, sin necesidad de modificar la instancia de TiDB ni las aplicaciones cliente.

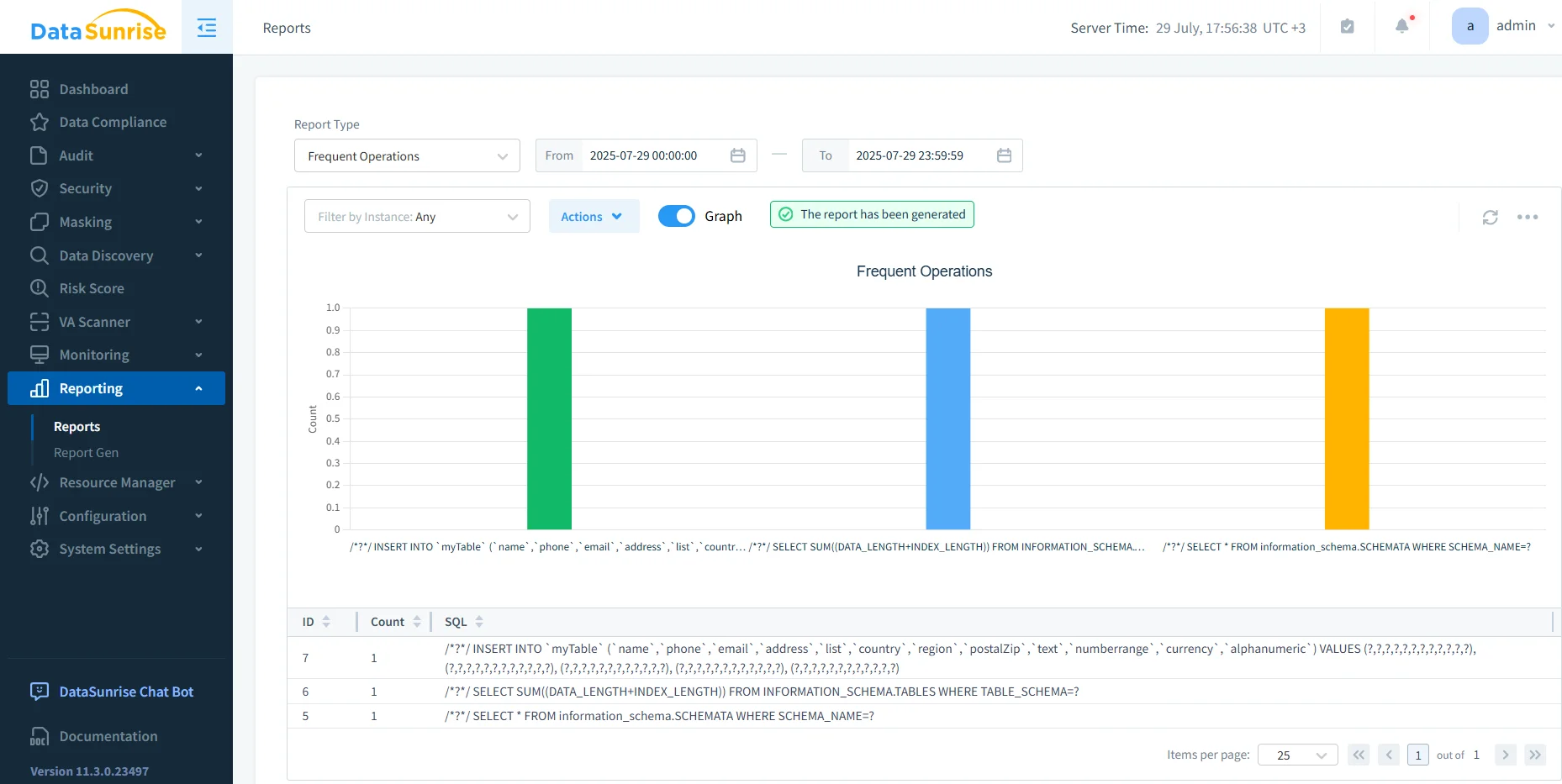

Paso 5: Programar informes y alertas

Una vez que tus políticas de acceso y reglas de enmascaramiento estén en su lugar, mantener el cumplimiento se convierte en una tarea de monitoreo continuo. DataSunrise admite esto permitiéndote generar informes programados y configurar alertas en tiempo real basadas en violaciones de políticas o actividad sospechosa.

Con solo unos pocos clics, puedes:

- Automatizar informes de cumplimiento diarios o semanales que abarquen la actividad del usuario, cobertura del enmascaramiento y registros de auditoría

- Exportar datos en formatos PDF, CSV o JSON para auditorías externas o revisiones internas

- Configurar reglas de alerta flexibles para notificaciones instantáneas vía Slack, Teams, correo electrónico o webhook

Programar informes y configurar reglas de alerta te ayuda a automatizar el cumplimiento de datos para TiDB con una supervisión manual mínima.

Tabla resumen

| Tarea | TiDB Nativo | Ventaja de DataSunrise |

|---|---|---|

| Descubrir campos sensibles | SQL manual | ✅ Automatizado + exportable |

| Definir reglas de acceso | ✅ GRANT básico | ✅ + Enmascaramiento según usuario/IP/contexto |

| Habilitar el registro de auditoría | Solo en Enterprise | ✅ Todas las ediciones, alertas en tiempo real |

| Aplicar enmascaramiento de datos | ❌ | ✅ Dinámico, no intrusivo |

| Programar informes de cumplimiento | ❌ | ✅ Con puntuaciones de riesgo + filtros |

Conclusión: Automatiza el cumplimiento de datos para TiDB de extremo a extremo

Automatizar el cumplimiento en TiDB comienza con el descubrimiento y el control de acceso, pero no se detiene ahí. Funciones como el enmascaramiento dinámico, las alertas en tiempo real y la generación de informes programados son esenciales para cumplir con las normativas modernas de privacidad de datos.

DataSunrise añade estas capacidades sin requerir cambios en tus aplicaciones o en la configuración de TiDB, lo que lo convierte en una poderosa capa de automatización de cumplimiento.

Protege tus datos con DataSunrise

Protege tus datos en cada capa con DataSunrise. Detecta amenazas en tiempo real con Monitoreo de Actividad, Enmascaramiento de Datos y Firewall para Bases de Datos. Garantiza el Cumplimiento de Datos, descubre información sensible y protege cargas de trabajo en más de 50 integraciones de fuentes de datos compatibles en la nube, en instalaciones y sistemas de IA.

Empieza a proteger tus datos críticos hoy

Solicita una Demostración Descargar Ahora