Cómo automatizar el cumplimiento de datos para Teradata

Las organizaciones que trabajan con Teradata manejan grandes volúmenes de datos sensibles de carácter financiero, sanitario y de clientes. Marcos regulatorios como GDPR, HIPAA, PCI DSS y SOX exigen estrictos controles de cumplimiento en entornos analíticos a gran escala. Las actualizaciones manuales de políticas, los registros de auditoría dispersos y la gobernanza aislada conducen rápidamente a desviaciones en el cumplimiento.

La magnitud de los sistemas Teradata hace que el cumplimiento sea particularmente desafiante. Estudios muestran que las brechas de datos le cuestan a las organizaciones un promedio de $4.45 millones en 2023 según el Informe sobre el costo de una brecha de datos de IBM. Los reguladores financieros, como la Comisión de Bolsa y Valores de Estados Unidos (SEC), ahora requieren una gobernanza más sólida para las empresas que manejan información sensible. Mientras tanto, los proveedores de salud enfrentan una estricta aplicación de normas por parte del Departamento de Salud y Servicios Humanos de EE. UU. bajo HIPAA. En Europa, las organizaciones que no superan las auditorías de GDPR pueden enfrentar multas de hasta €20 millones, según informa la Junta Europea de Protección de Datos.

Esta guía explica cómo automatizar el cumplimiento de datos en Teradata. Cubre las herramientas nativas de Teradata y capacidades avanzadas con el DataSunrise Compliance Manager.

¿Qué es el cumplimiento de datos?

El cumplimiento de datos se refiere a adherirse a leyes, regulaciones y políticas internas que rigen la forma en que se recopila, procesa, almacena y comparte información sensible. Garantiza responsabilidad, transparencia y seguridad en las prácticas de gestión de datos.

Las empresas modernas deben cumplir con múltiples marcos regulatorios simultáneamente—GDPR en Europa, HIPAA en el cuidado de la salud, PCI DSS en la industria de pagos y SOX para la responsabilidad financiera. El incumplimiento conlleva sanciones legales, daños a la reputación y disrupciones operativas.

Las áreas clave de enfoque incluyen:

- Proteger los activos sensibles a través de la seguridad de datos.

- Implementar controles de acceso para limitar quién puede alcanzar conjuntos de datos críticos.

- Aplicar encriptación de bases de datos para asegurar que la información permanezca protegida en reposo.

Al automatizar el cumplimiento en Teradata, las organizaciones pueden minimizar el riesgo mientras aseguran una alineación continua con los estándares globales.

Funciones nativas de cumplimiento de Teradata

Teradata ofrece herramientas integradas que constituyen la base de la automatización del cumplimiento:

Registro de Acceso

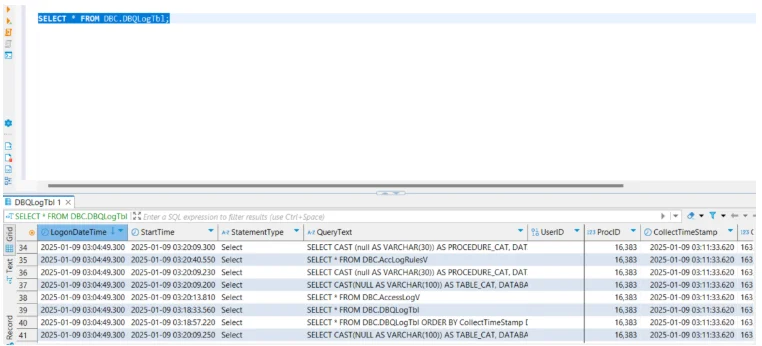

El Registro de Consultas de Base de Datos (DBQL) de Teradata rastrea quién accedió a los datos, qué consultas se ejecutaron y métricas de ejecución. Esto permite a los administradores construir pistas de auditoría y analizar el rendimiento. El DBQL se puede personalizar para registrar solo usuarios, objetos o tipos de consultas específicos.

-- Habilitar el registro con detalles a nivel de objeto

BEGIN QUERY LOGGING WITH OBJECTS ON ALL;

-- Consulta de ejemplo para generar entradas en DBQL

SELECT CustomerID, OrderID, Amount

FROM Sales

WHERE Region = 'EMEA';

-- Deshabilitar el registro una vez finalizado

END QUERY LOGGING ON ALL;

Las tablas de DBQL (DBC.DBQLogTbl, DBC.DBQLObjTbl y otras) almacenan resultados que luego pueden ser exportados a sistemas de reporte de cumplimiento.

Para un uso más avanzado, los administradores pueden combinar DBQL con filtros:

-- Registrar solo para un usuario específico

BEGIN QUERY LOGGING ON User_A

WITH STEPINFO, OBJECTS;

Esta granularidad ayuda a reducir la carga mientras se siguen cumpliendo los requisitos de cumplimiento.

Para estrategias más amplias, el registro de acceso de Teradata complementa una pista de auditoría de base de datos que garantiza responsabilidad y trazabilidad en todas las acciones sobre los datos.

Control de Acceso Basado en Roles

El RBAC garantiza que los usuarios solo accedan a los datos que necesitan. Los roles se pueden combinar con perfiles para gestionar los límites de recursos, y los administradores pueden revocar permisos dinámicamente si se detectan violaciones de cumplimiento.

-- Crear un rol para analistas

CREATE ROLE AnalystRole;

-- Conceder acceso limitado a datos financieros

GRANT SELECT ON Finance.Transactions TO AnalystRole;

-- Asignar el rol a un usuario específico

GRANT AnalystRole TO User_A;

-- Ejemplo de revocación de derechos si ya no son necesarios

REVOKE SELECT ON Finance.Transactions FROM AnalystRole;

Estructurando los privilegios a través de roles en lugar de asignaciones directas de usuarios, Teradata simplifica las auditorías de cumplimiento y proporciona un mapeo claro de “quién puede acceder a qué.” Esta práctica también se alinea con el principio de mínimo privilegio, un componente central del cumplimiento de seguridad.

Teradata Viewpoint y Alertas

Teradata Viewpoint es una plataforma de monitoreo basada en la web que ofrece paneles para la salud del sistema, la gestión de la carga de trabajo y el seguimiento de consultas. Los administradores pueden configurar alertas para detectar inicios de sesión fallidos, consultas inusualmente pesadas o actividades sospechosas.

-- Ejemplo: configuración de una alerta de umbral para inicios de sesión fallidos

-- (configurada a través de la interfaz de Viewpoint)

Condición: Inicios de sesión fallidos > 3 intentos

Acción: Enviar correo electrónico al Oficial de Cumplimiento

Las alertas pueden activar correos electrónicos, traps SNMP o scripts personalizados para integrarse con plataformas SIEM.

Limitaciones:

- Los registros a menudo deben ser revisados manualmente, lo que incrementa la carga de trabajo para los equipos de cumplimiento y retrasa la detección de eventos de riesgo.

- Las reglas se aplican a instancias individuales, creando una sobrecarga de gestión cuando las organizaciones ejecutan múltiples clústeres de Teradata.

- No existe un reporte consolidado incorporado para múltiples normativas (GDPR, HIPAA, PCI DSS, SOX), lo que significa que se requieren herramientas externas o procesos manuales para generar evidencia de cumplimiento.

- Funciones de automatización limitadas en comparación con plataformas modernas de cumplimiento, lo que dificulta mantener una alineación continua con estándares en evolución.

- El sistema de alertas es reactivo en lugar de proactivo, careciendo de aprendizaje automático o análisis de comportamiento para la detección temprana de anomalías.

Para las organizaciones que enfrentan estas limitaciones, una solución de monitoreo de actividad de bases de datos ayuda a proporcionar visibilidad consolidada y defensas proactivas.

Cumplimiento de datos automatizado con DataSunrise

DataSunrise extiende el cumplimiento en Teradata con automatización, calibración impulsada por inteligencia artificial y paneles centralizados.

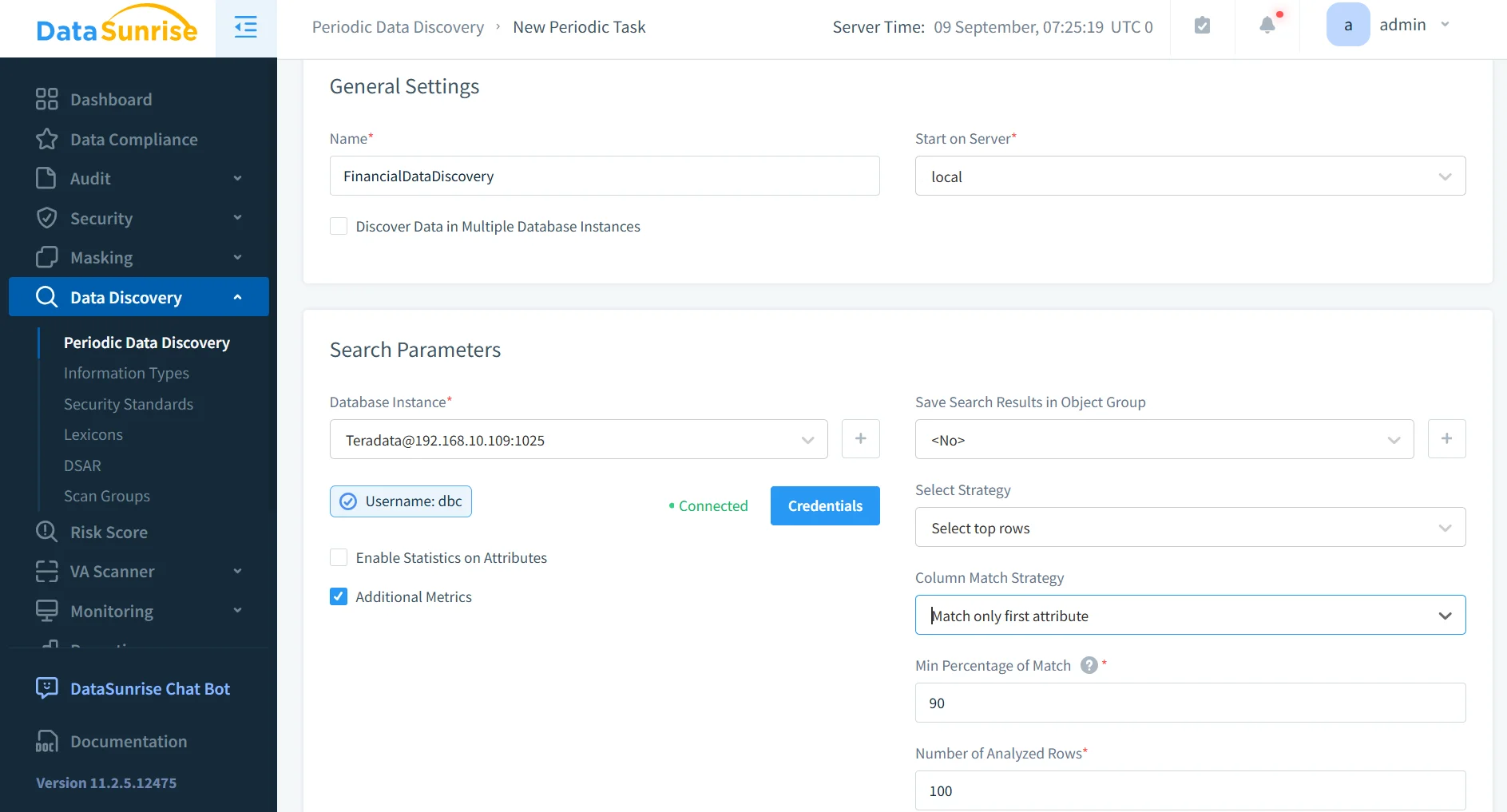

Descubrimiento de Datos Sensibles

Con el descubrimiento de datos sensibles, DataSunrise escanea automáticamente las bases de datos de Teradata para localizar PII, PHI e información financiera. La detección va más allá del simple reconocimiento de patrones al utilizar diccionarios, análisis contextual y escaneo OCR para documentos no estructurados como facturas o historiales médicos. Esto asegura que los datos sensibles ocultos no escapen al control del cumplimiento.

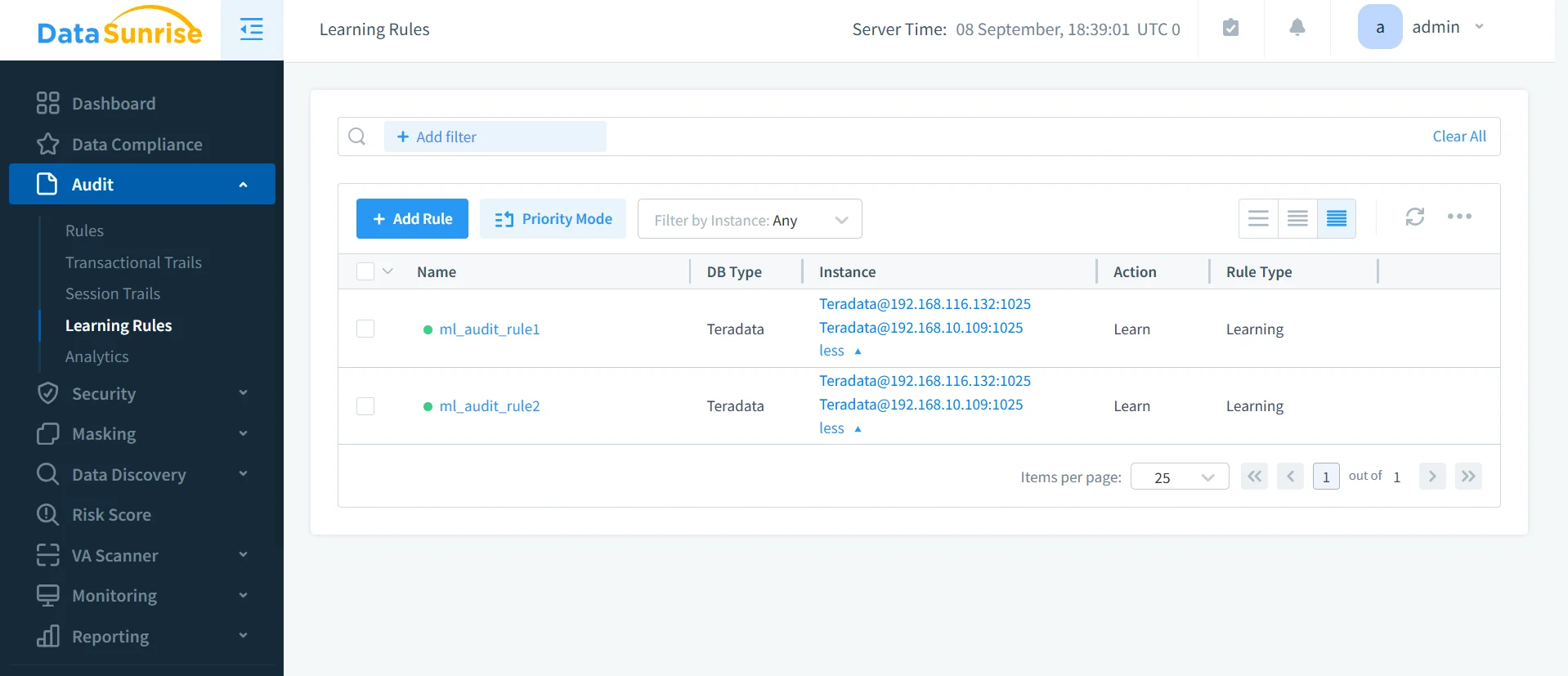

Reglas de Auditoría con Aprendizaje Automático

Al aplicar reglas de auditoría con aprendizaje automático, DataSunrise se adapta a patrones de actividad y crea políticas de forma dinámica. Por ejemplo, cuando se añade una nueva cuenta de analista, las reglas impulsadas por aprendizaje automático restringen inmediatamente el acceso únicamente a los conjuntos de datos necesarios para ese rol. Esto reduce el riesgo de exposición accidental de datos y proporciona una aplicación proactiva del cumplimiento.

Monitoreo Centralizado

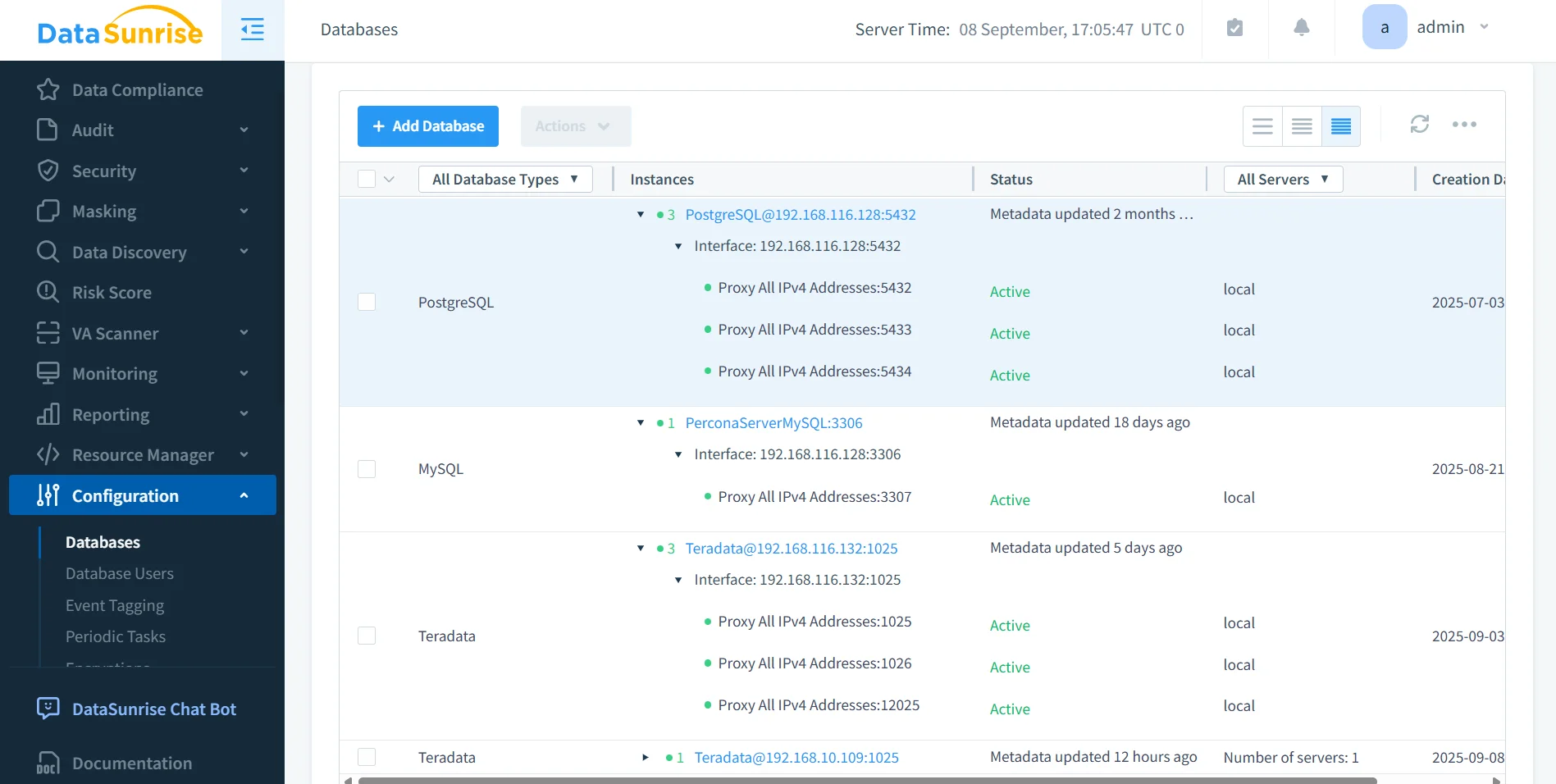

DataSunrise ofrece monitoreo centralizado para que los administradores ya no necesiten rastrear cada instancia de Teradata por separado. Una única consola consolida la visibilidad del cumplimiento a lo largo de Teradata y más de 40 otras plataformas compatibles. Esta vista unificada ayuda a correlacionar registros de actividad, alertas y la aplicación de políticas en entornos híbridos o de múltiples nubes.

Reportes Automatizados

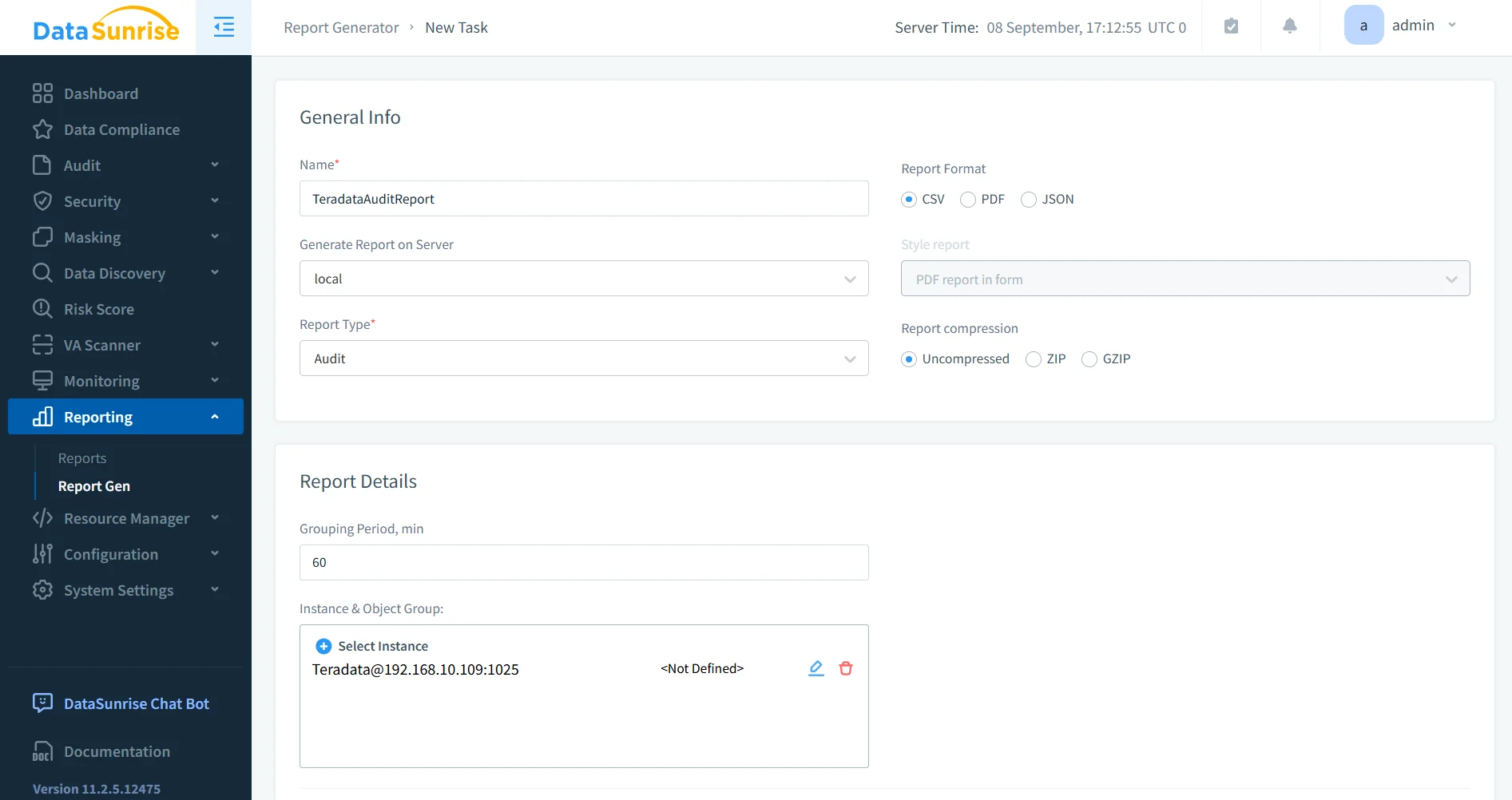

A través de los reportes automatizados de cumplimiento, las organizaciones pueden generar evidencia lista para auditorías regulatorias sin esfuerzo manual. DataSunrise incluye plantillas para GDPR, HIPAA, PCI DSS y SOX. Los reportes se pueden programar o generar a demanda, asegurando que los equipos estén siempre preparados para auditorías internas y externas.

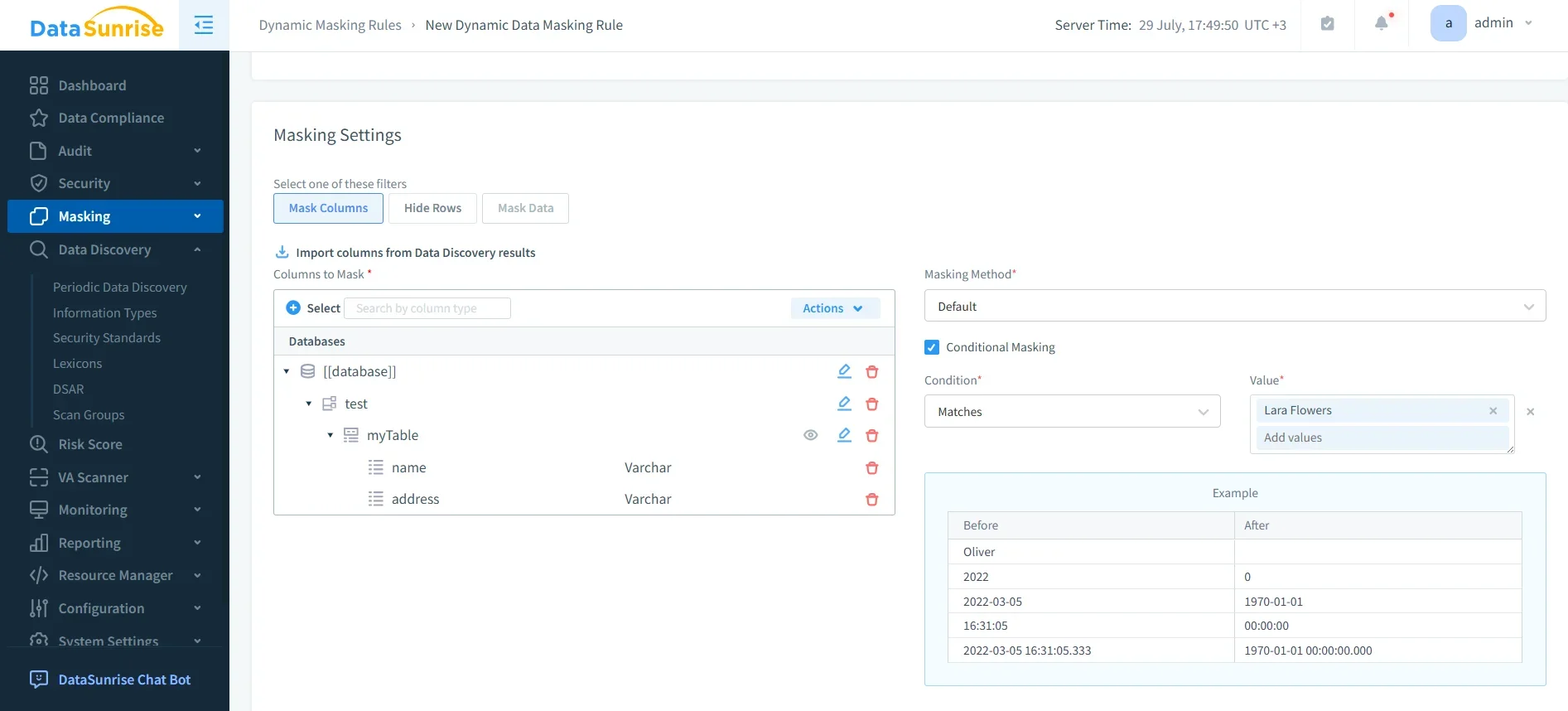

Enmascaramiento de Datos Dinámico

Con el enmascaramiento dinámico de datos, los campos sensibles—como números de seguridad social, detalles de tarjetas de crédito o historiales médicos—se protegen en tiempo real. Basado en los roles de usuario, el sistema enmascara o anonimiza los datos durante las consultas, asegurando que los usuarios no autorizados nunca vean los valores en crudo. A diferencia del enmascaramiento estático, este proceso se aplica al instante y no impacta el rendimiento de la base de datos ni la usabilidad de la aplicación.

Piloto Automático de Cumplimiento

El Piloto Automático de Cumplimiento elimina las actualizaciones manuales repetitivas. Alinea continuamente las políticas de gobernanza con estándares en evolución, como GDPR, HIPAA, PCI DSS y SOX. Escaneos periódicos detectan nuevas tablas, usuarios o esquemas y aplican automáticamente las políticas correctas. Esto asegura que nunca se produzca una desviación en el cumplimiento y mantiene los entornos de Teradata siempre alineados con los requisitos regulatorios globales.

Ejemplo: Flujo de trabajo de auditoría automatizado en DataSunrise

Conectar la instancia de Teradata

Especifica el host, puerto y credenciales a través del proxy de DataSunrise.Crear la regla de cumplimiento

Selecciona la plantilla regulatoria (por ejemplo, GDPR). Las reglas para columnas sensibles (NSS, números de tarjeta) se aplican instantáneamente.Ejecutar consultas para probar

SELECT CustomerName, CreditCardNumber

FROM Customers;

La consulta se ejecuta, pero CreditCardNumber queda enmascarado para los usuarios no autorizados.

- Generar reporte de cumplimiento

DataSunrise produce automáticamente un reporte de auditoría formateado que muestra la actividad, la aplicación del enmascaramiento y las violaciones.

Este flujo de trabajo complementa otros procesos de auditoría de datos, asegurando que Teradata se mantenga seguro y en cumplimiento.

Impacto empresarial de automatizar el cumplimiento de Teradata

| Área de Impacto | Beneficio |

|---|---|

| Alineación Regulatoria | Cumplimiento continuo con GDPR, HIPAA, PCI DSS y SOX. |

| Eficiencia | Reduce la supervisión manual mediante la automatización de actualizaciones de reglas y reportes. |

| Reducción de Riesgos | Detecta consultas sospechosas y previene la exposición no autorizada de datos. |

| Escalabilidad | Soporta entornos Teradata híbridos/multi-nube. |

| Preparación para Auditorías | Proporciona evidencia lista para auditorías de inmediato para los reguladores. |

| Optimización de Costos | Reduce el costo total del cumplimiento al minimizar el trabajo manual y los gastos de preparación de auditorías externas. |

| Respuesta Rápida a Incidentes | Acelera la detección y remediación de incumplimientos mediante alertas y reportes automatizados. |

Conclusión

Si bien Teradata ofrece herramientas nativas robustas para el registro y monitoreo de accesos, requieren una intervención manual considerable para cumplir con las demandas de cumplimiento modernas. DataSunrise automatiza el ciclo completo de cumplimiento—descubrimiento, aplicación de reglas, monitoreo, enmascaramiento y generación de reportes—a lo largo de Teradata y otras plataformas.

Con el Piloto Automático de Cumplimiento y las reglas de auditoría impulsadas por IA, las organizaciones eliminan la desviación del cumplimiento, aceleran la preparación para auditorías y mantienen una consistencia de seguridad en toda la empresa.

Protege tus datos con DataSunrise

Protege tus datos en cada capa con DataSunrise. Detecta amenazas en tiempo real con Monitoreo de Actividad, Enmascaramiento de Datos y Firewall para Bases de Datos. Garantiza el Cumplimiento de Datos, descubre información sensible y protege cargas de trabajo en más de 50 integraciones de fuentes de datos compatibles en la nube, en instalaciones y sistemas de IA.

Empieza a proteger tus datos críticos hoy

Solicita una Demostración Descargar Ahora