Optimizando el Acceso a los Datos con Sistemas de Control de Acceso Universal

Introducción

Hoy en día, las organizaciones deben gestionar y asegurar grandes cantidades de datos almacenados en numerosas bases de datos en nuestro mundo centrado en los datos. A medida que las violaciones de datos se vuelven más sofisticadas y frecuentes, la necesidad de medidas de seguridad robustas nunca ha sido tan crítica. Entra en escena el controlador de acceso universal: una solución revolucionaria que transforma la forma en que abordamos el control de acceso a las bases de datos.

Este artículo se adentra en el mundo de los controladores de acceso universal, explorando su importancia en la gestión y seguridad modernas de las bases de datos. Veremos cómo estas herramientas pueden ayudar a controlar el acceso a diversas fuentes de datos. Esto asegura el cumplimiento y protege la información sensible.

¿Qué es el Control de Acceso a la Base de Datos?

Antes de profundizar en el concepto de control de acceso universal, toquemos brevemente los fundamentos del control de acceso a la base de datos.

Un sistema de control de acceso es una herramienta de seguridad que controla quién puede acceder a los datos en una base de datos. También determina qué acciones se pueden realizar con dichos datos. Es la primera línea de defensa contra accesos no autorizados, violaciones de datos y otras amenazas de seguridad.

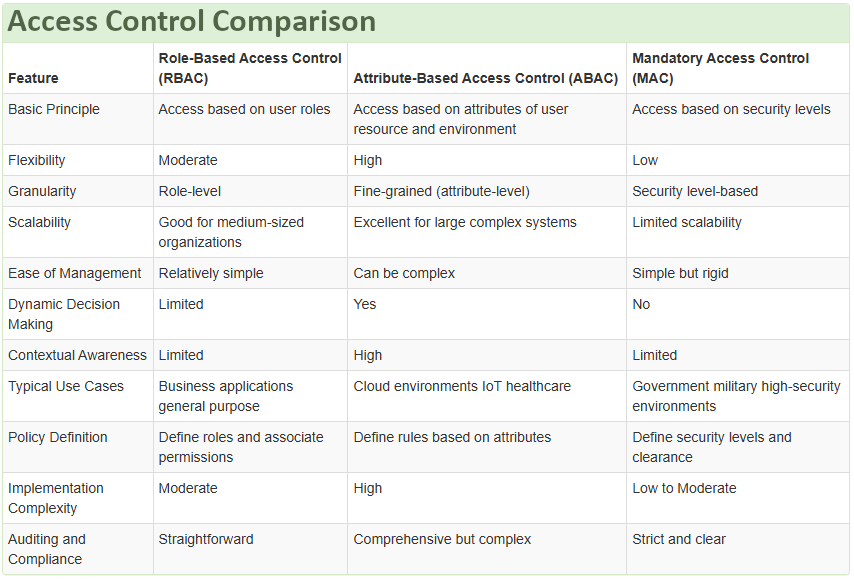

Los métodos tradicionales de control de acceso incluyen:

- Control de Acceso Basado en Roles (RBAC)

- Control de Acceso Basado en Atributos (ABAC)

- Control de Acceso Obligatorio (MAC)

Estos métodos son efectivos, pero tienen dificultades frente a las complejidades de los entornos de datos modernos, especialmente cuando se trabaja con múltiples fuentes de datos.

Comprendiendo el Control de Acceso Universal

Definiendo el Controlador de Acceso Universal

Un Controlador de Acceso Universal es una solución de seguridad avanzada que proporciona un control de acceso centralizado a través de múltiples bases de datos y fuentes de datos. Actúa como un punto único de control, permitiendo a los administradores gestionar y hacer cumplir las políticas de acceso de manera coherente en entornos de datos diversos.

Las características clave de un Controlador de Acceso Universal incluyen:

- Gestión centralizada de políticas

- Soporte para múltiples tipos de bases de datos

- Monitoreo y auditoría en tiempo real

- Reglas de control de acceso dinámicas

- Capacidades de enmascaramiento de datos y encriptación

Todas estas funcionalidades se implementan en el software DataSunrise, que es una de las soluciones de control de acceso a datos más utilizadas en el mercado. En DataSunrise, nos centramos en la simplicidad de las soluciones seguras, garantizando al mismo tiempo la protección de los datos existentes. Este enfoque ofrece dos ventajas clave: en primer lugar, el tiempo de configuración para las tareas de seguridad más esenciales es mínimo con DataSunrise; en segundo lugar, DataSunrise puede operar en cuatro modos diferentes, permitiéndole elegir el más seguro para sus necesidades.

La Necesidad de un Control de Acceso Universal

A medida que las organizaciones adoptan entornos híbridos y multicloud, gestionar el control de acceso se vuelve cada vez más complejo. Los controladores de acceso universal abordan este desafío proporcionando un enfoque unificado para la seguridad de los datos.

Beneficios de implementar un Controlador de Acceso Universal:

- Administración simplificada

- Mayor postura de seguridad

- Mejor gestión del cumplimiento

- Reducción del riesgo de violaciones de datos

- Mayor visibilidad de los patrones de acceso a los datos

Implementando el Control de Acceso Universal

Existen varias formas de implementar el control de acceso universal en su entorno de datos. Exploremos algunos enfoques comunes:

1. Integración Nativa de la Base de Datos

Este método implica configurar políticas de control de acceso directamente dentro de cada sistema de base de datos. Aunque aprovecha las características de seguridad integradas, puede resultar complicado mantener la coherencia entre los diferentes tipos de bases de datos.

2. Implementación a Nivel de Aplicación

En este enfoque, la lógica del control de acceso se incorpora a la capa de la aplicación. Si bien ofrece un control detallado, puede generar mayor complejidad y posibles brechas de seguridad si no se implementa correctamente.

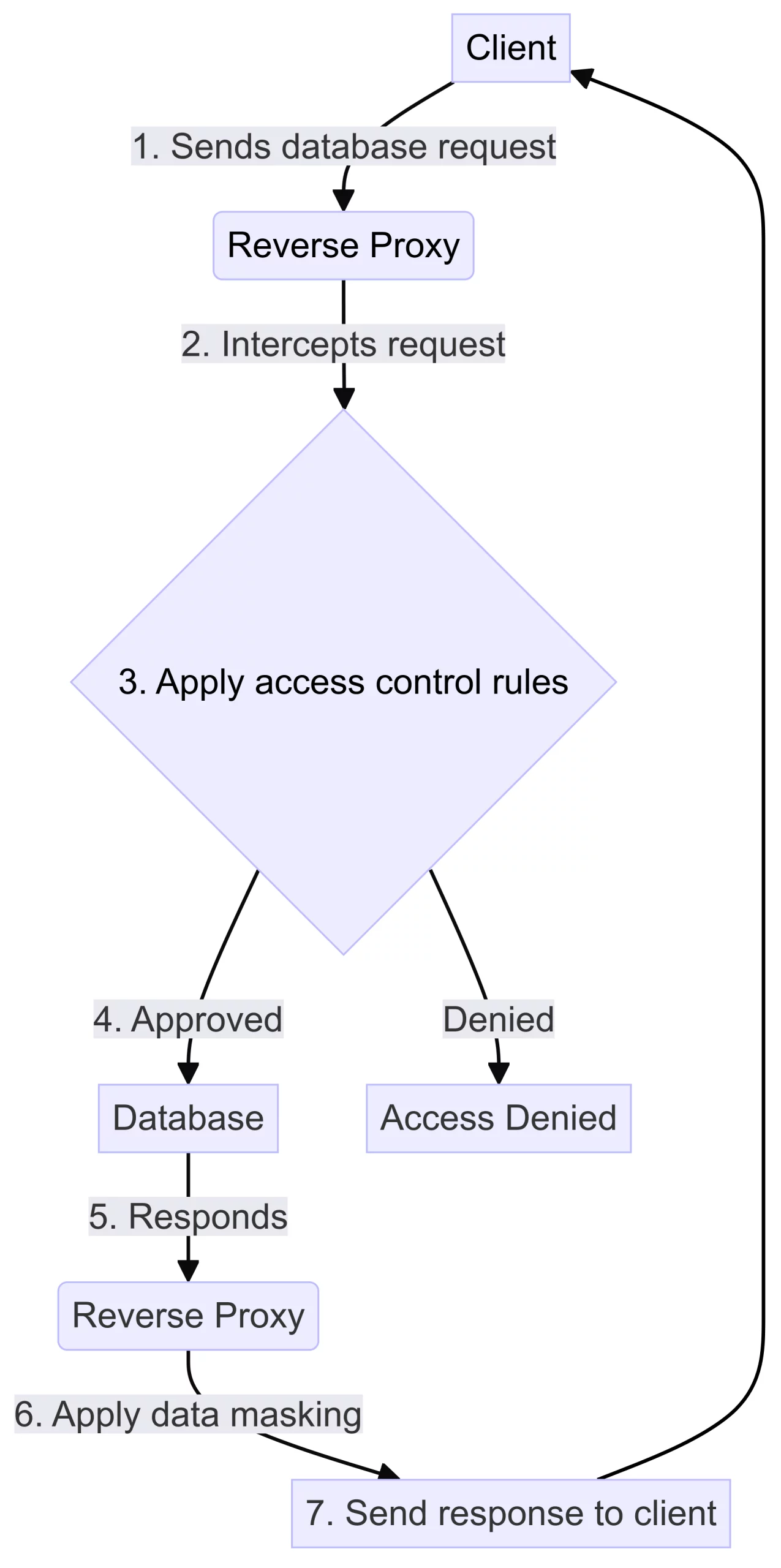

3. Enfoque de Middleware con Proxy Inverso

El control de acceso mediante middleware está ganando popularidad por su flexibilidad y eficacia. Este enfoque incluye un proxy inverso para las reglas de acceso a los datos, el enmascaramiento y la auditoría.

Este tipo de control de acceso se está utilizando cada vez más. Es popular debido a su flexibilidad y efectividad. Profundicemos en este método.

El Control de Acceso Middleware: Una Mirada Detallada

El enfoque middleware para el control de acceso universal implica desplegar un proxy inverso entre los clientes y los servidores de bases de datos. Este proxy intercepta todas las solicitudes a la base de datos, aplica las reglas de control de acceso y reenvía las solicitudes aprobadas a la base de datos correspondiente.

Cómo Funciona

Componentes Clave

- Proxy Inverso: Actúa como intermediario entre los clientes y las bases de datos

- Motor de Políticas: Define y hace cumplir las reglas de control de acceso

- Módulo de Auditoría: Registra todas las actividades de la base de datos para análisis de cumplimiento y seguridad

- Motor de Enmascaramiento de Datos: Aplica técnicas de ofuscación para proteger la información sensible

Ventajas del Enfoque Middleware

- Control centralizado: Permite gestionar las políticas de acceso desde un único punto

- Agnóstico a la base de datos: Funciona con diversos tipos y versiones de bases de datos

- No intrusivo: No requiere cambios en las bases de datos o aplicaciones existentes

- Protección en tiempo real: Aplica reglas sobre la marcha para un control de acceso dinámico

- Auditoría integral: Captura registros detallados para el cumplimiento normativo y la investigación forense

Mejores Prácticas para el Control de Acceso Universal

Para maximizar la eficacia de la implementación del Controlador de Acceso Universal, considere estas mejores prácticas:

- Adopte un enfoque de mínimo privilegio

- Revise y actualice periódicamente las políticas de acceso

- Implemente métodos de autenticación robustos

- Utilice la clasificación de datos para orientar las decisiones de control de acceso

- Realice auditorías y evaluaciones de seguridad de forma regular

- Proporcione capacitación continua a administradores y usuarios

Desafíos y Consideraciones

Aunque los controladores de acceso universal ofrecen beneficios significativos, existen algunos desafíos a tener en cuenta:

- Impacto en el rendimiento: La intermediación de las solicitudes puede introducir latencia

- Complejidad en la configuración inicial: Configurar políticas para diversas fuentes de datos puede llevar mucho tiempo

- Mantener las políticas actualizadas: Es necesario realizar revisiones periódicas para garantizar la seguridad

- Integración con sistemas existentes: Puede requerir modificaciones en la arquitectura de la red

Tendencias Futuras en el Control de Acceso Universal

A medida que la tecnología evoluciona, se espera que aparezcan avances en el Control de Acceso Universal, tales como:

- Recomendaciones de políticas impulsadas por IA

- Mayor integración con servicios en la nube

- Mejor soporte para escenarios de IoT y computación en el borde

- Técnicas de enmascaramiento y encriptación de datos más sofisticadas

Conclusión

Los controladores de acceso universal representan un avance significativo en la seguridad y administración del acceso a las bases de datos. Las organizaciones pueden mejorar el control del acceso a los datos, la seguridad, la administración y el cumplimiento de las leyes de protección de datos mediante el uso de un sistema centralizado.

Este sistema permite a las organizaciones tener un mejor control sobre quién puede acceder a los datos, al mismo tiempo que refuerza las medidas de seguridad. Además, simplifica las tareas administrativas y garantiza el cumplimiento de las leyes de protección de datos.

El enfoque middleware ofrece una forma poderosa y no intrusiva de lograr el control de acceso universal. Las organizaciones pueden controlar el acceso, proteger los datos y rastrear la actividad monitoreando en tiempo real las solicitudes a la base de datos, sin necesidad de modificar las bases de datos o aplicaciones existentes.

A medida que los sistemas de datos se vuelven más complejos, los controladores de acceso universal serán cruciales para salvaguardar la información valiosa y asegurar el cumplimiento normativo.

DataSunrise ofrece herramientas flexibles y fáciles de usar para la auditoría, enmascaramiento y cumplimiento de bases de datos. Para experimentar de primera mano el poder del control de acceso universal, visite nuestro sitio web en DataSunrise.com para una demo en línea y descubra cómo nuestras soluciones pueden mejorar la seguridad de sus bases de datos a través de múltiples fuentes de datos.