Conformidad Regulatoria de IBM Db2

Introducción

El cumplimiento normativo asegura que las organizaciones gestionen, procesen y protejan los datos de acuerdo con estándares y leyes internacionales. Al hacer cumplir estos requisitos, las empresas reducen el riesgo, evitan sanciones y protegen la información sensible.

IBM Db2 es un sistema de base de datos relacional ampliamente utilizado que soporta aplicaciones empresariales en diversas industrias. Dado que a menudo almacena datos sensibles de negocios y clientes, la adhesión a los marcos de cumplimiento resulta crítica en estos entornos. En sectores como el de la salud, las finanzas y el gobierno, los administradores deben alinear las operaciones de la base de datos con las obligaciones de cumplimiento para mantener la seguridad y estar preparados para auditorías.

Marcos regulatorios como GDPR, HIPAA, PCI DSS y SOX definen cómo debe manejarse la información sensible. Alinear Db2 con estos estándares ayuda a las organizaciones a evitar brechas, mantener la confianza y pasar auditorías de manera eficaz.

¿Qué es el Cumplimiento?

El cumplimiento en los sistemas de bases de datos significa adherirse a leyes y marcos diseñados para proteger los datos:

- GDPR regula cómo se recopilan y procesan los datos personales de los ciudadanos de la UE.

- En el sector de la salud, HIPAA protege los registros médicos y garantiza la privacidad del paciente.

- El estándar PCI DSS define cómo las organizaciones manejan de forma segura los datos de tarjetas de pago.

- Mientras tanto, SOX establece requisitos de responsabilidad para la presentación de informes financieros en empresas públicas.

Estos marcos influyen en cómo los administradores de Db2 gestionan la seguridad, la auditoría y los controles de acceso.

Herramientas Nativas de DB2 para el Cumplimiento

Db2 incluye un conjunto de funciones nativas que ayudan a los administradores a cumplir con las obligaciones normativas. Estas pueden ser probadas directamente en entornos Db2 y proporcionan un valor práctico para la seguridad y la preparación para auditorías.

1. Monitoreo de Conexiones Activas

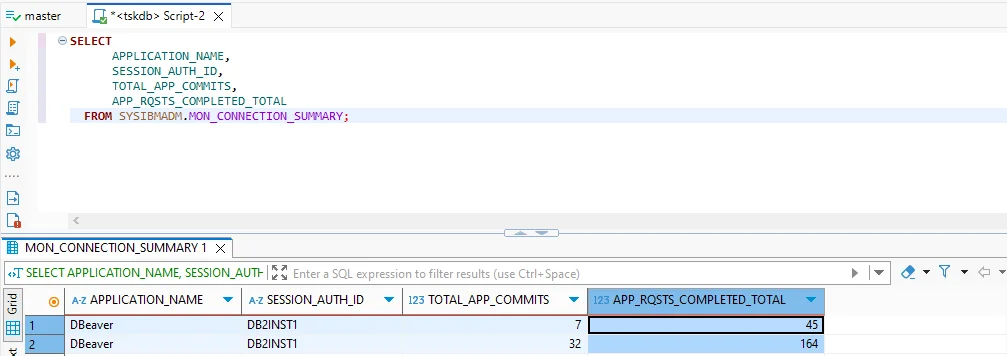

Db2 proporciona vistas administrativas integradas para la supervisión en tiempo real. Por ejemplo, se pueden monitorear las sesiones activas y sus actividades:

SELECT

APPLICATION_NAME,

SESSION_AUTH_ID,

TOTAL_APP_COMMITS,

APP_RQSTS_COMPLETED_TOTAL

FROM SYSIBMADM.MON_CONNECTION_SUMMARY;

Esta consulta muestra qué aplicaciones están conectadas, qué identificadores de usuario están activos y cuántas solicitudes han procesado.

2. Verificación de Privilegios de Usuario

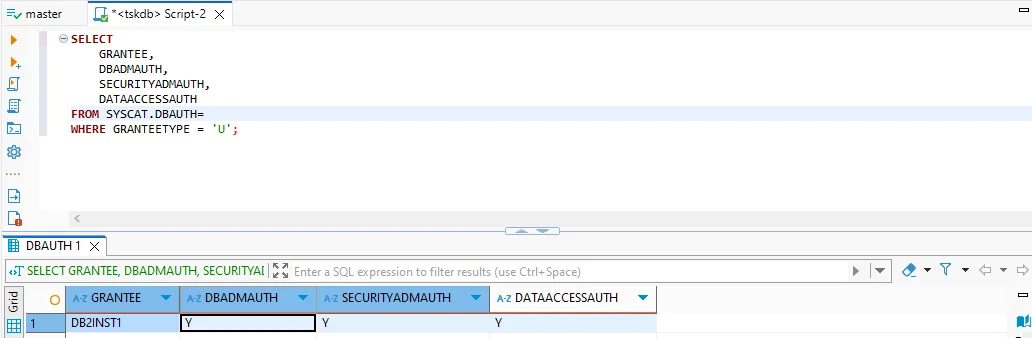

El cumplimiento a menudo requiere prueba de acceso con el menor privilegio posible. Db2 permite verificar qué usuarios tienen roles sensibles:

SELECT

GRANTEE,

DBADMAUTH,

SECURITYADMAUTH,

DATAACCESSAUTH

FROM SYSCAT.DBAUTH

WHERE GRANTEETYPE = 'U';

Esta consulta ayuda a los administradores a identificar las cuentas con permisos de administración de la base de datos, administración de seguridad o acceso sin restricciones a los datos.

3. Monitor de Eventos para Conexiones

Db2 puede registrar la actividad de conexión utilizando monitores de eventos. Esto permite mantener un registro persistente de quién accedió a la base de datos y cuándo:

CREATE EVENT MONITOR connection_audit_monitor

FOR CONNECTIONS

WRITE TO FILE '/tmp/connection_audit'

BUFFERSIZE 8

BLOCKED;

SET EVENT MONITOR connection_audit_monitor STATE 1;

Una vez habilitado, todas las nuevas conexiones se registrarán en el directorio especificado, facilitando el suministro de evidencia de los eventos de acceso a los auditores.

Limitaciones del Cumplimiento Nativo de DB2

A pesar de contar con una base sólida, Db2 presenta brechas que limitan una alineación total con las normativas:

- No cuenta con enmascaramiento dinámico integrado de campos sensibles.

- No dispone de descubrimiento o clasificación automatizada de PII/PHI.

- Los registros de auditoría de db2audit requieren un análisis complejo y el uso de herramientas externas.

- No existe una gestión centralizada del cumplimiento en múltiples entornos Db2 o en entornos mixtos.

Estos desafíos hacen que las auditorías sean laboriosas y aumenten el riesgo de error humano.

Cómo DataSunrise Extiende el Cumplimiento en DB2

DataSunrise es una plataforma de seguridad y cumplimiento de datos diseñada para proteger la información sensible en bases de datos, almacenes de datos y servicios en la nube. A diferencia de las herramientas locales de cumplimiento de Db2, DataSunrise proporciona una capa centralizada que se integra directamente con Db2 sin necesidad de modificar el código de la aplicación.

Basándose en la fundación de Db2, ofrece seguridad avanzada, automatización en el cumplimiento y visibilidad clara para los equipos que gestionan datos regulados. Estas son las principales ventajas:

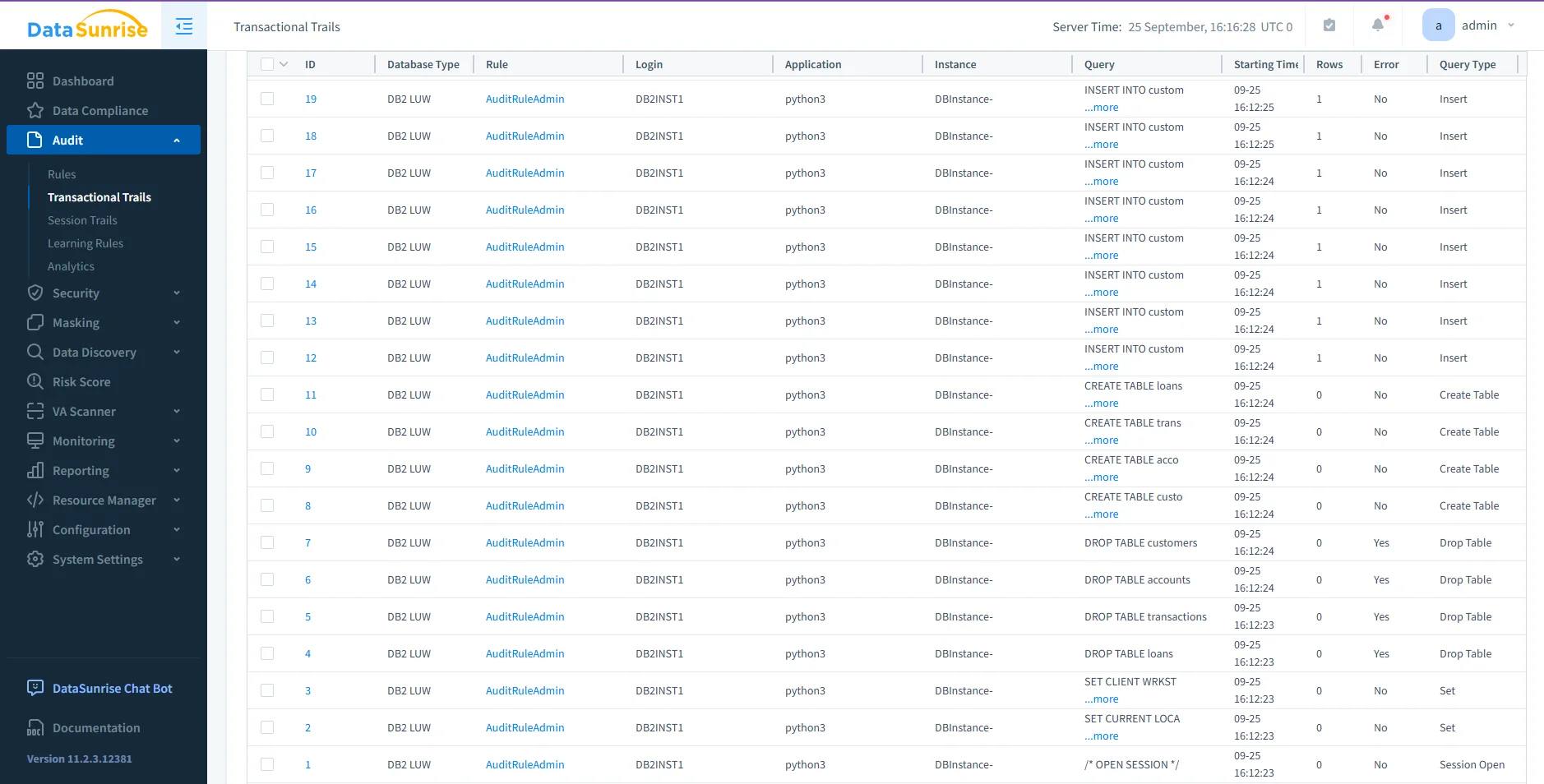

- Registros de auditoría unificados: Centraliza la actividad de auditoría de Db2 con registros de otras plataformas. Revise todo en un solo panel y reciba alertas cuando se infrinjan las políticas. Vea la página de auditoría de DataSunrise.

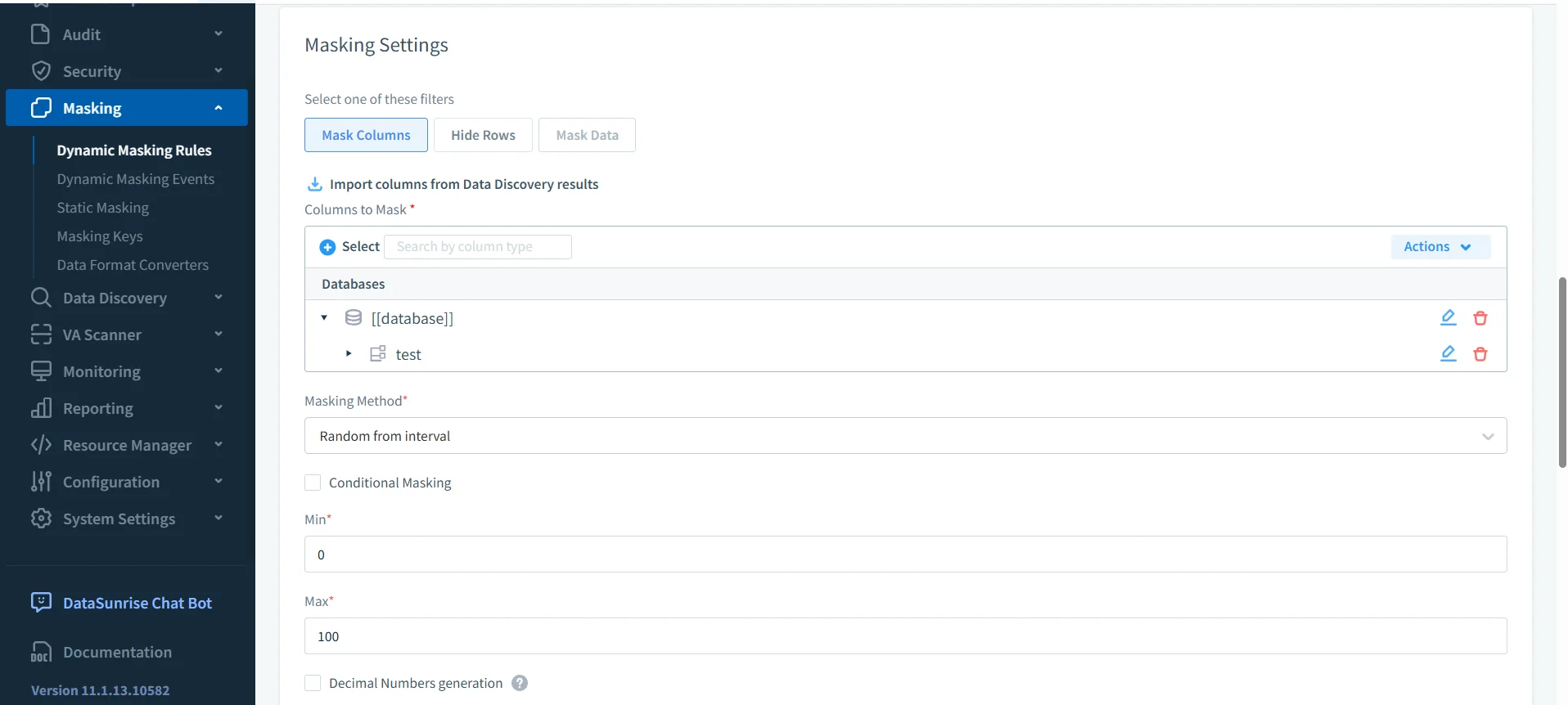

Panel de auditoría de DataSunrise que enumera los rastros transaccionales de Db2 con actividad detallada de consultas, usuarios y aplicaciones. - Enmascaramiento de datos dinámico: Protege campos sensibles, como números de tarjetas o diagnósticos, en tiempo real. Las reglas de enmascaramiento se adaptan a los roles de usuario y a la política empresarial. Detalles en la visión general del enmascaramiento dinámico de DataSunrise.

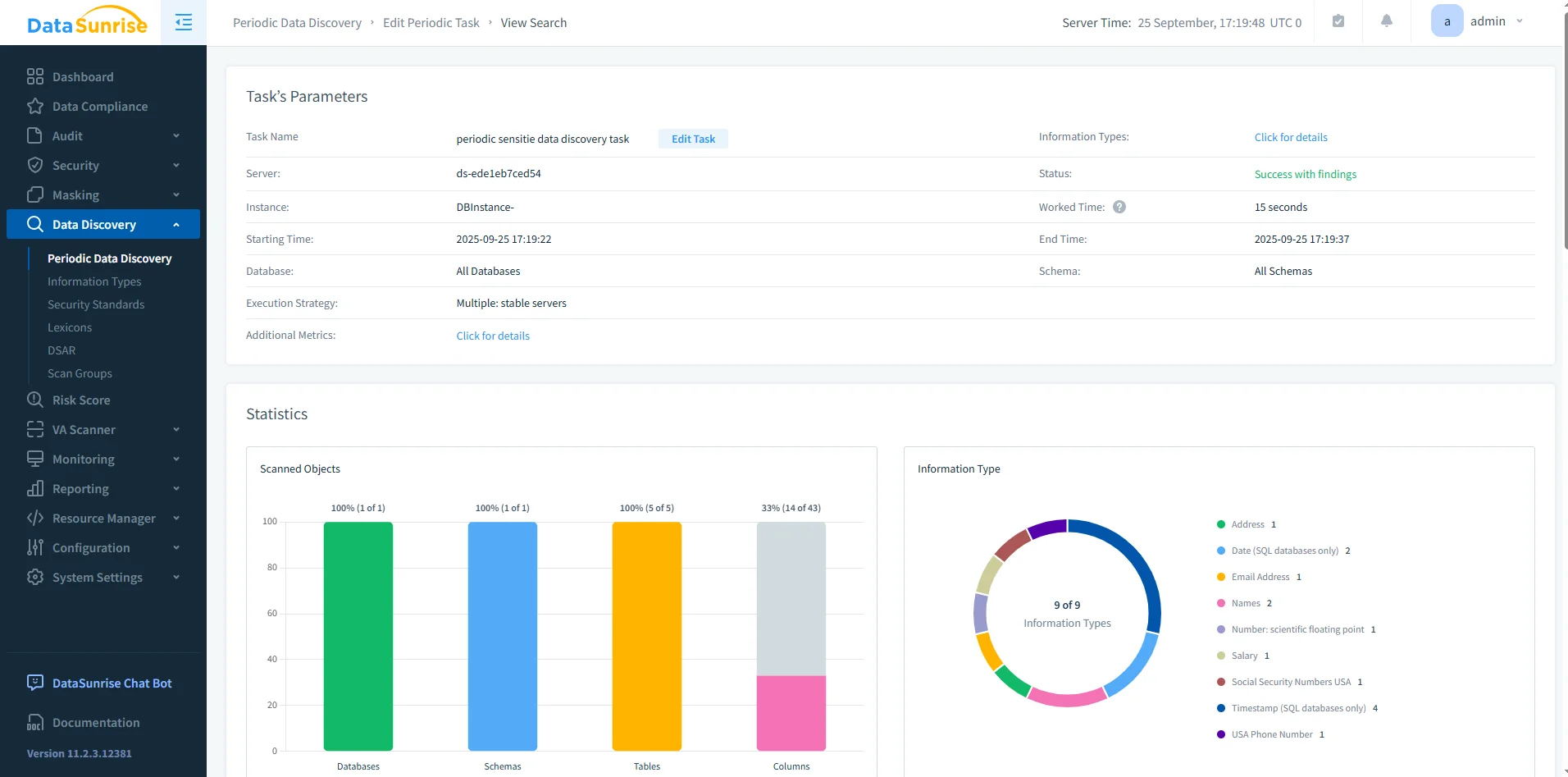

Pantalla de configuración de enmascaramiento en DataSunrise para establecer reglas dinámicas de enmascaramiento de columnas con métodos personalizables. - Descubrimiento y clasificación de datos sensibles: Escanee Db2 automáticamente para detectar y clasificar PII y PHI. Sustituya la inspección manual de esquemas por hallazgos claros e informes. Obtenga más información en la sección de descubrimiento de datos de DataSunrise.

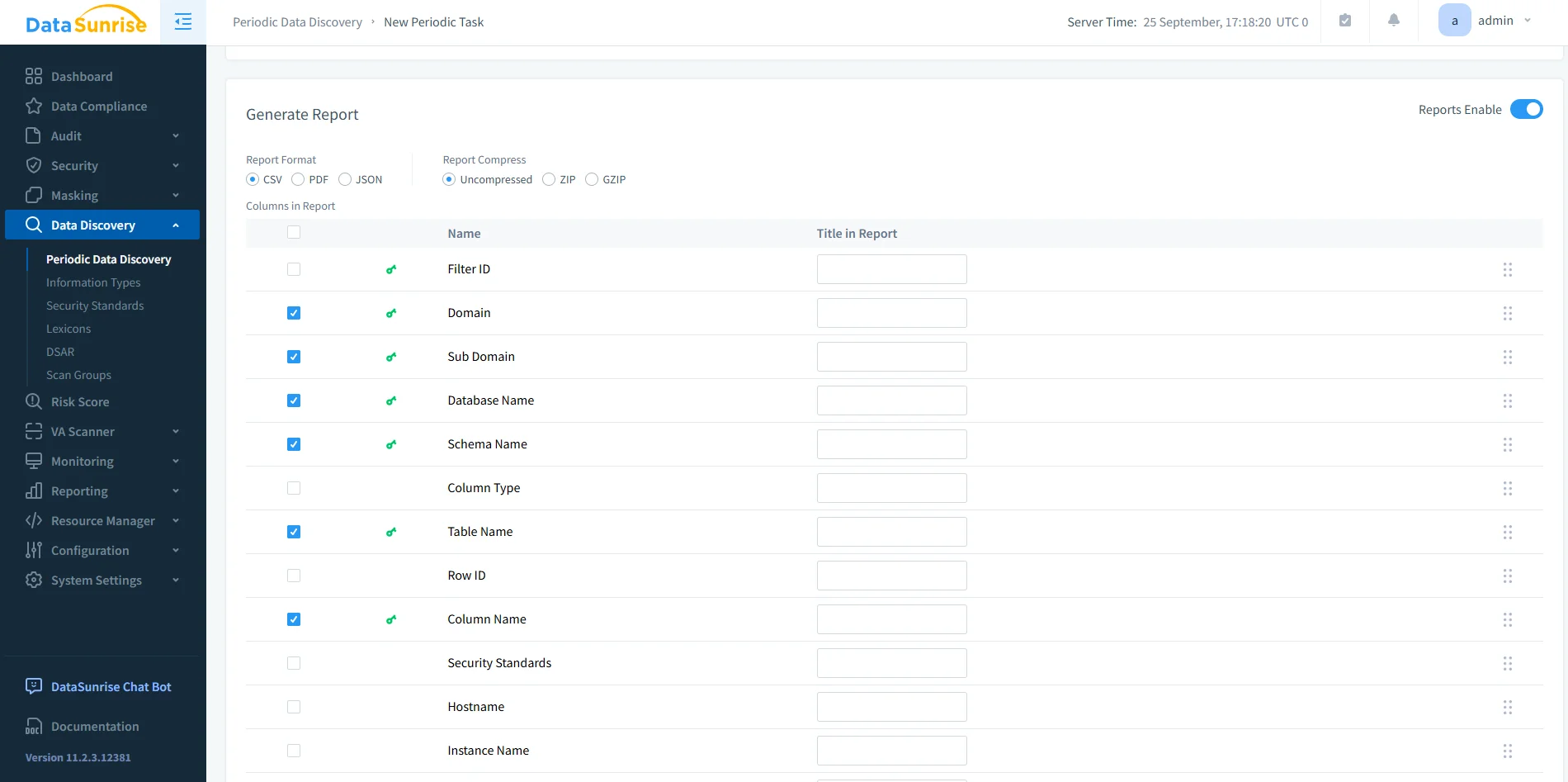

Resultados de la tarea de descubrimiento de datos de DataSunrise destacando los tipos de datos sensibles detectados en bases de datos, esquemas, tablas y columnas. - Informes de cumplimiento automatizados: Genere informes en PDF o HTML para los auditores con un solo clic. Reduzca la preparación manual y acorte los ciclos de auditoría. Vea la sección de cumplimiento de DataSunrise.

Interfaz de configuración de informes de DataSunrise para generar informes listos para auditoría en formatos CSV, PDF o JSON.

Impacto Empresarial / Tabla de Comparación

| Característica | Nativo de DB2 | Con DataSunrise |

|---|---|---|

| Registro de Auditorías | ✅ db2audit, monitores de eventos | ✅ Centralizado con alertas |

| Enmascaramiento Dinámico | ❌ | ✅ Enmascaramiento en tiempo real según rol |

| Descubrimiento de Datos | Inspección manual de esquemas | ✅ Escaneo y clasificación automatizados |

| Informes de Cumplimiento | ❌ | ✅ Informes en PDF/HTML con un clic |

| PITR | ✅ Recuperación de avance de rollforward | ✅ Integrado con flujos de trabajo de cumplimiento |

Escenarios Reales de Cumplimiento con Db2

Comprender el cumplimiento es más sencillo al observar industrias reales y cómo se mapean las funciones de Db2 a sus obligaciones.

-

Salud (HIPAA): Un hospital que almacena registros de pacientes en Db2 debe asegurarse de que solo los médicos autorizados puedan ver historiales médicos completos. Utilizando Row and Column Access Control (RCAC), el hospital puede restringir a cada médico el acceso únicamente a los datos de sus pacientes. Si se combina con el enmascaramiento dinámico de DataSunrise, el personal no clínico, como los empleados de facturación, solo vería valores enmascarados para campos sensibles como diagnósticos.

-

Banca y Pagos (PCI DSS): Un procesador de pagos que gestiona transacciones con tarjetas en Db2 debe proteger los datos de los titulares de las tarjetas. Mientras Db2 proporciona rastros de auditoría de quién accedió a las tablas, DataSunrise puede añadir enmascaramiento en tiempo real de los números de tarjetas y generar informes listos para auditoría de PCI DSS automáticamente. Esto reduce las verificaciones manuales antes de las revisiones regulatorias.

-

Empresas Públicas (SOX): Una firma financiera que utiliza Db2 para almacenar datos de informes debe rastrear todos los cambios en el esquema y las actividades de los usuarios. db2audit puede registrar cada ALTER TABLE o cambio de rol, pero analizar la salida en crudo es laborioso. DataSunrise proporciona paneles centralizados e informes automatizados, ofreciendo a ejecutivos y auditores una visibilidad clara del estado del cumplimiento.

-

Retail y Análisis de Clientes (GDPR): Una empresa de comercio electrónico que almacena información de clientes europeos en Db2 debe respetar el principio de minimización de datos de GDPR. El LBAC (Label-Based Access Control) de Db2 puede restringir el acceso a las direcciones de los clientes, mientras que el descubrimiento de datos de DataSunrise escanea continuamente los esquemas para detectar si se almacena información personal fuera de las tablas aprobadas.

Conclusión

Db2 provee una base confiable para el cumplimiento normativo con funcionalidades de auditoría, controles de acceso y recuperación. Sin embargo, las organizaciones que manejan datos sensibles o regulados a menudo requieren capacidades más avanzadas. DataSunrise extiende Db2 ofreciendo enmascaramiento dinámico, descubrimiento automatizado, centralización de auditorías y generación de informes de cumplimiento, reduciendo el trabajo manual y asegurando la alineación con las normativas.

Protege tus datos con DataSunrise

Protege tus datos en cada capa con DataSunrise. Detecta amenazas en tiempo real con Monitoreo de Actividad, Enmascaramiento de Datos y Firewall para Bases de Datos. Garantiza el Cumplimiento de Datos, descubre información sensible y protege cargas de trabajo en más de 50 integraciones de fuentes de datos compatibles en la nube, en instalaciones y sistemas de IA.

Empieza a proteger tus datos críticos hoy

Solicita una Demostración Descargar Ahora