Enmascaramiento Dinámico de Datos

Introducción

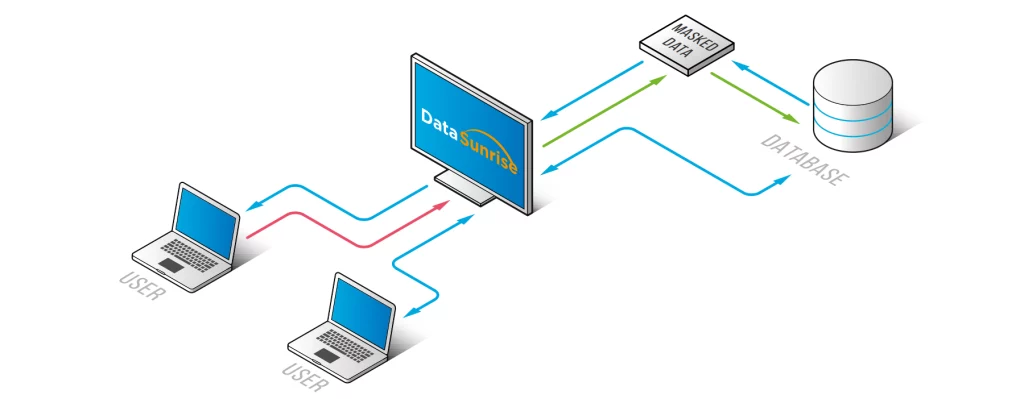

El enmascaramiento dinámico de datos aplica protecciones al instante durante la ejecución de consultas, ocultando campos sensibles de acuerdo con los roles de usuario, atributos de sesión o la lógica de la aplicación. Esto garantiza que los datos regulados, incluidos los números de tarjetas de crédito, direcciones de correo electrónico y otra información personal (PII), se mantengan seguros sin modificar los registros subyacentes o entorpecer los procesos normales. Los usuarios privilegiados acceden a los valores originales, mientras que los usuarios no autorizados reciben datos enmascarados o parciales. Al reducir el riesgo, el enmascaramiento dinámico facilita el cumplimiento y refuerza la seguridad en todo el entorno.

Las organizaciones regidas por GDPR, HIPAA o PCI DSS utilizan cada vez más este método para hacer cumplir el acceso de confianza cero. En este artículo, comparamos el enmascaramiento dinámico con el estático, revisamos las opciones nativas en las bases de datos populares y mostramos cómo DataSunrise habilita el enmascaramiento dinámico sin cambios en el esquema ni reescrituras de código.

Enmascaramiento de Datos Estático vs Dinámico

¿Qué es el Enmascaramiento Dinámico de Datos?

El enmascaramiento dinámico de datos es una técnica en tiempo real para ocultar datos sensibles durante la ejecución de una consulta. A diferencia de los métodos estáticos, protege los datos de producción en vivo devolviendo resultados enmascarados a los usuarios no autorizados, sin modificar la base de datos de origen.

| Característica | Enmascaramiento Estático de Datos | Enmascaramiento Dinámico de Datos |

|---|---|---|

| Cómo Funciona | Genera una copia enmascarada de la base de datos para uso no productivo | Enmascara los resultados de la consulta en tiempo real basándose en el usuario o el contexto |

| Datos Originales | Sustituidos de forma permanente en el conjunto de datos enmascarado | Permanecen sin cambios en el sistema de origen |

| Principales Casos de Uso | Pruebas, desarrollo, transferencia a proveedores | Entornos de producción en vivo, cumplimiento, confianza cero |

| Flexibilidad | Difícil de modificar una vez aplicado | Basado en políticas y fácil de actualizar |

| Ajuste de Cumplimiento | Adecuado para la minimización de datos | Excelente para el control de acceso y el registro de auditorías |

Por qué el Enmascaramiento Dinámico Supera al Estático en Entornos en Vivo

El enmascaramiento estático funciona para el desarrollo y las pruebas, pero se desmorona rápidamente en entornos en vivo con múltiples roles. Cada cambio de política implica regenerar, validar y volver a desplegar los conjuntos de datos enmascarados, lo que consume tiempo y es propenso a errores. El enmascaramiento dinámico evita estas brechas al adaptarse al instante. Los resultados varían según el rol y el contexto del usuario: un ingeniero de aseguramiento de calidad podría ver valores parciales, mientras que un representante de soporte ve solo la salida redactada. La misma consulta produce respuestas adecuadas al rol sin duplicación ni datos obsoletos.

Debido a que se adapta en tiempo real, el enmascaramiento dinámico acelera el cumplimiento y reduce el riesgo de exposición inadvertida. Cuando se combina con registros y filtros contextuales, se convierte en la opción más práctica para entornos donde los datos son sensibles, el acceso es variado y el cumplimiento es obligatorio.

Al combinarse con registros y filtros contextuales, esta flexibilidad hace del enmascaramiento dinámico la solución preferida para entornos en vivo donde los datos son sensibles, el acceso es variado y el cumplimiento es innegociable.

Soporte Incorporado en Bases de Datos Populares

Varias plataformas ofrecen soporte nativo o basado en complementos para el enmascaramiento. Por ejemplo:

- PostgreSQL: Enmascaramiento basado en vistas o extensiones como pg_maskdata

- Oracle: Reducción de datos para enmascaramiento basado en roles

- SQL Server: Enmascaramiento dinámico incorporado para ciertos campos

A continuación se muestra un ejemplo de PostgreSQL simulando el enmascaramiento con una vista:

CREATE OR REPLACE VIEW masked_users AS

SELECT

id,

name,

CASE

WHEN current_user = 'auditor' THEN 'XXXX-XXXX-XXXX-' || RIGHT(card_number, 4)

ELSE card_number

END AS card_number,

email

FROM users;

Si bien es efectivo en configuraciones simples, este enfoque se vuelve difícil de escalar a múltiples bases de datos o roles dinámicos. Es precisamente aquí donde DataSunrise simplifica la implementación, enmascarando los resultados en diversos entornos sin alterar el SQL o los esquemas.

Enmascaramiento Dinámico con DataSunrise

DataSunrise actúa como un proxy transparente entre tus aplicaciones y las bases de datos. En consecuencia, intercepta las consultas y aplica las reglas de enmascaramiento antes de que los datos lleguen al usuario. Soporta:

El proceso de configuración se maneja completamente a través de una interfaz fácil de usar. Más importante aún, no se requieren reescrituras de código ni cambios en el esquema.

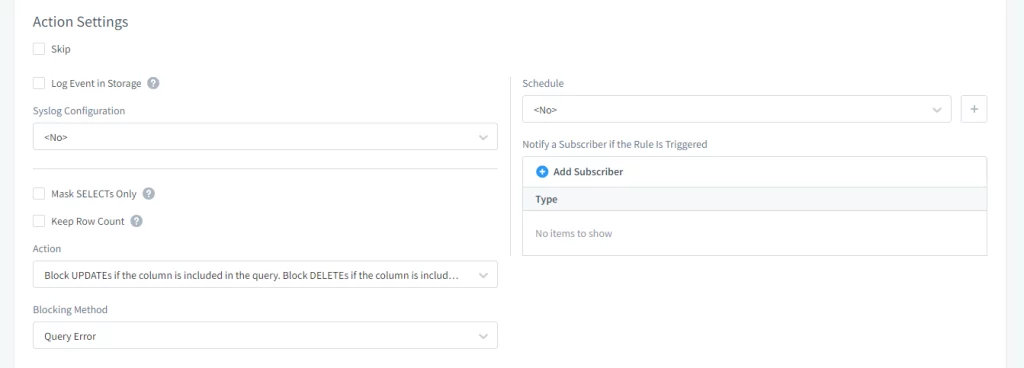

1. Configuración de Acciones

Los administradores pueden controlar si los eventos de enmascaramiento se registran, se disparan alertas o se bloquean las operaciones de actualización en campos enmascarados.

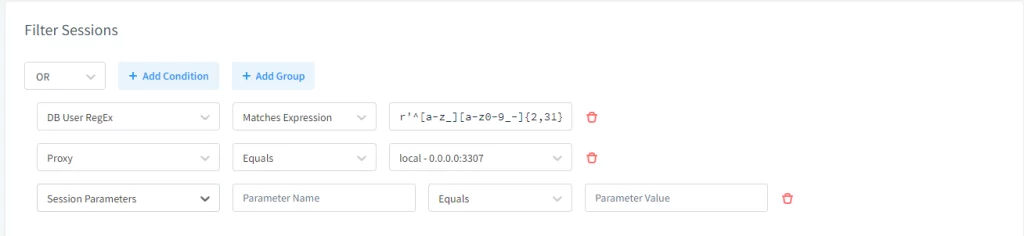

2. Configuración de Filtros

Esta sección define cuándo y dónde debe aplicarse el enmascaramiento, basándose en la identidad del usuario, el rango de IP, la aplicación de origen o incluso las rutas de red. Por lo tanto, permite una aplicación basada en el contexto.

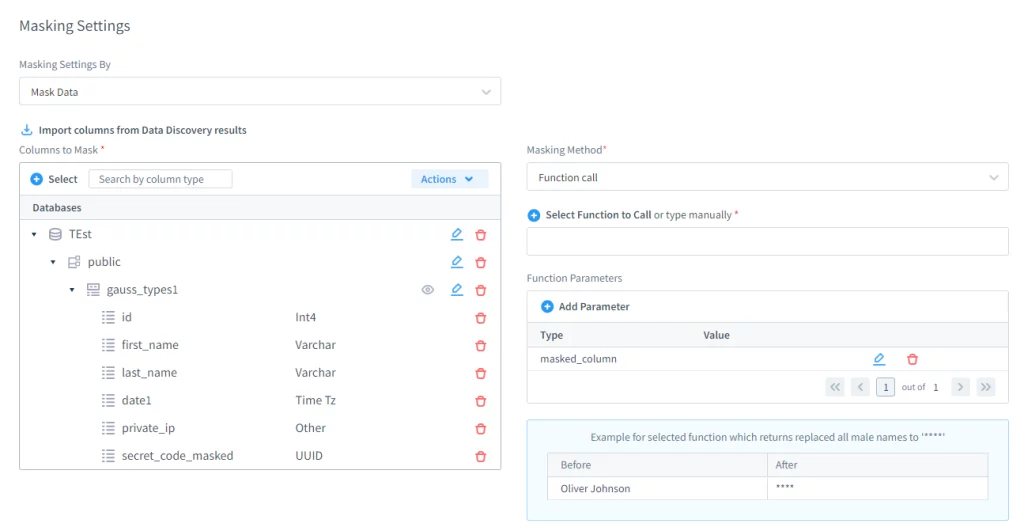

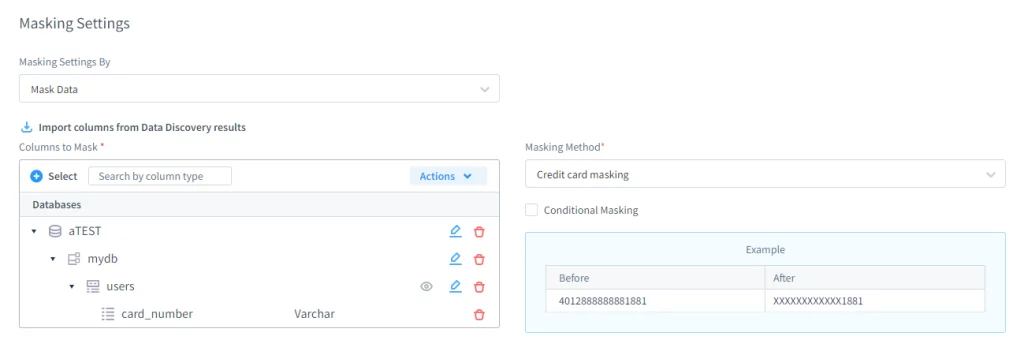

3. Configuración de Enmascaramiento

Los administradores pueden seleccionar esquemas, tablas y campos específicos para proteger. Además, pueden definir métodos de enmascaramiento utilizando lógica incorporada o scripts personalizados en Lua.

4. Registros de Enmascaramiento

Cuando se habilita el registro, cada evento de enmascaramiento se registra. Como resultado, las organizaciones obtienen una visión lista para auditorías sobre cómo y cuándo se aplicó el enmascaramiento.

Errores Comunes en la Implementación del Enmascaramiento Dinámico

El enmascaramiento dinámico puede salir mal si no se implementa con precisión. Los errores comunes incluyen:

- Exceso de enmascaramiento: Ocultar demasiados datos, incluso para roles que requieren acceso parcial.

- Filtros de política débiles: Aplicar reglas de enmascaramiento de manera demasiado amplia sin condiciones basadas en el contexto.

- Áreas ciegas: No enmascarar en múltiples puntos de entrada, como API, exportaciones o herramientas de análisis.

Con DataSunrise, estos riesgos se mitigan mediante reglas granulares, registros y herramientas de prueba en tiempo real integradas en la interfaz.

Caso de Uso en PostgreSQL con DataSunrise

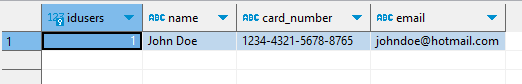

Un caso de uso típico podría involucrar una tabla users que contenga datos de tarjetas de crédito. Con DataSunrise configurado, el número de la tarjeta se enmascara según los permisos del usuario:

Los administradores definen este comportamiento a través de la interfaz gráfica en lugar de modificar el esquema:

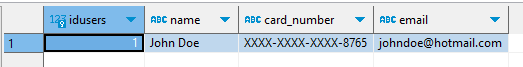

En consecuencia, los usuarios sin acceso elevado solo ven valores enmascarados:

El evento también se registra automáticamente en los registros de auditoría:

Beneficios de Usar DataSunrise para el Enmascaramiento

- Protege la información personal (PII), credenciales y datos financieros en tiempo real durante la consulta

- Soporta implementaciones multiplataforma sin necesidad de reescribir el código

- Aplica políticas granulares utilizando roles, filtros y lógica

- Proporciona registros de auditoría para la transparencia y el cumplimiento

Enfoques Prácticos para el Enmascaramiento Dinámico

| Enfoque | Cómo Funciona | Escenario Ejemplo |

|---|---|---|

| Basado en Roles | Enmascara o revela campos basados en los permisos del usuario | El personal de soporte ve números de tarjeta parciales, mientras que los analistas de fraude ven los valores completos |

| Sensiblizado al Contexto | Ajusta el enmascaramiento dependiendo de la ubicación, el dispositivo o el tipo de sesión | Las redes corporativas de confianza revelan más datos que los inicios de sesión remotos |

| Con Tiempo Limitado | Otorga acceso temporal con expiración automática | Los usuarios aprobados pueden ver datos salariales durante un periodo establecido, luego se reactiva el enmascaramiento |

El enmascaramiento dinámico adapta la protección para ajustarse a contextos de negocio reales en lugar de aplicar una única regla general.

Preguntas Frecuentes Rápidas: Enmascaramiento Dinámico

¿Afecta el enmascaramiento el rendimiento de las consultas?

Generalmente, el impacto es mínimo cuando las reglas están bien definidas. DataSunrise aplica las políticas en el nivel del proxy para evitar reescrituras intensivas en la base de datos.

¿Se puede evadir el enmascaramiento mediante exportaciones o herramientas de BI?

Solo si esos caminos no están considerados. Incluye APIs, exportaciones y conectores de análisis en tus reglas de enmascaramiento para cerrar las brechas.

¿Cómo elijo los campos que se deben enmascarar?

Empieza con el descubrimiento de datos para clasificar los campos de PII/PHI/PCI, luego aplica políticas según la sensibilidad y el rol.

¿Cómo demuestro el cumplimiento?

Utiliza los registros de auditoría de los eventos de enmascaramiento junto con el monitoreo de actividad para mostrar quién vio qué, cuándo y bajo qué política.

Conclusión

El enmascaramiento dinámico de datos impone un acceso de mínimo privilegio a los campos sensibles sin duplicar conjuntos de datos ni alterar esquemas. Al adaptar los resultados según el rol, la ubicación y el riesgo, reduce la exposición mientras mantiene los sistemas de producción rápidos y utilizables.

Combinado con el descubrimiento, el registro y patrones de políticas consistentes, el enmascaramiento dinámico se convierte en un control confiable tanto para los equipos de cumplimiento como para los de seguridad. Se escala a través de bases de datos y aplicaciones, demuestra quién accedió a qué y cuándo, y convierte el control de acceso en una práctica repetible en lugar de una solución parcial.

Protege tus datos con DataSunrise

Protege tus datos en cada capa con DataSunrise. Detecta amenazas en tiempo real con Monitoreo de Actividad, Enmascaramiento de Datos y Firewall para Bases de Datos. Garantiza el Cumplimiento de Datos, descubre información sensible y protege cargas de trabajo en más de 50 integraciones de fuentes de datos compatibles en la nube, en instalaciones y sistemas de IA.

Empieza a proteger tus datos críticos hoy

Solicita una Demostración Descargar Ahora