Guía Integral para el Enmascaramiento Dinámico de Datos en ScyllaDB

Introducción

En una era en la que las violaciones de datos cuestan a las empresas millones anualmente, salvaguardar la información sensible es innegociable. El enmascaramiento dinámico de datos (EDD) ha surgido como una técnica crucial para proteger los datos sensibles sin perder la usabilidad. A diferencia del enmascaramiento estático, que altera los datos de forma permanente, el EDD oculta en tiempo real los campos sensibles según los roles de los usuarios, asegurando que únicamente el personal autorizado vea los datos sin enmascarar. Para bases de datos de alto rendimiento como ScyllaDB, implementar el EDD es un desafío debido a la falta de soporte nativo. Sin embargo, soluciones innovadoras como el enmascaramiento basado en proxy y herramientas de terceros, como DataSunrise, cierran esta brecha de manera efectiva.

Este artículo explora cómo implementar el enmascaramiento dinámico de datos en ScyllaDB utilizando tanto soluciones nativas alternativas como herramientas avanzadas. Cubriremos ejemplos prácticos, incluyendo funciones CQL y las características de nivel empresarial de DataSunrise, para ayudarle a proteger los datos sensibles sin comprometer el rendimiento.

¿Qué es el Enmascaramiento Dinámico de Datos?

El enmascaramiento dinámico de datos (EDD) es una medida de seguridad que oculta datos sensibles en tiempo real durante la ejecución de consultas. Por ejemplo, un agente de atención al cliente podría ver solo los últimos cuatro dígitos de un número de tarjeta de crédito, mientras que un administrador de base de datos ve el valor completo. Esto minimiza los riesgos de exposición sin alterar los datos subyacentes.

En ScyllaDB, una base de datos NoSQL optimizada para la velocidad y la escalabilidad, el EDD no tiene soporte nativo. Por ello, las organizaciones deben recurrir a herramientas externas o a lógica personalizada en la aplicación para enmascarar los datos de forma dinámica. Los casos de uso más comunes incluyen:

- Cumplimiento: Cumplir con regulaciones como GDPR o HIPAA.

- Acceso Basado en Roles: Restringir la visibilidad de datos según los roles de los usuarios.

- Entornos de Pruebas: Compartir datos enmascarados del entorno de producción con los desarrolladores.

Enmascaramiento Dinámico de Datos Nativo para Scylla

Aunque ScyllaDB carece de un EDD incorporado, se puede conseguir un enmascaramiento limitado mediante Funciones Definidas por el Usuario (UDFs) en CQL. Estas funciones le permiten definir lógica personalizada para obfuscar datos directamente en sus consultas. A continuación, se muestra cómo utilizar UDFs para un enmascaramiento dinámico básico de datos.

Ejemplo: Enmascaramiento de Direcciones de Correo Electrónico

Para enmascarar direcciones de correo electrónico de forma dinámica, puede crear una UDF que reemplace parte del correo con asteriscos. Así es como se hace:

CREATE FUNCTION mask_email(email TEXT)

RETURNS NULL ON NULL INPUT

RETURNS TEXT

LANGUAGE lua AS $$

local user, domain = string.match(email, "([^@]+)@(.+)")

return string.sub(user, 1, 1) .. "***@" .. domain

$$;

Una vez creada la función, puede utilizarla en sus consultas:

SELECT mask_email(email) FROM users WHERE id = 101;

| Correo Electrónico Original | Salida Enmascarada |

|---|---|

| [email protected] | j***@example.com |

Limitaciones de las UDFs Nativas

Aunque las UDFs proporcionan una manera sencilla de implementar un enmascaramiento básico, tienen limitaciones:

- Políticas Basadas en Roles: Las UDFs no pueden aplicar de forma nativa el enmascaramiento basado en roles.

- Sobrecarga de Rendimiento: Una lógica de enmascaramiento compleja puede afectar el rendimiento de las consultas.

- Flexibilidad Limitada: Las UDFs no son ideales para escenarios avanzados de enmascaramiento, como el enmascaramiento condicional basado en roles de usuario o direcciones IP.

Para soluciones más robustas y escalables, se recomiendan herramientas de terceros como DataSunrise.

DataSunrise: Enmascaramiento Dinámico de Datos Avanzado

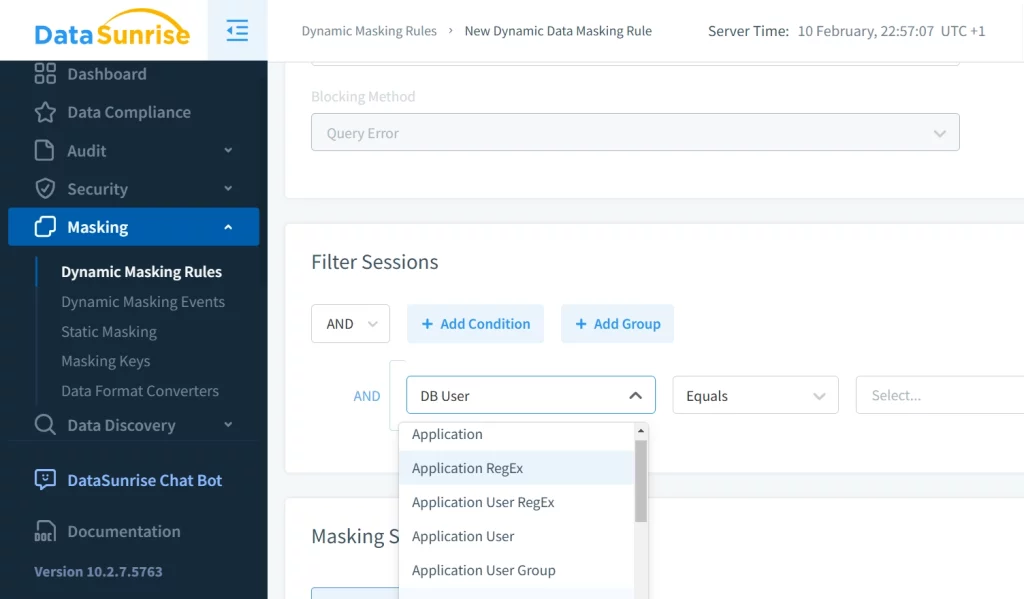

Para las organizaciones que requieren un enmascaramiento dinámico de datos a nivel empresarial, herramientas de terceros como DataSunrise ofrecen una solución integral. DataSunrise actúa como un proxy entre la aplicación y ScyllaDB, interceptando consultas y aplicando reglas de enmascaramiento en tiempo real. Una de sus características destacadas es la capacidad de enmascarar datos en función de los roles de los usuarios, rangos de IP o dispositivos, proporcionando un control granular sobre la visibilidad de los datos.

Enmascaramiento Basado en Roles

DataSunrise permite definir reglas de enmascaramiento que se aplican únicamente a roles de usuario específicos. Por ejemplo, puede configurar el sistema para revelar direcciones de correo electrónico completas a los administradores, mientras que para otros usuarios se enmascaran.

Ejemplo: Enmascaramiento de Números de Tarjeta de Crédito

- Crear una Regla de Enmascaramiento

- Campo Objetivo:

credit_card - Patrón de Enmascaramiento:

XXXX-XXXX-XXXX-####(muestra los últimos cuatro dígitos) - Roles Aplicados: Todos los usuarios excepto

finance_team

- Campo Objetivo:

- Ejecución de la Consulta

- La consulta de un usuario de marketing devuelve

XXXX-XXXX-XXXX-1234. - El equipo de finanzas recibe el valor completo

4111-1111-1111-1234.

- La consulta de un usuario de marketing devuelve

Esta característica garantiza que los datos sensibles solo se expongan al personal autorizado, reduciendo significativamente el riesgo de violaciones de datos.

Características Adicionales

- Enmascaramiento Basado en Rango de IP y Dispositivos: Restringir la visibilidad de los datos según la dirección IP o el tipo de dispositivo del usuario.

- Enmascaramiento a Nivel de Tabla/Keyspace: Aplicar reglas de enmascaramiento a tablas o keyspaces específicos.

- Bloqueo de Consultas: Desconectar a los usuarios o bloquear consultas que intenten operaciones no autorizadas de

UPDATEoDELETE.

Mejores Prácticas para el Enmascaramiento Dinámico de Datos

- Identificar Campos Sensibles: Audite su base de datos para clasificar la información personal identificable, los datos financieros y los registros de salud.

- Acceso con el Mínimo Privilegio: Conceda acceso sin enmascaramiento únicamente a los roles que absolutamente lo necesiten.

- Auditar las Reglas de Enmascaramiento: Revise las reglas regularmente para asegurarse de que cumplan con los requisitos de cumplimiento.

- Monitorear el Rendimiento: Utilice herramientas como ScyllaDB Monitoring para rastrear la latencia introducida por el enmascaramiento.

- Combinar con Encriptación: El enmascaramiento no sustituye a la encriptación; use ambos para una seguridad en capas.

Conclusión

El enmascaramiento dinámico de datos es esencial para equilibrar la utilidad de los datos con la seguridad en ScyllaDB. Mientras que soluciones alternativas nativas como las UDFs ofrecen una obfuscación básica, soluciones de terceros como DataSunrise proporcionan características de nivel empresarial, tales como políticas basadas en roles y enmascaramiento en tiempo real sin sacrificar el rendimiento. Siguiendo las mejores prácticas y utilizando las herramientas adecuadas, las organizaciones pueden proteger datos sensibles, cumplir con las regulaciones y mantener la confianza de los usuarios en sus implementaciones de ScyllaDB.