Modelos LLM para Casos de Uso en Ciberseguridad

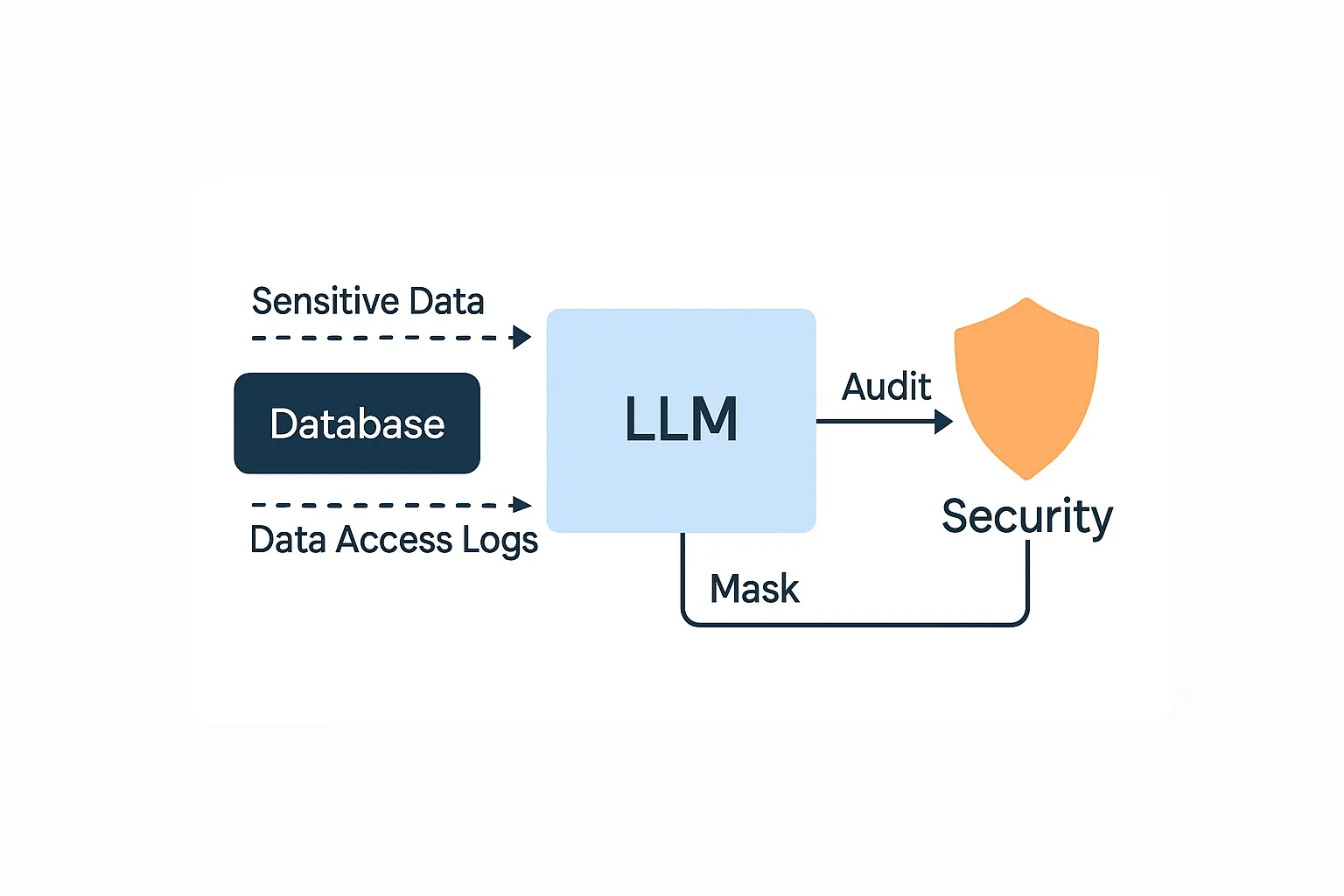

Los modelos de lenguaje extenso (LLMs) están transformando la forma en que las organizaciones abordan la ciberseguridad. Su capacidad para analizar datos no estructurados, interpretar contextos y asistir en la toma de decisiones los posiciona como herramientas valiosas para mejorar la auditoría en tiempo real, el enmascaramiento dinámico de datos, el descubrimiento y los flujos de trabajo de cumplimiento.

Introducción a los LLM en la Ciberseguridad

Las herramientas de seguridad tradicionales son rígidas y basadas en reglas. Los LLM, por otro lado, aportan adaptabilidad, como se detalla en esta revisión sistemática sobre LLM en ciberseguridad. Interpretan registros y consultas en lenguaje natural, resumen el comportamiento del usuario e identifican anomalías tanto en datos estructurados como no estructurados.

Su integración en los marcos de ciberseguridad permite respuestas más rápidas, informes de cumplimiento mejorados y decisiones de control de acceso más precisas.

Auditoría en Tiempo Real y Asistencia de LLM

La auditoría en tiempo real es clave para la detección proactiva de amenazas. Los LLM pueden mejorar los flujos de trabajo de auditoría al interpretar automáticamente las consultas de la base de datos, generar resúmenes de alertas y explicar eventos sospechosos en lenguaje sencillo.

SELECT user, action, table, event_time

FROM audit_log

WHERE action = 'DELETE' AND event_time > current_date - interval '1 day';

Salida del LLM: “El usuario X intentó eliminaciones no autorizadas en los datos de pagos fuera de las horas aprobadas.”

Este enfoque es particularmente efectivo cuando se combina con registros de auditoría detallados y herramientas robustas de monitoreo de actividad en la base de datos, que rastrean en tiempo real las interacciones y patrones de acceso de los usuarios.

Enmascaramiento Dinámico en Pipelines de GenAI

El enmascaramiento dinámico de datos garantiza que la información sensible permanezca oculta según el rol y el contexto, y sus ventajas sobre la tokenización se exploran en este análisis comparativo. Cuando se integran en sistemas de manejo de consultas, los LLM detectan la intención de acceder a campos sensibles, aplican reglas de enmascaramiento de forma dinámica y explican las decisiones de enmascaramiento en contexto.

Esta estrategia se alinea bien con los principios del enmascaramiento dinámico de datos, en los cuales la visibilidad se ajusta en función del contexto e intención del usuario.

Descubrimiento de Datos con LLMs

Los LLM apoyan el descubrimiento de datos al clasificar y etiquetar campos según su contenido y contexto, lo que simplifica la localización de información sensible no etiquetada, el mapeo de flujos de datos y la identificación de brechas en el esquema.

Este proceso se beneficia significativamente de las técnicas de descubrimiento de datos que aprovechan los LLM para enriquecer la comprensión del esquema y detectar información sensible en diversos entornos.

Automatización del Cumplimiento y Verificación de Políticas

Los LLM asisten a los equipos de cumplimiento al interpretar marcos regulatorios como GDPR, HIPAA o PCI-DSS, resumir las implementaciones de control y redactar documentación de políticas o evidencias de control, como se discute en este marco de cumplimiento multifásico utilizando LLM.

La integración con Compliance Manager permite automatizar estas tareas y alinearlas con las trazas de auditoría.

Relacionado: Cumplimiento GDPR | Regulaciones de Cumplimiento de Datos

Respuesta a Incidentes y Resumen

Los equipos de seguridad a menudo enfrentan fatiga por alertas. Los LLM pueden resumir registros, resaltar actividades anómalas y recomendar acciones basadas en modelos contextuales de amenazas, similar a enfoques como Audit-LLM para detectar amenazas internas.

Consulta de ejemplo:

SELECT * FROM cloudtrail_logs

WHERE eventName IN ('ConsoleLogin', 'CreateUser')

AND sourceIPAddress NOT IN (SELECT known_ips FROM whitelist)

AND eventTime > now() - interval '3 hours';

Resumen del LLM: “Tres intentos de inicio de sesión desde nuevas direcciones IP indican posible abuso de credenciales.”

Patrones Prácticos de Despliegue

| Patrón | Propósito |

|---|---|

| SOC Copilot | Explicar registros y sugerir acciones |

| Data Governor | Identificar y etiquetar datos sensibles |

| Audit Summarizer | Crear resúmenes legibles para informes |

| Data Classifier | Enriquecer esquemas basados en la semántica de los campos |

| Threat Model Assistant | Modelar escenarios, sugerir controles |

Las opciones de despliegue incluyen modelos afinados localmente o acceso seguro a APIs gestionadas como Azure OpenAI o AWS Bedrock, pero se deben considerar las mejores prácticas para el manejo de datos sensibles con LLM.

Desafíos y Consideraciones

Aunque prometedores, los LLM deben utilizarse con precaución. Es esencial evitar exponer datos personales en bruto en las indicaciones, combinar la salida de los LLM con reglas deterministas y validar todos los consejos de seguridad generados por el modelo.

Para mantenerse en cumplimiento, utilice herramientas como DataSunrise Security Rules

Conclusión

Los modelos LLM están redefiniendo la forma en que abordamos la ciberseguridad. Desde la auditoría en tiempo real y el enmascaramiento dinámico hasta la aplicación de políticas y la respuesta a incidentes, permiten operaciones de seguridad más inteligentes, rápidas y adaptativas.

Combinados con plataformas de confianza como DataSunrise, los LLM ayudan a construir infraestructuras conformes y resilientes, adecuadas para entornos de datos modernos.