Herramientas de Cumplimiento de Datos NLP, LLM y ML para MySQL

Introducción

Cada 39 segundos, un ciberataque se dirige a alguien en línea. Para las empresas que utilizan MySQL, almacenar datos personales o financieros sensibles sin las herramientas de cumplimiento adecuadas puede conducir a violaciones masivas —y a sanciones graves. Regulaciones como GDPR, HIPAA, PCI DSS y SOX exigen un control estricto de los datos, especialmente cuando sistemas de IA como NLP, LLM y modelos ML interactúan con bases de datos.

En este artículo, exploraremos cómo las funciones nativas de MySQL y soluciones de terceros como DataSunrise ayudan a hacer cumplir la protección de datos. Verás ejemplos de SQL, aprenderás a configurar enmascaramiento dinámico y descubrirás cómo lograr Cumplimiento Autónomo en MySQL utilizando herramientas de seguridad avanzadas impulsadas por ML.

Requisitos Clave de Cumplimiento para MySQL

Las bases de datos MySQL a menudo almacenan datos personales, de salud o de pagos. Así es como se aplican las principales regulaciones:

- GDPR: Requiere encriptación, registros de auditoría y controles de acceso para proteger los datos personales de los residentes de la UE.

- HIPAA: Impone controles estrictos sobre la información de salud protegida (PHI), incluyendo el registro y seguimiento de usuarios.

- PCI DSS: Protege los datos de pago utilizando campos enmascarados, encriptación y auditoría en tiempo real.

- SOX: Requiere registros de auditoría completos y responsabilidad sobre los cambios en los registros financieros.

Todos estos marcos exigen acceso limitado, almacenamiento encriptado y actividad registrada. Los sistemas de IA construidos con NLP o LLM deben respetar estos límites también —especialmente al ingerir o consultar el contenido de la base de datos.

Seguridad y Auditoría Integradas en MySQL

Control de Acceso Basado en Roles (RBAC)

Limite el acceso utilizando roles y privilegios:

CREATE ROLE readonly_user; GRANT SELECT ON employees.* TO readonly_user; GRANT readonly_user TO 'ml_engine'@'localhost'; SET DEFAULT ROLE readonly_user FOR 'ml_engine'@'localhost';

Salida de Tabla:

| Rol | Usuario | Privilegios |

|---|---|---|

| readonly_user | ml_engine@localhost | SELECT |

Esto asegura que tu aplicación ML lea los datos sin modificarlos.

Registro de Actividad SQL

Para registrar consultas SQL:

SET GLOBAL general_log = 'ON'; SET GLOBAL log_output = 'FILE'; SHOW VARIABLES LIKE 'general_log%';

Salida de Tabla:

| Nombre de Variable | Valor |

|---|---|

| general_log | ON |

| log_output | FILE |

Los registros se almacenan como texto y ayudan a detectar mal uso o excesos en las consultas de IA. Consulte la guía de registro de consultas de MySQL para obtener todas las opciones de configuración.

Registros Binarios para la Pista de Auditoría

Los registros binarios de MySQL admiten la reversión y el monitoreo de cambios:

SHOW BINARY LOGS;

Salida de Tabla:

| Archivo de Registro | Tamaño de Archivo |

|---|---|

| binlog.000001 | 587642 |

| binlog.000002 | 712398 |

mysqlbinlog --start-datetime="2025-03-01 00:00:00" \ --stop-datetime="2025-03-31 23:59:59" /var/lib/mysql/binlog.000001

Salida de Ejemplo:

| Hora del Evento | Acción | Consulta |

|---|---|---|

| 2025-03-02 09:30:12 | UPDATE | UPDATE employees SET salary = 75000 WHERE id = 3; |

| 2025-03-15 14:11:05 | INSERT | INSERT INTO customers (name) VALUES (‘Jane Doe’); |

Encriptación de Datos

Encripte tablas para asegurar los datos en reposo:

ALTER TABLE patients ENCRYPTION='Y';

Salida de Tabla:

| Nombre de Tabla | Encriptación |

|---|---|

| patients | YES |

Utilice SSL/TLS para asegurar las conexiones entre las aplicaciones, pipelines de LLM y la base de datos. Para instrucciones completas de configuración, consulte conexiones encriptadas de MySQL.

Auditoría Nativa en MySQL con Triggers y Plugins

Tabla de Auditoría Manual con Trigger

Rastree los cambios de datos con SQL:

CREATE TABLE audit_log (

id INT AUTO_INCREMENT PRIMARY KEY,

user VARCHAR(100),

action_type VARCHAR(50),

old_data TEXT,

new_data TEXT,

change_time TIMESTAMP DEFAULT CURRENT_TIMESTAMP

);

CREATE TRIGGER before_update_salary

BEFORE UPDATE ON employees

FOR EACH ROW

INSERT INTO audit_log (user, action_type, old_data, new_data)

VALUES (CURRENT_USER(), 'UPDATE',

CONCAT('Salario: ', OLD.salary),

CONCAT('Salario: ', NEW.salary));

Salida de Tabla (Registro de Auditoría de Ejemplo):

| id | usuario | tipo_de_accion | datos_anteriores | datos_nuevos | hora_cambio |

|---|---|---|---|---|---|

| 1 | root@localhost | UPDATE | Salario: 70000 | Salario: 75000 | 2025-03-15 12:00:00 |

Esta es una forma ligera de monitorear las actualizaciones de los modelos de IA en bases de datos de producción.

Plugin de Auditoría Empresarial de MySQL

Si estás utilizando MySQL Enterprise Edition:

INSTALL PLUGIN audit_log SONAME 'audit_log.so'; SET GLOBAL audit_log_policy = 'ALL';

Salida de Tabla (Registro del Plugin de Auditoría en XML):

| Tipo de Evento | Usuario | Acción | Hora |

|---|---|---|---|

| CONNECT | ml_engine | ALLOW | 2025-03-10 09:01:12 |

| QUERY | ml_engine | SELECT | 2025-03-10 09:01:15 |

Esto permite registros XML estructurados, útiles para revisiones forenses y de cumplimiento. Aprende más

Herramientas de Cumplimiento de Datos NLP, LLM y ML para MySQL utilizando DataSunrise

Las funciones nativas de MySQL proporcionan una buena base. Pero gestionar de forma segura a escala las integraciones de IA, LLM y ML requiere automatización. Ahí es donde entra DataSunrise —con cumplimiento sin intervención, aplicación autónoma de políticas y herramientas de auditoría impulsadas por ML.

Ve el enmascaramiento en acción: Enmascaramiento Dinámico en DataSunrise

Beneficios de DataSunrise para Casos de Uso de LLM, ML y NLP

Administrador de Cumplimiento Autónomo

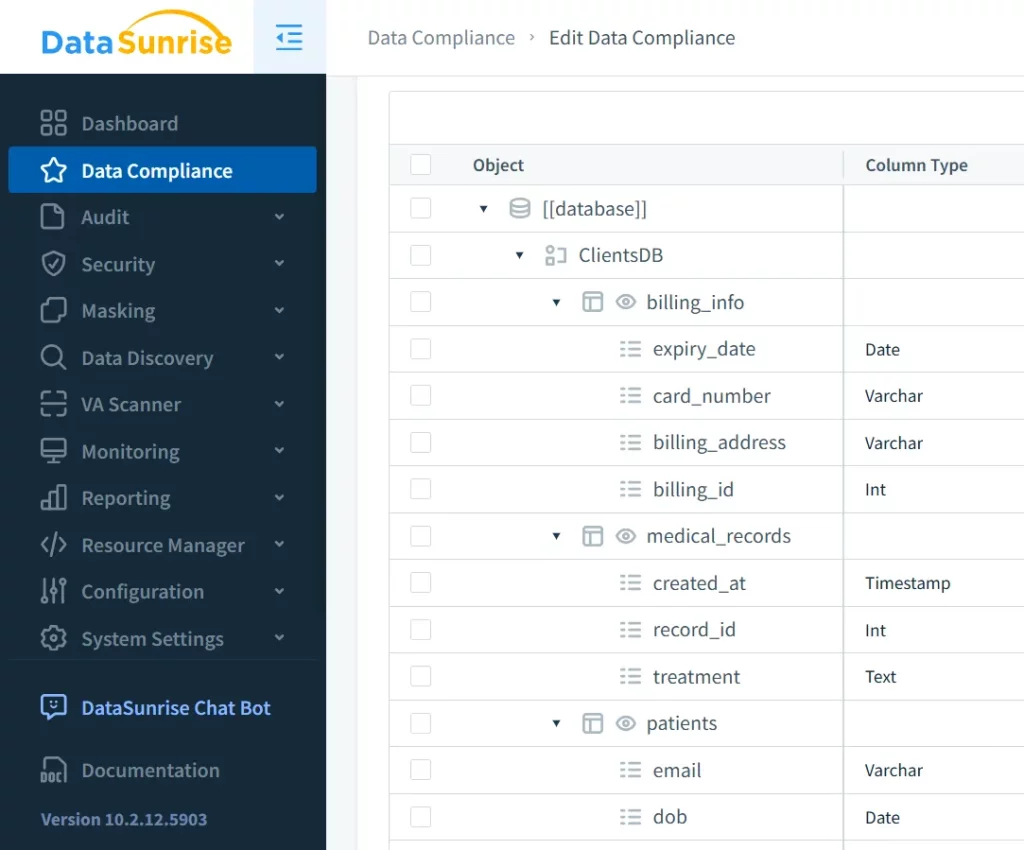

- Descubrimiento y Clasificación Automáticos de campos sensibles en SQL, JSON, documentos e imágenes OCR.

- Automatización de Políticas sin Código para definir reglas de auditoría, enmascaramiento y control de acceso.

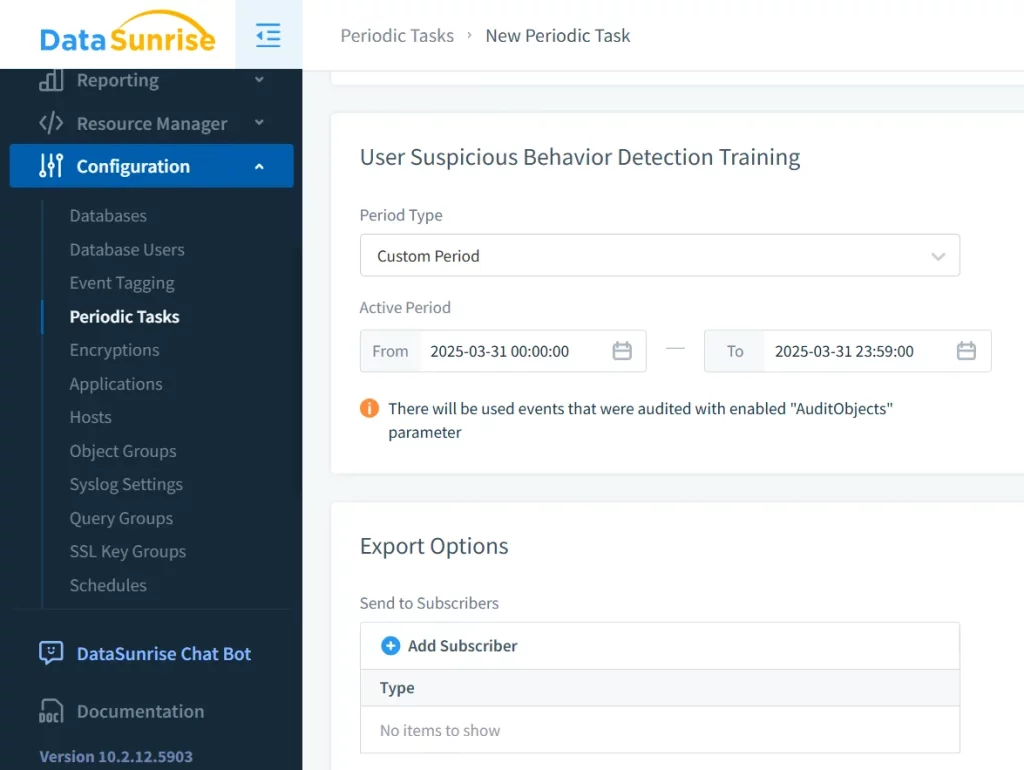

- Reglas de Auditoría Basadas en ML que se adaptan al comportamiento del usuario y señalan actividades sospechosas de IA.

Control Centralizado de Políticas

- Panel unificado para controlar todas las reglas de enmascaramiento y auditoría.

- Compatible con más de 40 plataformas y bases de datos nativas en la nube.

- Funciona en modo proxy, sniffer o log nativo sin tiempo de inactividad.

Detección de Anomalías en Tiempo Real

- El UEBA (Analítica de Comportamiento de Usuarios y Entidades) integrado detecta valores atípicos en consultas de IA.

- Señala comportamientos fuera de los flujos de trabajo normales de NLP/ML.

¿Por qué Elegir DataSunrise para el Cumplimiento Autónomo en MySQL?

- Alineación Autónoma de Políticas con GDPR, HIPAA, PCI DSS y SOX.

- Flujos de Trabajo de Cumplimiento Optimados para auditorías más rápidas y menor carga.

- Visibilidad Multiplataforma desde SQL hasta sistemas de archivos no estructurados.

- Enmascaramiento y Monitoreo en Tiempo Real de flujos de datos impulsados por LLM y NLP.

- Informes Listos para Auditoría en unos clics — sin necesidad de scripting.

Explora cómo la Suite de Cumplimiento de DataSunrise simplifica la seguridad de MySQL y te brinda confianza en entornos impulsados por IA.

Conclusión

Las herramientas de cumplimiento de datos NLP, LLM y ML para MySQL ya no son opcionales. Ya sea que estés entrenando un LLM con datos estructurados o realizando análisis de sentimientos a partir de un flujo de base de datos, el cumplimiento debe formar parte de tu estrategia de datos.

Las características nativas de MySQL, como roles, registros y encriptación, sientan las bases. Pero herramientas como DataSunrise aportan la automatización, la protección en tiempo real y la visibilidad centralizada que demandan los flujos de trabajo de IA actuales.

Visita nuestra página de demostración o descarga la plataforma para ver cómo soporta el Cumplimiento Autónomo en MySQL —desde el descubrimiento y el enmascaramiento hasta la generación de informes listos para auditoría.