Historial de Actividad de Base de Datos de Google Cloud SQL

Introducción

El Historial de Actividad de Base de Datos de Google Cloud SQL es el registro de operaciones en tu base de datos, desde inicios de sesión y consultas hasta actualizaciones, eliminaciones y cambios en el esquema. Para las empresas, es una herramienta esencial para proteger la información sensible, garantizar la responsabilidad y cumplir con las regulaciones de la industria.

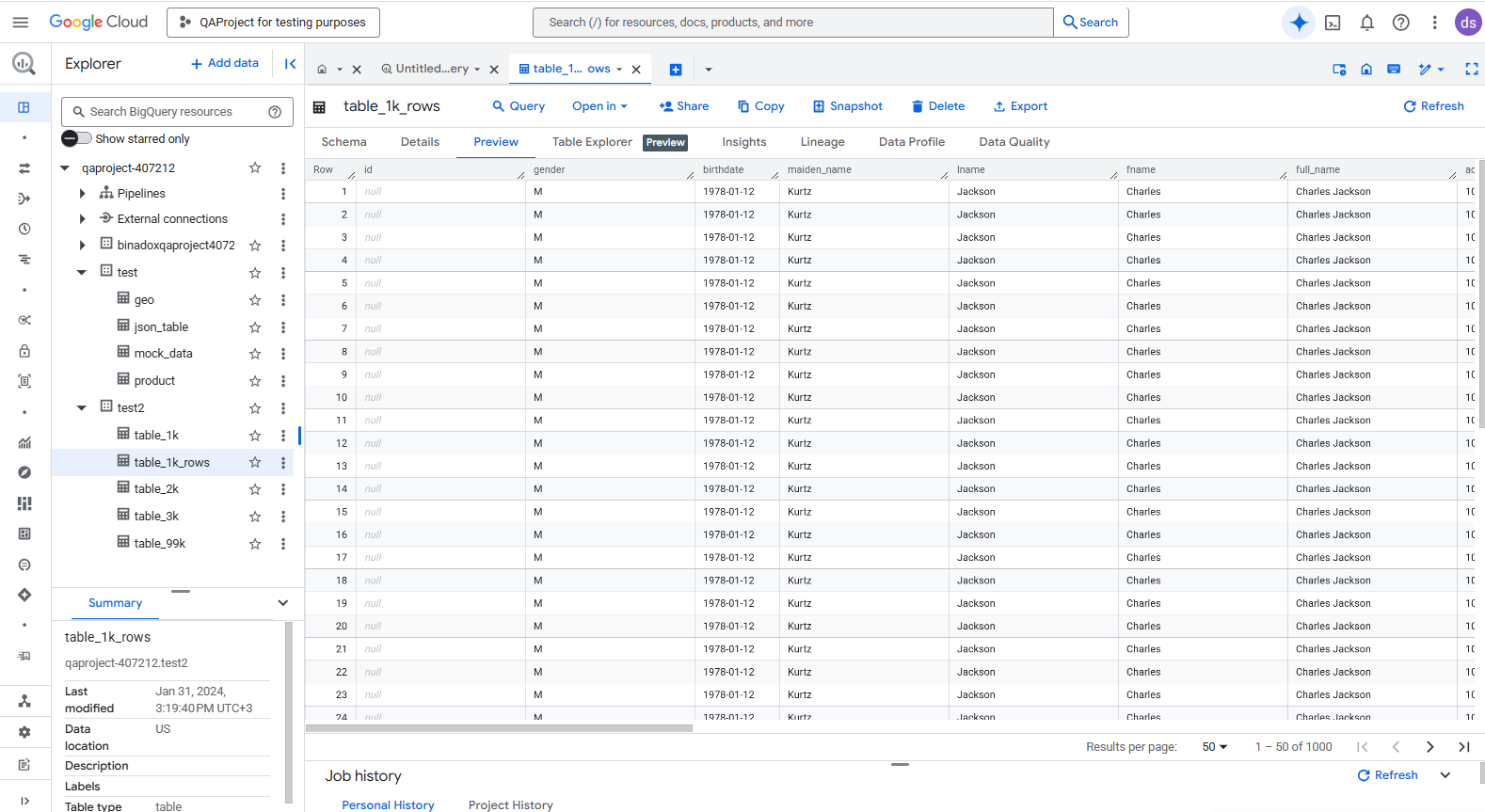

Google Cloud SQL es el servicio de base de datos relacional totalmente gestionado de Google, diseñado para aliviar a las organizaciones de la carga operativa. En lugar de gestionar bases de datos en sus propios servidores, las empresas pueden ejecutar motores populares en la nube con copias de seguridad automatizadas, escalabilidad y alta disponibilidad. Cloud SQL es compatible con tres sistemas de bases de datos principales:

- MySQL – Frecuentemente elegido para aplicaciones web y entornos de código abierto.

- PostgreSQL – Preferido por sus funciones avanzadas de SQL y su capacidad de extensión.

- SQL Server – La base de datos empresarial de Microsoft, ampliamente utilizada en entornos corporativos para sistemas transaccionales y aplicaciones de negocio.

Las organizaciones utilizan Google Cloud SQL para simplificar la gestión, mejorar la fiabilidad e integrar sus bases de datos con el ecosistema más amplio de Google Cloud. En este artículo, nos centraremos en SQL Server en Google Cloud SQL y mostraremos cómo construir su historial de actividad de base de datos utilizando la auditoría nativa. También abordaremos cómo DataSunrise añade monitorización en tiempo real, enmascaramiento y reportes orientados al cumplimiento.

Por qué las Empresas Necesitan el Historial de Actividad de Base de Datos

Para muchas organizaciones, los datos sensibles son tanto un activo valioso como un riesgo significativo. Sin un registro de accesos o cambios, detectar usos inadecuados, demostrar el cumplimiento o recuperarse de incidentes se vuelve complicado.

Las razones clave por las que las empresas implementan el historial de actividad de base de datos incluyen:

- Detección de Amenazas de Seguridad – Ya se trate de un atacante externo o de un usuario interno con privilegios excesivos, el historial de actividad ayuda a identificar patrones sospechosos antes de que causen daños.

- Cumplimiento Normativo – Los sectores de la salud, las finanzas y el comercio electrónico deben cumplir con estándares estrictos como GDPR, HIPAA, PCI DSS y SOX. En estas industrias, es frecuente que se requieran registros detallados de accesos por ley.

- Responsabilidad Operativa – Rastrear las interacciones con la base de datos garantiza que empleados, contratistas y sistemas operen conforme a las políticas establecidas, reduciendo errores accidentales y cambios no autorizados.

- Investigación Forense – Si ocurre una brecha o pérdida de datos, el historial de actividad aporta la evidencia necesaria para comprender lo sucedido, contener el impacto y prevenir recurrencias.

Sin esta visibilidad, las empresas operan sus sistemas críticos a ciegas, lo que facilita que amenazas o errores pasen desapercibidos.

Capacidades Nativas de Google Cloud SQL

Google Cloud SQL es compatible con MySQL, PostgreSQL y SQL Server, cada uno con herramientas integradas de registro y monitorización. Google complementa estas capacidades con funciones a nivel de plataforma como los Registros de Auditoría en la Nube (Cloud Audit Logs), que rastrean quién hizo qué, dónde y cuándo dentro de los recursos de Google Cloud, incluidas las instancias de bases de datos.

Opciones de Monitorización de Actividad de Base de Datos por Motor

- MySQL – Utiliza el

general_logpara capturar cada consulta ejecutada y elslow_query_logpara la resolución de problemas de rendimiento. - PostgreSQL – Habilita

pg_stat_statementspara obtener métricas a nivel de consulta y utiliza el recolector nativo de registros para capturar la actividad de forma detallada. - SQL Server – Aprovecha SQL Server Audit para definir grupos de eventos y almacenar los registros de auditoría en directorios locales o exportarlos a Cloud Storage.

Los administradores pueden exportar los registros a BigQuery para su análisis o integrarlos con herramientas SIEM para la detección de amenazas y el cumplimiento normativo.

Ejemplo: Habilitación del Historial de Actividad para SQL Server en Google Cloud SQL

A continuación se muestra un ejemplo sencillo en SQL Server para configurar una auditoría a nivel de servidor y una especificación de auditoría a nivel de base de datos.

Crear la auditoría del servidor:

CREATE SERVER AUDIT GCloudAudit

TO FILE (FILEPATH = '/var/opt/mssql/audit', MAXSIZE = 50 MB);

ALTER SERVER AUDIT GCloudAudit WITH (STATE = ON);

Añadir una especificación de auditoría a nivel de servidor:

CREATE SERVER AUDIT SPECIFICATION AuditLoginFailures

FOR SERVER AUDIT GCloudAudit

ADD (FAILED_LOGIN_GROUP)

WITH (STATE = ON);

Rastrear operaciones SELECT en una tabla específica:

CREATE DATABASE AUDIT SPECIFICATION AuditTransactions

FOR SERVER AUDIT GCloudAudit

ADD (SELECT ON dbo.transactions BY public)

WITH (STATE = ON);

Ver registros de auditoría:

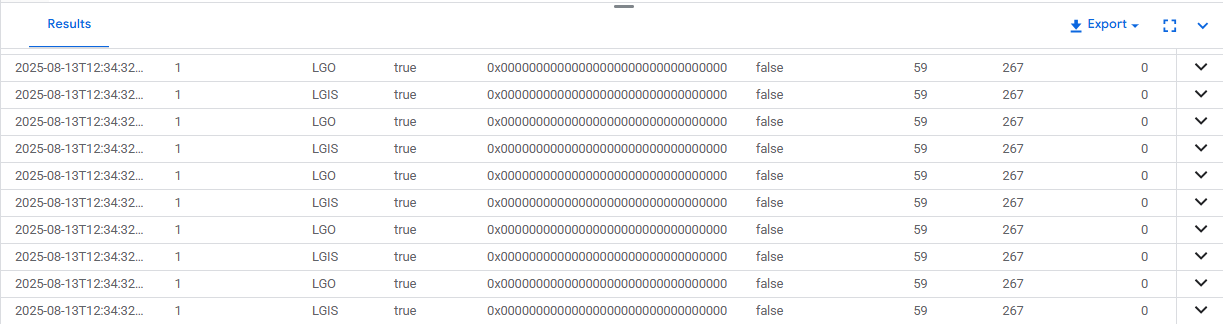

SELECT *

FROM sys.fn_get_audit_file('/var/opt/mssql/audit/*.sqlaudit', NULL, NULL);

Esta configuración captura tanto los fallos en los inicios de sesión como el acceso a datos en tablas sensibles, permitiendo investigaciones precisas.

Limitaciones de las Herramientas Nativas

Aunque las funciones nativas de registro y auditoría de Google Cloud SQL ofrecen una visibilidad valiosa, presentan limitaciones que pueden restar efectividad en operaciones reales:

Sin Alertas en Tiempo Real

Los registros nativos capturan eventos, pero no notifican cuando ocurren. Esto obliga a los equipos de seguridad a revisar manualmente los registros o a esperar revisiones programadas para detectar incidentes. En un entorno real, si un actor malicioso accede a datos sensibles a las 2 a.m., puede que no se detecte hasta el siguiente día hábil, momento en el que los datos podrían ya haber sido exfiltrados.Correlación Limitada entre Instancias

Cada instancia de Cloud SQL mantiene sus registros de forma separada, dificultando la identificación de patrones de actividad a lo largo de diferentes entornos (por ejemplo, producción, preproducción y reportes). Por ejemplo, un usuario interno podría modificar datos en una instancia de prueba para ejecutar una consulta maliciosa y luego replicarla en producción. Sin una vista unificada, la conexión entre estos eventos resulta fácil de pasar por alto.Sin Enmascaramiento Dinámico Incorporado para Proteger Datos Sensibles en los Registros

Los registros de auditoría de SQL Server pueden almacenar el texto completo de las consultas, lo que podría incluir información personal identificable (PII) o datos financieros. Sin un mecanismo de enmascaramiento, cualquier persona con acceso a los registros —incluso aquellos roles que no deberían ver datos sensibles en crudo— puede acceder a esta información. En industrias reguladas, esto puede generar violaciones en el cumplimiento (por ejemplo, el Artículo 32 del GDPR sobre la protección de datos) y aumentar el riesgo interno.Automatización Mínima de Reportes para el Cumplimiento

Aunque es posible exportar y filtrar los registros nativos, la creación de informes listos para auditorías es un proceso manual y que consume mucho tiempo. Por ejemplo, en una auditoría trimestral de PCI DSS, el equipo de seguridad podría pasar horas compilando evidencia de múltiples archivos de registro en lugar de centrarse en la remediación y prevención.Filtrado Manual y Normalización de Datos para Análisis Avanzados

Los registros nativos a menudo requieren ser analizados, reformateados y combinados de diferentes fuentes para luego poder ser utilizados en una plataforma SIEM o analítica.

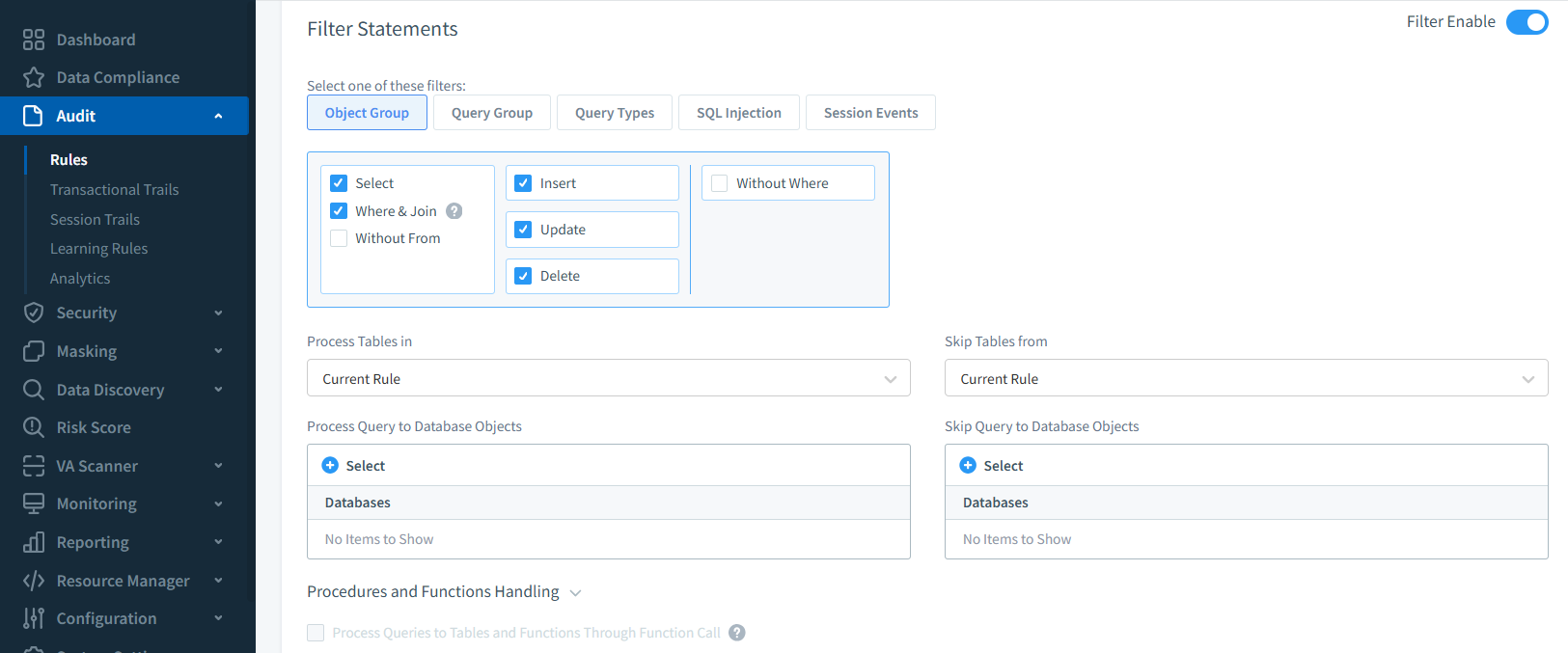

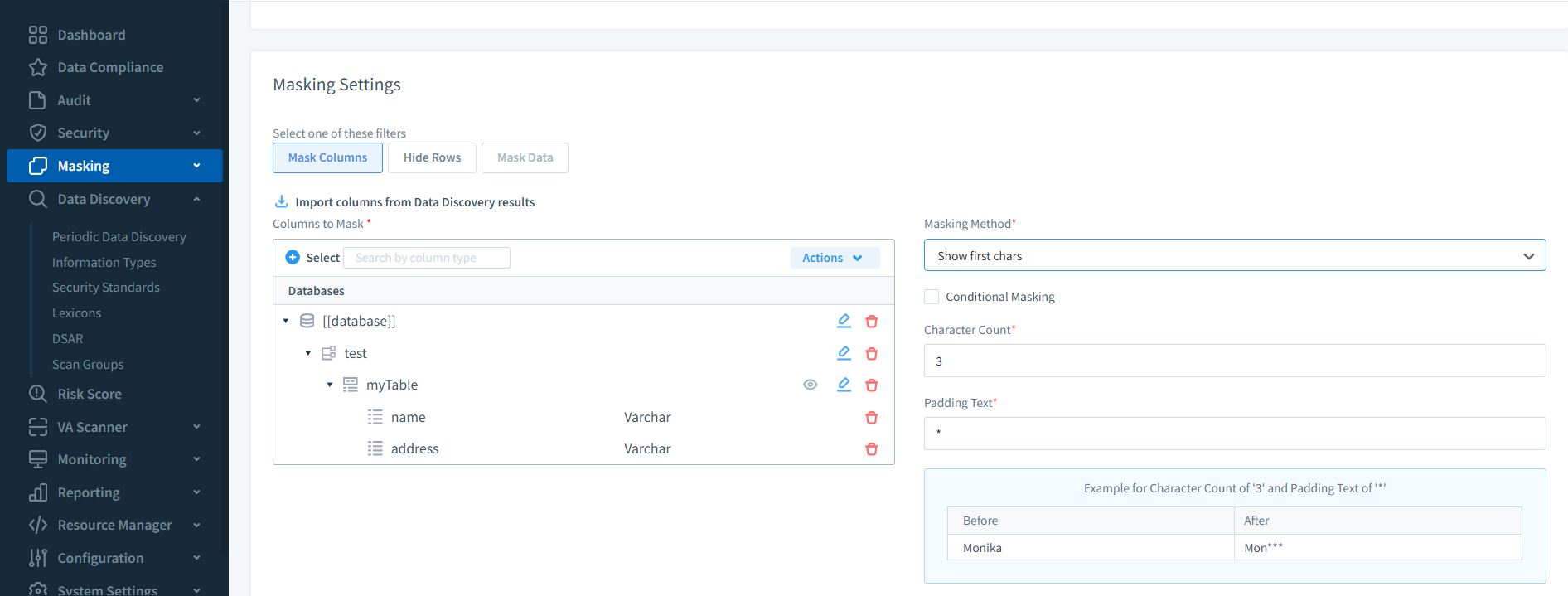

Mejorando el Historial de Actividad de Base de Datos con DataSunrise

DataSunrise es una plataforma de seguridad y cumplimiento para bases de datos diseñada para monitorizar, proteger y gestionar datos en más de 40 sistemas de bases de datos compatibles, incluido Google Cloud SQL. Funciona como una capa intermedia entre los usuarios y la base de datos, permitiendo un seguimiento detallado de la actividad, el enmascaramiento dinámico de datos sensibles y el soporte automatizado para el cumplimiento sin alterar las aplicaciones existentes.

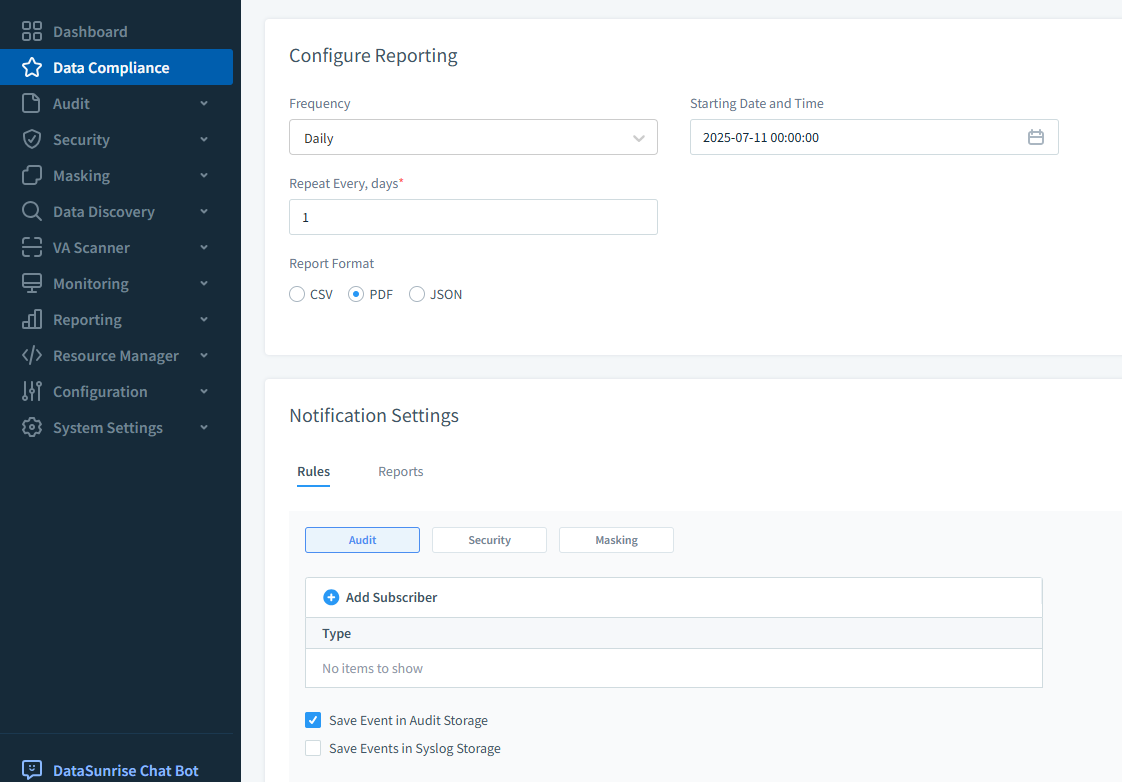

Dentro de los entornos de Google Cloud SQL, DataSunrise potencia las capacidades de auditoría nativa añadiendo monitorización en tiempo real, reglas de auditoría granulares y paneles centralizados para múltiples instancias. Mediante sus opciones de configuración de reglas de auditoría, puedes enfocarte en las actividades que más importan — como usuarios específicos, rangos de IP, tipos de consultas u objetos sensibles de la base de datos — reduciendo el ruido de los registros y destacando eventos relevantes.

La función de alertas en tiempo real de la plataforma notifica inmediatamente a los equipos de seguridad sobre cualquier actividad sospechosa, enviando mensajes vía correo electrónico, Slack o integraciones SIEM. Los valores sensibles en los resultados de las consultas pueden ser ocultados mediante el enmascaramiento dinámico de datos, garantizando que los usuarios no autorizados nunca tengan acceso a información personal, financiera o relacionada con la salud en crudo.

Para las organizaciones en industrias reguladas, los reportes automatizados de cumplimiento de DataSunrise simplifican la creación de evidencia lista para auditores, alineando el historial de actividad con las normativas legales y estándares de la industria. Combinado con su panel de monitorización centralizado, convierte los registros sin procesar en un recurso valioso para la seguridad y el cumplimiento.

Escenarios Operativos y Casos de Uso

| Escenario | Descripción | Beneficio |

|---|---|---|

| Investigación de Patrones de Acceso Sospechosos | Detecta múltiples intentos fallidos de inicio de sesión seguidos de un acceso exitoso desde una dirección IP inusual; se coteja con la actividad histórica de la cuenta para confirmar su legitimidad. | Permite una validación y respuesta rápida ante amenazas. |

| Verificación del Cumplimiento Durante Auditorías | Genera registros detallados del acceso a datos sensibles, incluyendo marcas de tiempo, identificadores de usuario y acciones realizadas. | Proporciona evidencia lista para auditorías de GDPR, HIPAA, PCI DSS y SOX. |

| Seguimiento de Cambios en Transacciones Financieras | Correlaciona operaciones SELECT, INSERT y UPDATE para identificar quién modificó los datos financieros y cuándo. | Garantiza la integridad de los datos financieros y respalda investigaciones de fraude. |

| Análisis de Comportamiento entre Instancias | Compara acciones en instancias de producción, preproducción y reportes para detectar cambios sospechosos simultáneos. | Mejora la supervisión entre distintos entornos. |

| Análisis Forense Post-incidente | Reconstruye secuencias completas de eventos tras una brecha, desde el acceso inicial hasta la ejecución de sentencias SQL. | Apoya el análisis de la causa raíz y refuerza las defensas futuras. |

Conclusión

El seguimiento del historial de actividad de base de datos en Google Cloud SQL es esencial tanto para el cumplimiento normativo como para la seguridad. Mientras que las herramientas nativas proporcionan un sólido punto de partida, DataSunrise añade monitorización centralizada, alertas en tiempo real y enmascaramiento dinámico, convirtiendo los registros sin procesar en un valioso recurso de defensa y cumplimiento.

Al combinar estos enfoques, las organizaciones pueden asegurar una visibilidad completa de las operaciones de la base de datos, reforzar su postura de seguridad y cumplir con las obligaciones regulatorias sin incurrir en una carga administrativa excesiva.

Protege tus datos con DataSunrise

Protege tus datos en cada capa con DataSunrise. Detecta amenazas en tiempo real con Monitoreo de Actividad, Enmascaramiento de Datos y Firewall para Bases de Datos. Garantiza el Cumplimiento de Datos, descubre información sensible y protege cargas de trabajo en más de 50 integraciones de fuentes de datos compatibles en la nube, en instalaciones y sistemas de IA.

Empieza a proteger tus datos críticos hoy

Solicita una Demostración Descargar Ahora