Historial de Actividad en Base de Datos Teradata

Introducción

En el mundo actual, impulsado por los datos, mantener un completo Historial de Actividad en Base de Datos Teradata es esencial para garantizar la seguridad de la base de datos y el cumplimiento normativo. Al rastrear y analizar las actividades de los usuarios, las organizaciones pueden detectar amenazas potenciales, hacer cumplir las políticas de seguridad y cumplir con los requisitos de las normativas. Teradata, una solución líder en almacenamiento de datos, ofrece sólidas capacidades nativas para el monitoreo de actividades de la base de datos. Sin embargo, para lograr una solución más avanzada y flexible, integrar herramientas como DataSunrise puede mejorar significativamente su estrategia de seguridad de la base de datos. En consecuencia, las empresas pueden tener un mayor control sobre la seguridad de sus bases de datos.

Historial de Actividad en Base de Datos Teradata Nativo

Teradata proporciona sólidas características nativas para rastrear y registrar las actividades de la base de datos, permitiendo a las organizaciones monitorear las acciones de los usuarios, detectar intentos de acceso no autorizados y mantener el cumplimiento de los requisitos normativos. El Historial de Actividad en Base de Datos Teradata se gestiona principalmente a través de vistas y tablas del sistema, como DBC.AccessLogV y DBC.LogOnOffVX, que ofrecen información detallada sobre las actividades y patrones de acceso de los usuarios. Por lo tanto, aprovechar estas vistas del sistema puede ayudar a reforzar la seguridad de la base de datos.

Monitoreo de Actividades de Inicio y Cierre de Sesión

Por defecto, Teradata registra todos los intentos de inicio y cierre de sesión de los usuarios en la vista DBC.LogOnOffVX. Esta vista proporciona información crítica sobre las sesiones de los usuarios, incluyendo los intentos de inicio de sesión exitosos y fallidos, la duración de la sesión y el origen del inicio de sesión. Por ejemplo, para obtener una lista de intentos de inicio de sesión fallidos en los últimos siete días, puede utilizar la siguiente consulta:

SELECT LogDate, LogTime, UserName, Event

FROM DBC.LogOnOffVX

WHERE Event NOT LIKE ('%Logo%') AND LogDate > DATE - 7

ORDER BY LogDate, LogTime;Ejemplo de Salida de la Tabla LogOnOff

Esta consulta ayuda a identificar posibles amenazas de seguridad, tales como ataques de fuerza bruta o intentos de acceso no autorizados. En consecuencia, las organizaciones pueden tomar medidas proactivas para mitigar los riesgos. La salida podría verse de la siguiente manera:

| LogDate | LogTime | UserName | Event |

|---|---|---|---|

| 2023-10-01 | 08:55:22 | Usuario Inexistente | Autenticación Fallida |

| 2023-10-05 | 09:30:15 | user1 | Cuenta Incorrecta |

Seguimiento de Verificaciones de Privilegios con Registros de Acceso

La vista DBC.AccessLogV de Teradata registra los resultados de las verificaciones de privilegios realizadas en las solicitudes de los usuarios. Esta vista es particularmente útil para auditar las acciones de los usuarios y asegurar el cumplimiento de las políticas de seguridad. Por lo tanto, las organizaciones pueden utilizarla para un monitoreo de seguridad integral. Por ejemplo, para rastrear todas las verificaciones de privilegios para un usuario específico, puede ejecutar:

SELECT UserName, LogDate, LogTime, StatementText, AccessResult

FROM DBC.AccessLogV

WHERE UserName = 'DBADMIN'

ORDER BY LogDate, LogTime;Ejemplo de Salida de la Tabla de Registros de Acceso

Esta consulta recupera todas las verificaciones de privilegios para el usuario DBADMIN, mostrando si se concedió o denegó el acceso. En consecuencia, los administradores pueden asegurarse de que las políticas de acceso se apliquen de manera efectiva. La salida podría incluir:

| UserName | LogDate | LogTime | StatementText | AccessResult |

|---|---|---|---|---|

| DBADMIN | 2023-10-01 | 10:00:00 | SELECT * FROM sensitive_table | Concedido |

| DBADMIN | 2023-10-01 | 10:05:00 | DROP TABLE sensitive_table | Denegado |

Cumplimiento Normativo y Requisitos Regulatorios

Las capacidades nativas de registro de Teradata apoyan el cumplimiento de diversos estándares regulatorios, tales como PCI-DSS y Sarbanes-Oxley. Adicionalmente, las organizaciones pueden implementar técnicas avanzadas de registro para mejorar aún más el cumplimiento. Por ejemplo, para registrar todos los intentos de acceso fallidos, puede utilizar:

BEGIN LOGGING DENIALS ON EACH ALL;Este comando registra todos los intentos de acceso denegados, ayudando a las organizaciones a cumplir con los requisitos regulatorios para el seguimiento de accesos no autorizados. En consecuencia, las empresas pueden demostrar su compromiso con la seguridad de los datos.

Para obtener información más detallada sobre la configuración y gestión del registro de actividades, consulte la documentación oficial de Teradata.

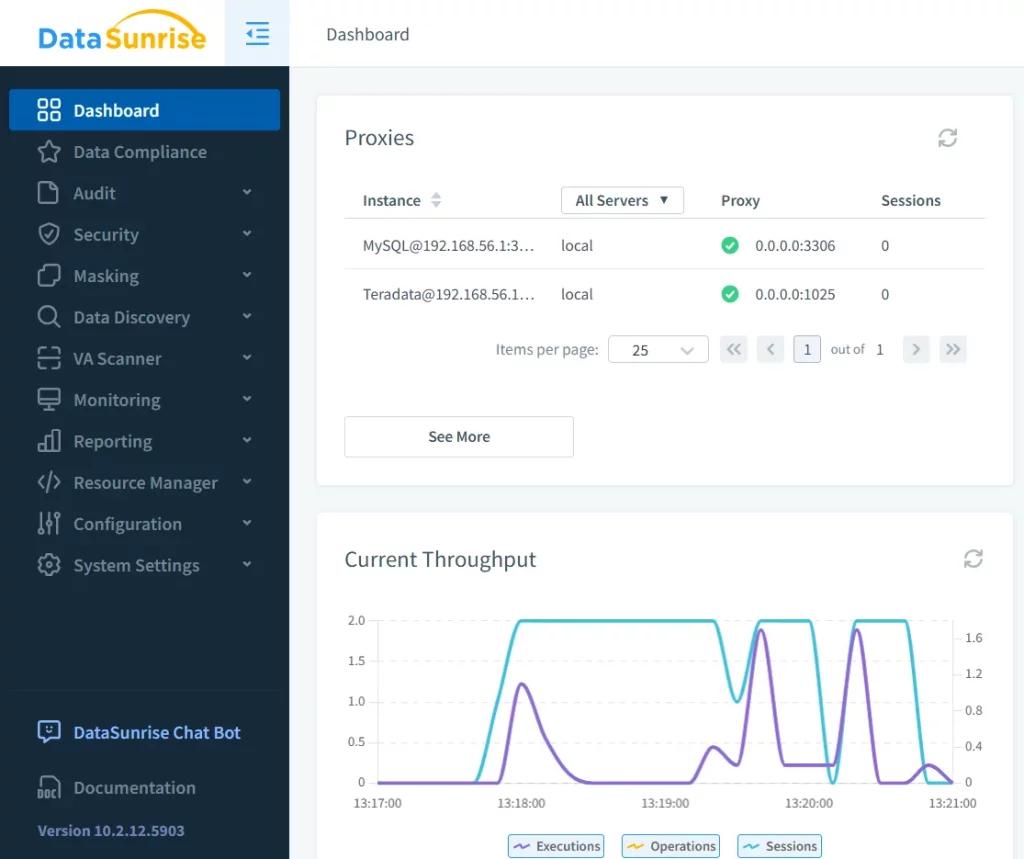

Mejorando el Historial de Actividad con DataSunrise

Aunque las capacidades nativas de Teradata son sólidas, integrar DataSunrise puede proporcionar capas adicionales de seguridad y flexibilidad. En consecuencia, las empresas pueden fortalecer su marco de monitoreo de actividades de la base de datos.

Características Clave de DataSunrise para el Historial de Actividad

1. Monitoreo en Tiempo Real

DataSunrise ofrece monitoreo en tiempo real de las actividades de la base de datos, permitiendo la detección instantánea de intentos de acceso no autorizados o actividades sospechosas. Además, proporciona información detallada sobre el comportamiento de los usuarios, ayudando a las organizaciones a identificar posibles riesgos de seguridad. Por lo tanto, los equipos de seguridad pueden actuar rápidamente en respuesta a las amenazas.

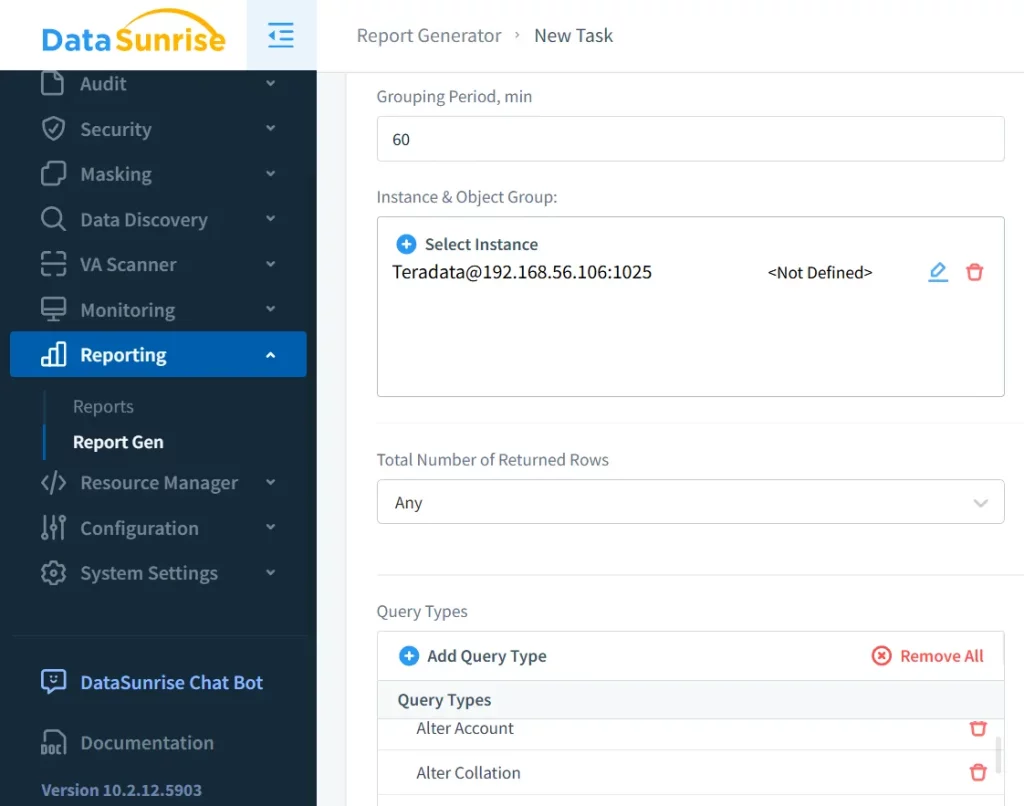

2. Registro de Actividad Personalizable

Con DataSunrise, puede crear reglas de registro personalizadas adaptadas a sus necesidades específicas de cumplimiento, tales como GDPR o HIPAA. Además, estas reglas pueden definirse de manera granular para monitorear usuarios, tablas o acciones específicas. En consecuencia, los procesos de cumplimiento se vuelven más eficientes.

3. Reportes Avanzados

DataSunrise genera registros detallados de actividad y paneles visuales que facilitan el análisis e interpretación de los datos de actividad. Además, estos reportes pueden personalizarse para cumplir con requisitos regulatorios específicos. En consecuencia, las organizaciones obtienen una comprensión más profunda de su panorama de seguridad.

Conclusión

Mantener un completo Historial de Actividad en Base de Datos Teradata es esencial para asegurar la seguridad de la base de datos y el cumplimiento normativo. Aunque Teradata ofrece sólidas capacidades nativas, integrar una solución avanzada como DataSunrise puede mejorar significativamente su estrategia de seguridad de la base de datos. Por lo tanto, las empresas deberían considerar aprovechar ambas opciones para obtener la máxima protección.

Si está listo para elevar las capacidades de monitoreo de actividad de su base de datos, considere reservar una demo personalizada o descargar la versión de prueba de DataSunrise hoy. En consecuencia, dar este paso asegurará que su estrategia de seguridad de datos se mantenga fuerte y efectiva.