Historial de Actividad de la Base de Datos

Introducción

El seguimiento del historial de actividad de la base de datos es crucial para identificar amenazas potenciales antes de que se conviertan en incidentes graves. Al revisar los patrones de acceso y el comportamiento de las consultas, las organizaciones pueden descubrir anomalías, hacer cumplir las políticas y reforzar la protección de los datos.

Mantener un registro de las operaciones de la base de datos respalda la seguridad de la infraestructura, asegura el cumplimiento continuo y ayuda a optimizar el rendimiento. Los registros de quién accedió a qué tablas, en qué momento y con qué acciones, brindan a los equipos la claridad necesaria para investigar comportamientos sospechosos y resolver problemas rápidamente.

Investigaciones de Dtex Systems muestran que el 68% de los casos de riesgo interno se evitaron mediante pasos proactivos como reglas de acceso refinadas y capacitación focalizada, habilitados por una mayor visibilidad de la actividad de los usuarios.

Resumen de Cumplimiento de Datos | Marcos Regulatorios

Qué Registra el Historial de Actividad de la Base de Datos

En esencia, el historial de actividad de la base de datos se refiere a un registro cronológico de las acciones realizadas en un sistema de base de datos. Estas acciones incluyen típicamente:

- Operaciones INSERT, UPDATE y DELETE

- Cambios en el esquema o en la estructura

- Actividad de sesiones de usuario (inicios y cierres de sesión)

- Consultas SQL ejecutadas

- Cambios en los permisos e intentos de acceso

Estos registros cumplen múltiples funciones. Durante las auditorías de seguridad, ayudan a descubrir brechas en el control de acceso. Para fines forenses, proporcionan una pista con marcas de tiempo de cada acción significativa. Y en la optimización del rendimiento, destacan consultas lentas o sesiones problemáticas.

Marcos de cumplimiento como HIPAA y GDPR exigen a las organizaciones mantener registros de actividad para la rendición de cuentas y la trazabilidad.

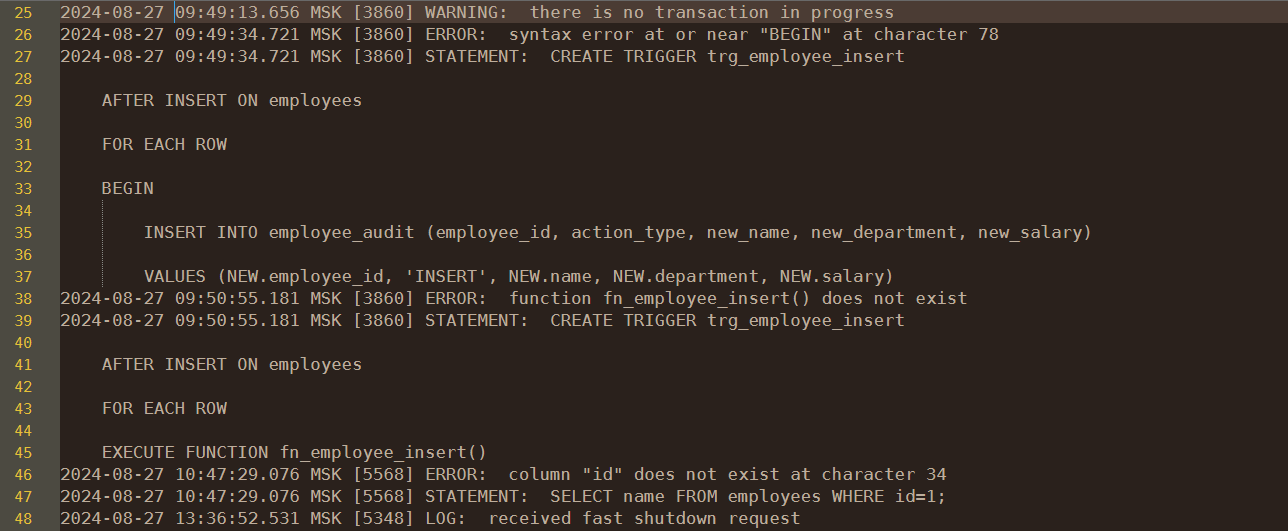

Registro de Actividad a Nivel de Tabla con PostgreSQL

Para obtener visibilidad a nivel de fila, PostgreSQL permite a los equipos configurar triggers en tablas sensibles. A continuación se muestra un ejemplo que capta operaciones de datos detalladas:

# Habilitar pgAudit en PostgreSQL 16

psql -U postgres -c "CREATE EXTENSION IF NOT EXISTS pgaudit;"

psql -U postgres -c "ALTER SYSTEM SET shared_preload_libraries = 'pgaudit';"

psql -U postgres -c "ALTER SYSTEM SET pgaudit.log = 'read,write';"

sudo systemctl restart postgresqlAuditoría básica antes de enviar logs a DataSunrise.

-- PostgreSQL: Capturar actividad de datos en sensitive_table

CREATE TABLE data_activity_log (

id SERIAL PRIMARY KEY,

table_name TEXT,

operation TEXT,

user_name TEXT,

old_data JSONB,

new_data JSONB,

activity_time TIMESTAMP DEFAULT current_timestamp

);

CREATE OR REPLACE FUNCTION log_data_activity()

RETURNS TRIGGER AS $$

BEGIN

INSERT INTO data_activity_log(table_name, operation, user_name, old_data, new_data)

VALUES (

TG_TABLE_NAME,

TG_OP,

session_user,

row_to_json(OLD),

row_to_json(NEW)

);

RETURN NEW;

END;

$$ LANGUAGE plpgsql;

CREATE TRIGGER trg_data_activity

AFTER INSERT OR UPDATE OR DELETE ON sensitive_table

FOR EACH ROW EXECUTE FUNCTION log_data_activity();

Este método funciona bien para un monitoreo específico. Sin embargo, para entornos a escala empresarial, es solo un componente dentro de una estrategia mucho más amplia para gestionar el historial de actividad de la base de datos.

Consulta para Recuperar Actividad Reciente (Ejemplo en PostgreSQL)

-- Ver las 10 operaciones más recientes del registro de actividad

SELECT

id,

table_name,

operation,

user_name,

activity_time

FROM

data_activity_log

ORDER BY

activity_time DESC

LIMIT 10;

Esta consulta ofrece una visión rápida de las acciones recientes registradas por su trigger personalizado en PostgreSQL. Puede adaptar el LIMIT o agregar filtros para enfocarse en un usuario o tabla específica.

Características de Monitoreo Incorporadas en las Bases de Datos

La mayoría de las plataformas modernas de DBMS incluyen capacidades de registro que capturan una línea base del comportamiento del sistema. Esto generalmente incluye consultas ejecutadas, eventos de sesión y seguimiento de errores.

Por ejemplo, los registros de PostgreSQL se almacenan típicamente en:

C:\Program Files\PostgreSQL\14\data\log

/var/log/postgresql/postgresql-16-main.log

Estos registros nativos son útiles para diagnósticos rutinarios, pero carecen de análisis avanzados. Para organizaciones que necesitan informes detallados, un formateo de cumplimiento o alertas en tiempo real, las herramientas nativas generalmente resultan insuficientes sin una configuración personalizada.

Impacto de Latencia según el Volumen de Registros

Esquema de Evento de Auditoría Estandarizado (para SIEM y Correlación Cruzada de Bases de Datos)

Unificar los registros entre PostgreSQL, SQL Server, MySQL y motores en la nube comienza con un esquema consistente. Utilice el siguiente modelo de campos para normalizar las salidas nativas antes de exportarlas a su SIEM o a las canalizaciones de DataSunrise.

Ejemplo de Evento Normalizado (JSON)

{

"event_time": "2025-08-28T10:02:14Z",

"actor": "app_reader",

"role": "readonly",

"client_ip": "203.0.113.24",

"action": "select",

"object": "public.customers",

"statement": "SELECT * FROM customers WHERE id = ?",

"status": "success",

"rows_affected": 1,

"sensitivity_tags": ["PII"],

"session_id": "a9d2b4c1-58f0-4e2d-bc66-3d1f3a61e2a0",

"engine": "postgres"

}PostgreSQL: Vista de Normalización Ligera

-- Ejemplo: normalizar líneas nativas de pgaudit en un esquema estándar -- Asume una tabla de staging pgaudit_raw(line text) CREATE OR REPLACE VIEW audit_normalized AS SELECT (regexp_match(line, 'time=(.*?) '))[1]::timestamptz AS event_time, (regexp_match(line, 'user=(.*?) '))[1] AS actor, (regexp_match(line, 'db=(.*?) '))[1] AS database, (regexp_match(line, 'client=(.*?) '))[1] AS client_ip, lower((regexp_match(line, 'ps=(.*?) '))[1]) AS action, (regexp_match(line, 'obj=.*?(?:schema=(.*?); relname=(.*?);)'))[1] || '.' || (regexp_match(line, 'obj=.*?(?:schema=(.*?); relname=(.*?);)'))[2] AS object, (regexp_match(line, 'statement=(.*)$'))[1] AS statement, CASE WHEN line LIKE '%denied%' THEN 'denied' ELSE 'success' END AS status, NULL::int AS rows_affected, NULL::text[] AS sensitivity_tags, (regexp_match(line, 'session=.*?(\\S+)'))[1] AS session_id, 'postgres' AS engine FROM pgaudit_raw;

Consejo: Etiquete la sensibilidad (sensitivity_tags) al ingerir datos usando el descubrimiento de DataSunrise o catálogos de datos existentes. Esto habilita alertas conscientes de PII (por ejemplo, consultas masivas SELECT sobre PII → alta severidad) sin depender de regex frágiles en tiempo de consulta.

Construyendo un Historial de Actividad de Base de Datos Efectivo

Lista de Verificación Esencial

- ✔ Capturar la identidad del usuario, roles y contexto de la sesión

- ✔ Registrar todos los cambios DML y DDL con marcas de tiempo

- ✔ Rastrear inicios de sesión fallidos e intentos de escalada de privilegios

- ✔ Clasificar objetos sensibles (PII, PHI, PCI) para alertas de alta prioridad

- ✔ Almacenar registros de forma segura con rotación, retención y chequeos de integridad

Línea de Evolución

Por qué Muchas Organizaciones Buscan Más Allá de los Registros Nativos

Las herramientas de monitoreo incorporadas cumplen necesidades básicas, pero a menudo se quedan ahí. La correlación de eventos en tiempo real, el filtrado inteligente y los paneles centralizados suelen requerir plataformas de terceros.

Por ejemplo, una empresa de retail que utiliza PostgreSQL podría depender de archivos de registro para rastrear intentos fallidos de inicio de sesión. Pero sin alertas en tiempo real o contexto de sesión, el equipo solo detecta actividad de fuerza bruta durante las revisiones semanales de los registros, cuando la ventana de ataque ya ha pasado.

Además, los registros sin procesar son difíciles de buscar y pueden abrumar a los equipos con información innecesaria. Sin normalización o alertas integradas, la respuesta a incidentes se vuelve reactiva en lugar de proactiva.

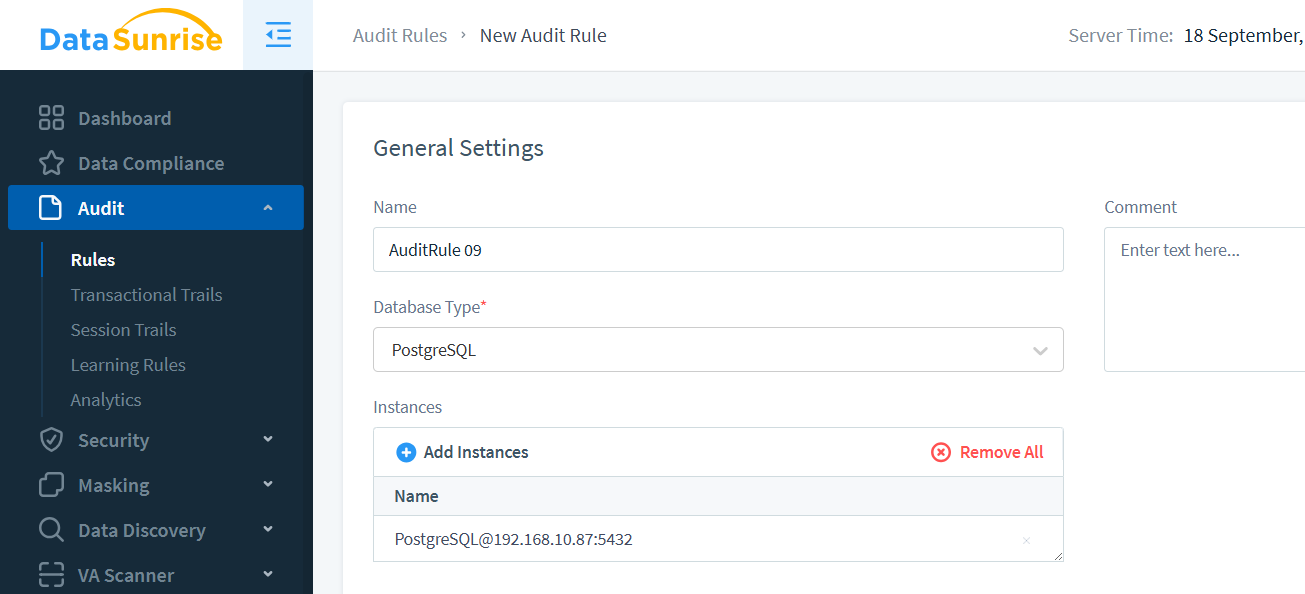

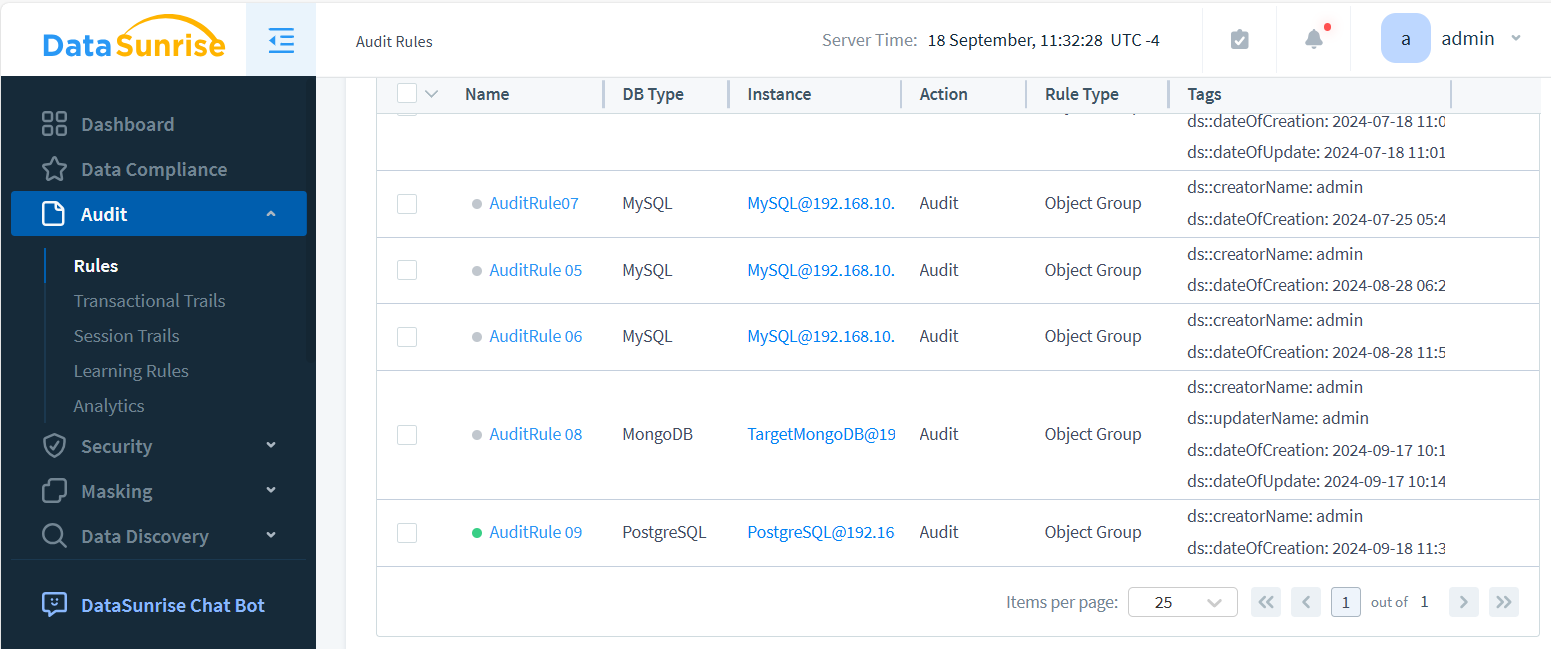

Configuración del Monitoreo de Actividad en DataSunrise

Para los equipos que usan DataSunrise, capturar el historial de actividad de la base de datos es un proceso simplificado. Los pasos de configuración incluyen:

- Inicie sesión en la consola de DataSunrise

- Vaya a “Instancias” y seleccione “+ Agregar Nueva Base de Datos”

- Ingrese los parámetros de conexión requeridos

- Guarde y registre la base de datos

- Cree y active una nueva regla desde la sección “Auditoría”

- Seleccione la instancia adecuada y defina el intervalo de registro

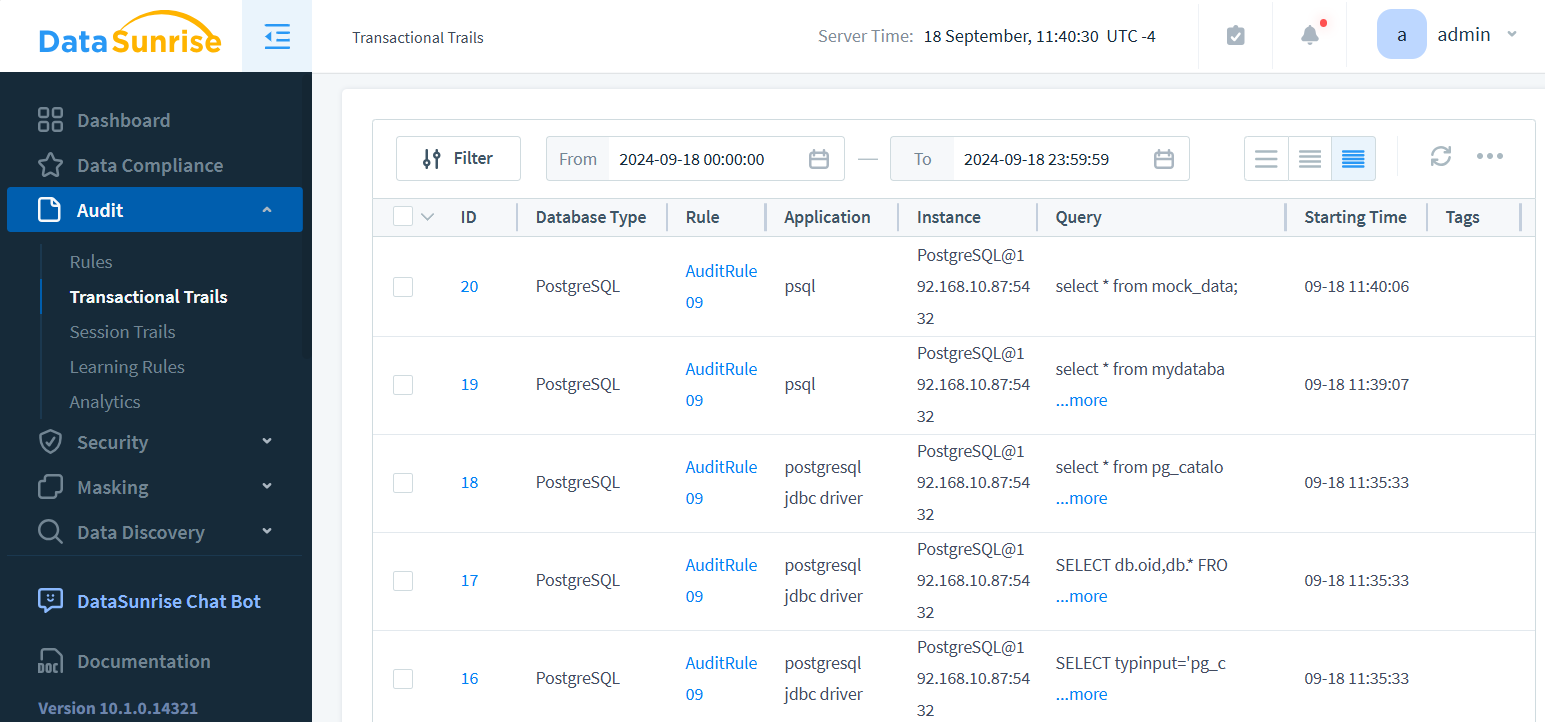

- Vea los registros utilizando la pestaña “Rastros Transaccionales”

Beneficios de DataSunrise para el Registro y la Seguridad

DataSunrise mejora su infraestructura de monitoreo con características de nivel empresarial tales como:

- Creación centralizada de reglas en entornos heterogéneos

- Registros estandarizados de múltiples motores de base de datos

- Filtros avanzados para un análisis de incidentes más rápido

- Alertas en tiempo real activadas por violaciones de reglas

- Informes preconfigurados que se alinean con las regulaciones de la industria

# Enviar rastros de DataSunrise directamente a Splunk

curl -k https://splunk.example:8088/services/collector \

-H "Authorization: Splunk $HEC_TOKEN" \

-d '{"event":'"${JSON_PAYLOAD}"'}'

Ejemplo de Historial de Actividad Cruzado entre Bases de Datos

Los administradores de bases de datos a menudo enfrentan el desafío de extraer el historial de actividad a través de diferentes plataformas. A continuación se muestra un ejemplo en SQL Server que recupera registros de auditoría recientes de un archivo de auditoría configurado:

-- SQL Server: Consultar eventos de auditoría recientes

SELECT

event_time,

server_principal_name,

database_name,

statement

FROM sys.fn_get_audit_file('C:\SQLAudits\*.sqlaudit', DEFAULT, DEFAULT)

WHERE event_time > DATEADD(HOUR, -1, GETDATE())

ORDER BY event_time DESC;

Este enfoque funciona, pero cada DBMS tiene su propia sintaxis, ubicación de almacenamiento y peculiaridades de filtrado. Gestionar múltiples formatos de registro se vuelve rápidamente engorroso. Aquí es donde una plataforma unificada como DataSunrise agrega valor, al normalizar diversas fuentes de auditoría en un historial de actividad único, buscable y conforme.

Monitoreo Unificado para la Nube y Local

Ya sea que su infraestructura se ejecute en hardware dedicado, en contenedores o en entornos multi-nube, DataSunrise se adapta. Proporciona una vista consistente de su historial de actividad de la base de datos independientemente de dónde residan sus cargas de trabajo.

Este modelo unificado brinda a los equipos de seguridad y auditoría la visibilidad completa que necesitan para hacer cumplir las políticas y detectar problemas rápidamente.

Por qué Importa el Historial de Actividad de la Base de Datos

Los registros históricos de actividad sirven para algo más que el cumplimiento: son esenciales para la salud operativa y la reducción de riesgos a largo plazo:

- Detectar riesgos ocultos y mal uso interno

- Optimizar consultas y detectar cuellos de botella

- Generar informes de cumplimiento estructurados bajo demanda

- Asegurar la trazabilidad en caso de una brecha o incidente

- Correlacionar la actividad de los usuarios a través de aplicaciones y roles

Preguntas Frecuentes sobre el Historial de Actividad de la Base de Datos

¿Qué es el historial de actividad de la base de datos?

El historial de actividad de la base de datos es el registro cronológico de consultas, inicios de sesión, cambios en el esquema e intentos de acceso. Proporciona trazabilidad para investigaciones, monitoreo de seguridad y auditorías de cumplimiento.

¿En qué se diferencia del registro estándar?

Los registros estándar a menudo capturan errores y eventos operativos. El historial de actividad vincula las acciones directamente a los usuarios y objetos de datos, lo que lo hace crítico para la responsabilidad y la generación de informes regulatorios.

¿Qué marcos de cumplimiento requieren el monitoreo de actividad?

HIPAA, GDPR, PCI DSS y SOX requieren que las organizaciones mantengan registros de actividad de los usuarios. Estos marcos enfatizan la trazabilidad y la responsabilidad en el acceso a los datos.

¿El registro de actividad afecta el rendimiento?

- Mínimo cuando se limita a tablas y usuarios sensibles.

- El registro de alto volumen puede añadir latencia, mitigada mediante la rotación y descarga de registros.

- Plataformas empresariales como DataSunrise optimizan la recolección para reducir la sobrecarga.

¿Cuáles son los beneficios clave de utilizar una plataforma como DataSunrise?

- Monitoreo centralizado en todas las bases de datos.

- Alertas en tiempo real sobre accesos sospechosos.

- Informes de cumplimiento preconfigurados.

- Integración con SIEM y canalizaciones de monitoreo.

Conclusión

El monitoreo del historial de actividad de la base de datos no es opcional: es esencial. Ya sea que opere en una industria regulada o en un entorno de confianza cero, la visibilidad del comportamiento de la base de datos es crítica para garantizar la integridad y seguridad de los datos. Los registros nativos ofrecen telemetría básica, pero herramientas como DataSunrise convierten esos datos en inteligencia accionable.

Con DataSunrise, los equipos pueden auditar las acciones de los usuarios, identificar amenazas en tiempo real y mantener el cumplimiento continuo en cualquier entorno. Pruebe nuestra demo o consulte la descripción del producto para ver cómo puede pasar de un registro pasivo a una defensa proactiva.

Siguiente