Enmascaramiento Dinámico de Datos en Vertica

El Enmascaramiento Dinámico de Datos en Vertica permite a las organizaciones proteger información sensible en tiempo real sin cambiar los esquemas de la base de datos ni duplicar conjuntos de datos. Vertica se utiliza comúnmente como una plataforma analítica de alto rendimiento para reporting, ciencia de datos y procesamiento a gran escala. Como resultado, las mismas tablas a menudo sirven a muchos consumidores diferentes: analistas, paneles de BI, pipelines ETL y cargas de trabajo de aprendizaje automático. Sin controles adecuados, valores sensibles como nombres, números de tarjetas o detalles de contacto pueden aparecer fácilmente en resultados de consultas.

Los enfoques estáticos para la protección de datos, como vistas creadas manualmente o copias enmascaradas de tablas, no escalan en entornos Vertica. Los esquemas evolucionan, las proyecciones se multiplican y nuevos usuarios obtienen acceso con frecuencia. El enmascaramiento dinámico de datos aborda este desafío aplicando protección en tiempo de consulta, asegurando que los valores sensibles se oculten según la política, no según cómo se almacenan los datos, y se alinea con requerimientos más amplios de seguridad de datos.

En Vertica, donde el rendimiento y la concurrencia son críticos, el enmascaramiento dinámico debe operar de manera transparente y eficiente. Por eso muchas organizaciones implementan una capa externa de enmascaramiento que intercepta las consultas SQL y reescribe los conjuntos de resultados antes de que los datos lleguen al cliente, muchas veces como parte de un monitoreo centralizado de la actividad de base de datos.

Por qué el Enmascaramiento Dinámico es Esencial en Vertica

La arquitectura columnar y el modelo de proyecciones de Vertica están optimizados para análisis rápidos, no para la redacción detallada de datos. Una única columna lógica puede aparecer en múltiples proyecciones, y las consultas analíticas suelen recuperar conjuntos de resultados grandes. Una vez que una consulta retorna datos, Vertica en sí no distingue entre valores sensibles y no sensibles.

Varios escenarios comunes aumentan el riesgo de exposición de datos:

- Usuarios de BI exportando resultados de consultas que incluyen identificadores personales.

- Científicos de datos explorando conjuntos de datos de clientes en editores SQL o notebooks.

- Tareas ETL que mueven datos hacia sistemas descendentes sin filtrar columnas sensibles.

- Clusters Vertica compartidos por equipos internos y contratistas externos.

El control de acceso basado en roles (RBAC) por sí solo no puede manejar estos casos. RBAC decide quién puede consultar una tabla, pero no decide qué valores dentro de esa tabla deben ser visibles. El enmascaramiento dinámico de datos llena este vacío al aplicar protección a nivel de columna de manera dinámica, basada en el contexto, y complementa el control de acceso basado en roles en lugar de reemplazarlo.

Para un análisis más profundo de cómo Vertica almacena y accede internamente a los datos, consulte la documentación oficial de arquitectura de Vertica.

Cómo Funciona el Enmascaramiento Dinámico de Datos con Vertica

El enmascaramiento dinámico para Vertica se implementa típicamente usando una arquitectura basada en proxy. Las aplicaciones cliente se conectan a un gateway de enmascaramiento en lugar de conectarse directamente a Vertica. Cada consulta SQL pasa por este gateway, donde las políticas se evalúan antes de la ejecución.

El motor de enmascaramiento realiza varios pasos:

- Analiza la sentencia SQL e identifica las columnas referenciadas.

- Verifica si alguna de esas columnas está clasificada como sensible.

- Evalúa las reglas de enmascaramiento basadas en el usuario, la aplicación y el contexto de conexión.

- Reescribe el conjunto de resultados para que los valores sensibles estén enmascarados.

Las tablas y proyecciones subyacentes de Vertica permanecen sin cambios. El enmascaramiento ocurre solo en los resultados retornados, lo que preserva el rendimiento y evita la duplicación de datos. Este modelo de aplicación se alinea con estrategias centralizadas de cumplimiento de datos.

Este enfoque está alineado con los principios descritos en las mejores prácticas de seguridad de datos y los marcos modernos de cumplimiento como el RGPD (GDPR).

Configuración de Reglas de Enmascaramiento Dinámico en Vertica

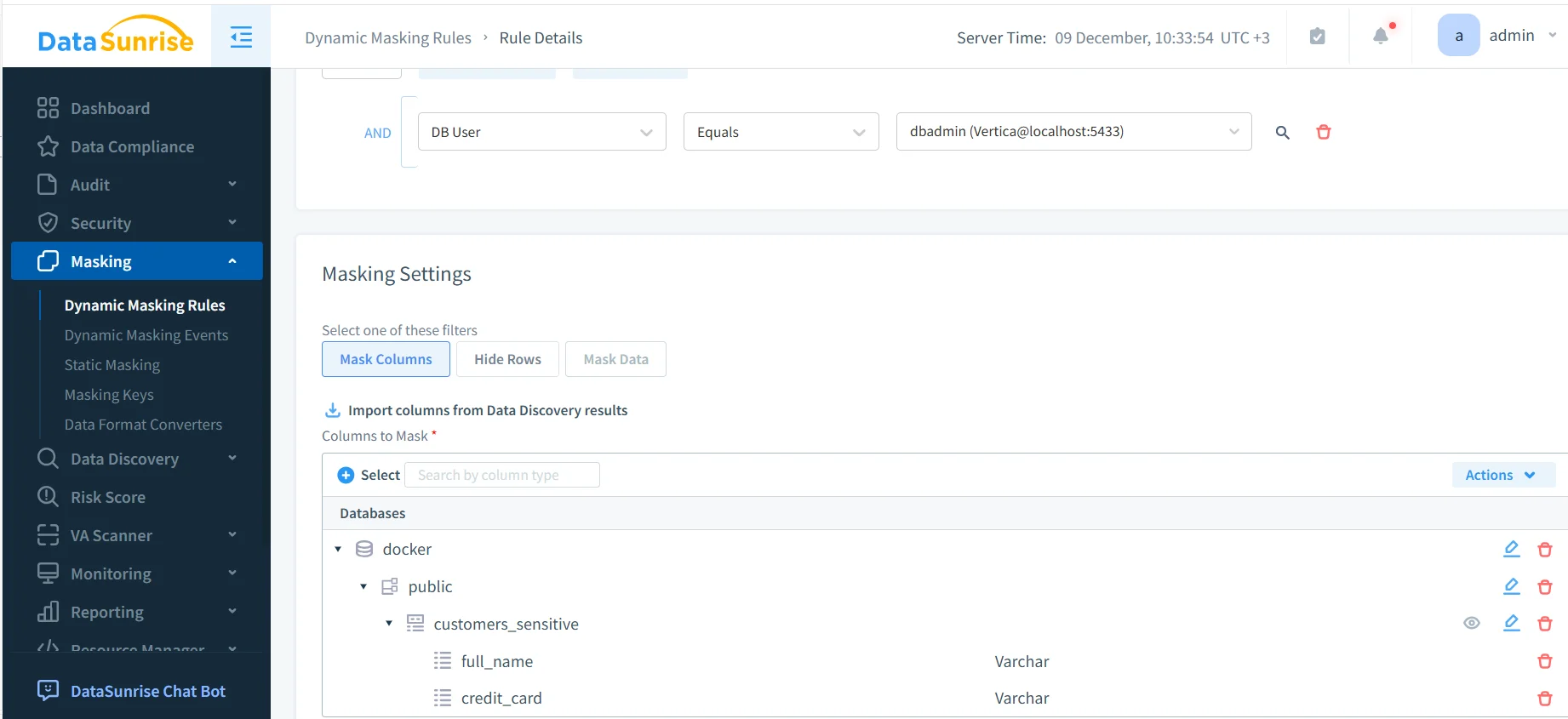

La captura de pantalla a continuación muestra una regla de enmascaramiento dinámico configurada para una instancia de base de datos Vertica. En este ejemplo, la regla aplica a un usuario de base de datos específico y apunta a columnas sensibles descubiertas previamente.

Configuración de enmascaramiento dinámico para columnas sensibles en Vertica.

En esta configuración, el administrador selecciona la base de datos, esquema y tabla que contienen datos sensibles. Columnas como full_name y credit_card se añaden explícitamente a la regla de enmascaramiento. Una vez que la regla está activa, estos campos se enmascaran automáticamente cada vez que un usuario no autorizado consulta la tabla.

Las reglas de enmascaramiento pueden adaptarse de varias maneras:

- Aplicarse solo a usuarios o roles específicos de la base de datos.

- Aplicarse solo cuando las consultas se originan desde ciertas aplicaciones.

- Usar diferentes formatos de enmascaramiento dependiendo de la sensibilidad.

Resultados de Consultas Enmascaradas en la Práctica

Desde la perspectiva del usuario, el enmascaramiento dinámico no cambia cómo se escriben las consultas. Analistas y aplicaciones emiten consultas SQL estándar, y Vertica las ejecuta como de costumbre. La diferencia aparece solo en los valores retornados.

Por ejemplo, considere la siguiente consulta:

/*

SELECT

id,

full_name,

SUBSTR(email, 1, 5) AS email_prefix,

credit_card,

phone

FROM customers_sensitive;

*/

Sin enmascaramiento, esta consulta devolvería nombres reales, números de tarjeta y detalles telefónicos. Con el enmascaramiento dinámico habilitado, los usuarios no privilegiados ven valores enmascarados o seudonimizados.

De forma crucial, los agregados, joins y filtros continúan funcionando correctamente. Los analistas todavía pueden agrupar, contar y analizar datos, pero los valores sensibles nunca aparecen en texto claro, preservando la aplicación del principio de menor privilegio.

Auditoría y Visibilidad para Consultas Enmascaradas

El enmascaramiento dinámico por sí solo no es suficiente para el cumplimiento. Las organizaciones también deben demostrar que el enmascaramiento fue aplicado de forma consistente y correcta. Aquí es donde la auditoría se vuelve esencial.

Cada consulta enmascarada genera un registro de auditoría que incluye:

- El usuario de base de datos y la aplicación cliente.

- La sentencia SQL ejecutada.

- Qué regla de enmascaramiento se activó.

- La hora y el contexto de la ejecución.

Estos registros forman un rastro de auditoría centralizado que los equipos de cumplimiento pueden revisar durante revisiones internas o auditorías externas. En lugar de analizar múltiples tablas del sistema Vertica, los equipos obtienen una vista unificada de los eventos de acceso y protección de datos, apoyando el historial de actividad de base de datos.

Este modelo de auditoría complementa el monitoreo de actividad de base de datos y simplifica la recopilación de evidencias para regulaciones como HIPAA y SOX.

Enmascaramiento Dinámico vs Otros Enfoques de Protección

| Enfoque | Cómo Funciona | Limitaciones en Vertica |

|---|---|---|

| Tablas enmascaradas estáticas | Crear copias con datos sensibles removidos | Duplicación de datos, alto mantenimiento, desviación de esquemas |

| Vistas SQL | Exponer columnas enmascaradas mediante vistas predefinidas | Evadidas por consultas ad-hoc, frágiles a lo largo del tiempo |

| Solo RBAC | Restringir acceso a nivel de tabla o esquema | Sin protección a nivel columna, sin lógica contextual |

| Enmascaramiento dinámico de datos | Reescribir resultados en tiempo de consulta | Requiere capa externa de aplicación |

Mejores Prácticas para el Enmascaramiento Dinámico de Datos en Vertica

Para obtener el máximo valor del enmascaramiento dinámico de datos, los equipos típicamente siguen estas prácticas:

- Empiece con la clasificación. Use el descubrimiento para mapear campos sensibles primero.

- Mantenga las políticas centrales. Evite dispersar la lógica de enmascaramiento en vistas.

- Pruebe con consultas reales. Valide el enmascaramiento usando cargas de trabajo similares a producción.

- Monitoree continuamente. Revise rastros de auditoría e indicadores de riesgo regularmente.

Conclusión

El Enmascaramiento Dinámico de Datos en Vertica permite a las organizaciones proteger información sensible sin sacrificar la flexibilidad analítica ni el rendimiento. Al aplicar el enmascaramiento en tiempo de consulta, los equipos evitan soluciones frágiles como tablas copiadas o vistas personalizadas.

Combinado con auditoría centralizada, gestión de políticas y descubrimiento, el enmascaramiento dinámico proporciona una base escalable para análisis seguros en Vertica. Permite a las organizaciones ampliar el acceso a los datos con confianza, sabiendo que la información sensible permanece protegida en cada consulta y carga de trabajo.

Protege tus datos con DataSunrise

Protege tus datos en cada capa con DataSunrise. Detecta amenazas en tiempo real con Monitoreo de Actividad, Enmascaramiento de Datos y Firewall para Bases de Datos. Garantiza el Cumplimiento de Datos, descubre información sensible y protege cargas de trabajo en más de 50 integraciones de fuentes de datos compatibles en la nube, en instalaciones y sistemas de IA.

Empieza a proteger tus datos críticos hoy

Solicita una Demostración Descargar Ahora