Monitoreo de Seguridad LLM y Detección de Amenazas

A medida que los Modelos de Lenguaje a Gran Escala revolucionan las operaciones empresariales, organizaciones de todo el mundo están implementando sistemas LLM en flujos de trabajo críticos. Aunque estas tecnologías ofrecen capacidades sin precedentes, introducen complejos desafíos en el monitoreo de seguridad que los marcos tradicionales de ciberseguridad no pueden abordar adecuadamente.

Esta guía examina estrategias avanzadas de monitoreo de seguridad y detección de amenazas para sistemas LLM, explorando técnicas de implementación que permiten a las organizaciones identificar y responder a las amenazas de seguridad en evolución en tiempo real.

La plataforma de monitoreo de seguridad LLM de vanguardia de DataSunrise ofrece Detección de Amenazas Sin Intervención con Orquestación Autónoma de Seguridad en todas las principales plataformas LLM. Nuestra Protección Contextual se integra a la perfección con el monitoreo de seguridad y la avanzada detección de amenazas, proporcionando una supervisión de seguridad de Precisión Quirúrgica para una protección integral de los LLM.

Comprendiendo los Requisitos del Monitoreo de Seguridad LLM

El monitoreo de seguridad en modelos de lenguaje a gran escala requiere enfoques sofisticados que tengan en cuenta interacciones dinámicas, generación autónoma de contenido y procesos de aprendizaje continuo. A diferencia de las aplicaciones tradicionales, los LLM presentan paisajes de amenazas en evolución donde los vectores de ataque se adaptan continuamente junto con las capacidades del modelo.

Un monitoreo efectivo de seguridad LLM abarca el seguimiento de validación de entradas, la verificación de la sanitización de salidas y capacidades exhaustivas de detección de amenazas diseñadas específicamente para entornos de IA con protección continua de datos y medidas de seguridad de datos.

Componentes Críticos del Monitoreo de Seguridad LLM y la Detección de Amenazas

Análisis de Entradas en Tiempo Real

Los sistemas LLM requieren un monitoreo continuo de las entradas de los usuarios en busca de indicios maliciosos, intentos de inyección y exposición de información sensible. El monitoreo de seguridad debe detectar técnicas de manipulación de prompts y patrones de acceso no autorizados mediante análisis de comportamiento y monitoreo de la actividad de datos.

Monitoreo del Contenido de la Salida

El contenido generado por LLM requiere un monitoreo sofisticado para detectar violaciones de datos, generación de contenido inapropiado y violaciones de la propiedad intelectual. Las organizaciones deben implementar enmascaramiento dinámico de datos y filtrado de contenido en tiempo real con la aplicación de políticas de seguridad.

Vigilancia del Comportamiento del Modelo

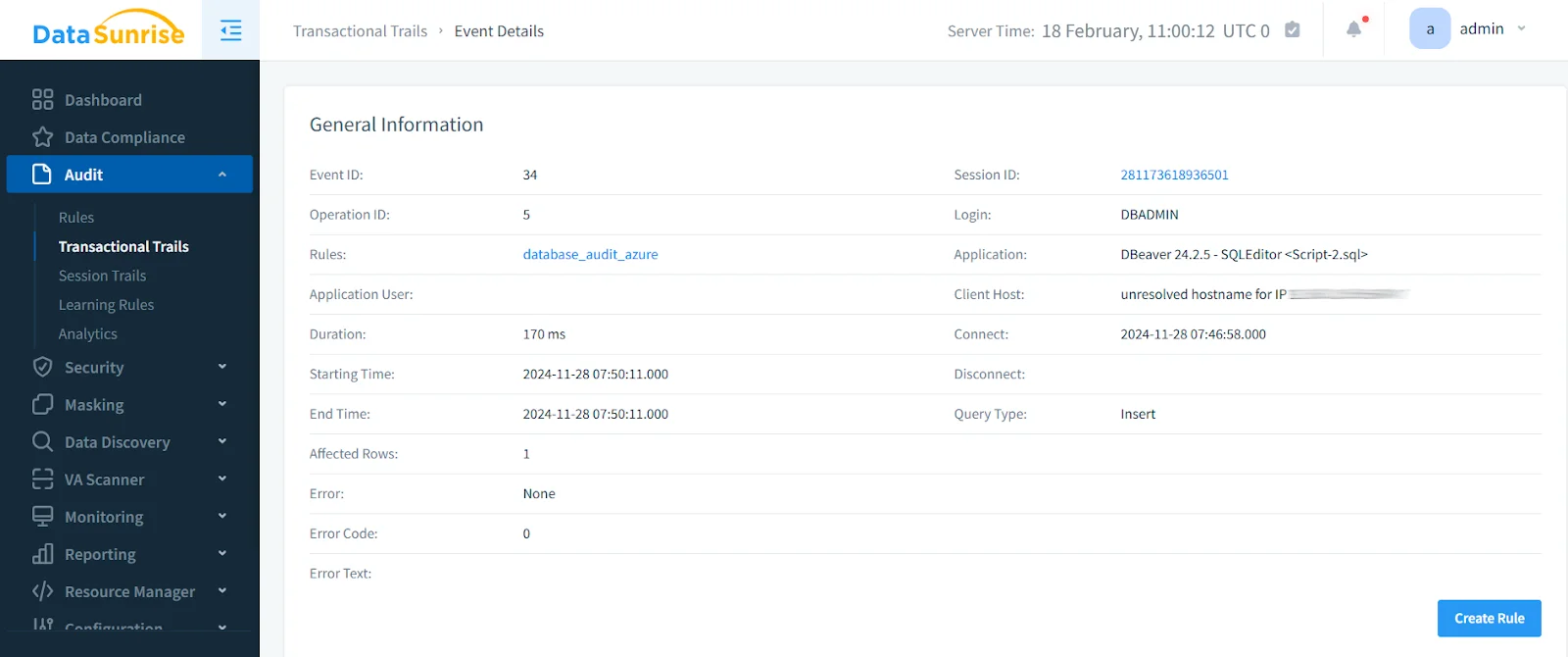

El monitoreo de LLM debe rastrear anomalías en el rendimiento del modelo e indicadores de posible compromiso. Los equipos de seguridad necesitan un monitoreo integral de la actividad de la base de datos con protocolos automatizados de respuesta ante amenazas y registros de auditoría para el cumplimiento normativo.

Marco de Implementación para la Detección de Amenazas

A continuación se presenta un enfoque práctico para el monitoreo de seguridad LLM:

class LLMSecurityMonitor:

def __init__(self):

self.threat_patterns = {

'prompt_injection': [r'ignore\s+previous\s+instructions', r'act\s+as\s+if'],

'pii_exposure': [r'\b[\w._%+-]+@[\w.-]+\.[A-Z|a-z]{2,}\b']

}

def monitor_interaction(self, prompt: str, response: str, user_id: str):

"""Monitoreo de seguridad en tiempo real para interacciones LLM"""

threats = []

risk_score = 0

# Analizar amenazas en la entrada

for threat_type, patterns in self.threat_patterns.items():

for pattern in patterns:

if re.search(pattern, prompt, re.IGNORECASE):

threats.append({

'type': threat_type,

'severity': 'HIGH' if threat_type == 'prompt_injection' else 'MEDIUM'

})

risk_score += 0.8 if threat_type == 'prompt_injection' else 0.5

# Verificar la presencia de PII en la salida

if re.search(self.threat_patterns['pii_exposure'][0], response):

threats.append({'type': 'pii_exposure', 'severity': 'HIGH'})

risk_score += 0.9

return {

'user_id': user_id,

'threats_detected': threats,

'risk_level': 'HIGH' if risk_score >= 0.7 else 'MEDIUM' if risk_score >= 0.4 else 'LOW',

'mitigation_required': risk_score >= 0.6

}

Mejores Prácticas de Implementación

Para Organizaciones:

- Monitoreo en Tiempo Real: Despliegue sistemas de monitoreo integrales con monitoreo de la actividad de la base de datos y registros de auditoría

- Respuesta Automatizada: Implemente flujos de trabajo de respuesta a incidentes con notificaciones en tiempo real

- Evaluación Continua: Realice evaluaciones regulares de vulnerabilidades y revisiones de seguridad con reglas de aprendizaje

- Capacitación del Personal: Eduque a los equipos sobre las amenazas específicas de seguridad de LLM y los procedimientos de monitoreo

Para Equipos Técnicos:

- Defensa en Múltiples Capas: Implemente controles de acceso integrales y protección de firewall para bases de datos con control de acceso basado en roles

- Inteligencia de Amenazas: Mantenga actualizados los patrones de amenazas y firmas de ataques con reglas de seguridad

- Integración de Cumplimiento: Asegúrese de que el monitoreo se alinee con los requisitos normativos y los objetivos de auditoría

DataSunrise: Solución Integral de Monitoreo de Seguridad LLM

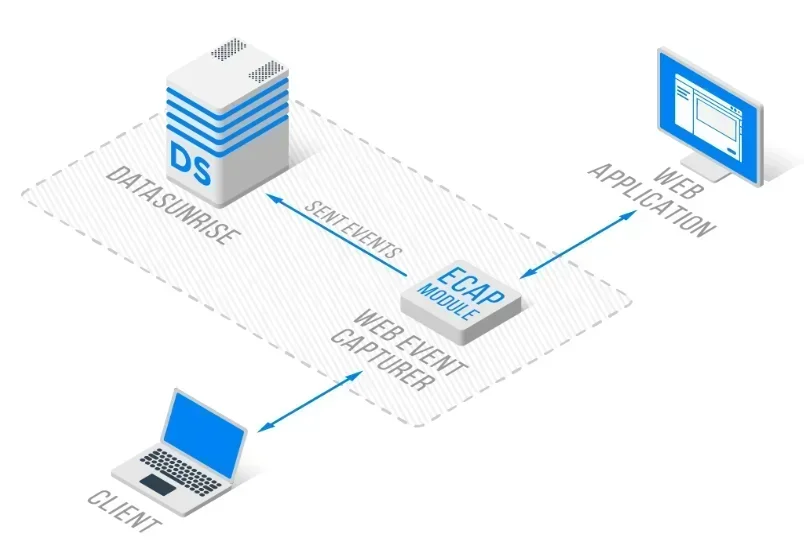

DataSunrise proporciona un monitoreo de seguridad a nivel empresarial diseñado específicamente para entornos LLM. Nuestra solución ofrece Cumplimiento de IA por Defecto con Máxima Seguridad y Mínimo Riesgo en ChatGPT, Amazon Bedrock, Azure OpenAI, Qdrant y despliegues LLM personalizados.

Características Clave:

- Detección de Amenazas en Tiempo Real: Detección de Comportamiento Sospechoso Potenciada por ML con Protección Contextual

- Monitoreo Integral: Monitoreo de IA Sin Intervención con registros de auditoría detallados

- Protección Avanzada de Datos: Enmascaramiento de Datos de Precisión Quirúrgica para la protección de información personal

- Cobertura Multiplataforma: Monitoreo de seguridad unificado en más de 50 plataformas soportadas

- Automatización del Cumplimiento: Reportes de cumplimiento automatizados para los principales marcos regulatorios mediante herramientas de gestión de cumplimiento

Los Modos de Despliegue Flexibles de DataSunrise soportan entornos on-premise, en la nube e híbridos con integración sin fisuras. Las organizaciones logran una reducción significativa de incidentes de seguridad no detectados y una mayor visibilidad de las amenazas a través del monitoreo automatizado.

Consideraciones de Cumplimiento Normativo

El monitoreo de seguridad LLM debe abordar requisitos normativos en evolución:

- Cumplimiento del GDPR: Garantizar los derechos de los sujetos de datos y la protección de la privacidad en los procesos de monitoreo

- Requisitos de HIPAA: Proteger la información de salud con registros de auditoría exhaustivos

- Normas PCI DSS: Asegurar los datos de pago a través de un monitoreo avanzado

- Cumplimiento de SOX: Mantener controles internos con un registro detallado de la seguridad

Conclusión: Seguridad LLM Proactiva a Través de un Monitoreo Avanzado

El monitoreo de seguridad LLM representa un cambio fundamental de una seguridad reactiva a una detección y prevención proactivas de amenazas. Las organizaciones que implementan marcos integrales de monitoreo se posicionan para aprovechar las capacidades de los LLM mientras mantienen posturas de seguridad robustas.

El monitoreo efectivo de seguridad LLM combina controles técnicos con la gobernanza organizacional, creando sistemas resilientes que se adaptan a las amenazas emergentes al mismo tiempo que aportan valor al negocio. A medida que se acelera la adopción de LLM, el monitoreo de seguridad se vuelve esencial para obtener una ventaja competitiva.

Protege tus datos con DataSunrise

Protege tus datos en cada capa con DataSunrise. Detecta amenazas en tiempo real con Monitoreo de Actividad, Enmascaramiento de Datos y Firewall para Bases de Datos. Garantiza el Cumplimiento de Datos, descubre información sensible y protege cargas de trabajo en más de 50 integraciones de fuentes de datos compatibles en la nube, en instalaciones y sistemas de IA.

Empieza a proteger tus datos críticos hoy

Solicita una Demostración Descargar Ahora