Rastros de Auditoría de Datos

Introducción

Según un informe de Tessian, más de uno de cada tres empleados admite gestionar de forma inadecuada datos sensibles. Sumado al hecho de que el 88% de las brechas involucra error humano, esto convierte a un rastro de auditoría de datos sólido en un requisito fundamental para cualquier estrategia de seguridad seria.

Las sólidas prácticas de auditoría de datos y las claras políticas de seguridad en bases de datos transforman los registros en evidencia procesable tanto para la respuesta a incidentes como para el cumplimiento.

Por Qué los Rastros de Auditoría Son Más Importantes Ahora que Nunca

Los rastros de auditoría son más que simples casillas de verificación para el cumplimiento; son herramientas estratégicas para la seguridad, la gobernanza y la toma de decisiones. Con el riesgo interno en aumento y el acceso en la sombra proliferando en la nube híbrida, necesita una forma de rastrear y verificar cada punto de contacto.

Un rastro de auditoría centralizado y confiable permite a los equipos:

- Responsabilizar a los usuarios por cada acción

- Acelerar la respuesta ante incidentes de seguridad

- Reducir el riesgo derivado del incremento de privilegios y el acceso en la sombra

- Demostrar el cumplimiento durante las auditorías sin sorpresas

¿Qué es un Rastro de Auditoría de Datos?

En esencia, un rastro de auditoría de datos es un registro estructurado y cronológico de la actividad relacionada con datos sensibles. Muestra quién accedió a los datos, qué cambios se realizaron y cuándo se ejecutaron eliminaciones. En efecto, ofrece una visión completa sobre el movimiento y la modificación de los datos, lo cual es crucial para rastrear acciones no autorizadas y validar los procesos internos.

| Campo | Ejemplo | Por Qué Importa |

|---|---|---|

| user_id | [email protected] | Relaciona cada acción con una identidad |

| src_ip | 203.0.113.42 | Verificaciones de geolocalización y anomalías |

| action | UPDATE | Filtrado rápido en reglas SIEM |

| object | customers.ssn | Identifica activos sensibles |

| affected_rows | 1 024 | Detección de exportaciones masivas |

| status | success | Detecta intentos fallidos o denegados |

Glosario de Rastros de Auditoría (Referencia Rápida)

- Rastros Transaccionales

- El registro indexado de DataSunrise de consultas, usuarios, sesiones y resultados — exportable como CSV o PDF, con integración opcional en SIEM.

- Clasificación de Datos

- Etiqueta datos PII, PHI y PCI para priorizar los esfuerzos de descubrimiento, auditoría y enmascaramiento.

- RLS (Seguridad a Nivel de Fila)

- Restringe el acceso a filas basado en los roles de usuario, lo que es esencial para aplicar auditoría bajo el principio del menor privilegio a escala.

- SIEM

- Sistema de Gestión de Información y Eventos de Seguridad que ingiere registros de auditoría para su correlación, alerta y detección de amenazas.

- Semana 1 – Descubrir — escanear y clasificar tablas sensibles

- Semana 2 – Piloto — habilitar el registro proxy en una base de datos

- Semana 3 – Alerta — ajustar de 3 a 5 reglas de anomalías y enrutar a SIEM

- Semana 4 – Automatizar — desplegar enmascaramiento y paquetes de evidencia diarios

Formas de Implementar Rastros de Auditoría de Datos

Usando Herramientas Integradas en la Base de Datos

La mayoría de las bases de datos ofrecen funciones nativas de registro de auditoría, que permiten rastrear las sesiones de usuario y registrar operaciones DML. Si bien son útiles para escenarios básicos, estas herramientas a menudo carecen de supervisión centralizada, soporte multiplataforma y alerta en tiempo real.

-- PostgreSQL: Rastro de auditoría de datos a nivel de fila

CREATE TABLE data_audit_log (

id SERIAL PRIMARY KEY,

table_name TEXT,

action TEXT,

user_name TEXT,

old_data JSONB,

new_data JSONB,

executed_at TIMESTAMP DEFAULT current_timestamp

);

CREATE OR REPLACE FUNCTION audit_row_changes()

RETURNS TRIGGER AS $$

BEGIN

INSERT INTO data_audit_log(table_name, action, user_name, old_data, new_data)

VALUES (

TG_TABLE_NAME,

TG_OP,

session_user,

row_to_json(OLD),

row_to_json(NEW)

);

RETURN NEW;

END;

$$ LANGUAGE plpgsql;

CREATE TRIGGER trigger_audit_changes

AFTER INSERT OR UPDATE OR DELETE ON sensitive_data

FOR EACH ROW EXECUTE FUNCTION audit_row_changes();

# docker-compose.yml — laboratorio de auditoría portátil

version: "3.8"

services:

postgres:

image: postgres:16

environment:

POSTGRES_PASSWORD: secret

volumes:

- ./init/:/docker-entrypoint-initdb.d/

datasunrise:

image: datasunrise/datasunrise:latest

ports:

- "11000:11000" # Interfaz web

- "5432:5432" # Proxy a Postgres

depends_on:

- postgres

Inicie Postgres + DataSunrise con un solo comando para una prueba local.

Plataformas de Terceros para la Gestión de Auditorías

Las organizaciones con frecuencia adoptan plataformas externas para lograr un mayor control en auditorías. Una solución como DataSunrise ofrece filtrado avanzado, reglas personalizables, notificaciones en tiempo real y registro centralizado, es decir, todo lo esencial para mantener un rastro de auditoría de datos a nivel empresarial.

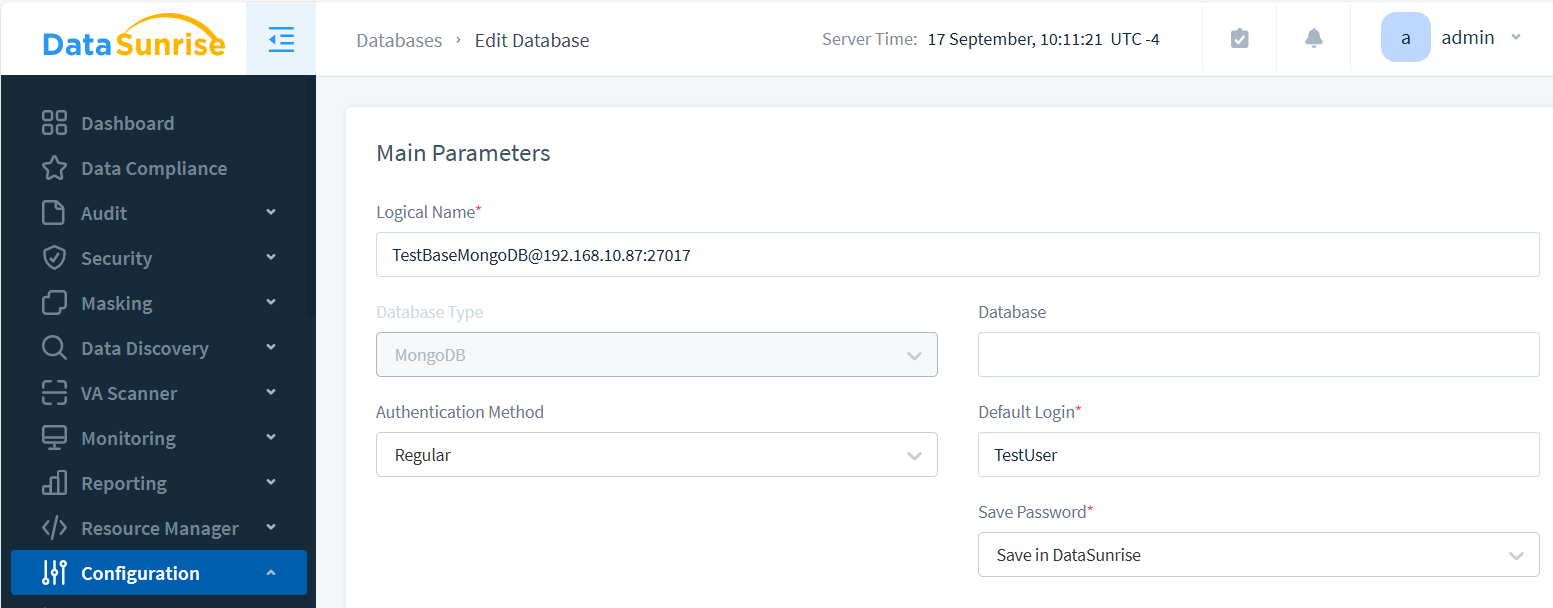

Visualizando Rastros de Auditoría de Datos en DataSunrise

- Inicie sesión en la interfaz web

- Navegue a “Instancias” → “Agregar Nueva Instancia”

- Ingrese el tipo de base de datos y la configuración de conexión

- Cree y active una regla de auditoría

- Ejecute consultas de ejemplo para generar entradas de auditoría

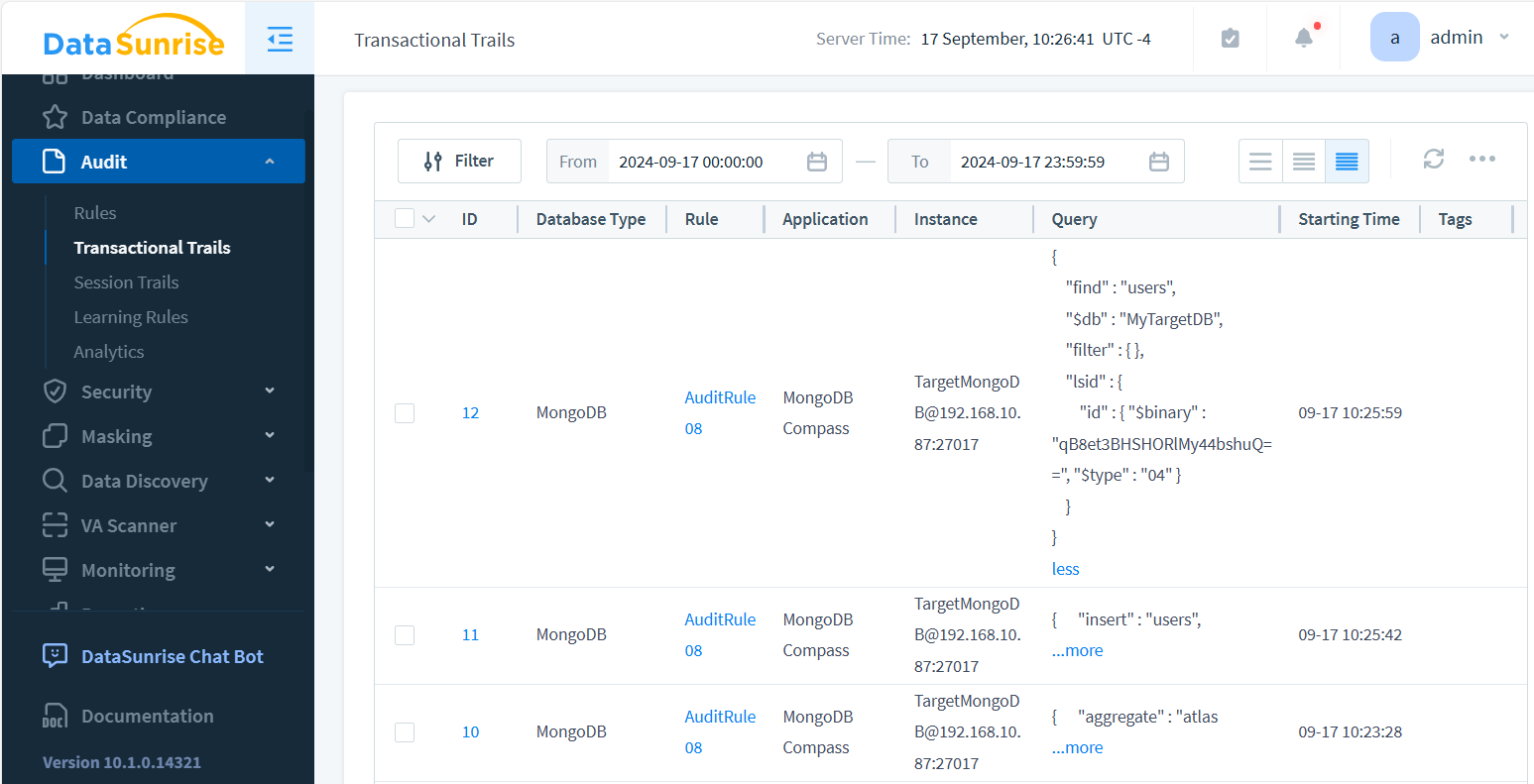

Para revisar los registros, navegue a “Auditoría → Rastros Transaccionales”.

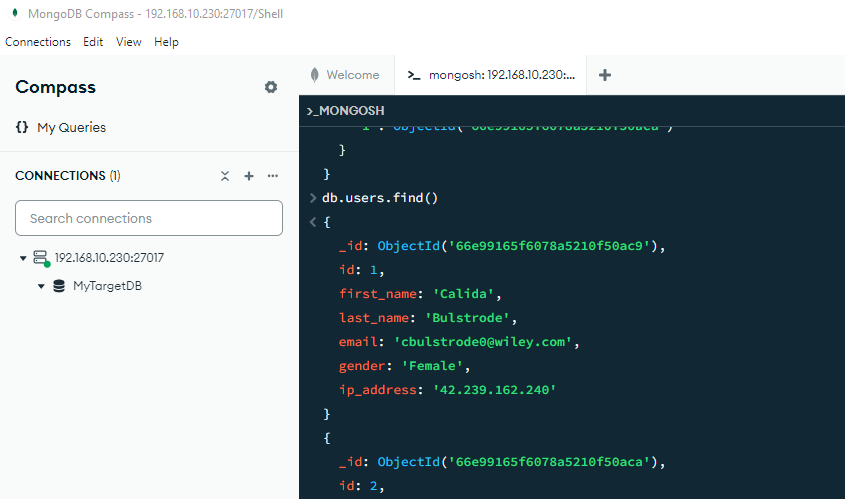

Ejemplo de Rastro de Auditoría en MongoDB Enterprise

Problemas Comunes en Rastros de Auditoría y Soluciones

¿No aparecen registros?

Confirme que el puerto proxy esté siendo utilizado por todas las aplicaciones y que “Registrar Consultas” esté habilitado en su regla.

¿Crecimiento elevado del almacenamiento?

Habilite el muestreo de resultados o traslade los registros fríos a S3 con políticas de ciclo de vida.

¿Picos de latencia tras habilitar triggers?

Inserte filas de auditoría en lotes y configure commit_interval = 5s para reducir la I/O de escritura.

Requisitos

- MongoDB Enterprise y Compass

- Derechos de administrador en el servidor de MongoDB

C:\Program Files\MongoDB\Server\7.0\bin\mongod.exe --version

Habilitar Auditoría

mongod.exe --dbpath "C:\Program Files\MongoDB\Server\7.0\data\db" --auditDestination file --auditFormat JSON --auditPath "C:\Program Files\MongoDB\Server\7.0\data\db\auditLog.json"

Generar Eventos y Revisar

Realice acciones en Compass o mediante la línea de comandos para generar eventos, luego verifique auditLog.json y observe los resultados. Nota: MongoDB Enterprise no registra las operaciones de lectura.

Ventajas de las Herramientas Centralizadas de Rastreo de Auditoría

- Control unificado de auditoría a través de múltiples plataformas de bases de datos

- Filtrado avanzado para un triaje rápido de eventos

- Alertas en tiempo real mediante integración con Slack o correo electrónico

- Reportes listos para auditoría para PCI DSS, HIPAA y GDPR

- Almacenamiento escalable y captura de eventos con alto rendimiento

Registro Nativo vs. DataSunrise: ¿Cuál es la Diferencia?

| Capacidad | Registro Nativo en BD | DataSunrise |

|---|---|---|

| Auditoría Multiplataforma | No | Sí |

| Alertas en Tiempo Real | No | Sí |

| Integración con Clasificación de Datos | No | Sí (PII, PCI, tipos personalizados) |

| Reportes Exportables (PDF, CSV) | Manual | Sí |

| Granularidad de la Política de Auditoría | Limitada | Por columna, rol, tiempo o consulta |

Cómo Construir un Rastro de Auditoría Robusto y Accionable

Alcance del Registro

No todos los datos necesitan ser monitoreados de la misma manera. Concentre su rastro de auditoría en dominios de alto riesgo, como registros financieros, información sanitaria, tokens de autenticación o identificadores personales. Priorice operaciones como SELECT (especialmente en columnas sensibles), INSERT/UPDATE/DELETE en tablas centrales y escalada de privilegios. Este enfoque focalizado reduce el ruido en los registros, mejora la capacidad de búsqueda y minimiza el uso de almacenamiento. En sistemas multiinquilino, delimite los registros por cliente o esquema para mantener claridad en los diferentes entornos.

Integridad y Retención

Un rastro de auditoría es tan bueno como su fiabilidad. Almacene los registros en formatos resistentes a manipulaciones, ya sea mediante almacenamiento inmutable o utilizando hashes criptográficos que verifiquen la integridad. Considere incorporar mecanismos seguros de respaldo o trasladar los registros a almacenamiento externo como Redshift, S3 o Azure Blob con versiones. Alinee los períodos de retención con la regulación más estricta que se aplique a su negocio (por ejemplo, 6 años para SOX, 12 meses consecutivos para PCI DSS). La retención también depende de los plazos internos para forenses y revisiones legales, por lo que es necesario equilibrar el cumplimiento regulatorio con la capacidad operativa.

Alertas y Detección

Los sistemas modernos de auditoría deben ir más allá de la simple conservación pasiva de registros. Implemente reglas de alerta que identifiquen anomalías como accesos fuera del horario laboral, exportaciones masivas o accesos desde ubicaciones geográficas inusuales. Aproveche los metadatos de sesión y el contexto de la identidad para enriquecer las alertas antes de enviarlas a plataformas SIEM. Considere integrar con herramientas como Slack o PagerDuty para enviar eventos de alta prioridad directamente a los equipos de respuesta. Cuando está bien configurado, su rastro de auditoría se convierte en un mecanismo activo de detección de amenazas y no solo en una herramienta para análisis post-incidente.

# Reenviar eventos de DataSunrise a AWS CloudWatch Logs

aws logs put-log-events \

--log-group-name "datasunrise-audit" \

--log-stream-name "prod-db-01" \

--log-events "timestamp=$(date +%s%3N),message='${JSON_PAYLOAD}'"

Alineación para el Cumplimiento

Cada regulación posee requisitos específicos de auditoría. GDPR exige transparencia y rastreabilidad en el uso de datos personales. HIPAA requiere auditorías de acceso para información sanitaria protegida. PCI DSS exige relacionar cada evento con un usuario autenticado. Diseñe su esquema de auditoría para registrar la identidad del usuario, la IP de origen, el tipo de acción, el objeto afectado y el estado del resultado de cada evento. Genere plantillas de reportes estándares para los equipos de auditoría y los reguladores, y automatice su creación para reducir la carga manual antes de las auditorías.

¿Quiere detectar amenazas en tiempo real?

Pruebe nuestra demo interactiva y vea cómo los sistemas de alerta, enmascaramiento y rastreo de auditoría de DataSunrise trabajan en conjunto para proporcionar protección en capas y visibilidad del cumplimiento en un solo panel.

Inicio Rápido: Canalización Mínima de Rastreo de Auditoría de Datos (30 minutos)

Esta secuencia guiada estandariza la recolección y el enrutamiento para que pueda validar rápidamente un rastro de auditoría de extremo a extremo y, posteriormente, escalar. Complementa el registro nativo y centraliza la evidencia para investigaciones y cumplimiento.

Requisitos Previos

- Acceso a una base de datos (por ejemplo, PostgreSQL/SQL Server/MySQL) y a un esquema no productivo

- Instancia de DataSunrise con acceso a consola (Auditoría de Bases de Datos, Monitoreo de Actividades)

- Un destino para los eventos (SIEM, CloudWatch o similar)

Pasos

- Definir el alcance de los objetos de destino. Comience con una tabla de alto riesgo y dos acciones (por ejemplo,

SELECTyUPDATE) para mantener una alta relación señal-ruido. - Registrar la base de datos en DataSunrise. Consola → Instancias → Agregar Nueva Instancia → ingrese los detalles de conexión. Verifique la conectividad.

- Crear una regla de Auditoría. Vaya a Auditoría → Reglas → seleccione los objetos y acciones. Active el registro de consultas; opcionalmente capture parámetros solo para columnas sensibles.

- Rutar eventos a su SIEM. Configure un conector saliente o un endpoint HTTP. Ejemplo (Splunk HEC):

# Envíe un evento de prueba (reemplace URL/TOKEN)

curl -k https://splunk.example:8088/services/collector \

-H "Authorization: Splunk $HEC_TOKEN" \

-d '{"event":{"source":"datasunrise","action":"select","object":"public.customers","actor":"app_reader","status":"success"}}'- Generar actividad. Ejecute una consulta simple contra la tabla definida para generar al menos tres eventos (lectura, escritura, denegado).

- Verificar en DataSunrise. Vaya a Auditoría → Rastros Transaccionales y confirme las marcas de tiempo, actor, objeto, acción y estado. Verifique la información en el SIEM.

- Asegurar la integridad y retención. Active el almacenamiento inmutable/WORM en el almacenamiento frío o implemente una verificación mediante cadena hash (consulte la sección “A prueba de manipulaciones”).

Opcional: Habilitar pgaudit (PostgreSQL)

# postgresql.conf shared_preload_libraries = 'pgaudit' pgaudit.log = 'read,write,ddl' pgaudit.log_parameter = on -- En SQL (por base de datos) CREATE EXTENSION IF NOT EXISTS pgaudit;

KPIs para este Piloto: Avance/Retroceso

- Cobertura: El 100% de los objetos/eventos definidos aparece en los rastros

- MTTD (piloto): Menos de 5 minutos desde el evento hasta la alerta

- Proporción de ruido: Menos del 20% de eventos no accionables

- Comprobaciones de integridad: Cero fallas en un período de 24 horas

Ejemplos Nativos de Auditoría Más Allá de PostgreSQL

Cada familia de bases de datos tiene sus propias peculiaridades en el registro de auditoría. A continuación se muestran dos enfoques comunes en los que los equipos de seguridad suelen confiar antes de pasar a soluciones centralizadas:

SQL Server: Auditoría Basada en Archivos

-- Habilitar la escritura de auditoría en un archivo

CREATE SERVER AUDIT AuditFile

TO FILE (FILEPATH = 'C:\SQLAudits\', MAXSIZE = 500 MB, MAX_ROLLOVER_FILES = 10)

WITH (ON_FAILURE = CONTINUE);

ALTER SERVER AUDIT AuditFile WITH (STATE = ON);

-- Capturar actividad de lectura/escritura en una base de datos

CREATE DATABASE AUDIT SPECIFICATION AuditSpec

FOR SERVER AUDIT AuditFile

ADD (SELECT, INSERT, UPDATE, DELETE ON DATABASE::FinanceDB BY PUBLIC)

WITH (STATE = ON);

-- Lectura rápida

SELECT event_time, server_principal_name, statement

FROM sys.fn_get_audit_file('C:\SQLAudits\*.sqlaudit', DEFAULT, DEFAULT)

ORDER BY event_time DESC;

MySQL Enterprise: Registro de Auditoría en Formato JSON

-- Habilitar el plugin de auditoría

INSTALL PLUGIN audit_log SONAME 'audit_log.so';

-- Registrar todo en formato JSON (restringir en producción)

SET PERSIST audit_log_format = JSON;

SET PERSIST audit_log_policy = ALL;

-- Verificar el estado del plugin

SHOW PLUGINS LIKE 'audit%';

-- Los registros de auditoría se escriben en

/var/lib/mysql/audit.log

Los registros nativos son útiles, pero cada DBMS genera formatos distintos. Correlacionar entre plataformas se convierte rápidamente en una tarea manual.

Resultados en el Mundo Real de los Rastros de Auditoría de Datos

| Resultado | Registros Nativos | Con DataSunrise |

|---|---|---|

| Tiempo de Preparación para Auditoría | Exportaciones manuales (días) | Automatizado, listo para exportar (horas) |

| Detección de Incidentes | Reactiva, tras la brecha | Alertas en tiempo real con contexto de sesión |

| Cobertura de Cumplimiento | Parcial, específica de la base de datos | Multiplataforma, cobertura completa del esquema |

¿Quién se Beneficia?

- Finanzas: Rastrear operaciones no autorizadas y accesos internos (SOX)

- Salud: Monitorear el manejo de PHI para auditorías HIPAA

- Proveedores SaaS: Demostrar el aislamiento entre inquilinos y la responsabilidad

- Gobierno: Fortalecer la transparencia en el acceso a datos

Haciendo Rastros de Auditoría a Prueba de Manipulaciones

Para el cumplimiento, no basta con recopilar registros; también debe demostrarse que no han sido alterados. Un patrón sencillo es encadenar hashes criptográficos a través de filas de auditoría en PostgreSQL:

-- Requisitos: extensión pgcrypto

CREATE EXTENSION IF NOT EXISTS pgcrypto;

-- Tabla de solo anexado

CREATE TABLE audit_chain (

id BIGSERIAL PRIMARY KEY,

actor TEXT,

action TEXT,

ts TIMESTAMPTZ DEFAULT now(),

prev_hash BYTEA,

row_hash BYTEA

);

-- Inserción con encadenamiento de hash

CREATE OR REPLACE FUNCTION audit_chain_append()

RETURNS TRIGGER AS $$

DECLARE

v_prev BYTEA;

BEGIN

SELECT row_hash INTO v_prev FROM audit_chain ORDER BY id DESC LIMIT 1;

NEW.prev_hash := v_prev;

NEW.row_hash := digest(coalesce(NEW.actor,'')||'|'||coalesce(NEW.action,'')||'|'||coalesce(NEW.ts::text,'')||encode(coalesce(NEW.prev_hash,'\x'),'hex'), 'sha256');

RETURN NEW;

END;

$$ LANGUAGE plpgsql;

CREATE TRIGGER trg_chain

BEFORE INSERT ON audit_chain

FOR EACH ROW EXECUTE FUNCTION audit_chain_append();

-- Comprobación de integridad

WITH ordered AS (

SELECT id, row_hash, prev_hash,

lag(row_hash) OVER (ORDER BY id) AS expected_prev

FROM audit_chain

)

SELECT * FROM ordered WHERE prev_hash IS DISTINCT FROM expected_prev;

La consulta al final no debe retornar filas. Cualquier salida indica manipulación o ruptura en la cadena.

Arquitectura Moderna para Rastros de Auditoría de Datos Escalables

Diseñar un sistema eficaz de rastreo de auditoría de datos va más allá de simplemente registrar eventos; requiere un enfoque bien estructurado que equilibre el rendimiento, el cumplimiento y la respuesta a incidentes. A continuación se presentan las capas fundamentales a considerar en cualquier despliegue moderno:

- Capa de Registro: Capturar eventos DML, DDL y de autenticación de bases de datos, APIs y data lakes. Utilice agentes, triggers o plataformas basadas en proxy como DataSunrise para asegurarse de no omitir actividades críticas.

- Capa de Almacenamiento: Conserve los registros en almacenamiento inmutable o con versiones, como Amazon S3, Azure Blob Storage o tablas de solo anexado en PostgreSQL. Active el cifrado y el control de acceso detallado.

- Análisis y Normalización: Convierta registros heterogéneos en un esquema común — usuario, acción, objeto objetivo, resultado, marca temporal y fuente. Esto simplifica las consultas, el filtrado y las auditorías de cumplimiento.

- Detección y Alertas: Correlacione los datos de los registros con modelos de comportamiento para identificar anomalías como consultas masivas, horarios de inicio de sesión inusuales o cambios de esquema no autorizados. Integre con SIEMs o plataformas SOAR para la escalada.

- Reportes y Retención: Genere reportes listos para auditoría para GDPR, HIPAA, PCI DSS y SOX. Almacene los registros según el periodo de retención más largo que sea aplicable y asegure que sean a prueba de manipulaciones mediante sumas de verificación o técnicas blockchain de solo anexado.

Las empresas que diseñan su rastro de auditoría de datos con escalabilidad y automatización en mente estarán mejor preparadas para investigaciones forenses, escrutinios regulatorios y respuestas a amenazas internas. Un sistema de registro reactivo ya no es suficiente — su rastro de auditoría debe ser proactivo, adaptable y demostrable.

Conclusión

Los rastros de auditoría de datos son esenciales para lograr transparencia, rendición de cuentas y una mayor resiliencia. Proporcionan el contexto detrás de cada acción, ayudando a los equipos a identificar riesgos, responder eficazmente y cumplir con los requisitos de cumplimiento con confianza.

Aunque los registros nativos ofrecen una base, soluciones como DataSunrise proporcionan la escalabilidad, inteligencia y flexibilidad necesarias para auditorías a nivel empresarial. Explore nuestra demo interactiva o visite la vista general del producto para ver cómo puede fortalecer la gobernanza hoy mismo.