Registro de Auditoría MySQL

Los equipos de seguridad solían tratar el Registro de Auditoría MySQL como una consideración tardía, lenta y voluminoso —algo que comprimías una vez a la semana en caso de que un auditor pidiera evidencias el próximo trimestre. En 2025, la pista de auditoría es el núcleo palpitante de la cadena de seguridad de la base de datos: se transmite en tiempo real, se enmascara al instante, se enriquece mediante GenAI y se verifica automáticamente contra cada cláusula de cumplimiento relevante. Este artículo muestra cómo elevar el humilde registro a ese estándar moderno, con recetas para MySQL nativo, una guía práctica para DataSunrise,.

Por qué el registro de auditoría aún importa

Cada compromiso deja rastros en tres lugares: la red, el sistema operativo y la base de datos. Sólo el registro de la base de datos captura la intención —la instrucción real DELETE FROM customers, y no solo un escaneo de puertos sospechoso. Entidades reguladoras como PCI DSS 4.0 y el Artículo 30 del GDPR ahora esperan que esos eventos se conserven, sean a prueba de manipulaciones y se revisen regularmente. Ese requerimiento resulta oneroso a menos que automacices todo lo que sigue a la recolección.

Transmisión primero, seguimiento al final

El sondeo basado en disco hace que las alertas lleguen con minutos u horas de retraso. Cambia el plugin a una transmisión asíncrona y escribe directamente en Apache Kafka o Amazon Kinesis:

INSTALL PLUGIN audit_log SONAME 'audit_log.so';

SET GLOBAL audit_log_strategy = 'ASYNCHRONOUS';

SET GLOBAL audit_log_handler = 'FILE';

SET GLOBAL audit_log_file = 'stream://kafka:9092/mysql_audit';

A partir de ese momento, cada inicio de sesión, comando DDL y declaración DML estará disponible para tu SIEM en un segundo. Si tu SOC ya consume el tópico de Kafka utilizado por el equipo de red, puedes correlacionar “pico inusual en el puerto 3306” con “inicio de sesión root fallido” sin tener que escribir código adicional. Otras mejores prácticas de registro de auditoría recomiendan la transmisión temprana para evitar cuellos de botella.

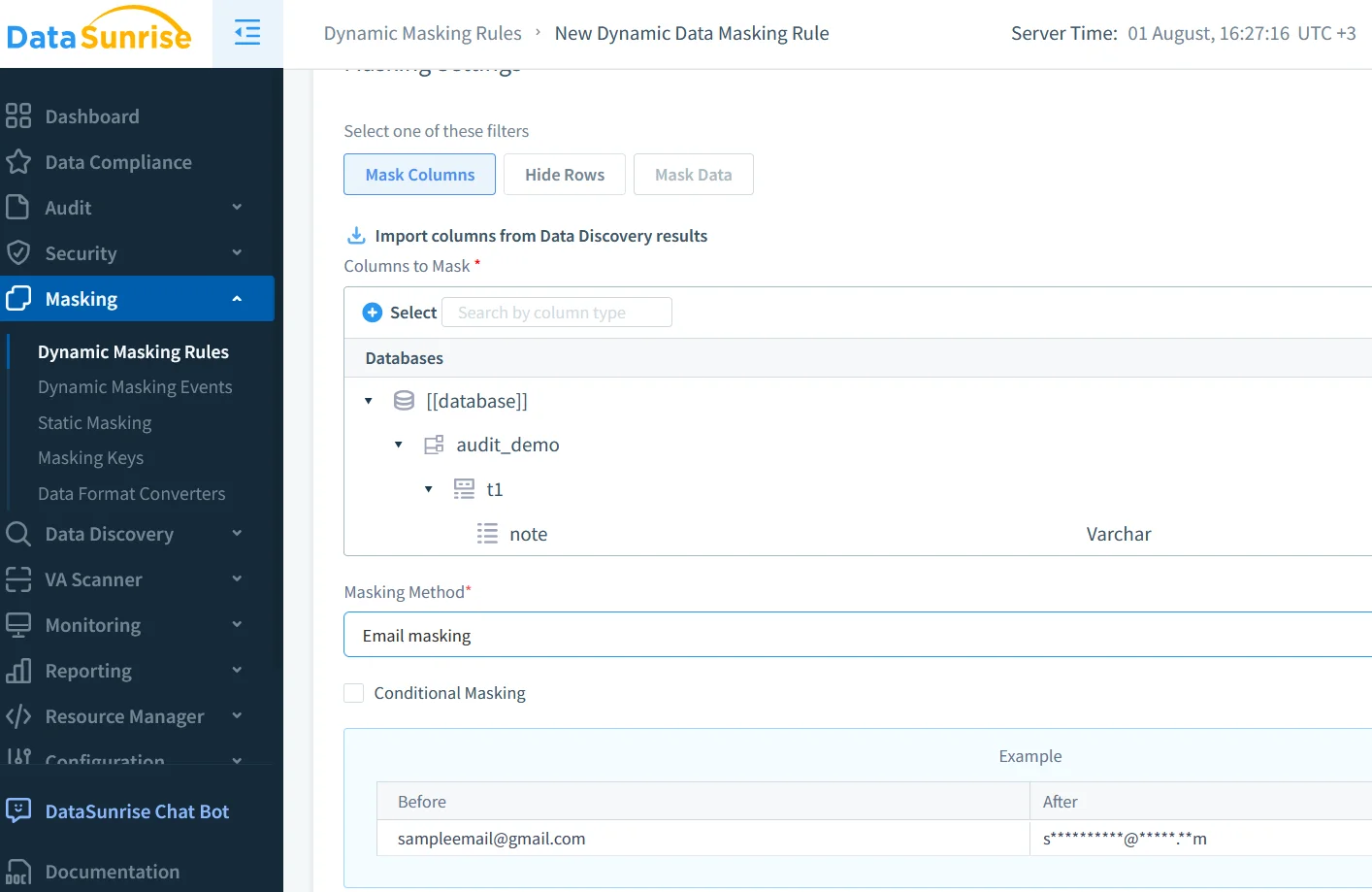

Enmascaramiento dinámico y descubrimiento automático de datos

La seguridad no sólo se trata de quién accedió a la base de datos, sino de qué vieron. Canaliza el mismo flujo en tiempo real a través del motor de enmascaramiento dinámico de datos de DataSunrise. El proxy reemplaza los números de tarjetas de crédito por tokens que conservan el formato siempre que una sesión no posea el rol “PCI-Access”. Las etiquetas de sensibilidad a nivel de columna provienen de rastreos nocturnos impulsados por el descubrimiento de datos de DataSunrise; si un desarrollador despliega una tabla llamada insurance_claims a las 02:00, es etiquetada como “PHI” a las 03:05 y se enmascara en la siguiente consulta.

Los valores enmascarados incluyen marcas de agua de suma de comprobación, de modo que tu panel de BI muestra “4111‑XXXX‑1111‑1111” – con un chequeo Luhn válido, número ficticio – y tus analistas pueden seguir trabajando. La propia decisión de enmascaramiento se registra y se transmite, manteniendo el contexto completo para la investigación forense y el cumplimiento.

GenAI convierte el ruido en narrativa

Los grandes modelos de lenguaje destacan en resumir JSON repetitivo. Un trabajador en Python de cuarenta líneas puede transformar diez mil eventos en bruto en un párrafo apto para Slack:

from openai import OpenAI

client = OpenAI()

prompt = f"You are an infosec assistant. Summarise anomalies:\n{events_json}"

summary = client.chat.completions.create(

model="gpt-4o-mini",

messages=[{"role": "user", "content": prompt}]

).choices[0].message.content

Los equipos pegan ese resumen directamente en Jira, reduciendo el tiempo medio de triaje de horas a minutos. Debido a que el LLM se sitúa después del enmascaramiento, ningún dato PII de producción llega jamás al modelo GenAI.

Auditoría nativa de MySQL en detalle

La documentación oficial del plugin de Registro de Auditoría MySQL describe en detalle la arquitectura y las opciones. Utiliza filtros (consulta la referencia de reglas de filtrado de registro de auditoría) para registrar todo excepto las sentencias SELECT ejecutadas por reporting:

CALL audit_log_filter_set_filter(

'reporting_app',

'IF user = "reporting" THEN RETURN FALSE; ELSE RETURN TRUE; END IF'

);

CALL audit_log_user_set_filter('reporting','reporting_app');

SET GLOBAL audit_log_format = 'JSON';

SET GLOBAL audit_log_policy = 'ALL';Verifica el resultado con:

SELECT *

FROM mysql.audit_log

ORDER BY event_time DESC

LIMIT 5;

Dado que la configuración reside en SQL, puedes colocarla bajo control de versiones, aplicarla a través de pipelines CI/CD y revertirla si es necesario.

Fortaleciendo el propio registro

A los atacantes les encanta “borrar” sus rastros eliminando filas de la tabla de registros. Defiende la pista enviando los eventos a un bucket S3 con bloqueo de objeto en modo WORM (Write‑Once‑Read‑Many), o tomando instantáneas del sistema de archivos cada cinco minutos con banderas inmutables.

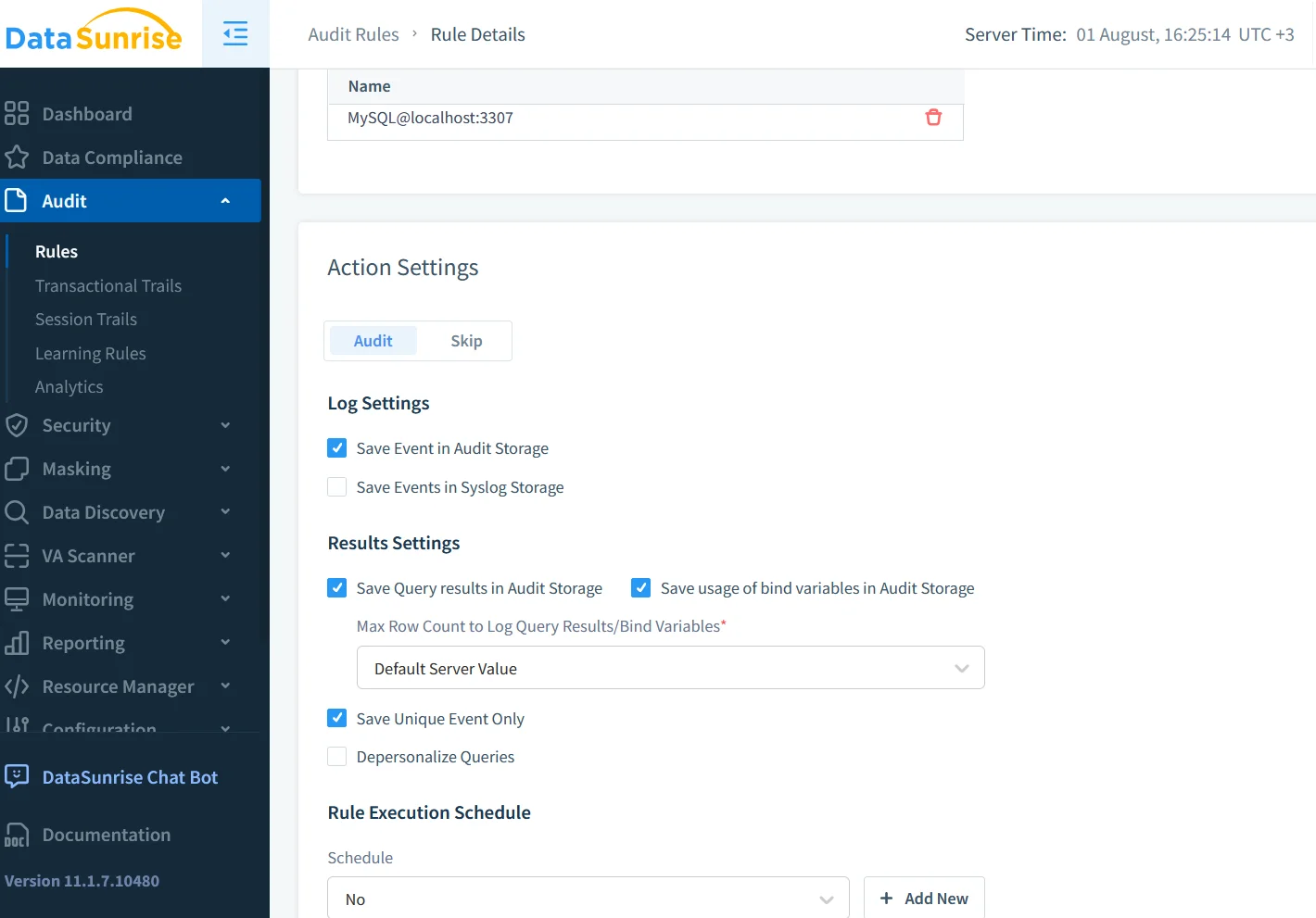

¿Por qué agregar DataSunrise?

Un usuario malicioso con el privilegio SUPER puede descargar el plugin; un proxy transparente no se puede deshabilitar desde dentro de la base de datos. Agregar DataSunrise te proporciona una segunda pista de auditoría, almacenada de forma independiente, además de controles enriquecidos en tiempo real.

Si una consulta viola la política, DataSunrise envía una alerta a través de su integración con Slack en cuestión de segundos, completa con los valores anteriores y posteriores.

Piloto automático de cumplimiento

La biblioteca de control GDPR de DataSunrise y las plantillas PCI DSS asignan eventos de auditoría específicos a cláusulas regulatorias, mientras que el más amplio panel del Gestor de Cumplimiento adjunta evidencias preconfiguradas a cada control. Los auditores se marchan satisfechos y tú evitas la espiral descendente de la búsqueda de evidencias a último momento.

Ejemplo de búsqueda de amenazas: acceso a PII fuera del horario de oficina

SELECT *

FROM mysql.audit_log

WHERE JSON_EXTRACT(audit_record,'$.user') NOT IN ('svc_backup','replication')

AND HOUR(event_time) NOT BETWEEN 7 AND 19

AND JSON_EXTRACT(audit_record,'$.command_class') = 'select'

AND JSON_EXTRACT(audit_record,'$.object.name') IN ('patients','credit_cards');

Programa la consulta como una tarea nocturna o alimenta el flujo de Kafka en una regla de Grafana Loki que se active cada vez que el conteo supere un umbral.

Instantánea de la arquitectura

- MySQL genera el Registro de Auditoría MySQL a través del plugin incorporado.

- Los eventos se transmiten a Kafka; una segunda ruta escribe objetos inmutables en S3.

- El proxy de DataSunrise aplica el enmascaramiento y publica eventos de enriquecimiento etiquetados con niveles de sensibilidad.

- Un microservicio GenAI resume las anomalías y abre incidencias en Jira cuando el riesgo es ≥ 0.8.

Si deshabilitas alguna de las capas, los investigadores aún dispondrán de pistas en otra.

Reflexiones finales

Ayer el registro de auditoría era un artefacto estático. Hoy es una señal de seguridad en vivo, enriquecida por GenAI y contrastada con docenas de marcos de cumplimiento. Comienza transmitiendo el Registro de Auditoría MySQL, añade enmascaramiento y automatización cuando sea necesario, y deja que las máquinas realicen la parte tediosa —tus analistas te lo agradecerán.

Protege tus datos con DataSunrise

Protege tus datos en cada capa con DataSunrise. Detecta amenazas en tiempo real con Monitoreo de Actividad, Enmascaramiento de Datos y Firewall para Bases de Datos. Garantiza el Cumplimiento de Datos, descubre información sensible y protege cargas de trabajo en más de 50 integraciones de fuentes de datos compatibles en la nube, en instalaciones y sistemas de IA.

Empieza a proteger tus datos críticos hoy

Solicita una Demostración Descargar Ahora