Navegando las Regulaciones de Cumplimiento de Datos

Introducción

Los datos se han convertido en uno de los activos más críticos para las organizaciones modernas. Con esa importancia viene el deber de protegerlos. Este es el papel de las regulaciones de cumplimiento de datos: marcos creados para garantizar que las empresas manejen la información personal de forma segura, responsable y en consonancia con los estándares internacionales.

Entendiendo las Regulaciones de Cumplimiento de Datos

El cumplimiento de datos se centra en seguir los requisitos legales que definen cómo se recolecta, almacena, procesa y protege la información sensible o personal. Estas regulaciones tienen como objetivo proteger a las personas contra usos indebidos, violaciones y accesos no autorizados a sus datos.

Ejemplos notables de estos marcos incluyen:

- GDPR – establece el estándar para la privacidad de datos dentro de la Unión Europea

- HIPAA – regula los datos de salud en los Estados Unidos

- PCI DSS – protege los datos de pago y tarjetas de crédito en diversas industrias

Mapear los requisitos de cada marco a salvaguardas técnicas específicas —como controles de acceso y enmascaramiento de datos— simplifica la implementación y la preparación para auditorías.

Dónde se Aplica el Cumplimiento: Fuentes de Datos Comunes

Las regulaciones de cumplimiento de datos afectan a varias categorías de información procesada por las organizaciones, incluyendo:

- Datos de clientes: Detalles de contacto, información de facturación, historial de compras

- Registros de empleados: Números de seguridad social, evaluaciones de desempeño, cobertura de salud

- Sistemas financieros: Transacciones, detalles bancarios, información crediticia

- Registros médicos: Información Electrónica Protegida de Salud (ePHI)

A medida que los volúmenes de datos crecen y la infraestructura digital se expande, aplicar principios de cumplimiento sólidos a cada fuente de datos es fundamental para la continuidad legal y operativa.

| Nivel | Ejemplos | Controles |

|---|---|---|

| Público | Folletos de marketing | Ninguno / Suma de comprobación MD5 |

| Interno | Directorio de empleados | MFA, VPN |

| Confidencial | Correo electrónico de clientes, facturas | Acceso basado en roles, TLS |

| Restringido | Números de seguridad social, datos de tarjetas, ePHI | Enmascaramiento a nivel de campo, claves respaldadas por HSM |

Fundamentos de Seguridad del Cumplimiento

La mayoría de los marcos regulatorios se basan en principios fundamentales de seguridad de la información. Estas no son sugerencias opcionales — son controles obligatorios que reducen la exposición a pérdidas, robos o accesos no autorizados. Los componentes clave incluyen:

- Controles de acceso: Restringir el acceso solo a personal autorizado

- Cifrado: Proteger los datos en reposo y en tránsito

- Copias de seguridad: Garantizar la disponibilidad en caso de fallo del sistema

- Auditorías regulares: Evaluar la efectividad de la seguridad e identificar debilidades

Al implementar estos controles, las empresas demuestran un compromiso con la gobernanza de datos y generan confianza entre reguladores, clientes y socios comerciales.

Ejemplos Reales de Cumplimiento de Datos

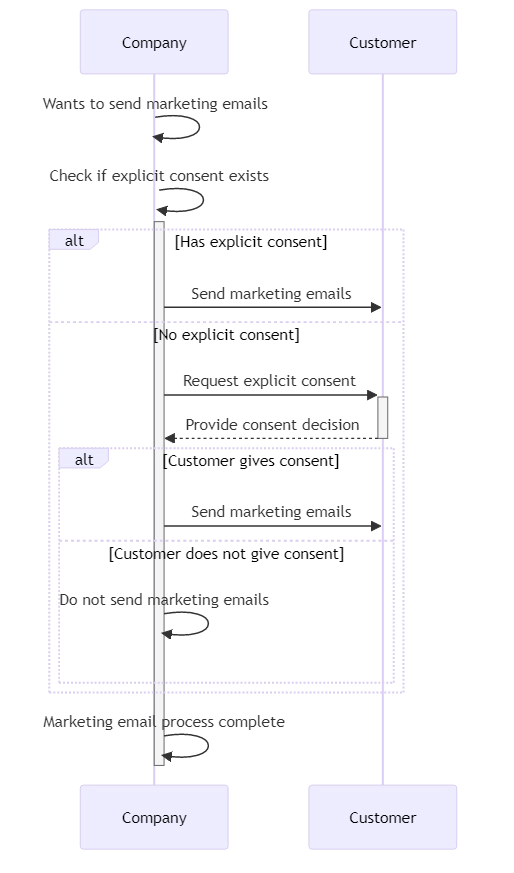

GDPR: Consentimiento y Derechos de Borrado

Bajo GDPR, cualquier organización que procese datos de residentes de la UE debe seguir estrictas pautas de transparencia y consentimiento. Por ejemplo, el envío de correos electrónicos de marketing requiere que las empresas:

- Indiquen claramente qué datos se están recolectando y por qué

- Obtengan un consentimiento afirmativo (opt-in)

- Ofrezcan opciones de exclusión y eliminación de datos en cualquier momento

No cumplir con estas obligaciones puede conllevar multas significativas y pérdida de reputación. Por lo tanto, una gestión robusta del consentimiento es esencial para el cumplimiento de GDPR.

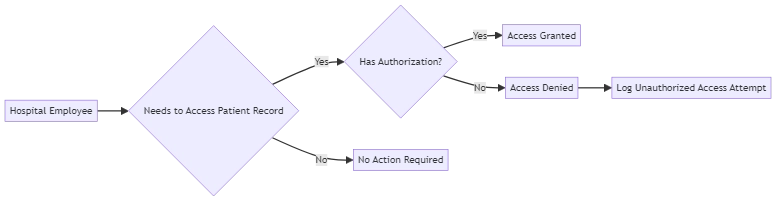

HIPAA: Registro de Accesos en el Sector Salud

HIPAA requiere un registro detallado de cómo y cuándo se accede a los datos de los pacientes. Las organizaciones deben saber:

- Qué usuario accedió al registro

- La fecha y hora de acceso

- El tipo de interacción (por ejemplo, ver, editar, eliminar)

Aquí tiene un ejemplo simplificado de un mecanismo de registro en PostgreSQL que soporta una visibilidad alineada con HIPAA:

-- PostgreSQL: Registro básico al estilo HIPAA

CREATE TABLE ephi_access_log (

id SERIAL PRIMARY KEY,

user_name TEXT,

action TEXT,

accessed_at TIMESTAMP DEFAULT current_timestamp,

table_name TEXT,

query TEXT

);

CREATE OR REPLACE FUNCTION log_access()

RETURNS EVENT_TRIGGER AS $$

BEGIN

INSERT INTO ephi_access_log(user_name, action, table_name, query)

VALUES (

current_user,

tg_tag,

tg_table_name,

current_query()

);

END;

$$ LANGUAGE plpgsql;

Sin embargo, el registro nativo tiene limitaciones. Una plataforma como DataSunrise ofrece capacidades mejoradas, como seguimiento a nivel de lectura, detección de anomalías e integración fluida con SIEM, alineándose con las expectativas tanto técnicas como regulatorias.

Desafíos en el Cumplimiento de Datos

El cumplimiento de datos no está exento de obstáculos. Las organizaciones a menudo se enfrentan a desafíos tales como:

- Regulaciones en constante evolución: Mantenerse al día con los cambios en las leyes de protección de datos como GDPR o HIPAA.

- Volumen de datos: Gestionar cantidades crecientes de datos sensibles en diversas plataformas.

- Conciencia de los empleados: Asegurarse de que los empleados comprendan la importancia de la seguridad y la privacidad de los datos.

- Cansancio por cumplimiento: Equilibrar los esfuerzos de cumplimiento con las operaciones diarias del negocio.

Abordar estos desafíos requiere no solo adherirse a las regulaciones, sino también un enfoque proactivo utilizando las herramientas y políticas adecuadas para mitigar riesgos. La investigación de la Encuesta Global de Cumplimiento de PwC muestra de manera constante que las organizaciones de diversas industrias enfrentan estos mismos desafíos de cumplimiento, destacando la naturaleza universal de estos obstáculos en la protección de datos.

Ejemplos de Registro de Cumplimiento Nativo

Cada marco de cumplimiento espera que las organizaciones demuestren responsabilidad del usuario y la integridad de la auditoría. La mayoría de las bases de datos ofrecen conexiones básicas, pero cada una funciona de manera diferente. Aquí hay dos enfoques nativos comunes:

SQL Server: Auditoría para PCI DSS y SOX

-- Crear una auditoría de servidor

CREATE SERVER AUDIT PCI_Audit

TO FILE (FILEPATH = 'C:\SQLAudits\', MAXSIZE = 1 GB, MAX_ROLLOVER_FILES = 10);

ALTER SERVER AUDIT PCI_Audit WITH (STATE = ON);

-- Capturar actividad en el esquema FinanceDB

CREATE DATABASE AUDIT SPECIFICATION PCI_DB_Audit

FOR SERVER AUDIT PCI_Audit

ADD (SELECT, INSERT, UPDATE, DELETE ON SCHEMA::FinanceDB BY PUBLIC),

ADD (SCHEMA_OBJECT_CHANGE_GROUP);

ALTER DATABASE AUDIT SPECIFICATION PCI_DB_Audit WITH (STATE = ON);

-- Revisar las entradas de auditoría recientes

SELECT event_time, server_principal_name, statement

FROM sys.fn_get_audit_file('C:\SQLAudits\*.sqlaudit', DEFAULT, DEFAULT)

WHERE event_time > DATEADD(HOUR, -2, GETDATE());

MySQL: Registros de Auditoría Empresarial en JSON

-- Habilitar el plugin de auditoría

INSTALL PLUGIN audit_log SONAME 'audit_log.so';

-- Registrar toda la actividad (limitado a tablas en producción)

SET PERSIST audit_log_policy = ALL;

SET PERSIST audit_log_format = JSON;

-- Ver registros

tail -f /var/lib/mysql/audit.log

El registro nativo puede demostrar el historial de accesos, pero requiere una personalización intensiva para cumplir con los estándares de reporte de GDPR o HIPAA. Aquí es donde intervienen las plataformas de automatización.

Garantizando la Integridad del Registro de Auditoría

Para el cumplimiento, no basta con recopilar datos de auditoría: se debe demostrar que no han sido alterados. Una técnica común es encadenar hashes criptográficos entre filas en PostgreSQL:

-- Requiere pgcrypto

CREATE EXTENSION IF NOT EXISTS pgcrypto;

CREATE TABLE audit_events (

id BIGSERIAL PRIMARY KEY,

actor TEXT,

action TEXT,

ts TIMESTAMPTZ DEFAULT now(),

prev_hash BYTEA,

row_hash BYTEA

);

CREATE OR REPLACE FUNCTION audit_events_chain()

RETURNS TRIGGER AS $$

DECLARE v_prev BYTEA;

BEGIN

SELECT row_hash INTO v_prev FROM audit_events ORDER BY id DESC LIMIT 1;

NEW.prev_hash := v_prev;

NEW.row_hash := digest(

coalesce(NEW.actor,'') || '|' || coalesce(NEW.action,'') || '|' || NEW.ts::text || '|' || encode(coalesce(NEW.prev_hash,'\x'),'hex'),

'sha256'

);

RETURN NEW;

END;

$$ LANGUAGE plpgsql;

CREATE TRIGGER trg_chain

BEFORE INSERT ON audit_events

FOR EACH ROW EXECUTE FUNCTION audit_events_chain();

Ejecute una consulta de verificación para comprobar que el prev_hash de cada fila coincide con el registro anterior. Cualquier discrepancia indica manipulación, respaldando los requisitos de integridad de SOX y GDPR.

Multa Máxima GDPR

€20 M

o el 4 % de la facturación global

Nivel 4 HIPAA

$1.9 M

por infracción, tope anual

PCI DSS

$500 K

por incidente + recargo

Chequeo Semanal de Salud del Cumplimiento

Tareas de la base de datos

- Verificar que las copias de seguridad se hayan completado y probar la restauración

- Rotar credenciales de administrador si tienen más de 90 días

- Revisar tendencias de inicios de sesión fallidos en SIEM

Capa de aplicación

- Ejecutar un escaneo de vulnerabilidades de dependencias (por ejemplo, Snyk)

- Confirmar alertas de expiración del certificado TLS a menos de 30 días

Conciencia del usuario

- Enviar un correo de simulacro de phishing de 60 segundos

- Publicar un consejo de seguridad semanal en la intranet

Resultados de Cumplimiento que Importan

| Resultado | Sin Automatización | Con DataSunrise |

|---|---|---|

| Preparación de Auditoría | Recolección manual de evidencias (semanas) | Informes predefinidos (horas) |

| Detección de Brechas | Reactivo, post-incidente | Alertas en tiempo real y detección de anomalías |

| Riesgo Regulatorio | Alta exposición a multas | Controles alineados en GDPR, HIPAA, PCI DSS |

Casos de Uso en la Industria

- Finanzas: Registros compatibles con SOX y protección de pago PCI DSS

- Salud: Trazabilidad completa de PHI para auditorías HIPAA

- SaaS/Cloud: Monitoreo de actividad multiinquilino para responsabilidad GDPR

- Gobierno: Registros a prueba de manipulaciones para respaldar mandatos de transparencia

Automatización: Una Ventaja Estratégica en el Cumplimiento

La gestión manual del cumplimiento a menudo conduce a retrasos, puntos ciegos y una aplicación inconsistente. Es por eso que las organizaciones visionarias recurren cada vez más a plataformas de automatización como DataSunrise para hacer cumplir las políticas, detectar anomalías y generar informes de cumplimiento en tiempo real. Al integrar la automatización del cumplimiento en las operaciones diarias, las empresas reducen costos, aceleran las auditorías y aseguran el cumplimiento a gran escala —incluso a medida que los entornos de datos se vuelven más complejos.

# datasunrise_report.yml — paquete de evidencias semanal de ISO 27001

report:

title: "Revisión del Registro de Auditoría del Anexo A.12 de ISO 27001"

schedule: "0 3 * * 1" # Lunes 03:00 UTC

include:

- failed_logins

- privilege_escalations

- data_export > 10k rows

deliver_via:

email:

to: [email protected]

attach: PDF

Coloque este archivo en /opt/datasunrise/reports/; la plataforma programa la generación de forma automática.

Escalando el Cumplimiento de Datos con una Arquitectura Basada en Políticas

El cumplimiento a nivel empresarial no se detiene en el cifrado o el registro: se trata de alinear los controles con políticas de datos claras y exigibles. Los programas de cumplimiento más efectivos utilizan arquitecturas basadas en políticas que mapean la regulación a salvaguardas técnicas específicas y normas de comportamiento.

- Políticas de Clasificación de Datos: Identificar y etiquetar datos personales (PII), información de salud (PHI) y datos financieros utilizando herramientas de descubrimiento automatizado. Aplicar enmascaramiento, alertas o cifrado según el nivel de sensibilidad y el rol del usuario.

- Políticas de Retención: Definir reglas basadas en el tiempo según la regulación (por ejemplo, 7 años para SOX, 1 año para PCI DSS) para controlar cuándo los datos pueden ser eliminados o archivados. Asegurarse de que estas políticas se apliquen en la capa de almacenamiento.

- Políticas de Control de Acceso: Utilizar principios de confianza cero para restringir el acceso según el rango de IP, rol o puntuación de riesgo. Monitorear y registrar las desviaciones de la política con alertas contextuales enviadas a plataformas SIEM.

- Políticas de Auditoría: Generar informes de auditoría programados y segmentados para GDPR, HIPAA, ISO 27001 y más. Plataformas como DataSunrise permiten a los equipos definir reglas de políticas en YAML o mediante una interfaz gráfica y aplicarlas en entornos multicloud.

Adoptando políticas como código, las organizaciones crean una base flexible para escalar el cumplimiento a través de equipos, regiones y arquitecturas tecnológicas —sin depender de listas de verificación manuales frágiles o herramientas aisladas.

Preguntas Frecuentes sobre Cumplimiento de Datos

¿Cuánto tiempo debemos conservar los registros de auditoría?

Alinee con su marco más estricto: SOX puede requerir retención hasta 7 años; PCI DSS generalmente espera aproximadamente 12 meses. Defina y haga cumplir la política por conjunto de datos, y aplique almacenamiento inmutable cuando sea necesario.

¿Necesitamos un Delegado de Protección de Datos (DPD)?

GDPR requiere un DPD para la supervisión o el procesamiento a gran escala de datos de categorías especiales. De lo contrario, designe un responsable y documente las responsabilidades para demostrar la preparación en cumplimiento.

¿Qué significa el cumplimiento de datos?

El cumplimiento de datos significa seguir las leyes y regulaciones que gobiernan cómo se recolectan, procesan, almacenan y comparten los datos sensibles. Garantiza la protección de la información personal y financiera contra el uso indebido o la exposición.

¿Cuáles son las regulaciones más comunes?

Los marcos de aplicación más comunes incluyen GDPR (privacidad de datos en la UE), HIPAA (datos de salud en EE.UU.) y PCI DSS (seguridad de tarjetas de pago). Muchas organizaciones están sujetas a múltiples marcos.

¿Qué fuentes de datos están sujetas a las normas de cumplimiento?

Los registros de clientes, los archivos de recursos humanos, los datos médicos y las transacciones financieras son comúnmente regulados. Los registros, respaldos y conjuntos de datos derivados también pueden estar dentro del alcance si contienen campos sensibles.

¿Cómo demuestran las organizaciones el cumplimiento?

- Mantener registros de auditoría y de accesos con verificaciones de integridad.

- Aplicar controles de acceso, cifrado y políticas de enmascaramiento.

- Producir informes de evidencia para reguladores y auditores.

- Demostrar prácticas de retención, eliminación y consentimiento.

¿Qué herramientas simplifican el cumplimiento?

Plataformas como DataSunrise automatizan el descubrimiento de datos sensibles, la auditoría centralizada, las alertas en tiempo real y la generación de informes de cumplimiento, reduciendo el esfuerzo manual y el riesgo en auditorías.

Conclusión

Regulaciones como GDPR, HIPAA y PCI DSS establecen el estándar para el manejo responsable de los datos. Promueven la transparencia, minimizan los riesgos y protegen la privacidad individual. Para cualquier organización, el cumplimiento no es solo un requisito legal — es una ventaja estratégica.

Pero el cumplimiento es una meta móvil. Las leyes evolucionan, las amenazas se adaptan y los flujos de trabajo manuales no pueden mantenerse al día. Ahí es donde entra la automatización. Con DataSunrise, puede automatizar auditorías, hacer cumplir las políticas de seguridad y generar informes de cumplimiento — sin interrumpir las operaciones.

Un cumplimiento robusto genera confianza, reduce la exposición a brechas y lo mantiene fuera de problemas regulatorios. Manténgase proactivo. Manténgase seguro. Reserve una demostración en vivo para ver cómo DataSunrise le ayuda a tomar el control del cumplimiento desde el primer día.