IA para la Caza de Amenazas

A medida que la inteligencia artificial transforma la ciberseguridad, el 67% de las organizaciones ahora utiliza IA para fortalecer sus estrategias de defensa. Sin embargo, la mayoría de los equipos SOC aún luchan por mantenerse al día con la avalancha de alertas y las complejas cadenas de ataque que evolucionan más rápido de lo que los sistemas heredados pueden responder.

Esta guía examina la IA para la caza de amenazas, explicando cómo el machine learning transforma la detección y respuesta en tiempo real en los entornos modernos de SOC.

La avanzada plataforma de seguridad AI/ML de DataSunrise ofrece Orquestación de Seguridad sin Intervención (“Zero-Touch”) con Detección Autónoma de Amenazas, Protección Contextual y Precisión Quirúrgica en más de 50 plataformas soportadas.

Comprendiendo la Caza de Amenazas Impulsada por IA

La caza de amenazas impulsada por IA utiliza modelos de machine learning para identificar anomalías y comportamientos sospechosos que las reglas tradicionales de SIEM podrían pasar por alto. A diferencia de los sistemas estáticos basados en firmas, los modelos de IA aprenden de forma continua a partir de los datos en vivo de la monitorización de actividad en bases de datos, adaptándose a nuevas tácticas y minimizando los falsos positivos.

Las herramientas tradicionales se basan en umbrales definidos por humanos, mientras que las herramientas de machine learning de DataSunrise correlacionan de forma autónoma patrones a través de rastros de auditoría, controles de acceso basados en roles y firewalls de bases de datos. Esto ofrece un contexto en tiempo real, asegurando que las amenazas se detecten con la máxima precisión y el mínimo ruido.

Vectores Críticos de Amenazas de IA en Entornos SOC

La IA aporta precisión, pero también introduce nuevas superficies de ataque. Los equipos SOC deben vigilar estos vectores críticos:

- Envenenamiento del Modelo: Los atacantes manipulan los datos de entrenamiento para corromper la toma de decisiones de la IA. DataSunrise mitiga esto mediante la protección continua de datos y los registros de auditoría.

- Evasión Adversarial: Alteraciones sutiles en los datos de entrada engañan a los clasificadores. Al combinar el filtrado con el análisis de comportamiento, DataSunrise expone estas anomalías antes de que se produzca algún daño.

- Exfiltración de Datos a través de APIs: Rutas de acceso no autorizadas filtran datos sensibles. DataSunrise aplica controles de acceso y enmascaramiento dinámico de datos para restringir la exposición.

- Ataques de Escalada de Privilegios: Cuentas comprometidas obtienen derechos de administrador no autorizados. Con la aplicación del principio de menor privilegio y notificaciones en tiempo real, DataSunrise mantiene bajo control los intentos de escalada.

Cada capa se integra perfectamente con el marco de políticas de seguridad de DataSunrise, ofreciendo “Máxima Seguridad, Mínimo Riesgo.”

Implementación de IA para la Caza de Amenazas

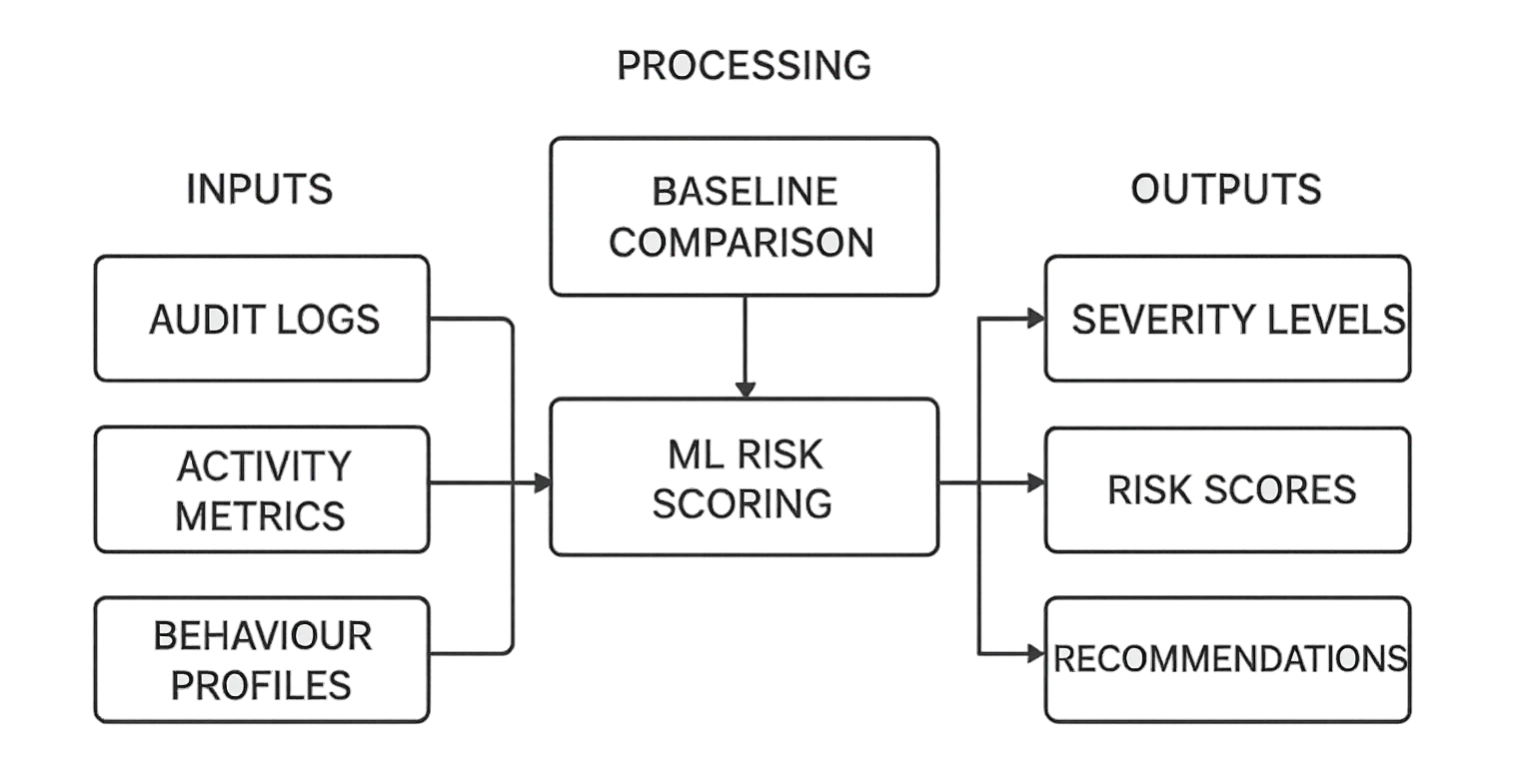

La caza de amenazas con IA efectiva requiere modelos que comprendan las bases de comportamiento y puedan señalar desviaciones de forma autónoma. Los analizadores impulsados por ML de DataSunrise ejemplifican esto mediante una puntuación de riesgo adaptable.

Ejemplo: Motor de Detección de Amenazas con IA

class AIThreatEngine:

"""

Detector alineado con la plantilla que refleja la fusión de señales al estilo DS.

Las entradas se ensamblan a partir de rastros de auditoría, monitorización/historial de actividad,

controles RBAC, firewall y contextos de Descubrimiento de Datos.

"""

def __init__(self, z_thr: float = 2.5):

# Controles básicos por entidad (sustituto de perfiles UBA)

self.z_thr = z_thr

def analyze(self, ev: dict) -> dict:

"""

Ejemplo de ev:

{

"user": "svc_app", "role": "report_reader",

"action": "SELECT", "object": "customer.ssn",

"is_sensitive": True, # a partir de etiquetas de Descubrimiento de Datos

"rule_matches": ["high_risk_read"], # coincidencias con reglas de auditoría

"firewall_blocked": False, # evento del Firewall de Base de Datos

"qps_z": 3.1, # desviación respecto a la base del usuario

"err_z": 0.4, # errores respecto a la base

"peer_dev": 2.2 # desviación respecto al grupo de pares

}

"""

# Puntuación central de la anomalía (puntuaciones z + desviación de pares)

score = max(ev.get("qps_z", 0), ev.get("err_z", 0), ev.get("peer_dev", 0))

# Refuerzos contextuales (correlación con la política)

if ev.get("is_sensitive"):

score += 0.7

if ev.get("rule_matches"):

score += 0.8

if ev.get("firewall_blocked"):

score += 1.0

if ev.get("role") == "report_reader" and ev.get("action") not in ("SELECT",):

score += 0.5 # impulso basado en el principio de menor privilegio

sev = "BAJO"

if score >= self.z_thr + 1.0:

sev = "ALTO"

elif score >= self.z_thr:

sev = "MEDIO"

return {

"threat_detected": sev != "BAJO",

"risk_score": round(score, 2),

"severity": sev,

"explanations": {

"baseline_signals": ["qps_z", "err_z", "peer_dev"],

"policy_context": ["is_sensitive", "rule_matches", "firewall_blocked"]

},

"recommendations": [

"Abre el rastro de auditoría y correlaciónalo con las reglas de auditoría coincidentes.",

"Habilita/verifica el enmascaramiento dinámico en objetos sensibles.",

"Revisa los controles RBAC/menos privilegios y ajústalos si es necesario.",

"Suscríbete a notificaciones en Slack/SIEM para eventos ALTA; genera un informe."

],

}

Este ejemplo ilustra cómo el Motor de Amenazas con IA de DataSunrise fusiona métricas de anomalías con datos de seguridad contextuales. Combina las bases del comportamiento del usuario, las desviaciones del grupo de pares y las señales de la política provenientes de rastros de auditoría, historial de actividad, controles de acceso basados en roles y eventos del firewall de bases de datos. Al ponderar cada señal, el motor produce puntuaciones de riesgo adaptativas y prioriza las alertas para acciones sensibles o que violan las políticas, convirtiendo la detección basada en IA en un flujo de trabajo de defensa unificado y accionable dentro de DataSunrise.

Mejores Prácticas de Implementación

Para las Organizaciones:

- Establecer Marcos de Gobernanza de IA: Define roles, ciclos de auditoría y políticas de seguridad. DataSunrise simplifica la gobernanza mediante paneles centralizados.

- Adoptar Principios de Confianza Cero: Combina controles de acceso basados en roles con encriptación de bases de datos.

- Aprovechar la Monitorización Continua: Integra la monitorización de la actividad en bases de datos y el análisis del comportamiento del usuario.

- Asegurar la Preparación para el Cumplimiento: Utiliza el Compliance Manager de DataSunrise para la validación automatizada de GDPR, HIPAA y PCI DSS.

Para Equipos Técnicos:

- Correlacionar Datos de Amenazas: Alimenta la telemetría del SOC en los rastros de auditoría y en los módulos de descubrimiento de datos de DataSunrise para un análisis unificado.

- Automatizar los Flujos de Trabajo de Respuesta: Configura notificaciones en tiempo real y generación de informes.

- Fortalecer las Canalizaciones de ML: Aplica reglas de proxy inverso y de firewall de bases de datos contra flujos de datos adversariales.

- Integrar la Inteligencia de Amenazas: Utiliza herramientas de evaluación de vulnerabilidades para obtener una puntuación de riesgo proactiva.

DataSunrise: Solución Integral de Seguridad con Escenarios de IA/ML

La Plataforma de Seguridad AI/ML de DataSunrise está diseñada para ofrecer “Cumplimiento con IA por Defecto”, combinando análisis impulsados por ML y correlación autónoma de amenazas para una protección integral en infraestructuras híbridas.

Características Clave:

- Correlación de Amenazas Impulsada por ML: Detección de patrones en tiempo real a través de la monitorización de actividad en bases de datos.

- Controles de Acceso con Conciencia Contextual: Aplicación dinámica de políticas usando controles de acceso basados en roles (RBAC).

- Enmascaramiento Autónomo de Datos: Enmascaramiento dinámico adaptativo para conjuntos de datos sensibles.

- Orquestación Multiplataforma: Soporte para más de 40 plataformas de almacenamiento de datos.

- Auditoría de Cumplimiento en Tiempo Real: Validación continua con registros de auditoría y regulaciones de cumplimiento.

DataSunrise se integra perfectamente con sistemas SIEM y SOAR empresariales, ofreciendo a los equipos SOC visibilidad, control y automatización desde un único panel unificado.

Conclusión: Eleva tu SOC con Precisión Impulsada por IA

La caza de amenazas basada en IA marca la próxima frontera en las operaciones de seguridad. Al combinar el machine learning autónomo con análisis contextual, las organizaciones pueden pasar de una defensa reactiva a una predictiva.

La Orquestación de Seguridad sin Intervención de DataSunrise capacita a los SOC para detectar, correlacionar y neutralizar amenazas con Precisión Quirúrgica y Cumplimiento con IA por Defecto.

Protege tus datos con DataSunrise

Protege tus datos en cada capa con DataSunrise. Detecta amenazas en tiempo real con Monitoreo de Actividad, Enmascaramiento de Datos y Firewall para Bases de Datos. Garantiza el Cumplimiento de Datos, descubre información sensible y protege cargas de trabajo en más de 50 integraciones de fuentes de datos compatibles en la nube, en instalaciones y sistemas de IA.

Empieza a proteger tus datos críticos hoy

Solicita una Demostración Descargar Ahora