IA en Seguridad de Red

Mientras la inteligencia artificial transforma la ciberseguridad, el 81% de las organizaciones emplea ahora la IA para mejorar la protección de sus redes. Sin embargo, el aumento de volúmenes de datos y la evolución de los vectores de amenaza ponen a prueba los mecanismos de defensa tradicionales, exigiendo una protección adaptable y consciente del contexto en entornos híbridos.

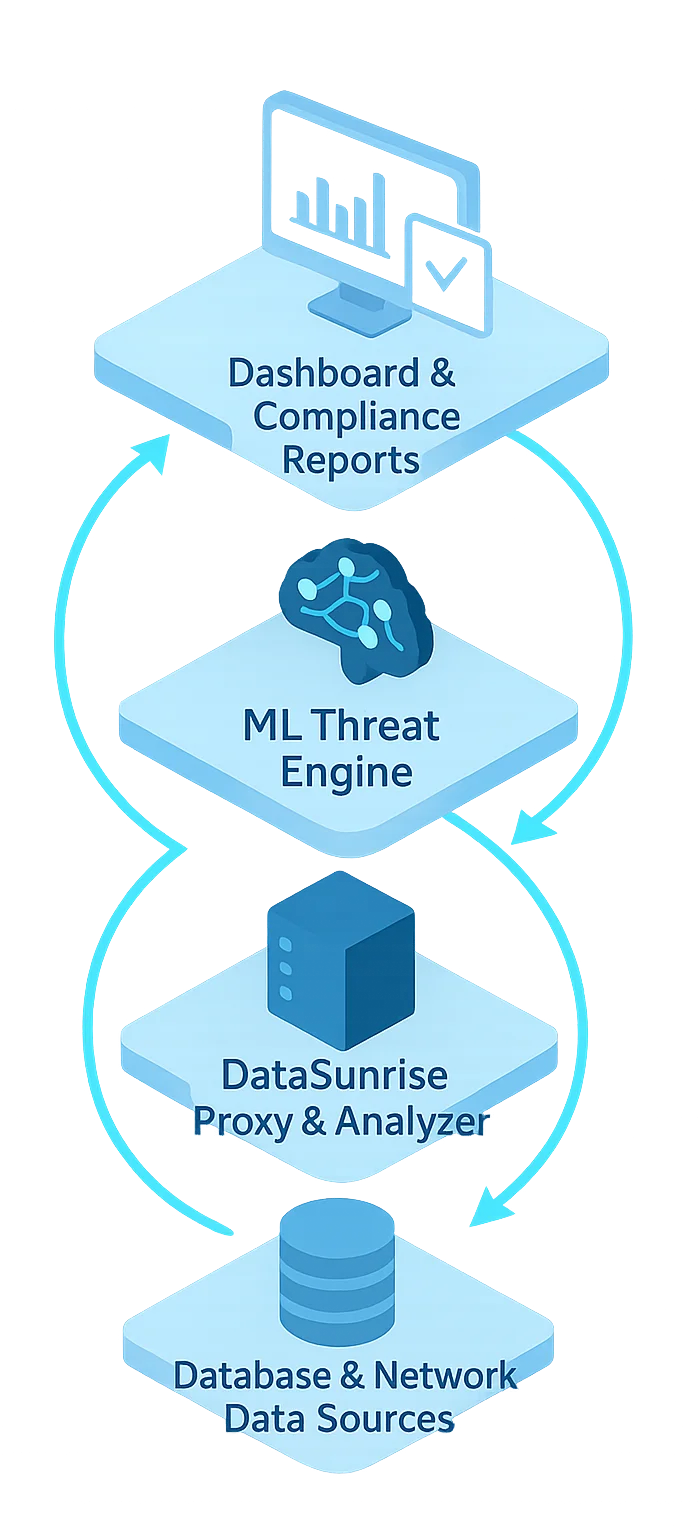

Esta guía explora el papel de la IA en la seguridad de red, mostrando cómo el aprendizaje automático fortalece el monitoreo, la detección de anomalías y los sistemas de respuesta automatizada. También demuestra cómo el marco de seguridad de DataSunrise ofrece protección proactiva y multiplataforma con Orquestación de Seguridad Sin Intervención y Defensa Consciente del Contexto.

La plataforma impulsada por ML de DataSunrise opera con Precisión Quirúrgica—correlacionando la analítica del comportamiento, el monitoreo de la actividad en bases de datos y los registros de auditoría en tiempo real para asegurar que cada anomalía se convierta en una información accionable.

Comprendiendo la IA en la Seguridad de Red

La IA en la seguridad de red se refiere al uso de algoritmos que aprenden de la actividad de la red para detectar y mitigar amenazas automáticamente. A diferencia de los cortafuegos estáticos o los sistemas de intrusión basados en firmas, los modelos de ML se adaptan dinámicamente a patrones de comportamiento en evolución y a anomalías contextuales.

Los entornos de red dependen del descubrimiento continuo de datos y de controles de acceso para mantenerse seguros. Integrar la IA añade la capacidad de correlacionar enormes flujos de eventos en tiempo real—ayudando a los equipos a centrarse en los incidentes que realmente importan en lugar de ahogarse en falsos positivos.

Vectores Críticos de Amenazas en la Red

1. Amenazas Persistentes Avanzadas (APTs)

Los algoritmos de ML identifican indicadores sutiles de compromiso—persistencia inusual en conexiones, intentos de exfiltración o irregularidades en el flujo de tráfico—más allá de lo que capturan los filtros tradicionales de SIEM. El análisis del comportamiento del usuario aporta un contexto adicional.

2. Uso Interno y Abuso de Privilegios

A través del control de acceso basado en roles de forma continua y la modelización de patrones de privilegios, la IA puede señalar solicitudes de recursos anómalas o escaladas de privilegios sospechosas antes de que se produzcan brechas.

3. Botnets y Explotaciones Automatizadas

La integración con el cortafuegos de bases de datos y la puntuación adaptativa de amenazas ayudan a bloquear la automatización maliciosa que opera a través de puntos finales distribuidos y en la infraestructura en la nube.

4. Phishing e Ingeniería Social en el Borde de la Red

Los modelos de IA analizan los metadatos de comunicación para detectar anomalías en el comportamiento de los paquetes, en el origen del tráfico o en los patrones DNS vinculados a campañas de phishing.

Implementación de la Seguridad de Red Potenciada por IA

El ejemplo a continuación muestra cómo un detector de amenazas basado en ML y de bajo consumo podría evaluar en tiempo real los flujos de paquetes en busca de anomalías.

from datetime import datetime

import numpy as np

class NetworkThreatDetector:

"""Detector de amenazas basado en aprendizaje automático para el tráfico de red."""

def __init__(self, threshold: float = 0.85):

self.threshold = threshold

self.baseline_vector = np.random.rand(5)

def analyze_traffic(self, packet_vector):

similarity = np.dot(packet_vector, self.baseline_vector) / (

np.linalg.norm(packet_vector) * np.linalg.norm(self.baseline_vector)

)

threat_detected = similarity < self.threshold

return {

"timestamp": datetime.utcnow().isoformat(),

"similarity_score": round(similarity, 3),

"threat_detected": threat_detected,

"severity": "HIGH" if threat_detected else "LOW"

}

Este detector simplificado compara las métricas de los paquetes entrantes contra una línea base aprendida. Una disminución en la similitud indica una desviación del comportamiento normal, lo que desencadena alertas o flujos de trabajo de mitigación automatizada.

Mejores Prácticas para la Implementación

Para las Organizaciones:

- Visibilidad Centralizada: Consolida los registros de auditoría en paneles unificados para rastrear anomalías de manera más rápida.

- Gobernanza de Acceso: Define políticas de seguridad que equilibren la precisión en la detección con los requisitos de privacidad y cumplimiento.

- Postura de Defensa Adaptativa: Integra los resultados de las evaluaciones de vulnerabilidad en tus modelos de IA para obtener retroalimentación continua y perfeccionar los modelos.

- Seguridad Basada en el Cumplimiento: Mapea las detecciones de la IA a marcos como el GDPR para asegurar la rendición de cuentas.

Para los Equipos Técnicos:

- Líneas Base de Comportamiento: Mantén actualizadas las líneas base mediante el análisis del comportamiento del usuario y una telemetría continua.

- Integración del Monitoreo en Tiempo Real: Emplea el monitoreo de la actividad en bases de datos con filtros adaptativos ajustados a partir de los conocimientos de la IA.

- Flujos de Correlación de Amenazas: Utiliza arquitecturas de proxy inverso para alimentar metadatos consistentes en los pipelines de ML.

- Reglas de Respuesta Automatizadas: Combina las detecciones de la IA con reglas de seguridad que activen acciones automáticas de aislamiento o limitación del tráfico.

DataSunrise: Solución Integral de Seguridad de Red Impulsada por IA

DataSunrise ofrece protección unificada a través de bases de datos, aplicaciones y capas de red. Su Plataforma de Seguridad Impulsada por IA proporciona Detección Autónoma de Amenazas, Protección Consciente del Contexto y Cumplimiento por Defecto en más de 50 entornos compatibles.

Conclusión: Construyendo Defensas Más Inteligentes con IA

La IA en la seguridad de red transforma una defensa reactiva en una resiliencia predictiva. Al aprender continuamente de los patrones del sistema y señales contextuales, detecta amenazas sofisticadas antes de que se conviertan en brechas.

Cuando se combina con las herramientas de seguridad adaptativas de DataSunrise, las organizaciones logran un modelo de defensa unificado que une la experiencia humana con la precisión de la máquina.

Protege tus datos con DataSunrise

Protege tus datos en cada capa con DataSunrise. Detecta amenazas en tiempo real con Monitoreo de Actividad, Enmascaramiento de Datos y Firewall para Bases de Datos. Garantiza el Cumplimiento de Datos, descubre información sensible y protege cargas de trabajo en más de 50 integraciones de fuentes de datos compatibles en la nube, en instalaciones y sistemas de IA.

Empieza a proteger tus datos críticos hoy

Solicita una Demostración Descargar Ahora