Rastros de Auditoría

Introducción

Las violaciones de datos a menudo se originan en errores humanos no intencionales. De hecho, estudios muestran que más de dos tercios de las brechas de datos involucran acciones no maliciosas por parte de usuarios internos. Esto resalta el riesgo de exposición accidental de datos y subraya la necesidad crítica de contar con estrategias robustas de protección de datos. La implementación de rastros de auditoría integrales es un componente clave de dichas estrategias, ayudando a las organizaciones a monitorear y salvaguardar la información sensible de forma más efectiva.

¿Qué es un rastro de auditoría en una base de datos?

Un rastro de auditoría en una base de datos es un registro cronológico de eventos que documenta la actividad de los usuarios y las operaciones del sistema dentro de una base de datos. Captura información como quién accedió a los datos, qué cambios se realizaron y cuándo ocurrieron dichas acciones. Estos rastros son esenciales para detectar comportamientos sospechosos, solucionar problemas y cumplir con requisitos regulatorios como GDPR, HIPAA o SOX.

- Detección de accesos no autorizados

- Seguimiento de las modificaciones de datos

- Investigación de incidentes de seguridad

- Asegurar el cumplimiento normativo

Los rastros de auditoría desempeñan un papel crucial en el mantenimiento de la integridad y la seguridad de los sistemas de bases de datos.

Enfoques para los rastros de auditoría en bases de datos

Existen dos enfoques principales para implementar rastros de auditoría en bases de datos:

Herramientas Nativas

Muchos sistemas de gestión de bases de datos (SGBD) ofrecen funcionalidades de auditoría integradas. Estas herramientas nativas proporcionan una forma sencilla de habilitar funciones básicas de auditoría. Por ejemplo, Oracle cuenta con su característica de rastro de auditoría, mientras que Microsoft SQL Server incluye SQL Server Audit.

Herramientas de Terceros

Las soluciones de rastreo de auditoría de terceros, como DataSunrise, ofrecen características más avanzadas y una gestión centralizada. Estas herramientas suelen proporcionar:

- Controles de seguridad mejorados

- Compatibilidad multiplataforma

- Opciones de reportes personalizables

- Capacidades de alertas en tiempo real

Ejemplo: Rastro de auditoría con pgAudit en PostgreSQL

Para ver el registro de PgAudit, puedes utilizar el comando ‘cat’ de la siguiente manera (más detalles aquí):

cat /var/log/postgresql/postgresql-16-main.log | more

Veamos un breve ejemplo de cómo podría verse un rastro de auditoría utilizando la extensión pgAudit en PostgreSQL:

2024-09-17 10:15:23 UTC,AUDIT,SESSION,1,1,READ,SELECT,TABLE,public.users,,,SELECT * FROM users WHERE id = 123;

Esta entrada en el registro muestra:

- Marca de tiempo

- Tipo de auditoría

- ID de sesión y de usuario

- Tipo de operación (READ)

- Tipo de sentencia SQL (SELECT)

- Tipo de objeto (TABLE)

- Nombre del esquema y de la tabla

- La consulta SQL ejecutada

Las capacidades de auditoría nativas a menudo se quedan cortas en cuanto a funciones avanzadas. Si bien proporcionan un registro básico, típicamente carecen de etiquetado de datos, análisis integrados y aplicación automatizada de reglas. Transformar archivos de registro en bruto, como el ejemplo mostrado anteriormente, en información procesable requiere un esfuerzo y procesamiento adicional significativo.

Creación de una instancia de DataSunrise para rastreo de auditoría

Suponiendo que DataSunrise ya está instalado, así es como se crea una instancia y se visualiza un rastro de auditoría:

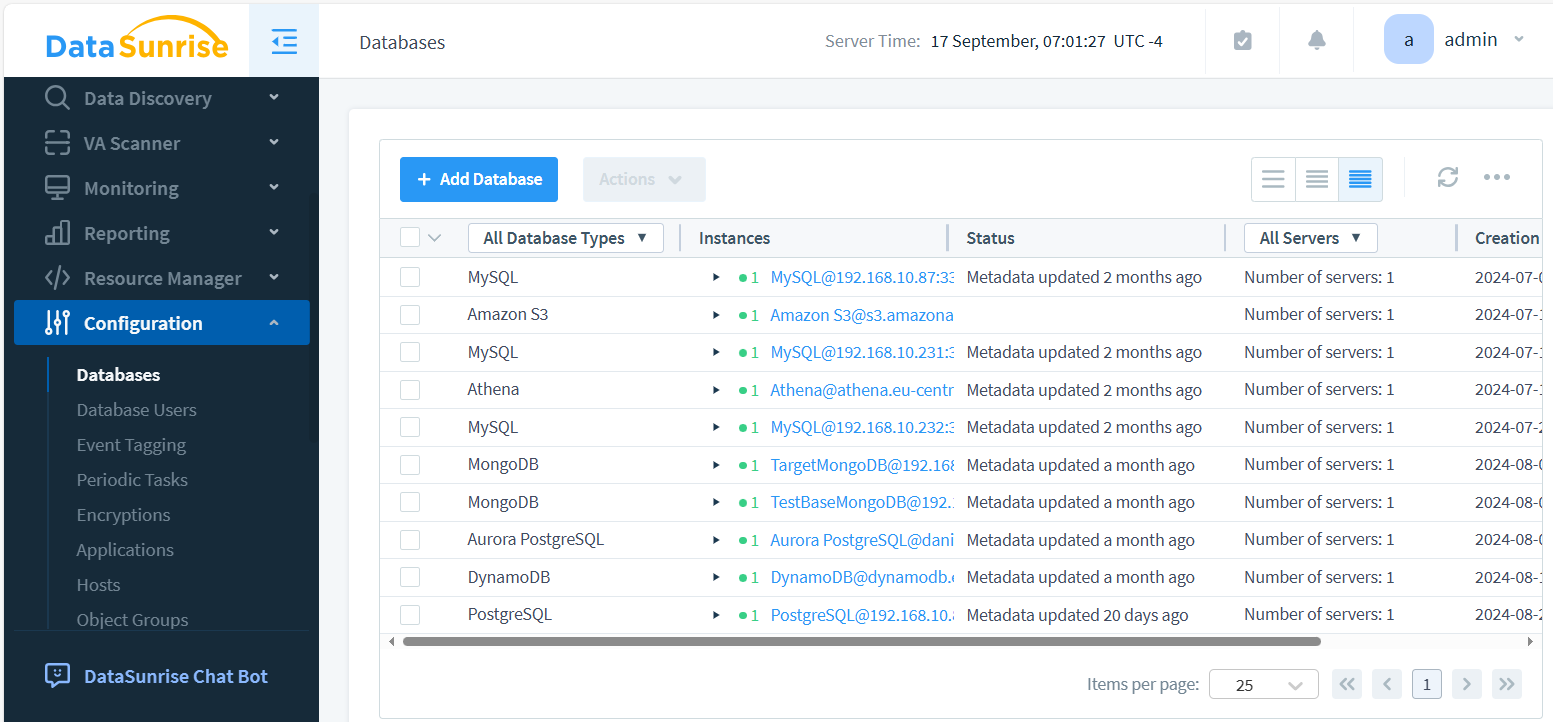

- Inicia sesión en la interfaz web de DataSunrise

- Navega a “Instancias” y haz clic en “+ Agregar nueva instancia”

- Configura los detalles de conexión para tu base de datos. DataSunrise consolida todas las conexiones de bases de datos en un solo lugar.

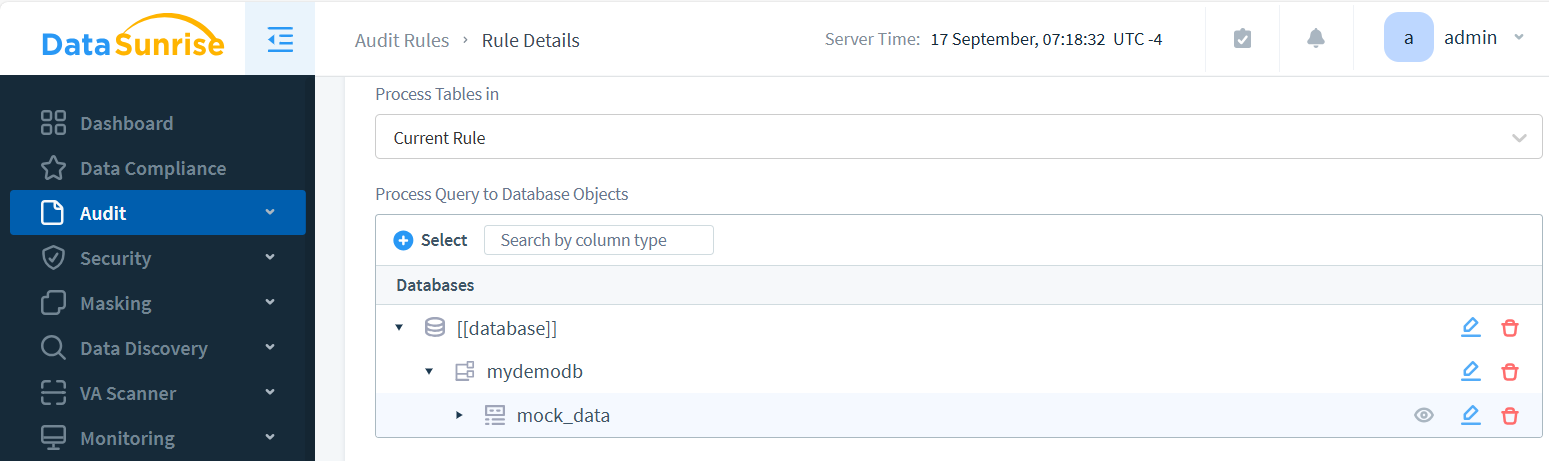

- Crea una regla de auditoría en “Audit – Rules” y habilita la auditoría para los objetos deseados.

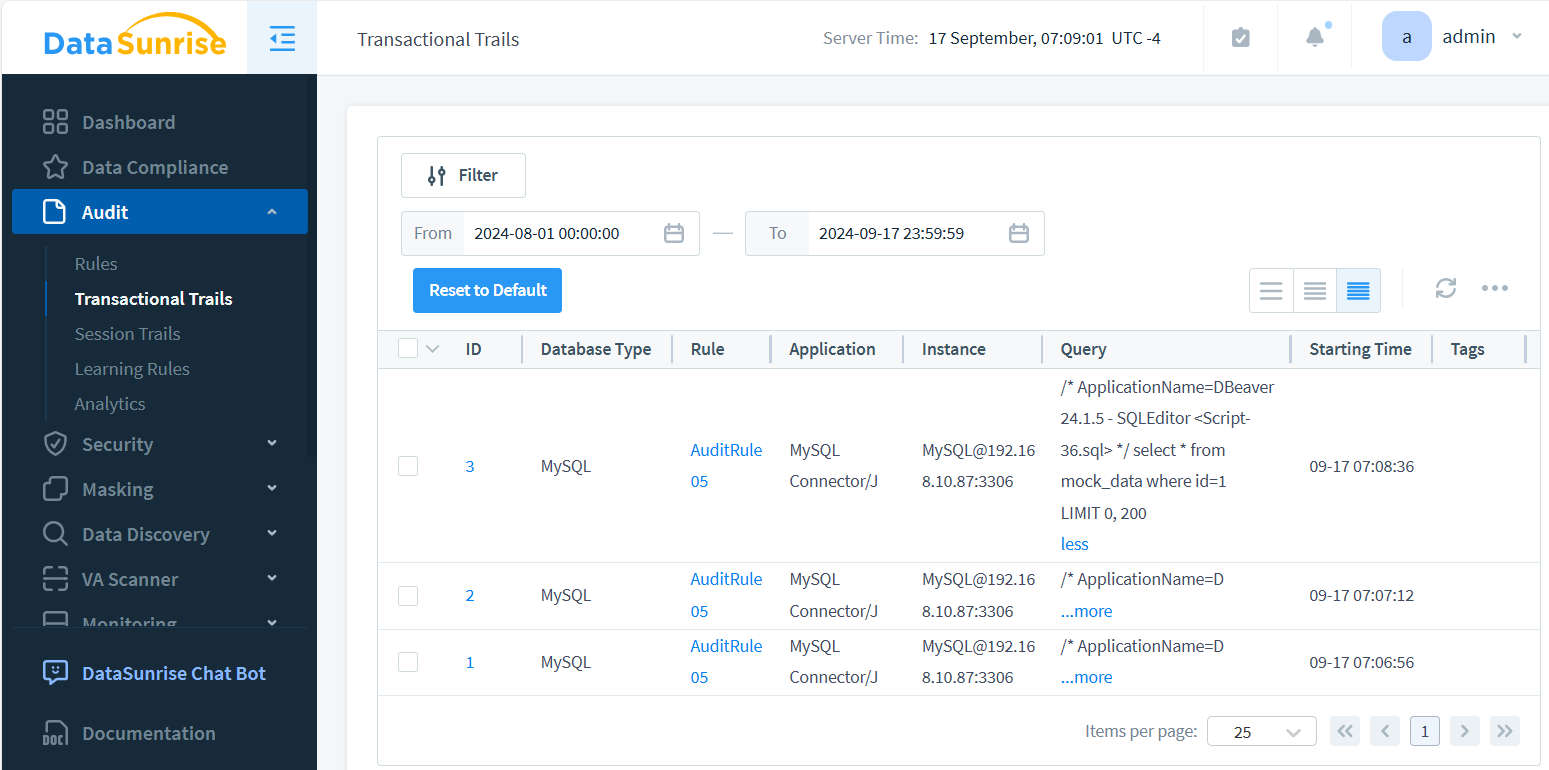

- Accede a la sección “Audit – Transactional Trails” para visualizar y analizar los rastros generados.

DataSunrise facilita la configuración de una auditoría integral en múltiples plataformas de bases de datos. La imagen de arriba muestra los componentes clave del rastro de auditoría: detalles de la instancia, marcas de tiempo y consultas registradas. Opcionalmente, también se pueden capturar los resultados de las consultas. Cada evento en el rastro de auditoría es interactivo, lo que permite a los usuarios profundizar y ver los resultados detallados de las consultas a la base de datos con solo un clic.

Beneficios de DataSunrise para el control centralizado de auditorías

DataSunrise ofrece varias ventajas para la gestión de los rastros de auditoría:

- Interfaz Unificada: Controla las reglas de auditoría en varios tipos de bases de datos desde un único panel de control

- Políticas Personalizables: Crea políticas de auditoría adaptadas a los requisitos específicos de seguridad

- Monitoreo en Tiempo Real: Detecta y alerta sobre actividades sospechosas a medida que ocurren

- Soporte de Cumplimiento: Cumple con los requerimientos regulatorios mediante reportes de cumplimiento preconfigurados

- Escalabilidad: Gestiona fácilmente los rastros de auditoría en entornos de bases de datos grandes y complejos

Comparación Rápida: Herramientas Nativas vs. Rastros de Auditoría de DataSunrise

| Característica | Herramientas Nativas | DataSunrise |

|---|---|---|

| Configuración e Instalación | Manual, específico para cada BD | Centralizado, multiplataforma |

| Análisis y Alertas | Limitado o inexistente | En tiempo real y personalizable |

| Reportes de Cumplimiento | Exportaciones básicas | Plantillas preconstruidas para SOX, HIPAA, GDPR |

Casos de Uso en la Industria

- Finanzas: Detecta rápidamente accesos no autorizados a cuentas.

- Salud: Monitorea el acceso a PHI para auditorías HIPAA.

- SaaS: Rastrea la actividad a nivel de inquilino para generar confianza en el cliente.

Impacto Empresarial en Resumen

| Tiempo de investigación | Reducción de horas a minutos |

| Preparación para auditorías | Reportes de cumplimiento permanentes |

| Eficiencia en almacenamiento | Registros centralizados y comprimidos |

La Importancia del Monitoreo del Comportamiento del Usuario

El seguimiento del comportamiento del usuario es fundamental para mantener la seguridad de la base de datos. Los rastros de auditoría integrales actúan como un vigilante atento, ayudando a las organizaciones a identificar una variedad de actividades sospechosas. Esto incluye patrones de acceso inusuales que se desvían del comportamiento normal, modificaciones no autorizadas en los datos que podrían comprometer la integridad, intentos de escalar privilegios más allá de los roles asignados y potenciales amenazas internas que a menudo pasan desapercibidas. Al analizar meticulosamente estos patrones, las organizaciones pueden abordar de manera proactiva los riesgos de seguridad, implementar contramedidas específicas y proteger eficazmente la información sensible tanto de amenazas externas como internas.

Mejores Prácticas para Implementar Rastros de Auditoría

Para maximizar la efectividad de tu sistema de rastreo de auditoría, es crucial adoptar un enfoque integral. Comienza definiendo objetivos de auditoría claros que se alineen con las metas de seguridad de tu organización. Implementa el principio de menor privilegio para minimizar posibles riesgos. Revisa y analiza periódicamente los registros de auditoría para detectar anomalías y amenazas potenciales de manera oportuna. Establece una política robusta de retención de datos de auditoría para asegurar el cumplimiento y el análisis histórico. Protege la integridad de tus rastros de auditoría mediante mecanismos de almacenamiento seguro. Por último, realiza auditorías periódicas del propio sistema de auditoría para garantizar su confiabilidad y efectividad. Siguiendo diligentemente estas prácticas, mejorarás significativamente la postura general de seguridad de tus bases de datos y crearás una defensa más resiliente contra posibles amenazas.

Desafíos en la Gestión de Rastros de Auditoría

Si bien los rastros son invaluables, vienen acompañados de desafíos:

- Impacto en el rendimiento: Una auditoría extensa puede afectar el rendimiento de la base de datos

- Requisitos de almacenamiento: Los registros de auditoría pueden crecer rápidamente, requiriendo un almacenamiento significativo

- Privacidad de datos: Los rastros de auditoría pueden contener información sensible, lo que exige un manejo cuidadoso

- Complejidad del análisis: El gran volumen de datos de auditoría puede resultar abrumador a la hora de analizarlos

Ejemplo Práctico: Consultar Registros de Auditoría Directamente

Para los administradores que trabajan sin herramientas de terceros, analizar los registros nativos de auditoría a menudo implica escribir consultas contra vistas del catálogo del sistema o tablas de registros. Por ejemplo, en SQL Server puedes extraer eventos recientes de auditoría de la siguiente manera:

SELECT event_time, server_principal_name, database_name, statement

FROM sys.fn_get_audit_file('C:\SQLAudits\*.sqlaudit', DEFAULT, DEFAULT)

WHERE event_time > DATEADD(HOUR, -2, GETDATE())

ORDER BY event_time DESC;

Esta consulta recupera eventos de auditoría de las últimas dos horas, incluyendo quién ejecutó la consulta, qué base de datos se accedió y la sentencia ejecutada. Aunque es informativa, escalar este tipo de análisis manual de registros a través de múltiples bases de datos se convierte rápidamente en una tarea ardua, lo que resalta el valor de soluciones centralizadas como DataSunrise para la correlación, alerta y reporte de cumplimiento.

DataSunrise puede ayudar a abordar estos desafíos mediante una gestión automatizada de registros eficiente y capacidades avanzadas de análisis.

El Futuro de los Rastros de Auditoría

A medida que evolucionan las amenazas a la seguridad de los datos, también deben evolucionar las tecnologías de rastreo de auditoría. Las tendencias futuras incluyen:

- Detección de anomalías impulsada por IA

- Registros de auditoría inmutables basados en blockchain

- Integración con plataformas de inteligencia de amenazas

- Herramientas mejoradas de visualización y reporte

Mantenerse a la vanguardia de estas tendencias será crucial para preservar una seguridad robusta en las bases de datos.

Preguntas Frecuentes sobre Rastros de Auditoría

¿Qué es un rastro de auditoría en una base de datos?

Un rastro de auditoría en una base de datos es un registro cronológico de las acciones de usuarios y del sistema. Proporciona evidencia verificable de quién accedió o modificó los datos, cuándo se realizó la acción y el alcance de la actividad. Este registro respalda la responsabilidad, las investigaciones de seguridad y el cumplimiento normativo.

¿En qué se diferencia un rastro de auditoría de los registros del sistema?

Los registros del sistema rastrean principalmente la salud operativa y el rendimiento. Los rastros de auditoría asocian directamente los eventos con los usuarios y los objetos de datos, lo que los hace adecuados para la validación de cumplimiento y el análisis forense.

¿Qué regulaciones requieren rastros de auditoría?

Los rastros de auditoría son requeridos explícita o fuertemente recomendados por marcos regulatorios como GDPR, HIPAA, PCI DSS y SOX. Demuestran la efectividad del control y respaldan las auditorías externas.

¿Cómo se puede minimizar el impacto en el rendimiento?

- Aplica la auditoría de forma selectiva a objetos sensibles y acciones críticas.

- Filtra parámetros innecesarios y reduce el ruido de eventos.

- Exporta y centraliza los datos de auditoría fuera del sistema transaccional.

- Implementa políticas de retención, rotación y compresión.

¿Qué métricas indican un rastro de auditoría efectivo?

- Cobertura de los objetos sensibles monitoreados.

- Tiempo promedio de detección y respuesta ante incidentes.

- Precisión de las alertas (verdaderas vs. falsas alarmas).

- Tasa de éxito en la verificación de la integridad de los registros almacenados.

- Crecimiento de datos de auditoría y cumplimiento en la retención.

Conclusión

Los rastros de auditoría son esenciales para mantener la seguridad de las bases de datos. Proporcionan visibilidad de la actividad del usuario, fortalecen la detección de amenazas y apoyan las iniciativas de cumplimiento. Mientras que las herramientas nativas ofrecen solo lo básico, soluciones como DataSunrise permiten una supervisión centralizada y un monitoreo más detallado.

Con una auditoría bien estructurada y herramientas de gobernanza dedicadas, las organizaciones pueden proteger de manera más efectiva la información sensible y preservar la integridad del sistema.

DataSunrise ofrece opciones flexibles y fáciles de usar para la seguridad de bases de datos, incluyendo monitoreo de actividad y enmascaramiento de datos avanzados. Solicita una demostración para explorar cómo simplificamos el cumplimiento y la protección de datos sin agregar carga adicional.