GraphQL, APIs Modernas, Sistemas Legados – Protección de Datos en Cada Capa de Abstracción

Introducción

Probablemente hayas escuchado el argumento: “¡Necesitamos seguridad de base de datos que funcione con GraphQL!” De hecho, GraphQL es bastante moderno, flexible y popular entre los equipos de desarrollo. Pero esto es lo que muchos proveedores a veces pueden olvidar mencionar – si tu seguridad de base de datos solo funciona con lenguajes de consulta o marcos específicos, lo estás haciendo mal.

Ejemplo de seguridad de API moderna con GraphQL

Comencemos con un ejemplo de GraphQL para ver lo que realmente sucede detrás de escena:

# Ejemplo de consulta GraphQL

query GetUserOrders {

user(id: "12345") {

name

email

orders(limit: 10) {

id

total

items {

name

price

}

}

}

}

Se ve moderno y limpio, ¿verdad? Pero esto es lo que realmente llega a tu base de datos:

-- Lo que realmente ve la base de datos

SELECT u.name, u.email, u.id

FROM users u

WHERE u.id = '12345';

SELECT o.id, o.total

FROM orders o

WHERE o.user_id = '12345'

LIMIT 10;

SELECT i.name, i.price

FROM order_items oi

JOIN items i ON oi.item_id = i.id

WHERE oi.order_id IN ('67890', '67891', '67892'...);

La verdad: GraphQL es solo una de las maneras de generar consultas SQL. Por eso, las herramientas de seguridad que monitorean a nivel SQL pueden proteger las aplicaciones GraphQL sin siquiera requerir características específicas de GraphQL.

Consideraciones de seguridad en GraphQL

GraphQL aporta beneficios reales a los flujos de trabajo de desarrollo modernos. Las consultas flexibles reducen la sobrecarga al permitir que los clientes pidan exactamente los datos que necesitan. La tipificación fuerte ayuda en el desarrollo proporcionando contratos claros entre los sistemas frontend y backend. Un único punto de entrada simplifica la gestión de APIs al consolidar múltiples fuentes de datos a través de una interfaz unificada.

Sin embargo, esta flexibilidad introduce desafíos de seguridad únicos. A diferencia de las APIs REST tradicionales, donde cada punto de entrada está estrechamente acoplado a una función de negocio predefinida, GraphQL expone un único punto de entrada que puede recuperar estructuras de datos complejas y profundamente anidadas. Esto dificulta la aplicación de políticas de control de acceso, especialmente a nivel de campo, donde la información sensible podría exponerse inadvertidamente.

Además, muchas implementaciones de GraphQL traducen dinámicamente las consultas de los clientes en sentencias SQL. Si esta capa de traducción carece de una validación adecuada, puede convertirse en un vector para vulnerabilidades de inyección. Si bien la inyección SQL tradicional puede parecer menos probable a través de una interfaz GraphQL estructurada, los resolutores mal asegurados o los generadores dinámicos de consultas en la lógica de la aplicación aún pueden introducir riesgos significativos.

Dado que estos riesgos a menudo evitan los controles de seguridad a nivel de API, la protección de datos debe realizarse a nivel SQL, donde realmente reside la información sensible. Por eso, una vez que tu resolutor de GraphQL genera una consulta SQL eficiente y bien estructurada, el monitoreo de actividad a nivel de base de datos debería automáticamente:

🔹 Registrar el acceso de manera apropiada

🔹 Verificar la exposición de datos sensibles

🔹 Validar conforme a las políticas de seguridad

🔹 Monitorear patrones inusuales

Un enfoque práctico para la seguridad de bases de datos

Aquí hay algo que se hace evidente cuando observas cómo funcionan realmente las diferentes tecnologías:

La gran seguridad de datos funciona a nivel del protocolo de la base de datos, no a nivel de la aplicación.

Ya sea que tus solicitudes de datos provengan de:

🔹 Resolutores GraphQL

🔹 Endpoints de API REST

🔹 Servicios SOAP heredados

🔹 Scripts de análisis en Python

🔹 Herramientas temporales de exportación de datos

🔹 Conexiones a Excel

🔹 O cualquier otra aplicación que se comunique con tu base de datos

Todos se traducen a consultas SQL al final – lo que significa que la seguridad a nivel de base de datos puede protegerlos todos con un enfoque único y consistente.

Ejemplos del mundo real: GraphQL y otros

La pila moderna

// Resolver GraphQL usando Prisma ORM

const resolvers = {

Query: {

user: async (parent, args, context) => {

return await context.prisma.user.findUnique({

where: { id: args.id },

include: { orders: true }

});

}

}

};

El clásico empresarial

// Spring Boot tradicional + JPA

@RestController

public class UserController {

@GetMapping("/api/users/{id}")

public User getUser(@PathVariable String id) {

return userRepository.findUserWithOrders(id);

}

}

@Query("SELECT u FROM User u LEFT JOIN FETCH u.orders WHERE u.id = :id")

User findUserWithOrders(@Param("id") String id);

El acceso directo a la base de datos

# Script de Python con conexión directa a la base de datos

import psycopg2

conn = psycopg2.connect("postgresql://...")

cursor = conn.cursor()

cursor.execute("""

SELECT u.id, u.name, u.email, o.id as order_id, o.total

FROM users u

LEFT JOIN orders o ON u.id = o.user_id

WHERE u.id = %s

""", (user_id,))

La aplicación heredada

' Aplicación empresarial VB.NET

Dim connectionString As String = ConfigurationManager.ConnectionStrings("DB").ConnectionString

Using connection As New SqlConnection(connectionString)

Dim sql As String = "SELECT u.id, u.name, u.email, o.id as order_id, o.total " & _

"FROM users u LEFT JOIN orders o ON u.id = o.user_id " & _

"WHERE u.id = @userId"

Dim command As New SqlCommand(sql, connection)

command.Parameters.AddWithValue("@userId", userId)

connection.Open()

Dim reader As SqlDataReader = command.ExecuteReader()

End Using

Si despojamos todas las capas de abstracción y vemos lo que sucede debajo, resulta que todos estos generan esencialmente la misma consulta SQL exacta que accede a tu base de datos. Tu herramienta de seguridad debería detectar accesos a datos sensibles, patrones de consulta sospechosos y posibles ataques de inyección independientemente de la capa de abstracción que los generó.

Aquí está el porqué:

Cada uno de estos ejemplos (GraphQL + Prisma, Spring Boot + JPA, Python puro con psycopg2) en última instancia genera y ejecuta SQL que accede al mismo motor de base de datos. Al motor de la base de datos (por ejemplo, PostgreSQL, MySQL) no le importa si la consulta provino de un resolutor GraphQL, un controlador en Java usando JPA o de un script en Python puro

Solo ve una sentencia SQL como:

SELECT u.id, u.name, u.email, o.id AS order_id, o.total

FROM users u

LEFT JOIN orders o ON u.id = o.user_id

WHERE u.id = '123';

Advertencias:

- Los ORM pueden optimizar o estructurar el SQL de manera diferente. Por ejemplo, Prisma podría dividir una consulta en múltiples viajes (N+1), o JPA podría usar

JOIN FETCH. Pero el objetivo semántico sigue siendo el mismo. - El registro solo a nivel de la aplicación omitirá accesos a bajo nivel (por ejemplo, alguien ejecutando psql o DataGrip). Por eso se monitorea a nivel de la base de datos.

- Las sentencias preparadas o variables enlazadas pueden ocultar el valor de los parámetros en los registros a menos que se decodifiquen.

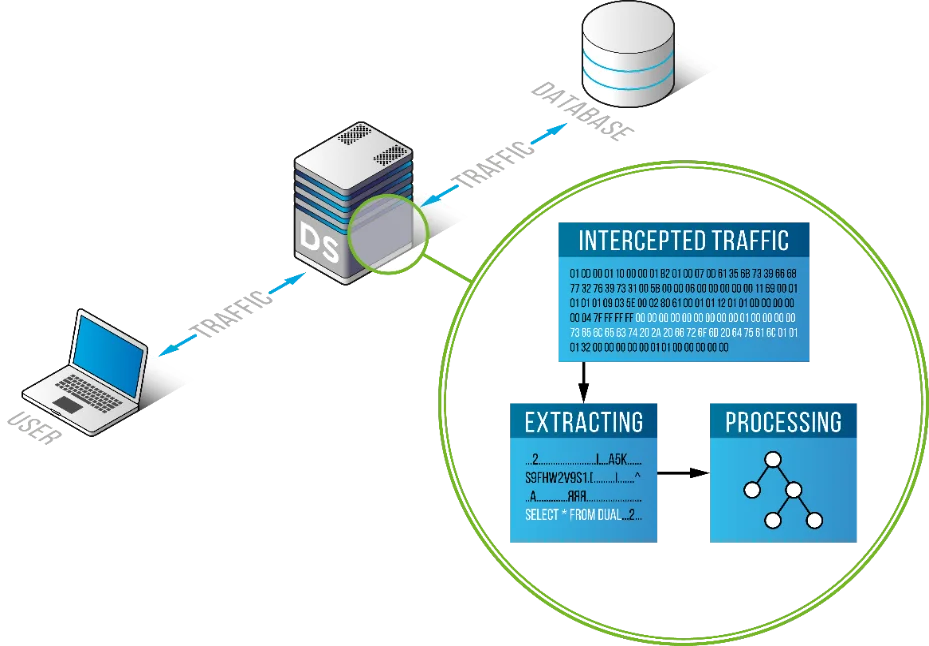

Implicación para las herramientas de seguridad

Por esto mismo, la Monitorización de Actividad en la Base de Datos (DAM) o las herramientas de trazas de auditoría (como los registros de auditoría nativos, o DataSunrise) deberían funcionar independientemente de la capa de abstracción. Operan a nivel SQL, así que, siempre que tu herramienta de monitoreo tenga visibilidad sobre el SQL final, puede:

🔹 Detectar acceso a PII/PHI

🔹 Analizar anomalías

🔹 Señalar intentos de inyección SQL

🔹 Hacer cumplir reglas de enmascaramiento o de alerta

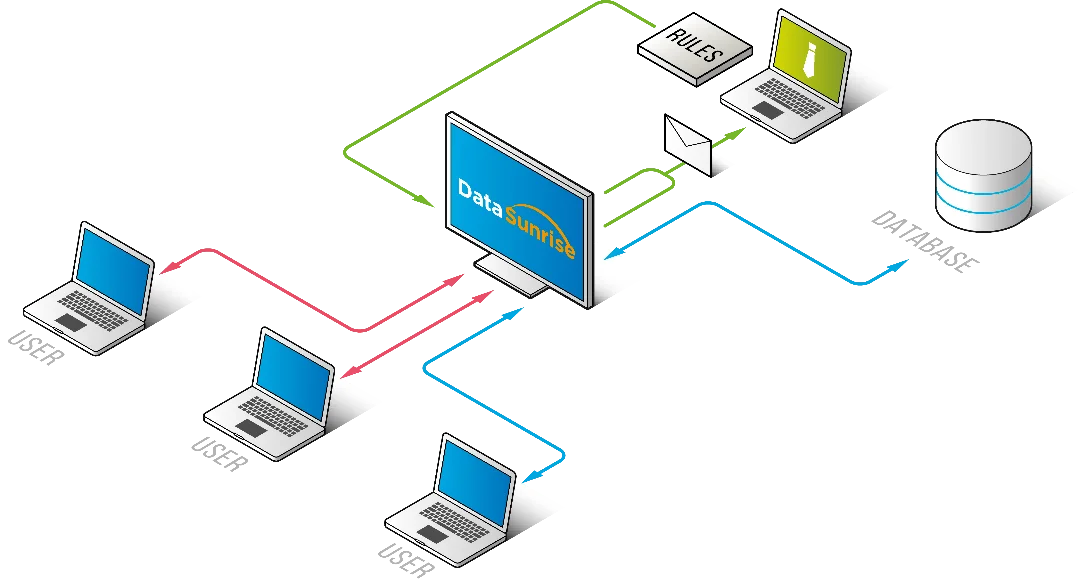

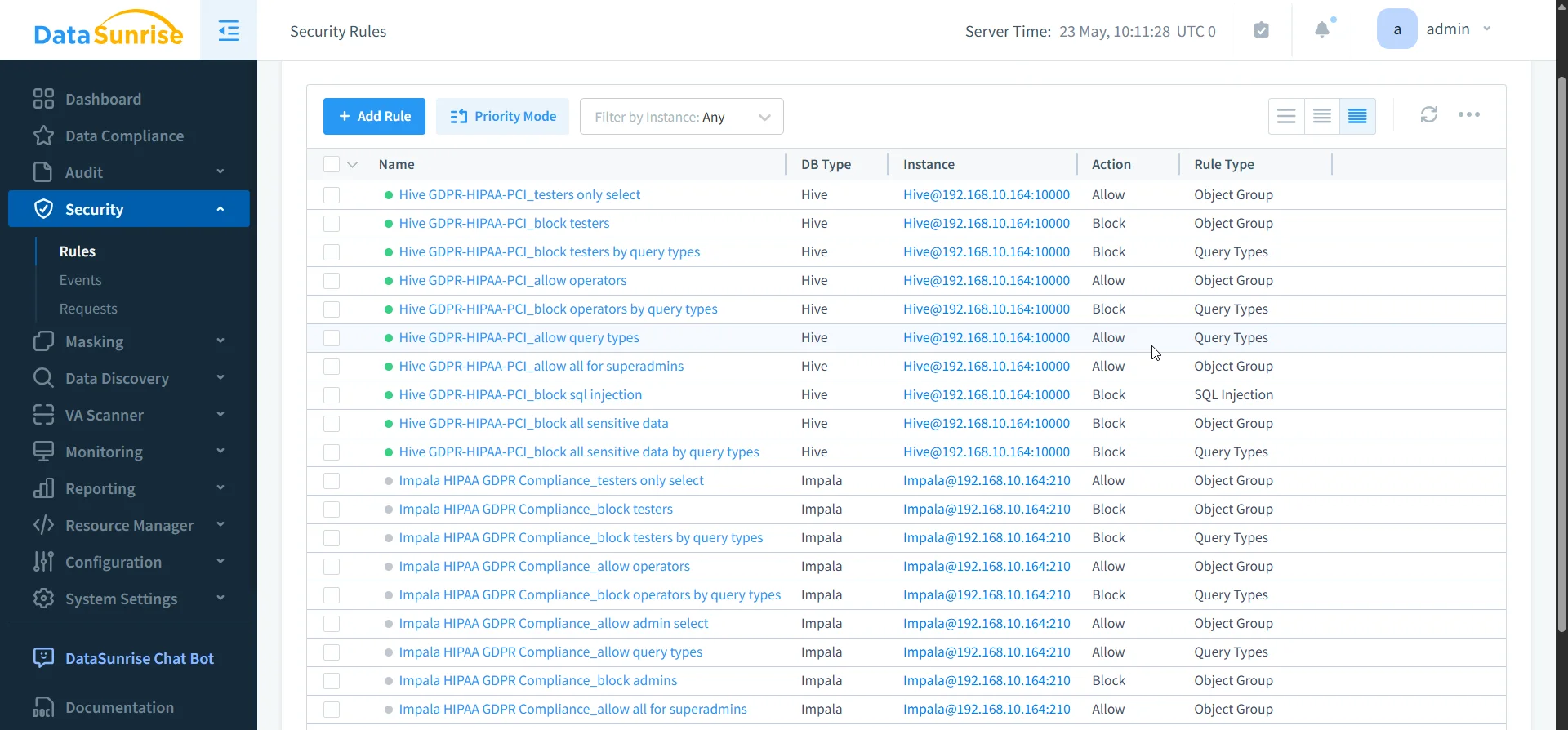

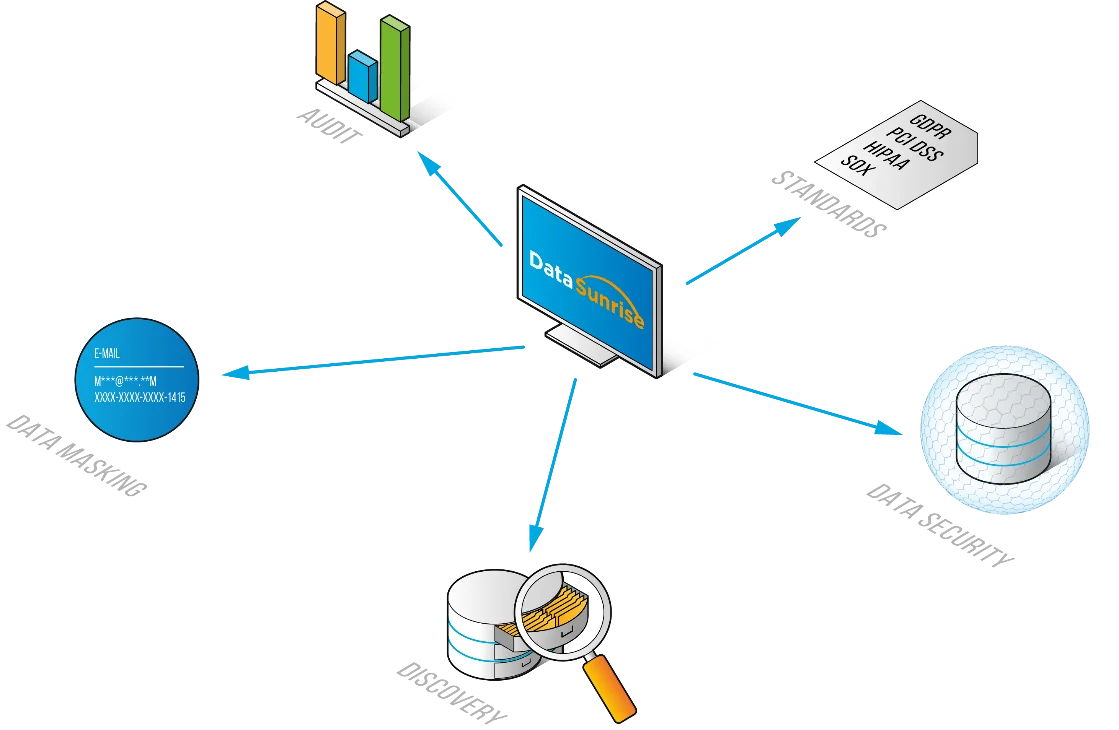

La ventaja de DataSunrise: agnóstico a la tecnología por diseño

DataSunrise opera como un proxy inteligente entre tus aplicaciones y bases de datos, lo que significa:

✅ Monitoreo universal: Ya sea que tu consulta se origine en un resolutor GraphQL, una API REST, un sistema COBOL heredado o un script en Python escrito a la carrera, DataSunrise lo ve y lo protege todo a nivel SQL.

✅ Cero cambios en la aplicación: Tus desarrolladores pueden seguir utilizando sus marcos preferidos – GraphQL, REST, ORM, SQL bruto – sin modificaciones. DataSunrise maneja de forma transparente la seguridad, auditoría y cumplimiento.

✅ Visibilidad integral: Obtén trazas de auditoría completas y monitoreo en tiempo real en todo tu ecosistema de acceso a datos. Sin puntos ciegos, sin importar cómo evolucionen tus aplicaciones.

✅ Rendimiento escalable: Diseñado para manejar tráfico a nivel empresarial sin convertirse en un cuello de botella, ya sea que estés procesando consultas GraphQL o operaciones de datos masivas.

Por qué DataSunrise está hecho para el mundo real

Aquí es donde la mayoría de los proveedores de seguridad de bases de datos pueden equivocarse: persiguen tecnologías individuales en lugar de comprender la verdad fundamental sobre el acceso a los datos. DataSunrise fue diseñado desde el primer día para trabajar a nivel del protocolo de la base de datos, lo que significa que no importa qué nuevo y sofisticado marco descubran los desarrolladores en Hacker News esta semana — mientras realice llamadas a la base de datos, una buena solución de seguridad las monitoreará y registrará de igual manera.

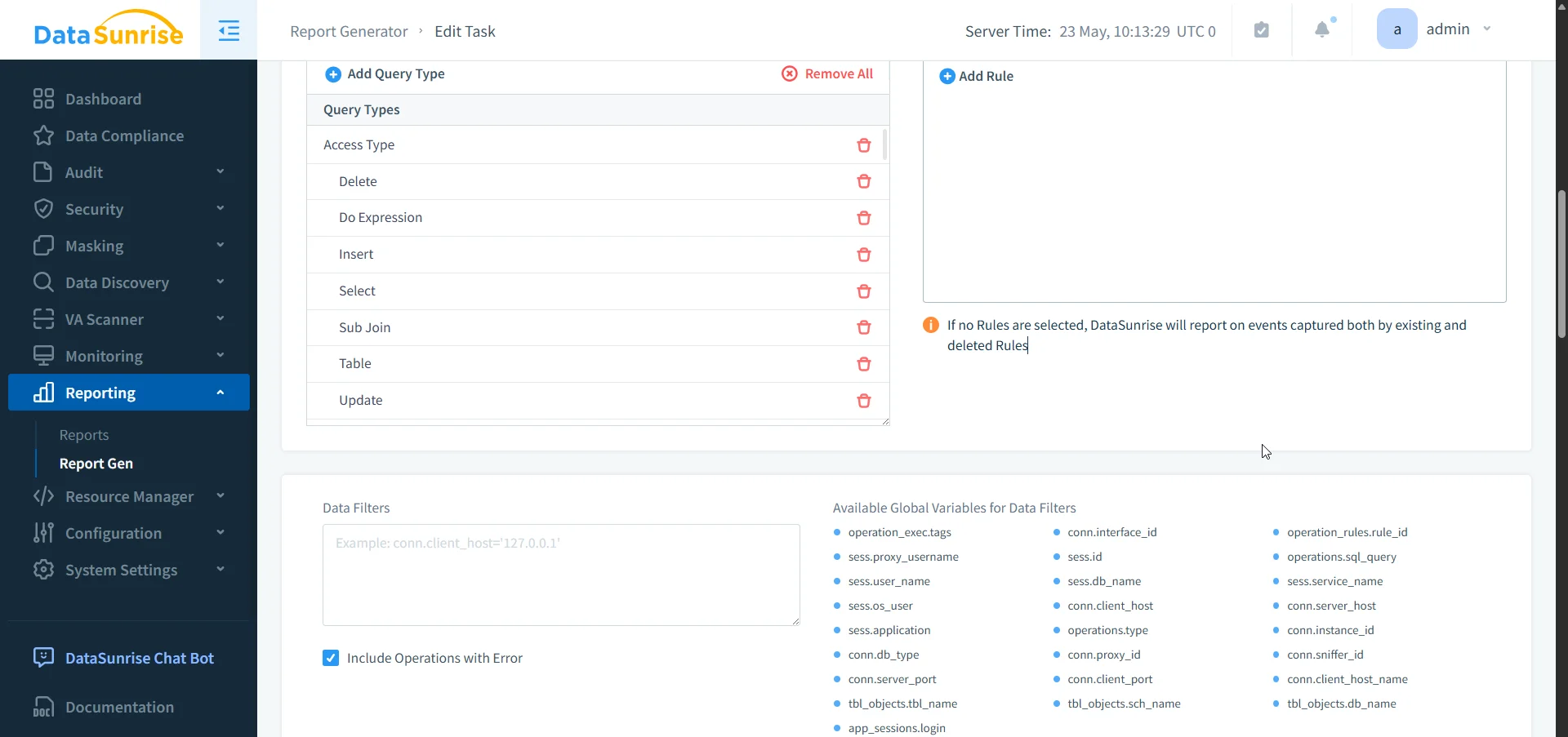

Implementaciones reales de DataSunrise

Escenario 1: La tienda moderna de microservicios

Frontend (GraphQL) ──┐

Servicio de Usuarios (REST) ──┤

Analítica (Python) ──┤ ──→ [DataSunrise] ──→ [Base de Datos de Producción]

ERP Heredado (SOAP) ──┤

Almacén de Datos ──┘

DataSunrise proporciona seguridad y auditoría unificadas a través de todos estos diferentes patrones de acceso, con políticas que funcionan independientemente de la capa de la aplicación.

Escenario 2: La realidad empresarial

APIs GraphQL ──┐

Aplicaciones Legadas ──┤

Sistemas de Terceros ──┤ ──→ [Instancia(s) DataSunrise] ──→ [Base de Datos Empresarial(es)]

Herramientas de Ciencia de Datos ──┤

Herramientas BI/Analítica ──┘

DataSunrise los maneja a todos con políticas de seguridad consistentes, auditoría integral y detección de amenazas en tiempo real.

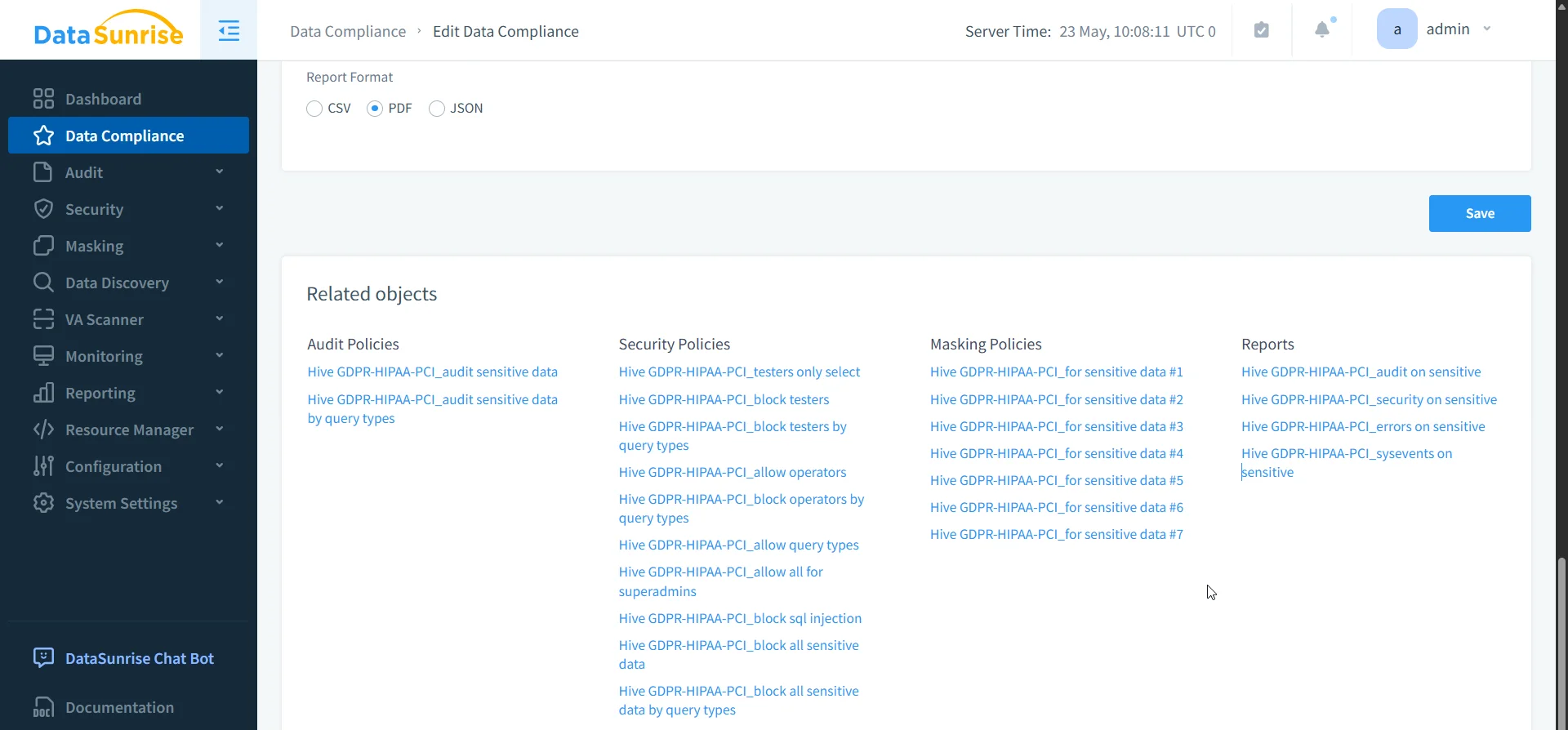

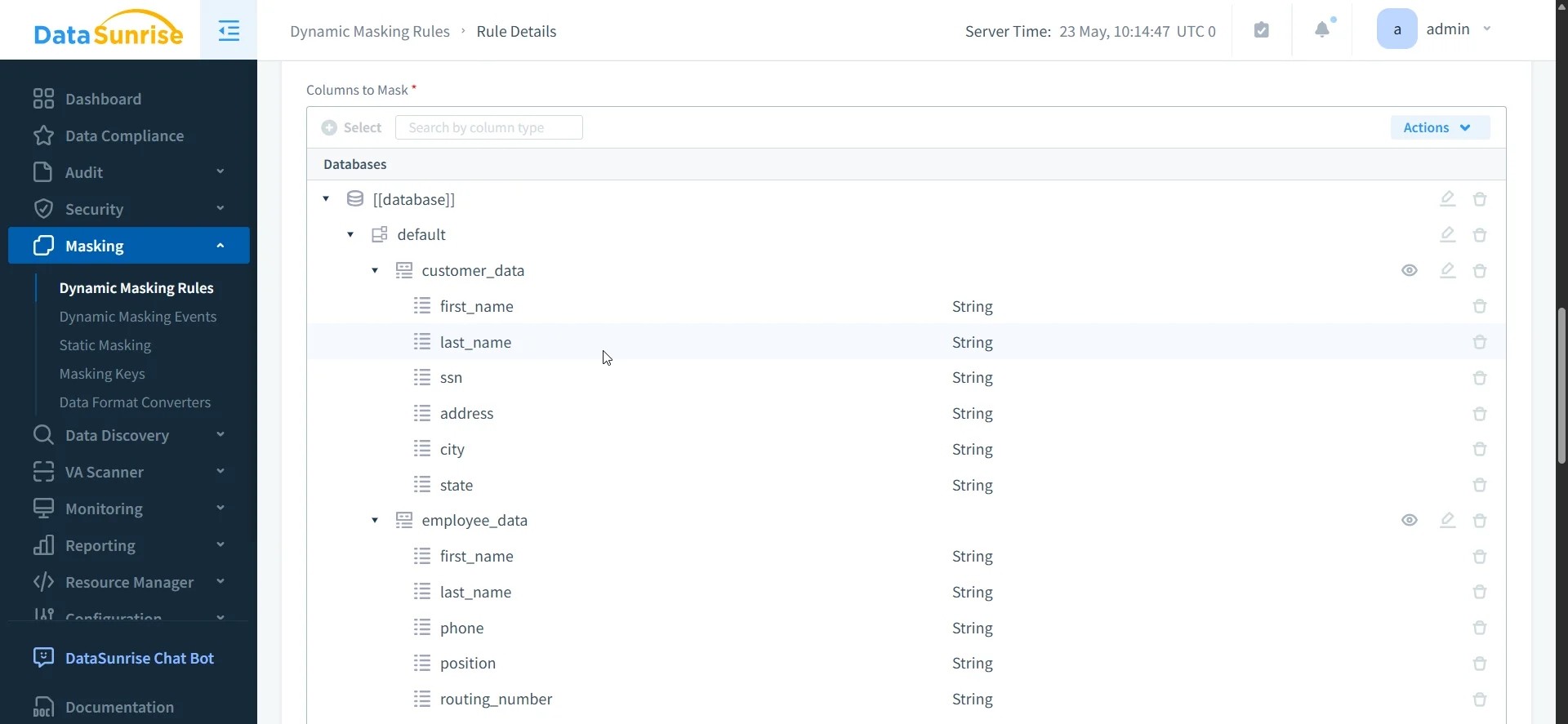

Qué hace a DataSunrise diferente

A diferencia de las soluciones puntuales que requieren herramientas separadas para diferentes tecnologías, DataSunrise ofrece:

Gestión unificada de políticas: Crea reglas de seguridad una vez y aplícalas de manera universal. Ya sea que alguien intente acceder a datos sensibles mediante GraphQL o SQL directo, las mismas políticas protegen tus datos.

Auditoría de grado empresarial: Informes de cumplimiento completos que abarcan todos los métodos de acceso a datos. Obtén trazas de auditoría completas y monitoreo en tiempo real en todo tu ecosistema de acceso a datos. Sin puntos ciegos, sin importar cómo evolucionen tus aplicaciones.

Protección activa: No es solo registro: es prevención activa de amenazas que funciona en todas tus arquitecturas de aplicación. Las consultas maliciosas pueden ser bloqueadas, ya sea que se originen en APIs modernas o en sistemas heredados.

Enmascaramiento dinámico de datos: Protección de datos que funciona en todas las capas de tu aplicación. Los datos sensibles pueden ser enmascarados en tiempo real, ya sea que se acceda a través de APIs modernas o sistemas heredados.

El modelo de despliegue de DataSunrise

La arquitectura de proxy de DataSunrise significa que se integra perfectamente en cualquier entorno:

[Cualquier aplicación] ──→ [Proxy de DataSunrise] ──→ [Cualquier base de datos]

│

├── Políticas de seguridad

├── Registro de auditoría

├── Enmascaramiento de datos

├── Detección de amenazas

└── Informes de cumplimiento

Este enfoque lo hace no disruptivo y mantiene la simplicidad operativa ya que no requiere cambios en el código de la aplicación y el impacto en la infraestructura es mínimo. Además, proporciona varias ventajas críticas:

🔹 Agnóstico a la base de datos: Funciona con PostgreSQL, MySQL, Oracle, SQL Server y más

🔹 Agnóstico a frameworks: Desde GraphQL hasta COBOL: soporta cualquier tecnología de aplicación que opere con SQL

🔹 Agnóstico a la industria: Desde salud hasta fintech, comercio minorista hasta gobierno

🔹 Agnóstico a proveedores: AWS, Azure, en local o entornos híbridos

Resultado: Protección completa de datos que se adapta a tu negocio, y no al revés.

Además, DataSunrise puede desplegarse en varios modos de implementación, incluyendo modos de trailing y sniffer, proporcionando a las organizaciones aún más flexibilidad en cuanto a opciones para cumplir con sus requisitos específicos de seguridad y restricciones de arquitectura de red.

La conclusión: Seguridad agnóstica a la tecnología

Tu base de datos no distingue entre consultas de marcos modernos de JavaScript o sistemas COBOL heredados: SQL es SQL. Las soluciones de seguridad de bases de datos más efectivas monitorean a nivel del protocolo donde ocurren las consultas reales a la base de datos, permaneciendo agnósticas a frameworks para funcionar con cualquier pila tecnológica que tus desarrolladores implementen.

En los entornos complejos de hoy, las organizaciones pueden ejecutar APIs GraphQL junto a servicios REST tradicionales, scripts de análisis en Python, aplicaciones empresariales heredadas e integraciones de terceros. Cada uno trae patrones de consulta diferentes, pero todos en última instancia generan SQL que necesita protección consistente. La seguridad de bases de datos que solo aborda tecnologías específicas crea peligrosos vacíos en la cobertura de tu estrategia de protección de datos.

La seguridad efectiva de bases de datos se enfoca en los patrones SQL en lugar de en las capas de la aplicación, escalando sin problemas a través de arquitecturas monolíticas, microservicios y despliegues sin servidor. Este enfoque asegura una protección integral sin importar cómo evolucione tu panorama tecnológico.

Conclusión: DataSunrise para todas las necesidades de protección de datos empresariales

La próxima vez que alguien pregunte si DataSunrise “soporta GraphQL,” la respuesta correcta es: “DataSunrise respalda tu negocio, sin importar cómo tus aplicaciones se comuniquen con tus datos.”

El enfoque centrado en la base de datos de DataSunrise significa que obtienes:

✅ Seguridad a prueba de futuro que funciona incluso con tecnologías que aún no existen

✅ Cumplimiento integral en todos tus patrones de acceso a datos

✅ Simplicidad operativa sin sacrificar la profundidad de seguridad

✅ Escalabilidad empresarial que crece con tu arquitectura

Ya sea que tu equipo esté construyendo APIs GraphQL de vanguardia, manteniendo sistemas heredados o ejecutando análisis de datos complejos, DataSunrise proporciona una seguridad de bases de datos consistente e integral que simplemente funciona.

Porque al final del día, a tus datos no les importa cómo las aplicaciones acceden a ellos, pero tu seguridad sí debería protegerlos sin importar el método. DataSunrise hace que esa protección sea fluida, integral y lista para el entorno empresarial.

¿Listo para ver DataSunrise en acción con tu pila tecnológica específica? Ya sea que estés ejecutando APIs GraphQL, servicios REST tradicionales o sistemas heredados agenda una demostración hoy mismo para ver cómo la seguridad integral de bases de datos se adapta a tu entorno.