Objetivo de una Pista de Auditoría de Base de Datos

En el panorama regulatorio actual, industrias como las finanzas, el gobierno, la salud y la educación deben aplicar salvaguardas estrictas para proteger la información sensible. Las defensas perimetrales tradicionales, como los firewalls, por sí solas no pueden garantizar la responsabilidad o la trazabilidad. Como resultado, una pista de auditoría de bases de datos confiable e inalterable se ha convertido en un elemento fundamental de los marcos modernos de seguridad y de las iniciativas de cumplimiento.

Resumen de Cumplimiento de Datos | Marcos Regulatorios

Regulaciones como SOX, HIPAA, PCI DSS y GDPR exigen un seguimiento preciso del acceso y la modificación de datos. Ya sea para el cumplimiento, la detección de amenazas o los controles internos, las pistas de auditoría de bases de datos ayudan a responder: ¿quién accedió a qué, cuándo, cómo y por qué?

Por qué Importan las Pistas de Auditoría de Bases de Datos

Las pistas de auditoría van más allá de marcar casillas. Generan inteligencia operativa. Un registro bien diseñado crea visibilidad sobre las acciones de los usuarios, el cumplimiento de las políticas y los posibles riesgos.

| Caso de Uso | Beneficio |

|---|---|

| Responsabilidad | Rastrear las modificaciones de datos hasta usuarios individuales |

| Aplicación de Políticas | Identificar violaciones a las políticas de acceso |

| Respuesta a Incidentes | Apoyar las investigaciones con registros detallados |

| Detección de Intrusiones | Monitorear comportamientos anómalos de acceso |

| Revisión de Accesos | Detectar cuentas inactivas o con privilegios excesivos |

Preguntas clave que una buena pista de auditoría debería responder:

- ¿Quién accedió a datos sensibles y cuándo?

- ¿Fueron esas acciones autorizadas?

- ¿Operó el usuario dentro de su rol asignado?

- ¿Podemos rastrear incidentes de seguridad específicos hasta su origen?

Donde las Herramientas de Auditoría Nativas Fallan

Aunque la mayoría de las plataformas RDBMS incluyen algunas funciones de auditoría, a menudo son verbosas, inconsistentes o afectan el rendimiento. Por ejemplo, PostgreSQL podría requerir múltiples triggers y una rotación manual de registros solo para obtener un historial básico a nivel de fila.

-- Ejemplo de trigger de auditoría en PostgreSQL CREATE OR REPLACE FUNCTION log_update() RETURNS TRIGGER AS $$ BEGIN INSERT INTO audit_log(table_name, action, old_data, new_data, changed_at) VALUES (TG_TABLE_NAME, TG_OP, row_to_json(OLD), row_to_json(NEW), now()); RETURN NEW; END; $$ LANGUAGE plpgsql; CREATE TRIGGER audit_trigger AFTER UPDATE ON customer_data FOR EACH ROW EXECUTE FUNCTION log_update();

El registro nativo es útil pero rápidamente presenta limitaciones. Los desafíos típicos incluyen:

Puntos Críticos de la Pista de Auditoría

- Los registros sin procesar son voluminosos y difíciles de consultar

- Presión en el almacenamiento en entornos productivos

- Formatos inconsistentes entre motores de base de datos

- Investigaciones lentas debido al análisis manual

- Incapacidad para rastrear cambios DDL o contexto de acceso

| Dominio | Amenaza Externa | Amenaza Interna | Riesgo de Cumplimiento |

|---|---|---|---|

| PII del Cliente | Alto | Medio | Alto |

| Datos de Pago | Alto | Alto | Alto |

| Almacén de Analítica | Bajo | Medio | Bajo |

| Código Fuente | Medio | Alto | Bajo |

- 0 – 30 días: Almacenamiento caliente → investigaciones en tiempo real

- 1 – 12 meses: Nivel tibio → consultas de cumplimiento

- 1 – 7 años: Archivo frío → evidencia legal / SOX

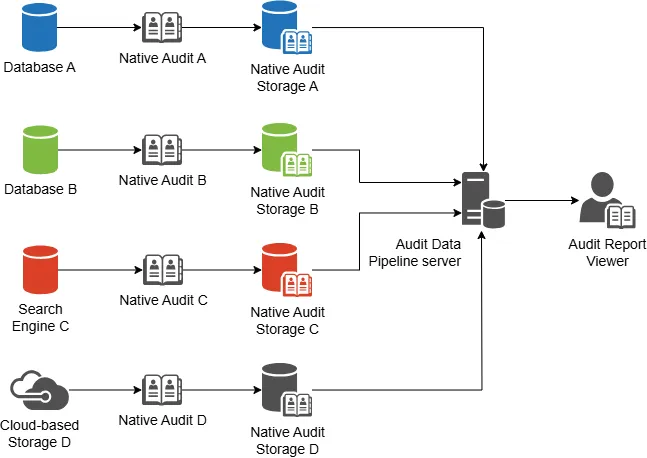

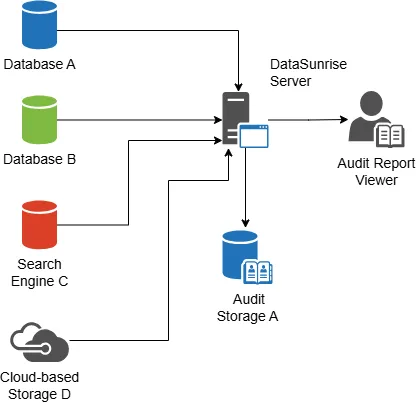

Riesgos de Operar Sin una Pista de Auditoría Centralizada

Los registros nativos y los triggers ad-hoc crean brechas en la cobertura que se evidencian justo en el momento en que se necesita evidencia. Sin una capa de auditoría unificada, las investigaciones se prolongan y el cumplimiento se vuelve caótico. Los modos de falla más comunes incluyen:

- Exposición silenciosa de datos — La falta de correlación entre motores significa que accesos sospechosos pueden ocultarse en registros por nodo.

- Cadena de evidencia débil — Los formatos inconsistentes y las políticas de retención dificultan probar quién hizo qué, cuándo y cómo.

- Carga operativa — Los equipos pierden tiempo normalizando registros en lugar de responder a incidentes.

- Compromisos en el rendimiento — Los triggers a nivel de fila hechos de forma manual añaden sobrecarga y aún pierden el contexto de la sesión.

- Riesgo regulatorio — Los auditores esperan pistas exportables y consistentes, alineadas a marcos como SOX y GDPR.

Centralizar la auditoría entre motores convierte los registros sin procesar en respuestas, conectando identidades, sesiones y consultas en un solo lugar. Si está comenzando desde cero, empiece con Monitorización de Actividad de Base de Datos y planifique para descubrimiento de datos + enmascaramiento dinámico para reducir el ruido de alertas y proteger campos sensibles tanto en tránsito como en reposo.

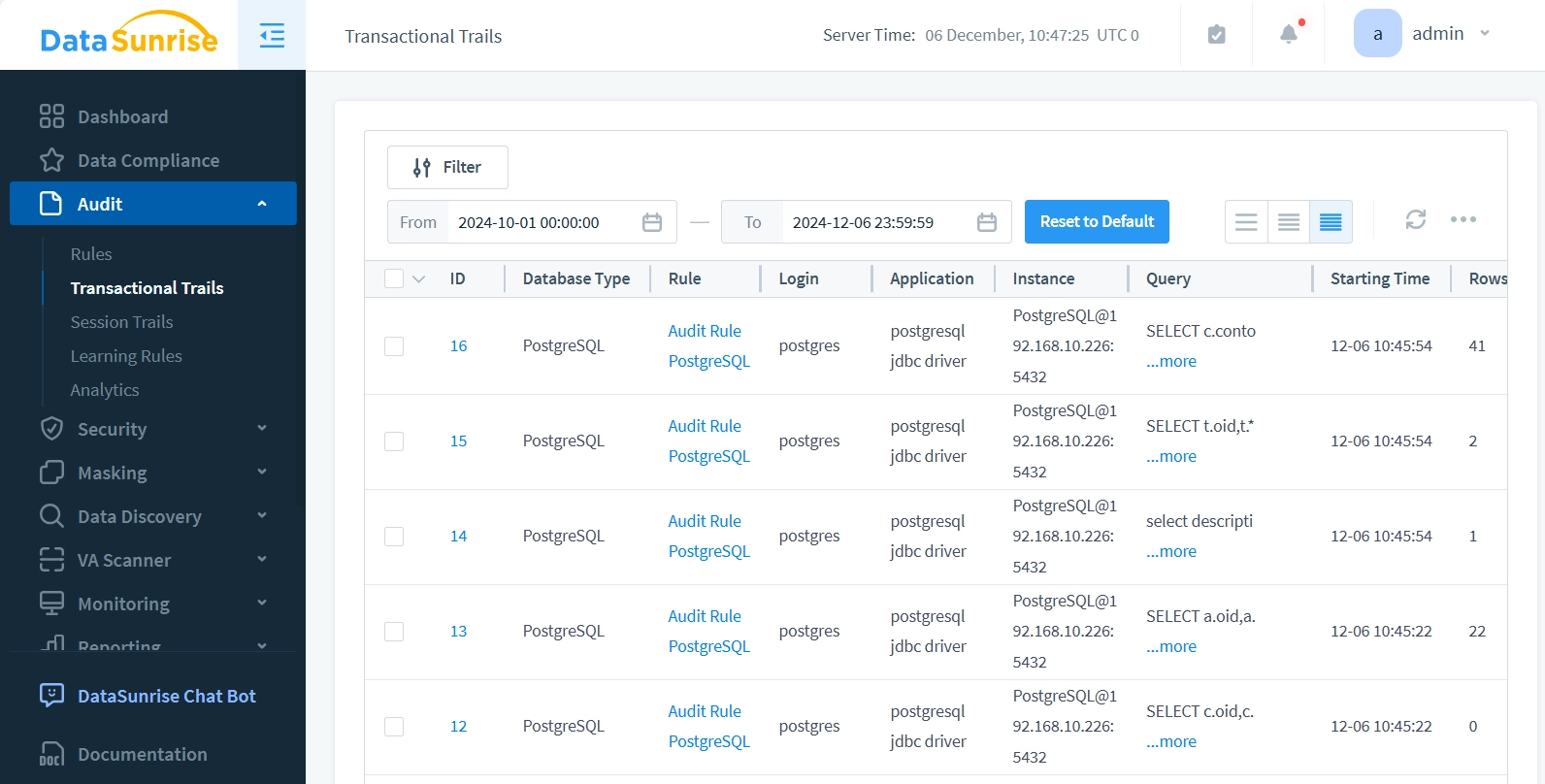

Lo que una Plataforma de Auditoría Centralizada Debe Ofrecer

- Visibilidad en tiempo real: Registre cada consulta, cambio DDL o inicio de sesión en el momento en que ocurre

- Lógica de reglas personalizada: Enfóquese solo en los eventos que importan

- Almacenamiento consultable: Registros indexados listos para análisis forense

- Formatos compatibles con el cumplimiento: Exportar PDFs, CSVs o integrarlos en SIEMs

- Alertas inteligentes: Reciba notificaciones sobre violaciones de políticas o anomalías

Actualizaciones de Auditoría en la Nube para 2025 que No Debes Ignorar

| Nube | Función para 2025 | Por Qué Importa |

|---|---|---|

| AWS | Ingesta Externa de Registros en CloudTrail Lake | Una única vista para la auditoría multicloud: olvídese de la supervisión manual. |

| Azure | Auditoría de Servidor Mejorada GA (Julio 2025) | 30–40 % menos de CPU en comparación con la auditoría por BD. |

| Multi-Cloud | DataSunrise vs. Guardium Connector | Policy-as-code supera la proliferación de complementos: menos partes móviles que puedan fallar. |

Auditoría Nativa de Bases de Datos vs DataSunrise: Una Comparación

| Característica | Herramientas de Auditoría Nativas | DataSunrise |

|---|---|---|

| Políticas de Auditoría entre Bases de Datos | No — solo por motor | Sí — soporte multi-BD |

| Registro Basado en Reglas en Tiempo Real | Limitado, lento de personalizar | Sí — GUI y CLI flexibles |

| Control de Almacenamiento de Registros | A menudo local, difícil de escalar | SQLite, Redshift, PostgreSQL y más |

| Reportes de Cumplimiento | Manual o herramientas externas | Exportaciones PDF, CSV integradas |

| Filtrado y Análisis de Eventos | Contexto de sesión mínimo | Metadatos de sesión, filtros, roles |

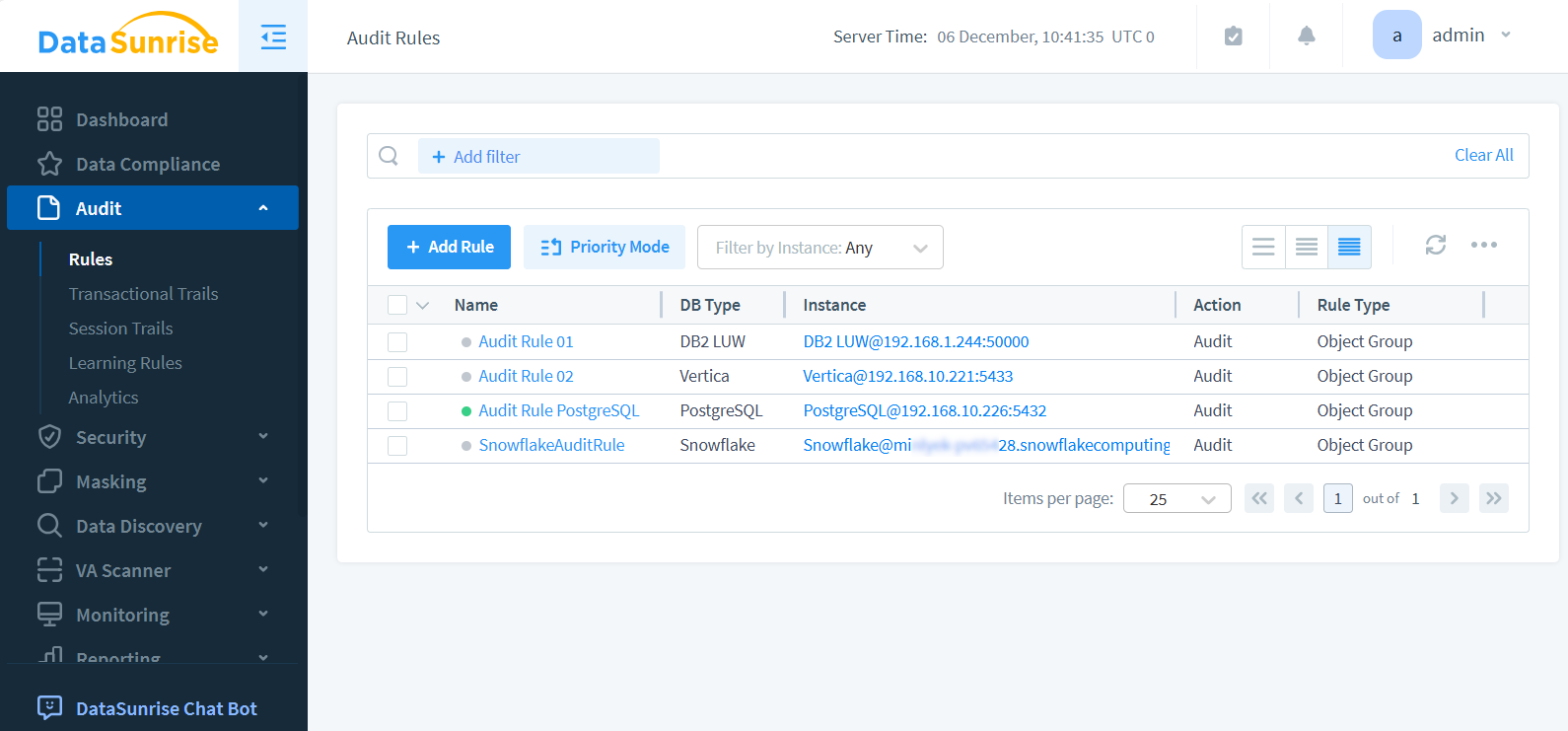

Por Qué los Equipos Eligen DataSunrise

DataSunrise moderniza las pistas de auditoría al ofrecer una capa unificada para el seguimiento de consultas, la aplicación basada en roles y la generación de reportes, en plataformas como PostgreSQL, Oracle, SQL Server, MySQL, Redshift y más.

- Cree reglas de auditoría por tabla, usuario, rol o tipo de acción

- Almacene registros localmente o de forma externa en formatos optimizados para el rendimiento

- Genere reportes a través de GUI o CLI: PDFs, CSVs, vistas filtradas

- Utilice metadatos de sesión para acotar las cadenas de consultas exactas

- Proteja campos sensibles con enmascaramiento y detección de anomalías

Ejemplo del Mundo Real: Cuando la Pista de Auditoría Importa

Imagine a un usuario con altos privilegios, sospechoso de filtrar datos de clientes. Sin una auditoría centralizada, rastrear la brecha podría tomar días, si es que ocurre. Con una solución unificada como DataSunrise, los equipos de seguridad pueden revisar instantáneamente la sesión, inspeccionar el historial de consultas y determinar exactamente qué datos sensibles fueron accedidos, modificados o exportados. De repente, los registros de auditoría pasan de ser una contabilidad pasiva a una detección activa de amenazas.

Preguntas Comunes Sobre las Pistas de Auditoría de Bases de Datos

Comprender cómo funcionan las pistas de auditoría ayuda tanto a los equipos de seguridad como a los responsables de cumplimiento a tomar decisiones informadas. A continuación se muestran algunas preguntas frecuentes que encontramos al ayudar a organizaciones a implementar la auditoría de bases de datos a gran escala.

- ¿Qué debe incluirse en una pista de auditoría de bases de datos?

La identidad del usuario, las marcas de tiempo, las sentencias SQL ejecutadas, las tablas o filas afectadas, las IP de los clientes y los roles deberían ser registrados. - ¿Cuánto tiempo deben conservarse los registros de auditoría?

La retención de registros depende de los requisitos regulatorios. Por ejemplo, SOX y GDPR pueden requerir que los registros se mantengan de 1 a 7 años, dependiendo de la industria y del tipo de datos. - ¿Pueden las herramientas de auditoría nativas cumplir el cumplimiento por sí solas?

Rara vez. Las herramientas nativas ofrecen un registro básico, pero a menudo carecen de análisis en tiempo real, gestión centralizada o reportes de cumplimiento exportables. - ¿Afectan las pistas de auditoría el rendimiento de la base de datos?

Pueden hacerlo, especialmente si están mal configuradas. Por ello, plataformas como DataSunrise utilizan motores de registro optimizados y sistemas de almacenamiento como SQLite o Redshift. - ¿El enmascaramiento forma parte de la pista de auditoría?

Debería ser así. Los datos sensibles, como la PII, deberían ser enmascarados en los registros o excluidos por completo. DataSunrise aplica reglas de enmascaramiento antes de almacenar el evento de auditoría.

Este tipo de registro detallado y generación de informes no solo ayuda en las auditorías regulatorias, sino que también fortalece la postura general de seguridad de la base de datos.

Cómo las Pistas de Auditoría Transforman las Operaciones Cotidianas

En el sector financiero, una pista de auditoría unificada reduce las investigaciones por fraude de días a horas al correlacionar el contexto de las sesiones, las identidades y el historial SQL a lo largo de sistemas de pago. Los equipos de salud confían en la misma capacidad para verificar cada acceso a los registros de pacientes y demostrar el cumplimiento de HIPAA sin necesidad de ensamblar registros manualmente. Los programas gubernamentales y del sector público utilizan auditorías centralizadas para mantener la responsabilidad de las actividades privilegiadas, reduciendo el tiempo de permanencia de amenazas internas y preservando las cadenas de evidencia para las revisiones.

Las plataformas SaaS con enfoque cloud también se benefician: los intentos de acceso entre inquilinos se evidencian de inmediato, las cuentas de servicio ruidosas se vuelven visibles y las regresiones de rendimiento se vinculan a consultas específicas en lugar de suposiciones. Para el comercio electrónico, los picos en inicios de sesión fallidos o consultas inusuales de pedidos impulsan respuestas focalizadas en lugar de bloqueos generales. En cada caso, las pistas de auditoría pasan de ser registros pasivos a convertirse en un control operativo que acelera la respuesta y hace que el cumplimiento sea repetible.

Conclusión

Las pistas de auditoría ya no son opcionales. Con el aumento de las amenazas cibernéticas y el endurecimiento de las regulaciones, las organizaciones necesitan una transparencia total sobre quién hizo qué, cuándo y por qué. Las herramientas nativas rara vez escalan o proporcionan la inteligencia en tiempo real necesaria para un cumplimiento y una seguridad resilientes.

Plataformas centralizadas como DataSunrise proporcionan un marco basado en reglas y transversal para el registro, el monitoreo y la protección de información sensible. Ya sea que el objetivo sea la forense de incidentes, la preparación para auditorías o el control de accesos, convierten eventos sin procesar en información accionable.

Una pista de auditoría madura es más que una casilla de verificación de cumplimiento: es una salvaguarda estratégica, un sistema de alerta temprana y un acelerador de cumplimiento, todo en uno.

Protege tus datos con DataSunrise

Protege tus datos en cada capa con DataSunrise. Detecta amenazas en tiempo real con Monitoreo de Actividad, Enmascaramiento de Datos y Firewall para Bases de Datos. Garantiza el Cumplimiento de Datos, descubre información sensible y protege cargas de trabajo en más de 50 integraciones de fuentes de datos compatibles en la nube, en instalaciones y sistemas de IA.

Empieza a proteger tus datos críticos hoy

Solicita una Demostración Descargar Ahora