¿Para qué se utiliza la auditoría de datos? Esencial para la seguridad

El panorama digital actual requiere equipos de seguridad dedicados en prácticamente cada empresa. Esta guía explora la auditoría de datos, un pilar fundamental para proteger los sistemas contra amenazas internas y externas. Los equipos de seguridad modernos gestionan un entorno de amenazas cada vez más complejo:

- Identificar ataques de fuerza bruta y actividades de escaneo de puertos

- Prevenir la propagación de malware y virus a nivel organizacional

- Detectar software no autorizado en las redes de estaciones de trabajo

- Contrarrestar fraudes en línea y esquemas de phishing

- Analizar fallos operativos en el sistema y cortes

- Detectar vulnerabilidades del software y problemas de rendimiento

- Encontrar brechas de seguridad en el almacenamiento de datos y en los controles de acceso

Ejemplo: Un empleado con credenciales de acceso desactualizadas descarga datos sensibles de RRHH tras trasladarse a un nuevo departamento. Sin contar con registros de auditoría, la actividad pasa desapercibida durante semanas. Con DataSunrise, este evento desencadenaría una alerta en tiempo real y se registraría con el contexto completo de la sesión para su investigación.

Los esfuerzos tradicionales de seguridad se centran en las amenazas externas. Sin embargo, los riesgos internos provenientes de empleados o contratistas a menudo pasan desapercibidos. Las fugas de datos a través de plataformas de mensajería, sincronización en la nube o redes sociales eluden las herramientas DLP convencionales.

Las soluciones DLP estándar monitorean las transferencias de archivos y las comunicaciones por correo electrónico. Pero las bases de datos contienen la información más sensible. Utilizan protocolos especializados que las herramientas DLP tradicionales no pueden analizar. Por ello, las organizaciones necesitan una seguridad específica para bases de datos con capacidades de auditoría integrales.

Puntos clave: Auditoría de Bases de Datos

- La auditoría de bases de datos extiende la cobertura del DLP al analizar la actividad SQL y el comportamiento de los usuarios directamente en la capa de datos.

- Enfoque los registros de auditoría en los esquemas más críticos para reducir la sobrecarga y mejorar la visibilidad de amenazas.

- Redirija las rutas de auditoría estructuradas a su SIEM para una mejor correlación y detección en tiempo real de amenazas.

- Utilice la Auditoría de Bases de Datos de DataSunrise para aplicar políticas consistentes en Oracle, PostgreSQL, SQL Server y bases de datos en la nube.

Construyendo Bases para la Auditoría de Bases de Datos

Trigger en PostgreSQL: Estableciendo el Registro Básico

Los equipos de desarrollo pueden implementar un registro básico en la base de datos utilizando triggers en PostgreSQL. Este enfoque captura las operaciones INSERT, UPDATE y DELETE. Proporciona una base práctica para flujos de trabajo de auditoría integrales:

-- PostgreSQL: Ruta de auditoría integral para operaciones de datos

CREATE TABLE audit_log (

id SERIAL PRIMARY KEY,

operation TEXT NOT NULL,

user_name TEXT NOT NULL,

table_name TEXT NOT NULL,

old_row JSONB,

new_row JSONB,

executed_at TIMESTAMP DEFAULT current_timestamp,

session_id TEXT,

client_ip INET

);

CREATE OR REPLACE FUNCTION audit_trigger_fn()

RETURNS TRIGGER AS $$

BEGIN

INSERT INTO audit_log(operation, user_name, table_name, old_row, new_row, session_id, client_ip)

VALUES (

TG_OP,

session_user,

TG_TABLE_NAME,

CASE WHEN TG_OP = 'DELETE' THEN row_to_json(OLD) ELSE NULL END,

CASE WHEN TG_OP = 'INSERT' THEN row_to_json(NEW) ELSE row_to_json(NEW) END,

current_setting('application_name', true),

inet_client_addr()

);

IF TG_OP = 'DELETE' THEN

RETURN OLD;

ELSE

RETURN NEW;

END IF;

END;

$$ LANGUAGE plpgsql SECURITY DEFINER;

-- Aplicar trigger en tablas sensibles

CREATE TRIGGER audit_trigger

AFTER INSERT OR UPDATE OR DELETE ON employees

FOR EACH ROW EXECUTE FUNCTION audit_trigger_fn();

Este script funciona bien para entornos de desarrollo o implementaciones de menor escala. Para el cumplimiento a nivel empresarial y controles avanzados, las organizaciones utilizan plataformas especializadas como DataSunrise.

Atención El registro en alta fidelidad en un clúster OLTP de 5 TB puede añadir ≈30 % de I/O y 150 GB/día de almacenamiento. Limite las auditorías a esquemas de alto riesgo o ajuste el presupuesto en consecuencia.

Seguridad y Monitoreo Empresarial de Bases de Datos

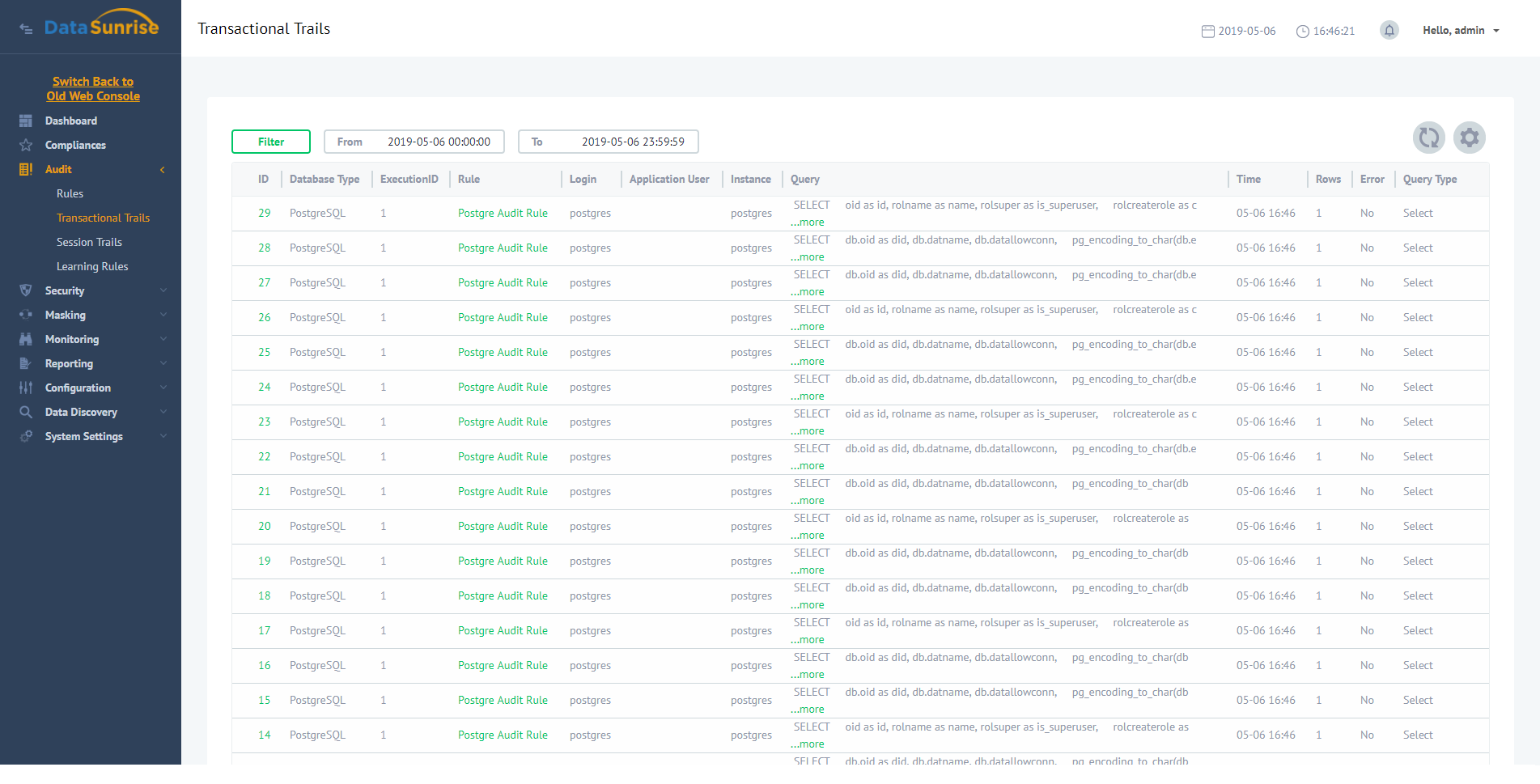

Monitoreo en tiempo real con DataSunrise

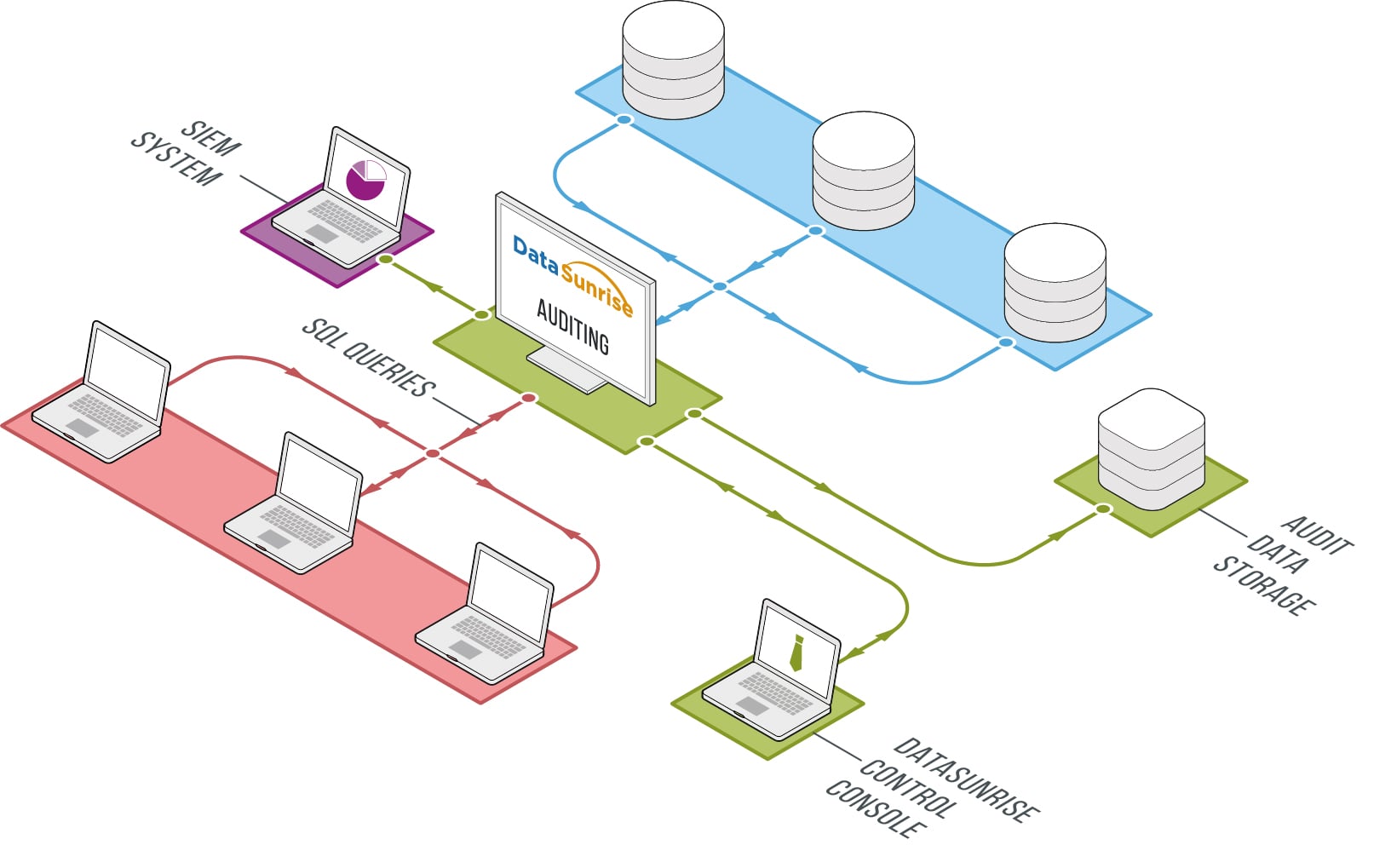

DataSunrise Security Suite ofrece inspección profunda de paquetes a través de plataformas de bases de datos. Su motor de monitoreo de actividad captura patrones de comportamiento de los usuarios. Los registros de auditoría se exportan a sistemas SIEM a través de Syslog para una correlación y alerta en tiempo real.

Consejo: Combine el monitoreo de actividad de la base de datos con un registro de auditoría avanzado para reducir los tiempos de detección y fortalecer la postura de cumplimiento en entornos híbridos.

Más allá de la detección de brechas, los registros de auditoría ayudan a determinar el alcance del incidente. Los patrones de consulta inusuales, los picos de acceso o el abuso de privilegios se marcan y rastrean. El módulo de Auditoría de Bases de Datos utiliza el reconocimiento de patrones para identificar anomalías. Las clasifica para un análisis detallado.

Cumplimiento Normativo a través del Registro de Auditorías

Cumplimiento de SOX a través de la Gestión de Auditorías

La Ley Sarbanes-Oxley requiere una auditoría precisa del acceso a los datos y de los cambios de privilegios en los sistemas financieros. DataSunrise cumple con estos requisitos capturando:

- 1.1 Eventos de usuarios privilegiados e intentos de acceso no autorizado

- 1.2 Escalaciones de roles y cambios en los niveles de acceso

- 1.3 Intentos fallidos de autenticación y denegaciones de acceso

El módulo de Eventos del Sistema registra los intentos de autenticación y los cambios en la configuración. Ayuda a identificar el uso no autorizado de privilegios o configuraciones erróneas del sistema.

- 1.4 Cambios en el esquema de bases de datos y modificaciones en la definición de datos

- 1.5 Intentos no autorizados de acceder a datos financieros protegidos

Cada entrada de auditoría incluye detalles de la sesión y las sentencias SQL ejecutadas. Captura direcciones IP, ID de usuario y tablas afectadas. Esto permite que los equipos de cumplimiento rastreen los cambios con una precisión excepcional.

Registro y Cumplimiento de PCI DSS

PCI DSS requiere un registro continuo de auditorías para los sistemas que procesan datos de tarjetahabientes. DataSunrise facilita el cumplimiento mediante reglas personalizables y un almacenamiento seguro de registros.

- 10.1 Vincular cada operación de base de datos a usuarios autenticados

Las sesiones se monitorean desde el inicio hasta el cierre. Todas las consultas y objetos accedidos se registran de forma exhaustiva.

- 10.2 Registrar automáticamente el acceso a tablas y campos sensibles

- 10.3 Adjuntar marcas de tiempo, nombres de usuario, IPs de origen y estado del resultado

Los registros de auditoría de DataSunrise cumplen con los estándares de formato PCI. Se exportan en formatos CSV y PDF. El descubrimiento de datos opcional añade clasificación para números de tarjetas y PII.

- 10.5 Asegurar que los registros se almacenen de forma segura y se protejan contra manipulaciones

Los registros se escriben en bases de datos PostgreSQL, MySQL o SQLite. Pueden descargarse en servidores externos o en herramientas SIEM para respaldo y retención.

- 10.6 Monitorear continuamente la actividad sospechosa en los registros de auditoría

Cada regla de seguridad puede desencadenar alertas en tiempo real. Esto ofrece a los equipos de seguridad la oportunidad de responder antes de que se produzcan daños.

Nota Importante: Subcláusulas adicionales de PCI pueden requerir configuraciones específicas para cada organización más allá de este resumen.

| Evento de Auditoría | ID ATT&CK | Lógica de Detección |

|---|---|---|

| SELECT masivo sobre PII | T1030 | affected_rows > 10 000 |

| Cambio de esquema fuera del intervalo permitido | T1070.006 | ddl_change & !business_hours |

| Inicio de sesión de cuenta inactiva | T1078 | last_seen > 90 days |

Hoja de Trucos de Auditoría Nativa (SQL Server y MySQL)

Si aún utiliza únicamente herramientas nativas, aquí hay fragmentos mínimos, listos para producción, para capturar el historial de actividad en la base de datos sin herramientas de terceros.

SQL Server: Auditoría a Archivo + Lectura Rápida

-- Crear una auditoría de servidor que escriba en disco

CREATE SERVER AUDIT Audit_File

TO FILE (FILEPATH = 'C:\SQLAudits\', MAXSIZE = 1 GB, MAX_ROLLOVER_FILES = 20)

WITH (QUEUE_DELAY = 1000, ON_FAILURE = CONTINUE);

ALTER SERVER AUDIT Audit_File WITH (STATE = ON);

-- Rastrear operaciones de SELECT/WRITE en una base de datos crítica (reemplazar MyDB)

CREATE DATABASE AUDIT SPECIFICATION DbSpec_MyDB

FOR SERVER AUDIT Audit_File

ADD (SELECT, INSERT, UPDATE, DELETE ON DATABASE::MyDB BY PUBLIC),

ADD (SCHEMA_OBJECT_CHANGE_GROUP)

WITH (STATE = ON);

-- Leer eventos de la última hora

SELECT event_time, server_principal_name, database_name, statement

FROM sys.fn_get_audit_file('C:\SQLAudits\*.sqlaudit', DEFAULT, DEFAULT)

WHERE event_time > DATEADD(HOUR, -1, GETDATE())

ORDER BY event_time DESC;

MySQL 8: Auditoría Empresarial (JSON)

-- Habilitar el plugin de auditoría (los caminos varían según la distribución)

INSTALL PLUGIN audit_log SONAME 'audit_log.so';

-- Formato JSON; registrar todo pero debería limitar en producción

SET PERSIST audit_log_format = JSON;

SET PERSIST audit_log_policy = ALL;

-- Opcional: controles de rotación y tamaño

SET PERSIST audit_log_rotate_on_size = 104857600; -- 100 MB

SET PERSIST audit_log_file = 'audit.log';

-- Ejemplo: verificar el estado del plugin

SHOW PLUGINS LIKE 'audit%';

La auditoría nativa funciona, pero cada motor tiene diferentes ajustes, formatos de archivo y puntos ciegos. La correlación se convierte en un trabajo de tiempo completo.

Almacén de Auditoría a Prueba de Manipulaciones (Cadena de Hash en PostgreSQL)

El cumplimiento normativa valora la inmutabilidad. Este patrón escribe una cadena de hash sobre sus eventos de auditoría para que cualquier manipulación sea evidente. Combínelo con un almacenamiento WORM (por ejemplo, S3 Object Lock) para un enfoque de cinturón y suspenders.

-- Requisitos: pgcrypto

CREATE EXTENSION IF NOT EXISTS pgcrypto;

-- Tabla de auditoría de solo adición

CREATE TABLE audit_events (

id BIGSERIAL PRIMARY KEY,

event_time TIMESTAMPTZ NOT NULL DEFAULT now(),

actor TEXT NOT NULL,

action TEXT NOT NULL,

object TEXT,

ip INET,

payload JSONB,

prev_hash BYTEA, -- hash de la fila anterior

row_hash BYTEA -- hash de la fila actual

);

-- Prevenir actualizaciones y eliminaciones

ALTER TABLE audit_events

ALTER COLUMN actor SET NOT NULL,

ALTER COLUMN action SET NOT NULL;

REVOKE UPDATE, DELETE ON audit_events FROM PUBLIC;

-- Función wrapper para calcular la cadena de hash

CREATE OR REPLACE FUNCTION audit_events_append()

RETURNS TRIGGER AS $$

DECLARE

v_prev BYTEA;

BEGIN

SELECT row_hash INTO v_prev

FROM audit_events

ORDER BY id DESC

LIMIT 1;

NEW.prev_hash := v_prev;

NEW.row_hash := digest(

coalesce(NEW.actor,'') || '|' ||

coalesce(NEW.action,'') || '|' ||

coalesce(NEW.object,'') || '|' ||

coalesce(NEW.ip::text,'') || '|' ||

coalesce(NEW.payload::text,'') || '|' ||

coalesce(NEW.event_time::text,'') || '|' ||

encode(coalesce(NEW.prev_hash, '\\x'), 'hex'),

'sha256');

RETURN NEW;

END;

$$ LANGUAGE plpgsql;

CREATE TRIGGER trg_audit_chain

BEFORE INSERT ON audit_events

FOR EACH ROW EXECUTE FUNCTION audit_events_append();

-- Consulta de verificación: detectar rupturas en la cadena

WITH ordered AS (

SELECT id, row_hash, prev_hash,

lag(row_hash) OVER (ORDER BY id) AS expected_prev

FROM audit_events

)

SELECT *

FROM ordered

WHERE prev_hash IS DISTINCT FROM expected_prev;

El conjunto de resultados debe estar vacío. Cualquier fila devuelta indica manipulación o una ruptura en la cadena.

Componentes Clave de una Arquitectura Moderna de Auditoría de Datos

Para implementar estrategias de auditoría de bases de datos efectivas, los equipos deben diseñar arquitecturas seguras y escalables que soporten la monitorización en tiempo real, el registro estructurado y la generación automatizada de informes de cumplimiento. A continuación, se presentan los componentes esenciales que se encuentran en los sistemas de auditoría de alto rendimiento:

- Capa de Captura de Auditoría: Intercepta consultas SQL, cambios en la definición de datos e inicios de sesión de usuarios sin afectar el rendimiento de la aplicación. Herramientas como DataSunrise actúan como proxies transparentes en Oracle, PostgreSQL, MySQL y más.

- Motor de Normalización de Registros: Convierte los eventos de auditoría en bruto en un esquema estructurado con metadatos consistentes —nombre de usuario, IP, marca de tiempo, ID de sesión, objeto accedido— sin importar el motor de base de datos.

- Almacén de Auditoría Seguro: Conserva los registros en formatos inmutables y a prueba de manipulaciones. Las opciones incluyen tablas PostgreSQL de solo inserción, buckets externos S3 o integraciones reforzadas con SIEM.

- Alertas y Correlación: Detecta anomalías mediante modelos basados en reglas o impulsados por ML. Por ejemplo, el acceso repetido a información personal por cuentas inactivas desencadena flujos de trabajo de escalada.

- Capa de Reportes y Evidencias: Genera informes listos para auditoría en formatos PDF, CSV o JSON personalizados. Soporta auditorías regulatorias para SOX, GDPR, HIPAA y PCI DSS.

Estos componentes permiten a las organizaciones detectar brechas tempranamente, aplicar principios de mínimo privilegio y generar registros defensibles durante las investigaciones. Una arquitectura moderna de auditoría de datos no solo registra: responde, correlaciona y demuestra el cumplimiento.

Midiendo la Efectividad de la Auditoría de Datos

- MTTD: Detectar actividad sospechosa en menos de 5 minutos

- Cobertura: ≥95% de los objetos sensibles monitoreados de forma continua

- Tasa de Falsos Positivos: <1% con reglas refinadas y etiquetado

- Preparación para el Cumplimiento: Evidencia de auditoría disponible a pedido

- Eficiencia de Almacenamiento: La rotación y compresión de registros ahorra un 40–60% de espacio

Casos de Uso en la Industria

La auditoría efectiva de datos respalda:

- Finanzas: Rastrear el abuso de privilegios y el fraude interno

- Salud: Demostrar la rendición de cuentas en el acceso a PHI para HIPAA

- SaaS: Proporcionar evidencia de auditoría a los clientes para generar confianza y cumplimiento

- Gobierno: Fortalecer la supervisión y la transparencia

Preguntas Frecuentes sobre Auditoría de Datos

¿Qué es la auditoría de datos?

La auditoría de datos es la colección y revisión sistemática de eventos en bases de datos —consultas, inicios de sesión, cambios de privilegios y actualizaciones de esquemas— para establecer responsabilidad, apoyar investigaciones y demostrar el cumplimiento.

¿En qué se diferencia la auditoría de bases de datos del DLP tradicional?

El DLP tradicional inspecciona archivos y el tráfico de red. La auditoría de bases de datos observa la actividad SQL en la capa de datos, vinculando las acciones a identidades autenticadas y objetos específicos, lo que mejora la trazabilidad y la calidad de la evidencia.

¿Qué regulaciones dependen de la evidencia de auditoría de bases de datos?

Regímenes como SOX, GDPR, HIPAA y PCI DSS requieren o recomiendan encarecidamente el registro de auditorías para establecer la transparencia en el acceso y la efectividad de los controles.

¿Cómo limito el impacto en el rendimiento?

- Priorice los esquemas sensibles y las acciones de alto riesgo.

- Transmita los eventos a un SIEM o a un proxy para descargar el procesamiento.

- Implemente políticas de rotación y retención.

- Revise periódicamente el ruido y refina las reglas.

¿Qué métricas muestran un programa de auditoría efectivo?

- Cobertura de objetos sensibles monitoreados.

- Tiempo medio de detección (MTTD) y de respuesta (MTTR).

- Precisión de alerta (proporción de verdaderos/falsos positivos).

- Tasa de verificación de la integridad de los registros.

- Crecimiento del almacenamiento frente a los objetivos de retención.

¿Cuándo debemos pasar de herramientas nativas?

La escala multi-base de datos, la normalización entre plataformas, las alertas en tiempo real y la generación de informes de cumplimiento generalmente requieren una plataforma centralizada en lugar de solo registros nativos. Consulte la Auditoría de Bases de Datos de DataSunrise y el Monitoreo de Actividad.

Conclusión: Construyendo Prácticas Efectivas de Auditoría de Datos

DataSunrise combina monitoreo avanzado, automatización y registros enfocados en el cumplimiento para minimizar el esfuerzo manual. Los equipos de seguridad obtienen visibilidad completa sobre el acceso a los datos mientras se centran en prioridades generales de gobernanza.

La solución funciona de manera fluida con Oracle, SQL Server, Redshift, PostgreSQL, MySQL y otras bases de datos, lo que la hace ideal para implementaciones híbridas y multi-cloud. DataSunrise está disponible para pruebas en instalación local y también puede implementarse a través de AWS Marketplace o Azure Marketplace.

Las organizaciones que adoptan soluciones de auditoría integrales fortalecen su capacidad para cumplir con los requisitos normativos, mejorar su resiliencia y mantener una postura de seguridad sólida en un entorno de amenazas complejo.